- •Экономические аспекты зи

- •Принцип разумной достаточности, подходы к обоснованию стоимости корпоративной системы защиты

- •Принцип разумной достаточности, подходы к обоснованию стоимости корпоративной системы защиты

- •Принцип разумной достаточности, подходы к обоснованию стоимости корпоративной системы защиты

- •Принцип разумной достаточности, подходы к обоснованию стоимости корпоративной системы защиты

- •Принцип разумной достаточности, подходы к обоснованию стоимости корпоративной системы защиты

- •Стоимость корпоративной сзи

- •Кривая затрат на информационную безопасность, связь затрат на информационную безопасность и уровень достигаемой защищенности, анализ кривой затрат на иб

- •Кривая затрат на информационную безопасность, связь затрат на информационную безопасность и уровень достигаемой защищенности, анализ кривой затрат на иб

- •Стоимостные характеристики it-проектов и проектов иб

- •Стоимостные характеристики it-проектов и проектов иб

- •Методика gartner group

- •Методика gartner group

- •Методика gartner group

- •Методика gartner group

- •Пример расчета стоимости простоя сервера

- •Необходимые данные для расчета

- •Планируемые отключения сервера (включают в себя отключения, вызванные операциями резервного копирования содержимого сервера и переконфигурирование)

- •Внеплановые отключения сервера (включают в себя отключения, вызванные сбоями питания, выходом из строя оборудования, программными ошибками и ошибками человека)

- •Пример расчета стоимости простоя сервера

- •Пример классификации затрат на иб

- •1. Затраты на обслуживание системы безопасности (затраты на предупредительные мероприятия)

- •1.1. Управление системой защиты информации:

- •1.2. Регламентное обслуживание средств защиты информации:

- •Пример классификации затрат на иб

- •2.2. Внеплановые проверки и испытания:

- •2.3. Контроль за соблюдением политики иб:

- •Пример классификации затрат на иб

- •5. Прочие затраты:

- •Укрупненные методы расчета стоимости it-проектов

- •Особенности установки цен на информационные услуги

- •Особенности установки цен на информационные услуги

- •Особенности установки цен на информационные услуги

- •Особенности установки цен на информационные услуги

- •Риск информационной безопасности

- •Этапы управления рисками информационной безопасности

- •Оценка рисков иб

- •Оценка рисков иб

- •Оценка рисков иб

- •Техники сбора информации о системе

- •Техники сбора информации о системе

- •Обзор документов

- •Обзор документов

- •Обзор документов

- •Определение уязвимостей

- •Источники уязвимостей

- •Тестирование безопасности ис

- •Тестирование безопасности ис

- •Идентификация угроз

- •Идентификация угроз

- •Меры безопасности

- •Категории мер безопасности

- •Техники анализа мер безопасности

- •Техники анализа мер безопасности

- •Определение вероятности

- •Анализ влияния

- •Анализ влияния

- •Анализ влияния виды ущерба активам

- •Ущерб на уровне организации и владельцев ир

- •Положение об определении требований по категорированию ресурсов ас

- •1. Категории защищаемой информации

- •Положение об определении требований по категорированию ресурсов ас

- •Положение об определении требований по категорированию ресурсов ас

- •Положение об определении требований по категорированию ресурсов ас

- •Определение уровня риска

- •Матрица уровня риска

- •Описание уровня риска

- •Выработка рекомендаций

- •Документирование результатов

- •Документирование результатов

- •Управление рисками иб

- •Управление рисками иб

- •Управление рисками иб

- •Управление рисками иб

- •Управление рисками иб

- •Страхование информационных рисков

- •Страхование информационных рисков

- •Страхование информационных рисков

- •Страхование информационных рисков

- •Стоимость страхования

- •Стоимость страхования

- •Принятие решения об ограничении распространения информации

- •Принятие решения об ограничении распространения информации

- •Принятие решения об ограничении распространения информации

- •Принятие решения об ограничении распространения информации

- •Принятие решения об ограничении распространения информации

- •Интеллектуальная собственность предприятия и ее защита

- •Структура интеллектуальной собственности предприятия

- •Структура интеллектуальной собственности предприятия

- •Структура интеллектуальной собственности предприятия

- •Структура интеллектуальной собственности предприятия

- •Структура интеллектуальной собственности предприятия

- •Экономическая оценка объектов интеллектуальной собственности

- •Экономическая оценка объектов интеллектуальной собственности

- •Экспертные методы в задачах оценки рисков информационной безопасности

- •Экспертные методы в задачах оценки рисков информационной безопасности

- •Экспертные методы в задачах оценки рисков информационной безопасности

- •Экспертные методы в задачах оценки рисков информационной безопасности

- •Экспертные методы в задачах оценки рисков информационной безопасности

- •Оценка рисков иб с помощью метода анализа иерархий

- •Оценка рисков иб с помощью метода анализа иерархий

- •Оценка рисков иб с помощью метода анализа иерархий

- •Оценка рисков иб с помощью метода анализа иерархий

- •Определение согласованности мнений эксперта при формировании матрицы парных сравнений

- •Определение согласованности мнений эксперта при формировании матрицы парных сравнений

- •Определение согласованности мнений эксперта при формировании матрицы парных сравнений

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Часть 1

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Выбор контрмер наиболее эффективных контрмер по критерию «стоимость-эффективность» с помощью маи

- •Выбор контрмер наиболее эффективных контрмер по критерию «стоимость-эффективность» с помощью маи

- •Выбор контрмер наиболее эффективных контрмер по критерию «стоимость-эффективность» с помощью маи оценка инвенстиций в информационную безопасность

- •Методы оценки инвестиционной привлекательности проектов

- •Показатель чистой текущей стоимости (npv)

- •Показатель чистой текущей стоимости (npv)

- •Индекс рентабельности (pi)

- •Внутренняя норма прибыли инвестиции (irr)

- •Внутренняя норма прибыли инвестиции (irr)

- •Внутренняя норма прибыли инвестиции (irr)

- •Внутренняя норма прибыли инвестиции (irr)

- •Метод определения срока окупаемости инвестиций (pp, dpp)

- •Метод определения срока окупаемости инвестиций (pp, dpp)

- •Метод определения срока окупаемости инвестиций (pp, dpp)

- •Метод определения срока окупаемости инвестиций (pp, dpp)

- •Rosi – коэффициент возврата инвестиций

- •Пример оценки эффективности инвестиций

- •Международные стандарты в области управления ит-инфраструктурой и иб

- •Международные стандарты в области управления ит-инфраструктурой и иб

- •Международные стандарты в области управления ит-инфраструктурой и иб

- •Itsm (управление ит-сервисами)

- •Служба service desk

- •Служба service desk

- •Управление инцидентами

- •Управление инцидентами

- •Степень воздействия, срочность и приоритет

- •Степень воздействия, срочность и приоритет

- •Часть 1

- •Эскалация

- •Первая, вторая и n-линия поддержки

- •Преимущества использования процесса

- •Преимущества использования процесса

- •Виды деятельности

- •Виды деятельности

- •Классификация

- •Категория

- •Приоритет

- •Услуги (сервисы)

- •Группа поддержки

- •Решение и восстановление

- •Закрытие

- •Мониторинг хода решения и отслеживание

- •Контроль процесса

- •Управление проблемами

- •Виды деятельности

- •Идентификация и регистрация проблемы

- •Идентификация и регистрация проблемы

- •Расследование и диагностика

- •Проактивное управление проблемами

- •Управление конфигурациями

- •Управление конфигурациями

- •Управление конфигурациями

- •Управление конфигурациями

- •Атрибуты

- •Базисная конфигурация

- •Мониторинг статуса

- •Мониторинг статуса

- •Верификация и аудит

- •Верификация и аудит

- •Управление изменениями

- •Виды деятельности

- •Регистрация запросов на изменения

- •Прием в обработку

- •Классификация

- •Определение приоритета

- •Определение приоритета

- •Планирование

- •Политика проведения изменений

- •Совещания консультативного комитета (cab)

- •Координация

- •Подготовка изменения

- •Тестирование

- •Внедрение

- •Проведение срочных изменений

- •Проведение срочных изменений

- •Управление релизами

- •Управление релизами

- •Релизные единицы

- •Идентификация релизов

- •Типы релизов

- •Типы релизов

- •Библиотека эталонного программного обеспечения (dsl)

- •Склад эталонного аппаратного обеспечения (dhs)

- •Использования процесса

- •Преимущества использования процесса

- •Процесс

- •Виды деятельности

- •Виды деятельности

- •Проектирование, компоновка и конфигурирование

- •План возврата к исходному состоянию

- •План возврата к исходному состоянию

- •Тестирование и приемка релиза

- •Тестирование и приемка релиза

- •Планирование внедрения

- •Оповещение, подготовка и обучение

- •Распространение релизов и инсталляция

- •Управление уровнем сервиса

- •Требования к уровню услуг (service level requirements — slr)

- •Каталог услуг (service catalog)

- •Соглашение об уровне услуг (service level agreement — sla)

- •Программа улучшения сервиса (service improvement program — sip)

- •План обеспечения качества услуг (service quality plan — sqp)

- •Операционное соглашение об уровне услуг (operational level agreement — ola)

- •Внешний договор (underpinning contract — uc)

- •Преимущества использования процесса

- •Процесс

- •Процесс

- •Процесс

- •Преимущества использования процесса

- •Процесс

- •Процесс

- •Виды деятельности

- •Идентификация

- •Определение

- •Определение внешних стандартов

- •Определение внешних стандартов

- •Определение внешних стандартов

- •План обеспечения качества услуг (service quality plan — sqp)

- •Договор

- •Соглашение об уровне сервиса

- •Внешние договоры и операционные соглашения об уровне услуг

- •Каталог услуг

- •Управление уровнем сервиса

- •Мониторинг

- •Создание отчетов

- •Анализ (ревью)

- •Управление финансами ит

- •Управление финансами ит

- •Управление мощностями

- •Преимущества использования процесса

- •Преимущества использования процесса

- •Преимущества использования процесса

- •Управление непрерывностью ит-сервисов

- •Управление непрерывностью ит-сервисов

- •Управление непрерывностью ит-сервисов

- •Превентивные меры

- •Выбор способов восстановления

- •Выбор способов восстановления

- •Выбор способов восстановления

- •Выбор способов восстановления

- •Организация процесса и планирование внедрения

- •Применение превентивных мер и способов восстановления

- •Разработка планов и процедур восстановления

- •План восстановления

- •План восстановления

- •Процедуры

- •Начальное тестирование

- •Обучение и осведомление

- •Анализ и аудит

- •Тестирование

- •Управление доступностью

- •Управление доступностью

- •Управление доступностью

- •Управление доступностью

- •Определение требований к доступности сервиса

- •Определение требований к доступности сервиса

- •Проектирование систем для достижения требуемого уровня доступности

- •Проектирование систем для достижения требуемого уровня обслуживания

- •Ключевые вопросы безопасности

- •Управление обслуживанием

- •Проведение измерений и составление отчетов

- •Проведение измерений и составление отчетов

- •Проведение измерений и составление отчетов

- •Разработка плана обеспечения доступности

- •Инструментальные средства

- •Методы и методики

- •Анализ влияния отказа компонентов (cfia)

- •Анализ влияния отказа компонентов (cfia)

- •Расчеты доступности сервиса

- •Расчеты доступности сервиса

- •Программное обеспечение автоматизации процессов itil

- •Управление иб

- •Cobit - «цели контроля для информации и связанных с ней технологий»

- •Cobit - «цели контроля для информации и связанных с ней технологий»

- •Cobit - «цели контроля для информации и связанных с ней технологий»

- •Cobit - «цели контроля для информации и связанных с ней технологий»

- •Cobit - «цели контроля для информации и связанных с ней технологий»

- •Модель команды mof

- •Модель управления рисками mof

- •Модель управления рисками mof

- •О сайте

- •Учебники

Многокритериальный выбор альтернатив в методе анализа иерархий

ИС=0,12

ОС=0,09 < 0,10

Далее выполняем сравнительный анализ предпочтительности элементов третьего уровня иерархии в соответствии с элементами второго уровня. По сути дела это сравнительный анализ предпочтительности одной альтернативы над другой по некоторому критерию. Пример сравнения альтернатив по одному из качественных критериев – «Полнота идентифицируемых угроз и уязвимостей» представлен ниже.

Полнота идентифицируемых угроз и уязвимостей |

Internet Scanner |

NetRecon |

Xspider |

Retina NSS |

Nessus |

GFI Languard |

||

Internet Scanner |

1.00 |

4.00 |

0.25 |

0.50 |

0.25 |

5.00 |

||

NetRecon |

0.25 |

1.00 |

0.14 |

0.25 |

0.17 |

1.00 |

||

Xspider |

4.00 |

7.00 |

1.00 |

4.00 |

2.00 |

8.00 |

||

Retina NSS |

2.00 |

4.00 |

0.25 |

1.00 |

0.25 |

4.00 |

||

Nessus |

4.00 |

6.00 |

0.50 |

4.00 |

1.00 |

7.00 |

||

GFI Languard |

0.20 |

1.00 |

0.13 |

0.25 |

0.14 |

1.00 |

||

|

|

|

|

|

|

|

||

ВЕСА |

0,10 |

0,04 |

0,40 |

0,13 |

0,30 |

0,04 |

||

|

6,31 |

|

||||||

ИС= |

0,06 |

|

||||||

ОС= |

0,05 |

|

||||||

|

|

|

|

|

|

|

|

|

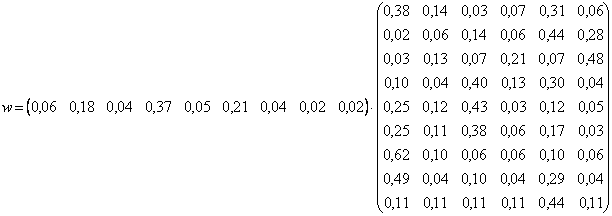

Приоритеты альтернатив по совокупности критериев:

Многокритериальный выбор альтернатив в методе анализа иерархий

![]()

Int. Scanner NetRecon XSpider Retina Nessus Languard

Таким образом, ранжирование программных продуктов согласно их приоритетам по совокупности критериев необходимо выполнить следующим образом:

1. XSpider 7.0.

2. Nessus 1.4.4.

3. Internet Scanner 7.0.

4. GFI Languard.

5. Retina NSS.

6. Symantec NetRecon.

Согласно этим приоритетам также видно, что XSpider и Nessus имеют примерно одинаковое предпочтение к выбору, аналогично Languard, Retina, NetRecon. Xspider в 1,5 раза более предпочтительнее, чем Internet Scanner.

Рассмотрим аналогичный пример решения задачи оценки величины ущерба от реализации угроз по нескольким критериям (то есть оценим один из факторов риска – величину ущерба).

Перечень угроз

1. Пожар (Т.1.4)

2. Неавторизованное использование ИС (Т.5.9)

3. Разрушение системы электроснабжения (Т.4.1)

4. Разрушение оборудования или данных в результате небрежности (Т.3.2)

5. Компьютерные вирусы (Т.5.23)

6. Неверное истолкование событий (Т.3.36)

7. Воровство (Т.5.4)

8. Уязвимости ПО или ошибки (Т.4.22)

9. Неподходящая обработка инцидентов в области безопасности (Т.2.62)

10. Риск воровства на рабочем месте (Т.5.69)

11. Опасности, связанные с увольнением персонала (Т.3.6)

Возьмем следующий набор факторов, определяющих ущерб организации от реализации угрозы.

1. Время восстановления системы после реализации угрозы или уязвимости.