- •Экономические аспекты зи

- •Принцип разумной достаточности, подходы к обоснованию стоимости корпоративной системы защиты

- •Принцип разумной достаточности, подходы к обоснованию стоимости корпоративной системы защиты

- •Принцип разумной достаточности, подходы к обоснованию стоимости корпоративной системы защиты

- •Принцип разумной достаточности, подходы к обоснованию стоимости корпоративной системы защиты

- •Принцип разумной достаточности, подходы к обоснованию стоимости корпоративной системы защиты

- •Стоимость корпоративной сзи

- •Кривая затрат на информационную безопасность, связь затрат на информационную безопасность и уровень достигаемой защищенности, анализ кривой затрат на иб

- •Кривая затрат на информационную безопасность, связь затрат на информационную безопасность и уровень достигаемой защищенности, анализ кривой затрат на иб

- •Стоимостные характеристики it-проектов и проектов иб

- •Стоимостные характеристики it-проектов и проектов иб

- •Методика gartner group

- •Методика gartner group

- •Методика gartner group

- •Методика gartner group

- •Пример расчета стоимости простоя сервера

- •Необходимые данные для расчета

- •Планируемые отключения сервера (включают в себя отключения, вызванные операциями резервного копирования содержимого сервера и переконфигурирование)

- •Внеплановые отключения сервера (включают в себя отключения, вызванные сбоями питания, выходом из строя оборудования, программными ошибками и ошибками человека)

- •Пример расчета стоимости простоя сервера

- •Пример классификации затрат на иб

- •1. Затраты на обслуживание системы безопасности (затраты на предупредительные мероприятия)

- •1.1. Управление системой защиты информации:

- •1.2. Регламентное обслуживание средств защиты информации:

- •Пример классификации затрат на иб

- •2.2. Внеплановые проверки и испытания:

- •2.3. Контроль за соблюдением политики иб:

- •Пример классификации затрат на иб

- •5. Прочие затраты:

- •Укрупненные методы расчета стоимости it-проектов

- •Особенности установки цен на информационные услуги

- •Особенности установки цен на информационные услуги

- •Особенности установки цен на информационные услуги

- •Особенности установки цен на информационные услуги

- •Риск информационной безопасности

- •Этапы управления рисками информационной безопасности

- •Оценка рисков иб

- •Оценка рисков иб

- •Оценка рисков иб

- •Техники сбора информации о системе

- •Техники сбора информации о системе

- •Обзор документов

- •Обзор документов

- •Обзор документов

- •Определение уязвимостей

- •Источники уязвимостей

- •Тестирование безопасности ис

- •Тестирование безопасности ис

- •Идентификация угроз

- •Идентификация угроз

- •Меры безопасности

- •Категории мер безопасности

- •Техники анализа мер безопасности

- •Техники анализа мер безопасности

- •Определение вероятности

- •Анализ влияния

- •Анализ влияния

- •Анализ влияния виды ущерба активам

- •Ущерб на уровне организации и владельцев ир

- •Положение об определении требований по категорированию ресурсов ас

- •1. Категории защищаемой информации

- •Положение об определении требований по категорированию ресурсов ас

- •Положение об определении требований по категорированию ресурсов ас

- •Положение об определении требований по категорированию ресурсов ас

- •Определение уровня риска

- •Матрица уровня риска

- •Описание уровня риска

- •Выработка рекомендаций

- •Документирование результатов

- •Документирование результатов

- •Управление рисками иб

- •Управление рисками иб

- •Управление рисками иб

- •Управление рисками иб

- •Управление рисками иб

- •Страхование информационных рисков

- •Страхование информационных рисков

- •Страхование информационных рисков

- •Страхование информационных рисков

- •Стоимость страхования

- •Стоимость страхования

- •Принятие решения об ограничении распространения информации

- •Принятие решения об ограничении распространения информации

- •Принятие решения об ограничении распространения информации

- •Принятие решения об ограничении распространения информации

- •Принятие решения об ограничении распространения информации

- •Интеллектуальная собственность предприятия и ее защита

- •Структура интеллектуальной собственности предприятия

- •Структура интеллектуальной собственности предприятия

- •Структура интеллектуальной собственности предприятия

- •Структура интеллектуальной собственности предприятия

- •Структура интеллектуальной собственности предприятия

- •Экономическая оценка объектов интеллектуальной собственности

- •Экономическая оценка объектов интеллектуальной собственности

- •Экспертные методы в задачах оценки рисков информационной безопасности

- •Экспертные методы в задачах оценки рисков информационной безопасности

- •Экспертные методы в задачах оценки рисков информационной безопасности

- •Экспертные методы в задачах оценки рисков информационной безопасности

- •Экспертные методы в задачах оценки рисков информационной безопасности

- •Оценка рисков иб с помощью метода анализа иерархий

- •Оценка рисков иб с помощью метода анализа иерархий

- •Оценка рисков иб с помощью метода анализа иерархий

- •Оценка рисков иб с помощью метода анализа иерархий

- •Определение согласованности мнений эксперта при формировании матрицы парных сравнений

- •Определение согласованности мнений эксперта при формировании матрицы парных сравнений

- •Определение согласованности мнений эксперта при формировании матрицы парных сравнений

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Часть 1

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Выбор контрмер наиболее эффективных контрмер по критерию «стоимость-эффективность» с помощью маи

- •Выбор контрмер наиболее эффективных контрмер по критерию «стоимость-эффективность» с помощью маи

- •Выбор контрмер наиболее эффективных контрмер по критерию «стоимость-эффективность» с помощью маи оценка инвенстиций в информационную безопасность

- •Методы оценки инвестиционной привлекательности проектов

- •Показатель чистой текущей стоимости (npv)

- •Показатель чистой текущей стоимости (npv)

- •Индекс рентабельности (pi)

- •Внутренняя норма прибыли инвестиции (irr)

- •Внутренняя норма прибыли инвестиции (irr)

- •Внутренняя норма прибыли инвестиции (irr)

- •Внутренняя норма прибыли инвестиции (irr)

- •Метод определения срока окупаемости инвестиций (pp, dpp)

- •Метод определения срока окупаемости инвестиций (pp, dpp)

- •Метод определения срока окупаемости инвестиций (pp, dpp)

- •Метод определения срока окупаемости инвестиций (pp, dpp)

- •Rosi – коэффициент возврата инвестиций

- •Пример оценки эффективности инвестиций

- •Международные стандарты в области управления ит-инфраструктурой и иб

- •Международные стандарты в области управления ит-инфраструктурой и иб

- •Международные стандарты в области управления ит-инфраструктурой и иб

- •Itsm (управление ит-сервисами)

- •Служба service desk

- •Служба service desk

- •Управление инцидентами

- •Управление инцидентами

- •Степень воздействия, срочность и приоритет

- •Степень воздействия, срочность и приоритет

- •Часть 1

- •Эскалация

- •Первая, вторая и n-линия поддержки

- •Преимущества использования процесса

- •Преимущества использования процесса

- •Виды деятельности

- •Виды деятельности

- •Классификация

- •Категория

- •Приоритет

- •Услуги (сервисы)

- •Группа поддержки

- •Решение и восстановление

- •Закрытие

- •Мониторинг хода решения и отслеживание

- •Контроль процесса

- •Управление проблемами

- •Виды деятельности

- •Идентификация и регистрация проблемы

- •Идентификация и регистрация проблемы

- •Расследование и диагностика

- •Проактивное управление проблемами

- •Управление конфигурациями

- •Управление конфигурациями

- •Управление конфигурациями

- •Управление конфигурациями

- •Атрибуты

- •Базисная конфигурация

- •Мониторинг статуса

- •Мониторинг статуса

- •Верификация и аудит

- •Верификация и аудит

- •Управление изменениями

- •Виды деятельности

- •Регистрация запросов на изменения

- •Прием в обработку

- •Классификация

- •Определение приоритета

- •Определение приоритета

- •Планирование

- •Политика проведения изменений

- •Совещания консультативного комитета (cab)

- •Координация

- •Подготовка изменения

- •Тестирование

- •Внедрение

- •Проведение срочных изменений

- •Проведение срочных изменений

- •Управление релизами

- •Управление релизами

- •Релизные единицы

- •Идентификация релизов

- •Типы релизов

- •Типы релизов

- •Библиотека эталонного программного обеспечения (dsl)

- •Склад эталонного аппаратного обеспечения (dhs)

- •Использования процесса

- •Преимущества использования процесса

- •Процесс

- •Виды деятельности

- •Виды деятельности

- •Проектирование, компоновка и конфигурирование

- •План возврата к исходному состоянию

- •План возврата к исходному состоянию

- •Тестирование и приемка релиза

- •Тестирование и приемка релиза

- •Планирование внедрения

- •Оповещение, подготовка и обучение

- •Распространение релизов и инсталляция

- •Управление уровнем сервиса

- •Требования к уровню услуг (service level requirements — slr)

- •Каталог услуг (service catalog)

- •Соглашение об уровне услуг (service level agreement — sla)

- •Программа улучшения сервиса (service improvement program — sip)

- •План обеспечения качества услуг (service quality plan — sqp)

- •Операционное соглашение об уровне услуг (operational level agreement — ola)

- •Внешний договор (underpinning contract — uc)

- •Преимущества использования процесса

- •Процесс

- •Процесс

- •Процесс

- •Преимущества использования процесса

- •Процесс

- •Процесс

- •Виды деятельности

- •Идентификация

- •Определение

- •Определение внешних стандартов

- •Определение внешних стандартов

- •Определение внешних стандартов

- •План обеспечения качества услуг (service quality plan — sqp)

- •Договор

- •Соглашение об уровне сервиса

- •Внешние договоры и операционные соглашения об уровне услуг

- •Каталог услуг

- •Управление уровнем сервиса

- •Мониторинг

- •Создание отчетов

- •Анализ (ревью)

- •Управление финансами ит

- •Управление финансами ит

- •Управление мощностями

- •Преимущества использования процесса

- •Преимущества использования процесса

- •Преимущества использования процесса

- •Управление непрерывностью ит-сервисов

- •Управление непрерывностью ит-сервисов

- •Управление непрерывностью ит-сервисов

- •Превентивные меры

- •Выбор способов восстановления

- •Выбор способов восстановления

- •Выбор способов восстановления

- •Выбор способов восстановления

- •Организация процесса и планирование внедрения

- •Применение превентивных мер и способов восстановления

- •Разработка планов и процедур восстановления

- •План восстановления

- •План восстановления

- •Процедуры

- •Начальное тестирование

- •Обучение и осведомление

- •Анализ и аудит

- •Тестирование

- •Управление доступностью

- •Управление доступностью

- •Управление доступностью

- •Управление доступностью

- •Определение требований к доступности сервиса

- •Определение требований к доступности сервиса

- •Проектирование систем для достижения требуемого уровня доступности

- •Проектирование систем для достижения требуемого уровня обслуживания

- •Ключевые вопросы безопасности

- •Управление обслуживанием

- •Проведение измерений и составление отчетов

- •Проведение измерений и составление отчетов

- •Проведение измерений и составление отчетов

- •Разработка плана обеспечения доступности

- •Инструментальные средства

- •Методы и методики

- •Анализ влияния отказа компонентов (cfia)

- •Анализ влияния отказа компонентов (cfia)

- •Расчеты доступности сервиса

- •Расчеты доступности сервиса

- •Программное обеспечение автоматизации процессов itil

- •Управление иб

- •Cobit - «цели контроля для информации и связанных с ней технологий»

- •Cobit - «цели контроля для информации и связанных с ней технологий»

- •Cobit - «цели контроля для информации и связанных с ней технологий»

- •Cobit - «цели контроля для информации и связанных с ней технологий»

- •Cobit - «цели контроля для информации и связанных с ней технологий»

- •Модель команды mof

- •Модель управления рисками mof

- •Модель управления рисками mof

- •О сайте

- •Учебники

Особенности установки цен на информационные услуги

Правда необходимо отметить, что до сих пор однозначно не решены вопросы: что собственно называть приложением для Интернета; сколько должно стоить приложение, которое не принадлежит пользователю.

Риск информационной безопасности

Понятие угрозы, уязвимости, риска, определение эффективности сзи через риск

Этапы управления рисками информационной безопасности

Оценка рисков иб

Техники сбора информации о системе

Обзор документов

Определение уязвимостей

Источники уязвимостей

Тестирование безопасности ис

Идентификация угроз

Меры безопасности

Категории мер безопасности

Техники анализа мер безопасности

Определение вероятности

Анализ влияния

Виды ущерба активам

Ущерб на уровне организации и владельцев ир

Положение об определении требований по категорированию ресурсов ас

Определение уровня риска

Матрица уровня риска

Описание уровня риска

Выработка рекомендаций

Документирование результатов

Управление рисками иб

Страхование информационных рисков

Стоимость страхования

Принятие решения об ограничении распространения информации

риск информационной безопасности

Понятие угрозы, уязвимости, риска, определение эффективности сзи через риск

Понятие угрозы, уязвимости, риска, определение эффективности сзи через риск

Актив (Ресурс).В широком смысле, под этим термином понимают все, что представляет ценность с точки зрения организации и является объектом защиты. В прикладных методиках аудита и управления рисками обычно рассматриваются следующие классы активов:

1. оборудование (физические ресурсы), в том числе носители информации.

2. информационные ресурсы (базы данных, файлы, все виды документации, формы прикладной системы);

3. функциональные задачи (сервисы), реализуемые КИС;

4. сотрудники компании, получающие доступ к информационным ресурсам (пользовательские роли).

Под угрозой информационной безопасности (Threat) будем понимать потенциальную возможность злоумышленника совершить воздействия естественного либо искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации и поддерживающей инфраструктуры. (Например, угроза прослушивания канала связи).

Задачей систем защиты информации (СЗИ) является реализация контрмер, направленных на нейтрализацию угроз, либо потерь, связанных с их реализацией.

Уязвимость (Vulnerability) — слабость в системе защиты, которая делает возможной реализацию определенной угрозы (Например, учетные записи сотрудников КИС удаляются спустя неделю после их увольнения).

Стандартных слов о том, что критичная для бизнеса информация должна быть доступной, целостной и конфиденциальной, явно недостаточно для бизнес-структур, поскольку информация – понятие достаточно абстрактное, угрозы ее безопасности носят вероятностный характер (может случиться, а может и нет), потери от реализации угроз могут быть различными.

Автоматизированная система (АС) может иметь достаточно большое количество угроз информационной безопасности и связанных с ними уязвимостей. С помощью таких каталогов, как BSI ITPM (600 угроз) и сканеров безопасности (1800 уязвимостей) их можно только идентифицировать. После этого, у специалиста по ЗИ возникает второй вопрос – стоит ли их все закрывать? Наверное нет!!! Закрытие всех этих угроз и уязвимостей приведет к трате большого количества временных и денежных ресурсов, в этом случае овчинка просто не будет стоить выделки. Возникает ответный вопрос – если все множество угроз и уязвимостей закрывать не следует, то какое подмножество следует закрывать и в какой последовательности? Этот вопрос требует ответа.

Понятие угрозы, уязвимости, риска, определение эффективности сзи через риск

С точки зрения собственника информации и поддерживающей ее инфраструктуры существование некой угрозы или уязвимости может быть не очень критично для него. Вероятность реализации этой угрозы либо использования уязвимости может быть настолько мала, что на факт ее существования можно просто закрыть глаза (например, утечка информации через ПЭМИН для домашнего компьютера). С другой стороны, вероятность реализации угрозы может быть достаточно велика, но стоимость потерь при реализации – столь мала, что нейтрализация данной угрозы потребует большие финансовые затраты, чем возможные потери при реализации.

С точки зрения собственника информации, основными показателями, связанными с угрозами ИБ и влияющими на степень их опасности для АС, является вероятность их реализации, а также возможный ущерб владельцам или пользователям информации. Комплексный показатель, объединяющий эти два показателя – риск информационной безопасности.

Под риском информационной безопасности будем понимать возможные потери собственника или пользователя информации и поддерживающей инфраструктуры связанные с реализацией некоторой угрозы.

NIST SP 800-30. Риск (R) – функция вероятности (P) реализации отдельным источником угрозы (T) отдельной потенциальной уязвимости (V) и результирующего влияния (I) этого враждебного события на организацию или индивида.

![]() ;

;

Согласно принципу разумной достаточности, риски в АС присутствуют всегда, их можно только понижать, не устраняя в принципе (даже ГОСТ можно взломать полным перебором, DES в США как раз и заменили на AES в связи с тем, что риски при его использовании стали очень велики).

Понятие угрозы, уязвимости, риска, определение эффективности сзи через риск

Некоторые из возможных потерь для собственника информации являются приемлемыми, другие нет, поэтому для специалиста по ИБ очень важно выделить множество неприемлемых рисков. Кроме этого, для эффективности управления ИБ, важно знать, какие риски необходимо понижать в первую очередь. Вообще говоря, для специалиста по ЗИ очень актуально решение следующей задачи:

ПОСТАНОВКА ЗАДАЧИ (*)

Задано

множество рисков ИБ

![]() для

АС, выделенных на этапе идентификации

рисков. Необходимо выделить подмножество

для

АС, выделенных на этапе идентификации

рисков. Необходимо выделить подмножество

![]() неприемлемых

рисков, а также задать на множестве

неприемлемых

рисков, а также задать на множестве

![]() отношение

порядка

отношение

порядка

![]() ,

по отношении к величине рисков.

,

по отношении к величине рисков.

С точки зрения понятия риска ИБ, можно достаточно прозрачно определить такие понятия, как эффективность СЗИ и эффективность контрмеры. Можно сравнивать возможные варианты реализации СЗИ по своей эффективности. Можно определить такие экономические показатели, как коэффициент возврата инвестиций в ИБ (ROI).

Эффективность СЗИ (без учета затратной составляющей) логично определить через уровень остаточных рисков АС. Чем меньше уровень остаточных рисков, тем эффективнее работа СЗИ. То есть если риск при использовании СЗИ1 равен R1, а при введении СЗИ2 равен R2, то СЗИ1 эффективнее СЗИ2, если R1<R2

Эффективность контрмеры (без учета затратной составляющей) логично определить через достигнутый путем ее реализации уровень снижения остаточных рисков.

![]()

Понятие угрозы, уязвимости, риска, определение эффективности сзи через риск

где

![]() -

величина остаточных рисков до реализации

контрмеры,

-

величина остаточных рисков до реализации

контрмеры,

![]() -

величина остаточных рисков после

реализации контрмеры. То есть если

уровень снижения риска при внедрении

контрмеры С1 равен DR1, а при внедрении

С2 равен DR2, то С1 эффективнее С2, если

DR1>DR2

-

величина остаточных рисков после

реализации контрмеры. То есть если

уровень снижения риска при внедрении

контрмеры С1 равен DR1, а при внедрении

С2 равен DR2, то С1 эффективнее С2, если

DR1>DR2

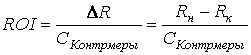

Эффективность контрмеры с учетом затратной составляющей можно определить через коэффициент возврата инвестиций ROI.

где СКонтрмеры – величина затрат на реализацию контрмеры. Большему ROI соответствуют более эффективные контрмеры.

Более

правильно -

![]()

Введение меры риска позволяет также ставить перед специалистами по ИБ различные оптимизационные задачи, разрабатывать соответствующие им стратегии управления рисками. Например:

- выбрать вариант подсистемы информационной безопасности, оптимизированной по критерию «стоимость-эффективность» при заданном уровне остаточных рисков;

- выбрать вариант подсистемы информационной безопасности, при котором минимизируются остаточные риски при фиксированной стоимости подсистемы безопасности;

- выбрать архитектуру подсистемы ИБ с минимальной стоимостью владения на протяжении жизненного цикла при установленном уровне остаточных рисков.