- •Экономические аспекты зи

- •Принцип разумной достаточности, подходы к обоснованию стоимости корпоративной системы защиты

- •Принцип разумной достаточности, подходы к обоснованию стоимости корпоративной системы защиты

- •Принцип разумной достаточности, подходы к обоснованию стоимости корпоративной системы защиты

- •Принцип разумной достаточности, подходы к обоснованию стоимости корпоративной системы защиты

- •Принцип разумной достаточности, подходы к обоснованию стоимости корпоративной системы защиты

- •Стоимость корпоративной сзи

- •Кривая затрат на информационную безопасность, связь затрат на информационную безопасность и уровень достигаемой защищенности, анализ кривой затрат на иб

- •Кривая затрат на информационную безопасность, связь затрат на информационную безопасность и уровень достигаемой защищенности, анализ кривой затрат на иб

- •Стоимостные характеристики it-проектов и проектов иб

- •Стоимостные характеристики it-проектов и проектов иб

- •Методика gartner group

- •Методика gartner group

- •Методика gartner group

- •Методика gartner group

- •Пример расчета стоимости простоя сервера

- •Необходимые данные для расчета

- •Планируемые отключения сервера (включают в себя отключения, вызванные операциями резервного копирования содержимого сервера и переконфигурирование)

- •Внеплановые отключения сервера (включают в себя отключения, вызванные сбоями питания, выходом из строя оборудования, программными ошибками и ошибками человека)

- •Пример расчета стоимости простоя сервера

- •Пример классификации затрат на иб

- •1. Затраты на обслуживание системы безопасности (затраты на предупредительные мероприятия)

- •1.1. Управление системой защиты информации:

- •1.2. Регламентное обслуживание средств защиты информации:

- •Пример классификации затрат на иб

- •2.2. Внеплановые проверки и испытания:

- •2.3. Контроль за соблюдением политики иб:

- •Пример классификации затрат на иб

- •5. Прочие затраты:

- •Укрупненные методы расчета стоимости it-проектов

- •Особенности установки цен на информационные услуги

- •Особенности установки цен на информационные услуги

- •Особенности установки цен на информационные услуги

- •Особенности установки цен на информационные услуги

- •Риск информационной безопасности

- •Этапы управления рисками информационной безопасности

- •Оценка рисков иб

- •Оценка рисков иб

- •Оценка рисков иб

- •Техники сбора информации о системе

- •Техники сбора информации о системе

- •Обзор документов

- •Обзор документов

- •Обзор документов

- •Определение уязвимостей

- •Источники уязвимостей

- •Тестирование безопасности ис

- •Тестирование безопасности ис

- •Идентификация угроз

- •Идентификация угроз

- •Меры безопасности

- •Категории мер безопасности

- •Техники анализа мер безопасности

- •Техники анализа мер безопасности

- •Определение вероятности

- •Анализ влияния

- •Анализ влияния

- •Анализ влияния виды ущерба активам

- •Ущерб на уровне организации и владельцев ир

- •Положение об определении требований по категорированию ресурсов ас

- •1. Категории защищаемой информации

- •Положение об определении требований по категорированию ресурсов ас

- •Положение об определении требований по категорированию ресурсов ас

- •Положение об определении требований по категорированию ресурсов ас

- •Определение уровня риска

- •Матрица уровня риска

- •Описание уровня риска

- •Выработка рекомендаций

- •Документирование результатов

- •Документирование результатов

- •Управление рисками иб

- •Управление рисками иб

- •Управление рисками иб

- •Управление рисками иб

- •Управление рисками иб

- •Страхование информационных рисков

- •Страхование информационных рисков

- •Страхование информационных рисков

- •Страхование информационных рисков

- •Стоимость страхования

- •Стоимость страхования

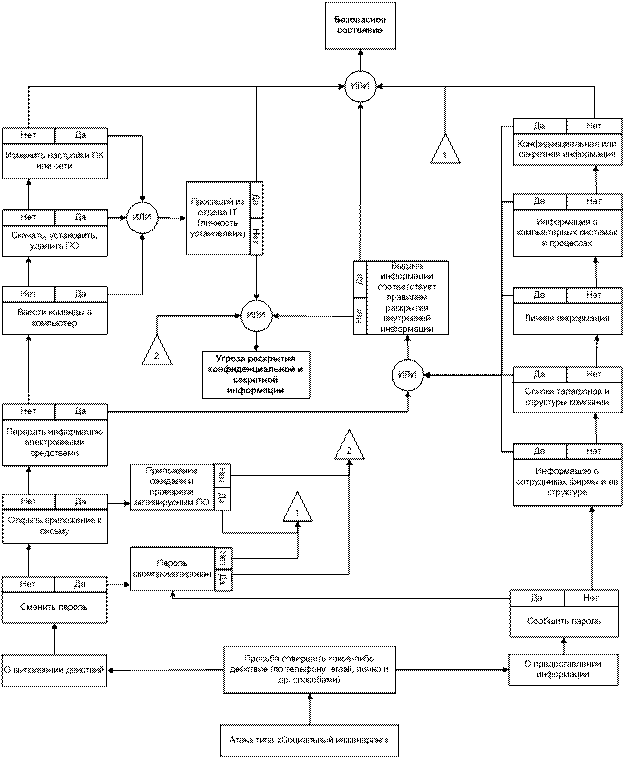

- •Принятие решения об ограничении распространения информации

- •Принятие решения об ограничении распространения информации

- •Принятие решения об ограничении распространения информации

- •Принятие решения об ограничении распространения информации

- •Принятие решения об ограничении распространения информации

- •Интеллектуальная собственность предприятия и ее защита

- •Структура интеллектуальной собственности предприятия

- •Структура интеллектуальной собственности предприятия

- •Структура интеллектуальной собственности предприятия

- •Структура интеллектуальной собственности предприятия

- •Структура интеллектуальной собственности предприятия

- •Экономическая оценка объектов интеллектуальной собственности

- •Экономическая оценка объектов интеллектуальной собственности

- •Экспертные методы в задачах оценки рисков информационной безопасности

- •Экспертные методы в задачах оценки рисков информационной безопасности

- •Экспертные методы в задачах оценки рисков информационной безопасности

- •Экспертные методы в задачах оценки рисков информационной безопасности

- •Экспертные методы в задачах оценки рисков информационной безопасности

- •Оценка рисков иб с помощью метода анализа иерархий

- •Оценка рисков иб с помощью метода анализа иерархий

- •Оценка рисков иб с помощью метода анализа иерархий

- •Оценка рисков иб с помощью метода анализа иерархий

- •Определение согласованности мнений эксперта при формировании матрицы парных сравнений

- •Определение согласованности мнений эксперта при формировании матрицы парных сравнений

- •Определение согласованности мнений эксперта при формировании матрицы парных сравнений

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Часть 1

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Выбор контрмер наиболее эффективных контрмер по критерию «стоимость-эффективность» с помощью маи

- •Выбор контрмер наиболее эффективных контрмер по критерию «стоимость-эффективность» с помощью маи

- •Выбор контрмер наиболее эффективных контрмер по критерию «стоимость-эффективность» с помощью маи оценка инвенстиций в информационную безопасность

- •Методы оценки инвестиционной привлекательности проектов

- •Показатель чистой текущей стоимости (npv)

- •Показатель чистой текущей стоимости (npv)

- •Индекс рентабельности (pi)

- •Внутренняя норма прибыли инвестиции (irr)

- •Внутренняя норма прибыли инвестиции (irr)

- •Внутренняя норма прибыли инвестиции (irr)

- •Внутренняя норма прибыли инвестиции (irr)

- •Метод определения срока окупаемости инвестиций (pp, dpp)

- •Метод определения срока окупаемости инвестиций (pp, dpp)

- •Метод определения срока окупаемости инвестиций (pp, dpp)

- •Метод определения срока окупаемости инвестиций (pp, dpp)

- •Rosi – коэффициент возврата инвестиций

- •Пример оценки эффективности инвестиций

- •Международные стандарты в области управления ит-инфраструктурой и иб

- •Международные стандарты в области управления ит-инфраструктурой и иб

- •Международные стандарты в области управления ит-инфраструктурой и иб

- •Itsm (управление ит-сервисами)

- •Служба service desk

- •Служба service desk

- •Управление инцидентами

- •Управление инцидентами

- •Степень воздействия, срочность и приоритет

- •Степень воздействия, срочность и приоритет

- •Часть 1

- •Эскалация

- •Первая, вторая и n-линия поддержки

- •Преимущества использования процесса

- •Преимущества использования процесса

- •Виды деятельности

- •Виды деятельности

- •Классификация

- •Категория

- •Приоритет

- •Услуги (сервисы)

- •Группа поддержки

- •Решение и восстановление

- •Закрытие

- •Мониторинг хода решения и отслеживание

- •Контроль процесса

- •Управление проблемами

- •Виды деятельности

- •Идентификация и регистрация проблемы

- •Идентификация и регистрация проблемы

- •Расследование и диагностика

- •Проактивное управление проблемами

- •Управление конфигурациями

- •Управление конфигурациями

- •Управление конфигурациями

- •Управление конфигурациями

- •Атрибуты

- •Базисная конфигурация

- •Мониторинг статуса

- •Мониторинг статуса

- •Верификация и аудит

- •Верификация и аудит

- •Управление изменениями

- •Виды деятельности

- •Регистрация запросов на изменения

- •Прием в обработку

- •Классификация

- •Определение приоритета

- •Определение приоритета

- •Планирование

- •Политика проведения изменений

- •Совещания консультативного комитета (cab)

- •Координация

- •Подготовка изменения

- •Тестирование

- •Внедрение

- •Проведение срочных изменений

- •Проведение срочных изменений

- •Управление релизами

- •Управление релизами

- •Релизные единицы

- •Идентификация релизов

- •Типы релизов

- •Типы релизов

- •Библиотека эталонного программного обеспечения (dsl)

- •Склад эталонного аппаратного обеспечения (dhs)

- •Использования процесса

- •Преимущества использования процесса

- •Процесс

- •Виды деятельности

- •Виды деятельности

- •Проектирование, компоновка и конфигурирование

- •План возврата к исходному состоянию

- •План возврата к исходному состоянию

- •Тестирование и приемка релиза

- •Тестирование и приемка релиза

- •Планирование внедрения

- •Оповещение, подготовка и обучение

- •Распространение релизов и инсталляция

- •Управление уровнем сервиса

- •Требования к уровню услуг (service level requirements — slr)

- •Каталог услуг (service catalog)

- •Соглашение об уровне услуг (service level agreement — sla)

- •Программа улучшения сервиса (service improvement program — sip)

- •План обеспечения качества услуг (service quality plan — sqp)

- •Операционное соглашение об уровне услуг (operational level agreement — ola)

- •Внешний договор (underpinning contract — uc)

- •Преимущества использования процесса

- •Процесс

- •Процесс

- •Процесс

- •Преимущества использования процесса

- •Процесс

- •Процесс

- •Виды деятельности

- •Идентификация

- •Определение

- •Определение внешних стандартов

- •Определение внешних стандартов

- •Определение внешних стандартов

- •План обеспечения качества услуг (service quality plan — sqp)

- •Договор

- •Соглашение об уровне сервиса

- •Внешние договоры и операционные соглашения об уровне услуг

- •Каталог услуг

- •Управление уровнем сервиса

- •Мониторинг

- •Создание отчетов

- •Анализ (ревью)

- •Управление финансами ит

- •Управление финансами ит

- •Управление мощностями

- •Преимущества использования процесса

- •Преимущества использования процесса

- •Преимущества использования процесса

- •Управление непрерывностью ит-сервисов

- •Управление непрерывностью ит-сервисов

- •Управление непрерывностью ит-сервисов

- •Превентивные меры

- •Выбор способов восстановления

- •Выбор способов восстановления

- •Выбор способов восстановления

- •Выбор способов восстановления

- •Организация процесса и планирование внедрения

- •Применение превентивных мер и способов восстановления

- •Разработка планов и процедур восстановления

- •План восстановления

- •План восстановления

- •Процедуры

- •Начальное тестирование

- •Обучение и осведомление

- •Анализ и аудит

- •Тестирование

- •Управление доступностью

- •Управление доступностью

- •Управление доступностью

- •Управление доступностью

- •Определение требований к доступности сервиса

- •Определение требований к доступности сервиса

- •Проектирование систем для достижения требуемого уровня доступности

- •Проектирование систем для достижения требуемого уровня обслуживания

- •Ключевые вопросы безопасности

- •Управление обслуживанием

- •Проведение измерений и составление отчетов

- •Проведение измерений и составление отчетов

- •Проведение измерений и составление отчетов

- •Разработка плана обеспечения доступности

- •Инструментальные средства

- •Методы и методики

- •Анализ влияния отказа компонентов (cfia)

- •Анализ влияния отказа компонентов (cfia)

- •Расчеты доступности сервиса

- •Расчеты доступности сервиса

- •Программное обеспечение автоматизации процессов itil

- •Управление иб

- •Cobit - «цели контроля для информации и связанных с ней технологий»

- •Cobit - «цели контроля для информации и связанных с ней технологий»

- •Cobit - «цели контроля для информации и связанных с ней технологий»

- •Cobit - «цели контроля для информации и связанных с ней технологий»

- •Cobit - «цели контроля для информации и связанных с ней технологий»

- •Модель команды mof

- •Модель управления рисками mof

- •Модель управления рисками mof

- •О сайте

- •Учебники

Категории мер безопасности

Категории мер безопасности для технических и нетехнических мер могут быть дальше классифицированы как или детектирующие, или упреждающие. Эти две категории можно объяснить следующим образом:

- Упреждающие меры безопасности сдерживают попытки нарушения политики безопасности и включают такие меры безопасности, как принудительный контроль доступа, шифрование и аутентификация.

- Детектирующие меры безопасности сообщают о нарушениях или попытках нарушений политики безопасности и включают такие меры безопасности, как аудит журналов, методы обнаружения вторжений и контрольные суммы.

Техники анализа мер безопасности

В течение этого шага, персонал, выполняющий оценку рисков, определяет, реализуются ли требования безопасности, оговоренные для ИС и собранные в течение Шага 1 (Определения характеристик системы), существующими или планируемыми мерами безопасности. Результат этого процесса – опросный лист требований безопасности. Источники, которые могут быть использованы для создания такого опросного листа, могут включать, но не ограничиваясь, следующими государственными регулирующими документами, директивами безопасности и источниками применимыми к среде функционирования ИС:

В NIST SP 800-26, Руководство по Внутренней Оценке Безопасности для Систем Информационных Технологий, представлен обширный опросный лист, содержащий специфические целевые меры безопасности. Используя этот опросный лист, можно произвести оценку некоторой системы или группы связных систем. Целевые меры этого опросного листа абстрагированы из общих требований, которые можно найти в законах, политиках и руководствах по безопасности.

Результат использования опросных листов может быть использован как входные данные для оценки соответствия или несоответствия системы некоторому уровню безопасности. Этот процесс заключается в определении системных, процессных и процедурных недостатков, которые могут представлять потенциальные уязвимости.

Разработка собственных опросных листов в соответствии с некоторыми требованиями безопасности или же использование доступных опросных листов будет полезным эффективного и систематического анализа мер безопасности. Эти опросные листы для анализа требований безопасности могут быть использованы как для проверки несоответствия уровня безопасности также как и для проверки соответствия. Поэтому важно для того, чтобы гарантировать правильность опросных листов, для отражения в этих опросных листах изменений в среде мер безопасности организации (например, изменения в политиках, мерах и требованиях безопасности) необходимо, чтобы такие опросные листы регулярно обновлялись.

Техники анализа мер безопасности

Результаты Шага 4 – перечень действующих и планируемых мер безопасности, используемых в ИС для снижения вероятности использования уязвимости и снижения влияние подобных неблагоприятных событий.

Определение вероятности

Для получения общего рейтинга вероятностей, которые показывает возможность реализации потенциальной уязвимостью в данной, потенциально опасной, среде, должны рассматриваться следующие факторы:

- Мотивация и возможности источника угрозы,

- Природа уязвимости,

- Наличие и эффективность действующих мер безопасности.

Вероятность, с которой потенциальная уязвимость может быть реализована данным источником угрозы может быть описана как высокая, средняя или низкая. Таблица описывает эти три уровня вероятности.

Таблица Определения вероятности

Уровень вероятности |

Определение вероятности |

Высокий |

Источник угрозы высоко мотивирован и имеет достаточные возможности, и механизмы безопасности не эффективны. |

Средний |

Источник угрозы мотивирован и имеет возможности, но действующие механизмы безопасности могут быть помехой в реализации уязвимости. |

Низкий |

Источник угрозы недостаточно мотивирован или имеет недостаточные возможности, или действующие механизмы безопасности могут предотвратить или значительно снизить возможность реализации уязвимости. |

Результат Шага 5 – рейтинг вероятности (Высокий, Средний, Низкий).

Способы оценки вероятности реализации угрозы:

1. Дерево отказов

2. Модель защитных контуров.

3. Анализ статистики