- •А.И. Костюк

- •Введение

- •1. Данные

- •1.1. Источники данных

- •1.1.1. Предметная область

- •1.1.2. Объект

- •1.1.3. Атрибуты (элементы данных)

- •1.2. Значение данных

- •1.2.1. Ключевой элемент данных

- •1.2.2. Запись данных

- •1.2.3. Файл данных

- •1.3. Недостатки традиционной организации файлов данных

- •1.4. База данных

- •1.4.1. Определение базы данных

- •1.4.2. Система управления базами данных

- •1.4.3. Недостатки интеграции данных

- •1.5. Администратор базы данных

- •1.6. Независимость данных

- •1.6.1. Два уровня независимости данных

- •1.6.2. Способы достижения независимости данных

- •1.7. Словарь данных

- •1.8.Принципы проектирования базы данных и достижения требуемых эксплуатационных характеристик

- •2. Администрирование базы данных

- •2.1. Функция администрирования базы данных

- •2.1.1. Обязанности абд

- •2.1.2. Абд и администрация предприятия

- •2.1.3. Абд и пользователи

- •2.1.4. Абд и разработчики прикладных программ

- •2.1.5. Абд и системная группа

- •2.1.6. Абд и эксплуатационная группа

- •2.1.7. Абд и поставщики программного обеспечения

- •2.1.8. Абд и поставщики аппаратных средств

- •2.2. Жизненный цикл системы с базой данных

- •2.2.1. Проектирование базы данных (этап 1)

- •2.2.2. Материализация базы данных (этап 2)

- •2.2.3. Конвертирование существующих наборов данных и прикладных программ во вновь созданную базу данных (этап 3)

- •2.2.4. Интеграция конвертированных и новых прикладных программ для работы в среде вновь созданной базы данных (этап 4)

- •2.2.5. Эксплуатация (этап 5)

- •2.2.6. Развитие, совершенствование и сопровождение (этап 6)

- •2.3. Абд, группа абд и ее обязанности

- •3. Словарь данных

- •3.1. Что такое словарь данных

- •3.1.1. Назначение

- •3.1.2. Словарь данных и система управления базами данных

- •3.1.3. Интерфейсы

- •3.1.4. Идеальный словарь данных. Требования и организация

- •3.2. Стратегия реализации словаря данных

- •3.2.1. Экономическая целесообразность

- •3.2.2. Условия применения

- •3.2.3. Рекомендации по определению данных

- •4. Модели данных

- •4.1. Что такое модель данных

- •4.2. Взаимосвязи в модели данных

- •4.2.1. Взаимосвязь «один к одному» (между двумя типами объектов)

- •4.2.2. Взаимосвязь «один ко многим» (между двумя типами объектов)

- •4.2.3. Взаимосвязь «многие ко многим» (между двумя типами объектов)

- •4.2.4. Взаимосвязь «один к одному» (между двумя атрибутами)

- •4.2.5. Взаимосвязь «один ко многим» (между двумя атрибутами)

- •4.2.6. Взаимосвязь «многие ко многим» (между двумя атрибутами)

- •4.2.7. Обзор моделей данных

- •4.3. Реляционная модель данных

- •4.3.1. Достоинства модели

- •4.3.2. Недостатки модели

- •4.4. Иерархическая модель данных

- •4.4.1. Иерархическая древовидная структура

- •4.4.2. Включение и удаление данных

- •4.4.3. Достоинства модели

- •4.4.4. Недостатки модели

- •4.5. Сетевая модель данных

- •4.5.1. Представление взаимосвязи «один ко многим»

- •4.5.2. Дополнительные классы наборов

- •4.5.3. Операции включения и удаления в сетевой модели данных

- •4.5.4. Достоинства модели

- •4.5.5. Недостатки модели

- •5. Проектирование концептуальной модели данных

- •5.1. Анализ данных

- •5.1.1. Сбор информации о данных, используемых в существующих прикладных программах

- •5.1.2. Сбор информации о данных для перспективных приложений

- •5.2. Нормализация отношений

- •5.3. Графическое представление

- •6. Проектирование логической модели данных

- •6.1. Отображение на реляционную модель данных

- •6.2. Отображение на иерархическую модель данных

- •6.3. Отображение на сетевую модель данных

- •7. Физическая модель данных

- •7.1. Интерфейсы между пользователем и базой данных

- •7.2. Методы доступа внутренней модели (физической)

- •7.2.1. Физический последовательный метод доступа

- •7.2.2. Индексно-последовательный метод доступа

- •7.2.3. Индексно-произвольный метод доступа

- •7.2.4. Инвертированный метод доступа

- •7.2.5. Прямой метод доступа

- •7.2.6. Метод доступа посредством хеширования

- •7.3. Методы доступа внешней модели (представления пользователя)

- •8. Языкsql

- •8.1. Состав языка sql

- •8.2. Реляционные операции. Команды языка манипулирования данными

- •Команда select Простейшие конструкции команды select

- •Список полей

- •Все поля

- •Все поля в произвольном порядке

- •Вычисления

- •Литералы

- •Конкатенация

- •Использование квалификатора as

- •Работа с датами

- •Агрегатные функции

- •Предложение from команды select

- •Ограничения на число выводимых строк

- •Is null

- •Операции сравнения

- •Between

- •Containing

- •Is null

- •Логические операторы

- •Преобразование типов (cast)

- •Изменение порядка выводимых строк (order by)

- •Упорядочивание с использованием имен столбцов

- •Упорядочивание с использованием номеров столбцов

- •Устранение дублирования (модификатор distinct)

- •Соединение (join)

- •Внутренние соединения

- •Самосоединения

- •Внешние соединения

- •9. Общая характеристика баз знаний и экспертных систем

- •9.1. Терминология

- •9.2. Принципы, структура и функции систем баз знаний (сбз)

- •9.3. Классификация инструментальных средств построения сбз

- •Литература

- •Содержание

- •1. Данные 6

- •2. Администрирование базы данных 21

- •3. Словарь данных 43

- •4. Модели данных 57

- •5. Проектирование концептуальной модели данных 82

7.2.5. Прямой метод доступа

Основная особенность прямого метода доступа состоит во взаимно однозначном соответствии между ключом записи и ее физическим адресом. Физическое местоположение записи определяется непосредственно из значения ключа.

Эффективность доступа. Если между значением ключа и физическим адресом существует взаимно однозначное соответствие, то при непосредственном использовании этого метода эффективность доступа всегда равна единице. В противном случае эффективность доступа при выборке записей зависит от метода выборки.

Эффективность хранения. Эффективность хранения зависит от плотности ключей. При низкой плотности память расходуется впустую, поскольку резервируются адреса, соответствующие отсутствующим ключам (табл. 7.1).

Таблица 7.1

ПРИМЕР ПРЯМОГО МЕТОДА ДОСТУПА

|

Номера студентов (исходные ключи) |

Преобразованные ключи (объектные ключи) |

Адреса хранения (относительные номера блоков) |

|

Х101 Х102 Х10З |

01 02 03 |

1 Х101 2 Х102 3 Х10З |

|

Х199 Y100 Y101 (Отсутствует) Y103 |

99 100 101 (отсутствует) 103 |

99 Х199 100 Y500 101 Y501 пустая ячейка 103 Y503 |

При построении преобразованных (объектных) ключей в основу берутся номера студентов (исходные ключи), соответствующие уникальным адресам хранения. Взаимно однозначное соответствие между ключом записи и ее физическим адресом – основная особенность этого метода доступа

На табл. 7.1 приведен пример следующего алгоритма: у всех исходных ключей, начинающихся с комбинации «X1», оставить только последние две цифры, использовать их в качестве целевого ключа и адреса хранения; у всех исходных ключей, начинающихся с символа «Y», оставить три последние цифры, которые использовать в качестве целевого ключа и адреса хранения. Заметим, что физическая запись с ключом «Y102» отсутствует, а память для этой записи резервируется. Другим недостатком этого метода доступа является обязательная уникальность ключей.

7.2.6. Метод доступа посредством хеширования

В ряде случаев можно не требовать взаимно однозначного соответствия между ключом и физическим адресом записи. Вполне достаточно, чтобы группа (ключей) записей ссылалась на один и тот же физический адрес. Такой метод доступа называется методом доступа посредством хеширования.

Как и прямой метод доступа, метод доступа посредством хеширования основан на алгоритмическом определении адреса физической записи по значению ее ключа. Различие состоит в том, что при прямом методе доступа имеет место взаимно однозначное отображение ключа в адрес, а метод доступа посредством хеширования допускает возможность отображения многих ключей в один адрес (т. е. один и тот же адрес или блок может быть идентифицирован более чем одним значением ключа).

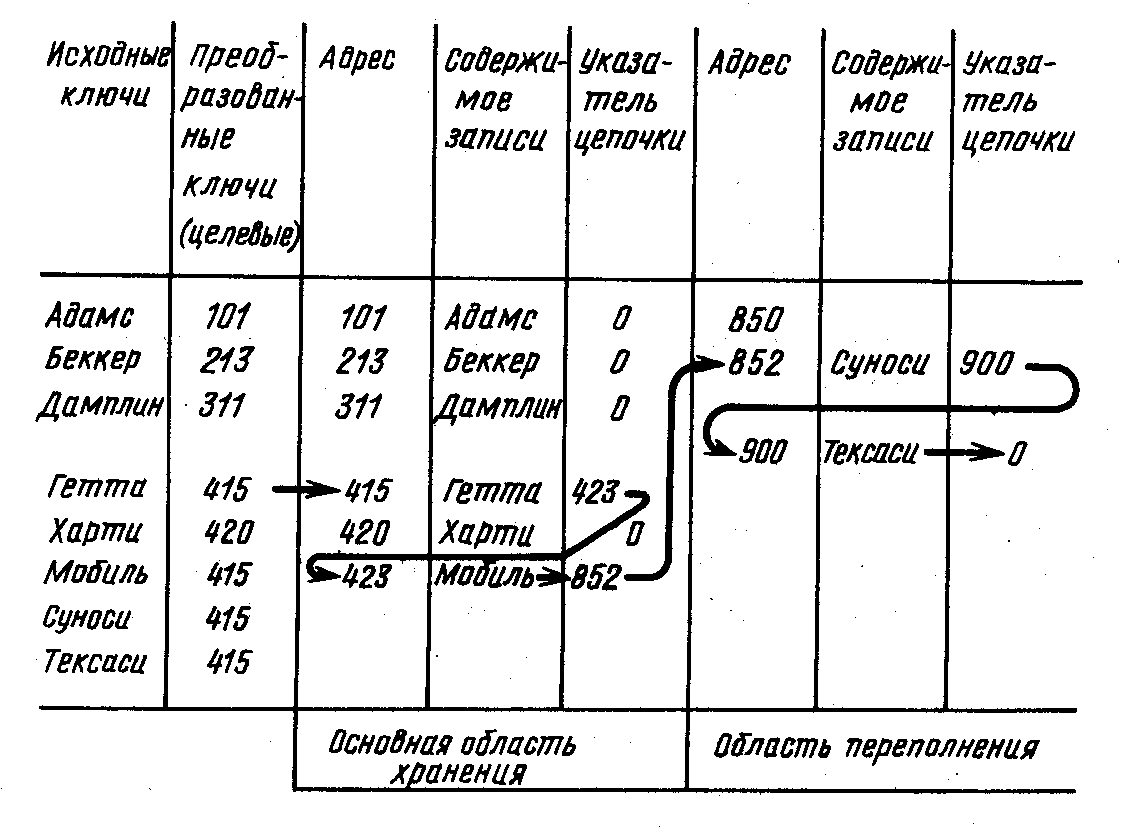

Алгоритм преобразования ключа в адрес часто называют подпрограммой рандомизации или подпрограммой хеширования. Одинаковые ключи подпрограмма преобразует в одинаковые адреса: подпрограмма рандомизации отображает набор значений исходных ключей в набор адресов, причем число ключей превышает число адресов. Записи, ключи которых отображаются в один и тот же физический адрес, называются синонимами. Поскольку по адресу, определяемому подпрограммой рандомизации, может храниться только одна запись, синонимы должны храниться в каких-нибудь других ячейках памяти. В то же время необходимо наличие механизма поиска этих синонимов. В большинстве случаев записи-синонимы связываются в цепочку, называемую цепочкой синонимов (рис. 7.7).

Рис. 7.7

Обратите внимание на цепочку синонимов для записей с ключами Гетта, Мобиль, Суноси и Тексаси. Значение исходного ключа Гетта преобразуется в адрес первой записи цепочки синонимов – 415. Запись Гетта содержит указатель на адрес 423, по которому размещается запись Мобиль. В свою очередь запись Мобиль содержит указатель на адрес 852, по которому размещается запись Суноси. Запись Суноси содержит указатель на адрес 900, по которому размещается запись Тексаси. Эта последняя запись в цепочке содержит нулевой указатель.

При использовании подпрограммы рандомизации необходимо иметь в виду несоответствие порядка хранения физических записей порядку исходных ключей. Это несоответствие может существенно усложнить обработку записей в порядке следования исходных ключей.

Эффективность доступа.

На эффективность доступа данного метода оказывают влияние три фактора:

Распределение исходных ключей. В большинстве случаев распределение исходных ключей отличается от чисто случайного. Чем больше разработчику известно о распределении, тем выше вероятность правильного выбора числа блоков и числа записей в блоках. Оптимальный выбор этих значений позволяет разработчику сократить среднюю длину цепочки синонимов. Эффективность метода доступа посредством хеширования в значительной степени зависит от длины цепочки синонимов.

Распределение памяти. Для эффективности доступа первостепенное значение имеет равномерность распределения действительных ключей на множестве блоков (т. е. в выделенном поле памяти). Если подпрограмма рандомизации назначает большое число ключей одной области, то число синонимов возрастает. С увеличением объема распределенной памяти увеличивается число адресов, которые могут формироваться подпрограммой рандомизации.

Подпрограмма рандомизации или хеширования (называемая также алгоритмом или модулем). Хорошая подпрограмма рандомизации должна обеспечивать равномерное распределение действительных ключей в выделенном поле памяти, снижая таким образом среднюю длину цепочки синонимов.

Эффективность хранения.

Эффективность хранения зависит от распределения памяти и подпрограммы рандомизации. При применении доступа посредством хеширования целесообразно не задавать свободную память в блоках и свободные блоки, поскольку, если подпрограмма рандомизации сформирует адрес внутри свободной памяти в блоке или адрес блока, объявленного свободным, записи будут размещены в области переполнения. Определение размера страницы также имеет первостепенное значение. Если нужная страница находится в памяти, просмотр цепочки синонимов реализуется гораздо проще, чем в ситуации, требующей выполнения физического ввода-вывода.

С помощью рассмотренных выше шести методов доступа внутренней модели можно реализовать другие, более сложные методы доступа.