- •Информационные процессы

- •1.1 Информатика и информатизация общества

- •1.2 Появление и развитие информатики

- •1.3 Цели, задачи и функции информатики

- •2. Разработке информационной техники и создание новейшей технологии по переработке информации.

- •1.4 Понятие информации, ее виды, свойства и особенности

- •По способу передачи и восприятия различают информацию:

- •1.5 Количество информации. Единицы измерения информации

- •Тема 2. Общая характеристика процессов сбора, передачи, обработки и накопления информации

- •2.1 Информация и информационные процессы

- •2.2 Сбор информации

- •1. Первичный сигнал с помощью датчика преобразуется в эквивалентный ему электрический сигнал (электрический ток).

- •2.3 Передача информации

- •2.4 Обработка информации

- •2.5 Накопление информации

- •3. Основные понятия и методы теории информации и кодирования

- •3.1 Системы счисления и кодирования

- •3.1.1 Непозиционные системы счисления

- •3.1.2 Позиционные системы счисления

- •3.1.3 Двоичная система счисления

- •3.1.4 Другие системы счисления, используемые в компьютерных технологиях

- •3.2 Формы представления и преобразования информации

- •3.2.1 . Кодирование и форматы представления числовых данных

- •4. Экономическая информация как информационный ресурс

- •4.2 Экономическая информация как составляющая управленческой информации

- •4.3 Организационно-экономическое управление как объект компьютеризации

- •5.1. Основы функционирования эвм

- •5.1.1. Архитектура и структура эвм. Принципы фон Неймана

- •5.1.2. Принципы работы центрального процессора

- •5.1.3. Память эвм. Виды запоминающих устройств

- •5.1.4. Классификация эвм.

- •Классификация по этапам развития

- •5.1.5. Персональный эвм: структура и особенность

- •5.2. Базовая аппаратная конфигурация персональных эвм

- •5.2.1. Основные блоки пк

- •5.2.2. Системная плата

- •5.2.3. Микропроцессор

- •5.2.4. Внутренняя память

- •Специальная память

- •5.2.5. Внешние запоминающие устройства.

- •Накопители на гибких магнитных дисках

- •Накопители на жестких магнитных дисках

- •Накопители на компакт-дисках

- •Записывающие оптические и магнитооптические накопители

- •Флэш-память

- •5.2.6. Аудиоадаптер

- •5.2.7. Видеосистема компьютера

- •Монитор на базе электронно-лучевой трубки

- •Жидкокристаллические мониторы

- •Сенсорный экран

- •5.2.8. Клавиатура

- •5.2.9. Манипуляторы

- •5.3. Периферийные устройства персональных компьютеров.

- •5.3.1. Принтеры, сканеры, плоттеры

- •5.3.2. Модемы и факс-модемы

- •7. Программные средства реализации информационных процессов

- •7.2 Операционные системы: назначение и классификация

- •7.3 Понятие файла. Таблица fat

- •7.4 Операционная система ms-dos

- •7.14 Базы данных

- •Концепция баз данных

- •Технология бд

- •Проектирование баз данных

- •2. Логическое проектирование и выбор инструментальных средств субд. Инфологическое проектирование

- •Функциональный и объектный подход

- •Логическое проектирование

- •Модели данных

- •Реляционная модель

- •7.5.3 Реляционные системы управления базой данных и их характеристики

- •Проектирование реляционной бд

- •Система управления базой данных Microsoft Access

- •Структура таблицы и типы данных

- •Ввод данных в ячейки таблицы

- •Редактирование данных

- •Сортировка данных

- •Отбор данных с помощью фильтра

- •Ввод и просмотр данных посредством формы

- •Формирование запросов и отчетов для однотабличной базы данных

- •Формирование отчетов

- •Тема 8. Информационные технологии

- •8.1 Понятие информационных технологий

- •8.2 Этапы развития информационных технологий

- •8.3 Виды информационных технологий

- •8.4 Основные компоненты информационных технологий

- •9. Информационные системы

- •9.1 Понятие информационных систем и этапы их развития

- •9.2 Структура информационных систем

- •9.3 Классификация информационных систем

- •9.4 Специализированные поисковые информационные системы.

- •9.6 Основы проектирования информационных систем

- •9.7 Интеллектуальные информационные системы.

- •Тема 10. Тенденции и перспективы развития компьютерной техники и информационных технологий

- •10.1 Тенденции и перспективы развития эвм

- •10.1.1 Этапы развития эвм

- •10.1.3 Перспективы развития эвм, основанных на принципах фон Немана

- •10.1.4 Нейрокомпьютеры и перспективы их развития

- •10.2 Перспективы развития информационных технологий

- •11. Модели решения функциональных и вычислительных задач

- •11.1 Этапы решения задач на эвм

- •11.2 Понятие модели, классификация моделей

- •11.3 Использование моделей при решении задач на эвм

- •11.4 Инструментарий решения функциональных и вычислительных задач

- •12. Алгоритмизация

- •12.1 Понятие алгоритма

- •12.2. Свойства алгоритмов

- •12.3. Способы представления алгоритмов

- •12.4. Базовые алгоритмические конструкции

- •12.4.1. Базовая структура «следование» (линейная структура)

- •12.4.2. Базовая структура «ветвление»

- •12.4.3. Базовая структура «цикл»

- •Тема №13 Стили программирования

- •13.1 Понятия стиля программирования и проектирования программ

- •13.2 Неавтоматизированное и автоматизированное программирование

- •13.3 Процедурное программирование

- •13.3.1 Структурное проектирование

- •13.3.2 Модульное программирование

- •13.4 Логическое и функциональное программирование Логическое программирование

- •13.5 Объектно-ориентированное проектирование

- •17.1 Основные сведения о компьютерных сетях. Локальные и глобальные сети эвм.

- •17.1.1 Преимущества использования локальных сетей в решении прикладных задач обработки данных

- •Способы коммутации данных.

- •17.1.2 Классификация компьютерных сетей

- •Одноранговые сети;

- •Сети на основе сервер;.

- •Комбинированные сети.

- •17.1.3 Топология компьютерных сетей

- •Наиболее распространенные виды топологий сетей:

- •17.2. Принципы взаимодействия сетевых устройств

- •17.2.1. Интерфейсы, протоколы, стеки протоколов

- •17.2.2. Модель iso/osi

- •17.3. Функциональное назначение основных видов коммуникационного оборудования

- •17.3.1. Типовой состав оборудования локальной сети

- •Роль кабельной системы

- •Сетевые адаптеры

- •Физическая структуризация локальной сети. Повторители и концентраторы

- •Логическая структуризация сети. Мосты и коммутаторы

- •Маршрутизаторы

- •17.3.2. Функциональное соответствие видов коммуникационного оборудования уровням модели osi

- •17.4 Стандарты технологии Ethernet. Метод доступа csma/cd

- •Метод доступа csma/cd

- •17.5 Стандарт Token Ring

- •17.5.1. Основные характеристики стандарта

- •17.5.2. Маркерный метод доступа

- •17.6.1. Функции и характеристики сетевых операционных систем

- •17.6.2 Клиент-серверные приложения

- •Клиенты и серверы локальных сетей

- •Системная архитектура "клиент-сервер"

- •18.1. История и принципы организации глобальных компьютерных сетей

- •18.2. Функционирование Интернет

- •18.2.1. Передача данных в Интернет

- •18.2.2. Подключение к Интернет

- •18.2.3. Семейство сетевых протоколов

- •18.2.4.Система адресации в Интернет

- •18.3 Службы Интернета

- •18.3.4. Usenet – электронные новости

- •18.4 Просмотр Web-страниц

- •18.4.1 Общие сведения о программах просмотра

- •18.4.2. Доступ к нужным Web-страницам

- •18.4.3. Упрощение доступа к часто посещаемым страницам

- •18.4.4. Доступ к ресурсам Интернета в автономном режиме

- •18.4.5. Настройка обозревателя

- •18.5. Поиск информации в Интернете

- •18.5.1. Поисковые системы

- •18.5.2. Правила выполнения запросов

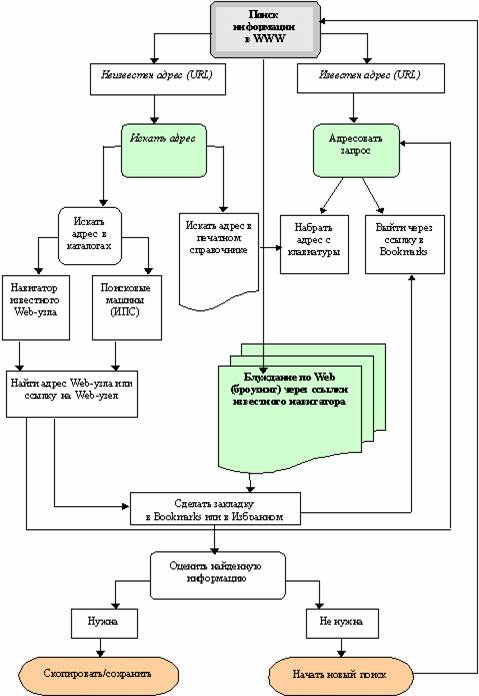

- •18.5.3. Алгоритм информационного поиска в режиме удаленного доступа

- •Тема 19. Основы защиты информации и сведений,

- •19.1 Информационная безопасность, способы и средства защиты информации

- •19.2 Организационные и правовые методы защиты информации

- •19.3 Обеспечение безопасности и сохранности информации в вычислительных системах и сетях

- •19.3.1 Технические методы защиты информации

- •19.3.2 Программные методы защиты информации к программным методам защиты информации относятся резервирование и восстановление файлов, применение антивирусных программ, использование паролей.

- •19.3.2.1 Резервирование файлов

- •19.3.2.2 Восстановление файлов

- •19.3.2.3 Пароли

- •19.4 Классификация компьютерных вирусов и антивирусных программ

- •Различают следующие виды антивирусных программ:

- •Своевременное обнаружение зараженных вирусами файлов и дисков, полное уничтожение обнаруженных вирусов на каждом компьютере позволяют избежать распространения вирусной эпидемии на другие компьютеры.

- •19.5 Защита информации в компьютерных системах методом криптографии

- •Тема 20. Компьютерная графика

- •20.1 Представление в компьютере графической информации

- •20.1.1 Растровые рисунки

- •20.1.2 Векторные рисунки

- •20.1.3 Фрактальная графика

- •20.1.4. Способы создания цвета и кодирование информации

- •20.1.5 Форматы графических файлов

- •20.2 Оборудование для работы с изображениями

- •20.2.1 Компьютер для работы с изображениями

- •20.2.3 Оборудование для ввода графической информации в компьютер

- •20.3 Простейшие графические программы

- •20.4 Обзор современного графического программного обеспечения

18.5.3. Алгоритм информационного поиска в режиме удаленного доступа

Тема 19. Основы защиты информации и сведений,

СОСТАВЛЯЮЩИХ ГОСУДАРСТВЕННУЮ ТАЙНУ

19.1 Информационная безопасность, способы и средства защиты информации

Важной проблемой человечества является защита информации от компьютерных преступлений, направленных на хищение конфиденциальной и иной информации. Причин активизации компьютерных преступлений и связанных с ними финансовых потерь достаточно много. Существенными из них являются:

- переход от традиционной «бумажной» технологии хранения и передачи сведений на электронную и недостаточное при этом развитие технологии защиты информации;

- объединение вычислительных систем, создание глобальных сетей и расширение доступа к информационным ресурсам;

- увеличение сложности программных средств и связанное с этим уменьшение их надежности и увеличение числа уязвимых мест.

Любое современное предприятие не в состоянии успешно развиваться и вести хозяйственную деятельность без создания на нем условий для надежного функционирования системы защиты информации.

Защита информации – деятельность, направленная на сохранение государственной, служебной, коммерческой или личной тайны, а также на сохранение носителей информации любого содержания.

Система защиты информации – комплекс организационных и технических мероприятий по защите информации, проведенных на объекте с применением необходимых технических средств и способов в соответствии с концепцией, целью и замыслом защиты.

Для решения проблемы защиты информации основными средствами защиты информации принято считать:

1. Технические средства – реализуются в виде электрических, электромеханических, электронных устройств. Всю совокупность технических средств принято делить на:

- аппаратные – устройства, встраиваемые непосредственно в аппаратуру, или устройства, которые сопрягаются с аппаратурой систем обработки данных (СОД) по стандартному интерфейсу (схемы контроля информации по четности, схемы защиты полей памяти по ключу, специальные регистры);

- физические – реализуются в виде автономных устройств и систем (электронно-механическое оборудование охранной сигнализации и наблюдения, замки на дверях, решетки на окнах).

2. Программные средства – программы, специально предназначенные для выполнения функций, связанных с защитой информации.

3. Организационные средства – организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации СОД для обеспечения защиты информации. Организационные мероприятия охватывают все структурные элементы СОД на всех этапах: строительство помещений, проектирование системы, монтаж и наладка оборудования, испытания и проверки, эксплуатация.

4. Законодательные средства – законодательные акты страны, которыми регламентируются правила использования и обработки информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил.

5. Морально-этические средства – всевозможные нормы, которые сложились традиционно или складываются по мере распространения вычислительных средств в данной стране или обществе. Эти нормы большей частью не являются обязательными, как законодательные меры, однако несоблюдение их обычно ведет к потере авторитета, престижа человека или группы лиц.

Использование какого-либо одного из указанных способов защиты не обеспечивает надежного сохранения информации. Нужен комплексный подход к использованию и развитию всех средств и способов защиты информации. В результате были созданы следующие способы защиты информации:

1. Препятствие – физически преграждает злоумышленнику путь к защищаемой информации.

2. Управление доступом – способ защиты информации регулированием использования всех ресурсов системы (технических, программных средств, элементов данных). Управление доступом включает следующие функции защиты:

- идентификацию пользователей, персонала и ресурсов системы, причем под идентификацией понимается присвоение каждому названному выше объекту персонального имени, кода, пароля и опознание субъекта или объекта по предъявленному им идентификатору;

- проверку полномочий, соответствие дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту;

- разрешение и создание условий работы в пределах установленного регламента;

- регистрацию обращений к защищаемым ресурсам;

- реагирование (задержка работ, отказ, отключение, сигнализация) при попытках несанкционированных действий.

3. Маскировка – способ защиты информации с СОД путем ее криптографического шифрования. При передаче информации по линиям связи большой протяженности криптографическое закрытие является единственным способом ее надежной защиты.

4. Регламентация – комплекс мероприятий, направленных на создание таких условий обработки и хранения информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму. Для эффективной защиты необходимо строго регламентировать структурное построение СОД (архитектура зданий, оборудование помещений, размещение аппаратуры), организацию и обеспечение работы всего персонала, занятого обработкой информации.

5. Принуждение – пользователи и персонал СОД вынуждены соблюдать правила обработки и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

Все рассмотренные средства защиты делятся на:

- формальные – выполняющие защитные функции строго по заранее предусмотренной процедуре и без непосредственного участия человека;

- неформальные такие средства, которые либо определяются целенаправленной деятельностью людей, либо регламентируют эту деятельность.