- •§1. Основные принципы организации и задачи сетевой безопасности.

- •Уровень 1, физический (Physical Layer).

- •Уровень 3, сетевой (Network Layer)

- •Уровень 4, транспортный (Transport Layer)

- •Уровень 5, сеансовый (Session Layer)

- •Уровень 6, уровень представления (Presentation Layer)

- •Уровень 7, прикладной (Application Layer)

- •Рекомендации ieee 802

- •Сетезависимые и сетенезависимые уровни

- •§3. Обзор стека протоколов tcp/ip

- •3.1. Общая характеристика tcp/ip

- •Структура стека tcp/ip и краткая характеристика протоколов

- •3.2. Протоколы iPv4 и iPv6

- •Формат заголовка iPv4

- •Адресация в iPv6

- •Формат заголовка iPv6

- •Взаимодействие iPv6 и iPv4

- •Туннелирование

- •Двойной стек

- •Трансляция протоколов

- •IPv6 в России

- •§4. Математические основы криптографии.

- •4.1. Криптографические примитивы.

- •4.1.1. Подстановки

- •4.1.2. Перестановки

- •4.1.3. Гаммирование.

- •4.1.4. Нелинейное преобразование с помощью s-боксов

- •4.1.5. Комбинированные методы.

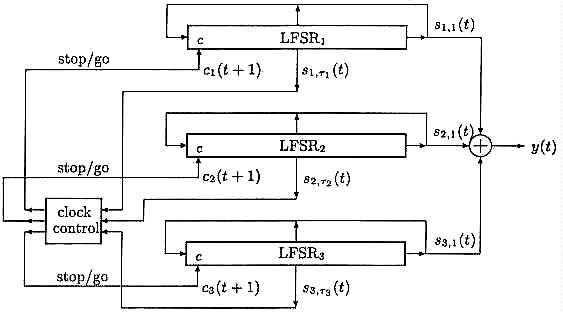

- •4.2. Потоковые шифры на основе сдвиговых регистров.

- •4.3. Абелевы группы и конечные поля.

- •4.3.1. Основные определения и примеры.

- •4.3.2. Неприводимые многочлены в конечном поле k.

- •4.4. Эллиптические кривые

- •4.5. Односторонние функции.

- •§5. Криптографические средства защиты.

- •5.1. Классификация криптографических методов.

- •5.2. Схема метода rc4.

- •5.4. Асимметричные системы шифрования

- •5.5. Алгоритм ЭльГамаля.

- •5.6. Алгоритм Диффи-Хелмана выработки общего секретного ключа.

- •§6. Электронно-цифровая подпись

- •6.1. Свойства эцп и ее правовые основы.

- •6.2. Алгоритм создание эцп и стандарты.

- •6.3. Использование эллиптических кривых в стандарте цифровой подписи.

- •§7. Сетевая аутентификация

- •Вычисление хеш-функций

- •7.2. Парадокс дня рождения

- •Использование цепочки зашифрованных блоков

- •Алгоритм md5

- •7.4. Алгоритм hmac

- •7.5. Простая аутентификация на основе хеш-значений

- •7.5. Сетевая аутентификация на основе слова- вызова.

- •§7. Протокол расширенной аутентификации Kerberos

- •§9. Стандарт сертификации X.509.

- •9.1. Аутентификация пользователей на основе сертификатов

- •9.2. Состав сертификата

- •Имя владельца сертификата.

- •Открытый ключ владельца сертификата.

- •Компоненты иок и их функции

- •Центр Сертификации

- •Эцп файлов и приложений

- •Стандарты в области иок

- •Стандарты pkix

- •Стандарты, основанные на иок

- •§10. Защита информации, передаваемой по сети

- •10.1. Организация защиты данных в сетях.

- •10.2. Протокол iPsec.

- •10.3. Спецификации iPsec.

- •10.3.1. Защищенные связи

- •10.3.2. Транспортный и туннельный режимы iPsec.

- •10.4. Режим ah протокола ipSec

- •10.6. Управление ключами ipSec

- •Следующий элемент

- •Тип обмена

- •Идентификатор сообщения

- •§11. Защита web.

- •11.1. Угрозы нарушений защиты Web

- •11.2.Архитектура ssl

- •Идентификатор сеанса.

- •2 Этап. Аутентификация и обмен ключами сервера.

- •3 Этап. Аутентификация и обмен ключами клиента.

- •4 Этап. Завершение.

- •11.4. Протокол set

- •11.5. Сравнительные характеристики протоколов ssl и set

- •§12. Организация сетей gsm.

- •12.1. Основные части системы gsm, их назначение и взаимодействие друг с другом

- •12.2. Полный состав долгосрочных данных, хранимых в hlr и vlr.

- •12.3. Полный состав временных данных, хранимых в vlr.

- •12.4. Регистрация в сети.

- •12.5. Пользовательский интерфейс мобильной станции

- •Регистрация пользователя в сети

- •Классы доступа

- •Режим фиксированных номеров

- •13. Защита сетей gsm.

Классы доступа

Все мобильные станции случайным образом разделены на десять равноправных классов доступа, с номерами от 0 то 9. В случае перегрузки сети или других чрезвычайных ситуаций станциям одного или нескольких классов может быть запрещен доступ в сеть, в том числе и для чрезвычайных звонков. Кроме того, станция может быть членом одного или нескольких из пяти специальных классов доступа, с номерами от 11 до 15:

Класс 15 - Руководство PLMN;

Класс 14 - Аварийные службы;

Класс 13 - Общественные службы;

Класс 12 - Служба безопасности;

Класс 11 - Для использования PLMN.

Мобильной станции разрешен доступ к сети, если станция принадлежит хотя бы к одному из классов, применимому в данной PLMN, доступ членам которого к сети разрешен. Применимость классов определяется следующим образом:

Классы 0 - 9 применимы ко всем PLMN.

Классы 11 и 15 применимы только к HPLMN.

Классы 12 - 14 применимы ко всем PLMN своей страны.

Кроме того, существует еще один специальный класс доступа - класс 10, принадлежность к которому дает возможность осуществлять чрезвычайные звонки, если станция не принадлежит к одному из разрешенных классов или не имеет идентификатора пользователя (IMSI). Принадлежность к одному из специальных классов доступа также означает предоставление такого права. Информация о принадлежности станции тем или иным классам хранится в SIM-карте.

Режим фиксированных номеров

В данном режиме мобильная станция (если она его поддерживает) позволяет звонить только по тем номерам, которые хранятся в списке фиксированных номеров в SIM-карте (в списке могут присутствовать маски номеров). Вход и выход из режима, а также редактирование списка производится только при вводе PIN2. В нормальном режиме работы станции список может использоваться как телефонная книжка (без права записи).

Служба коротких сообщений

Задача данной службы состоит в передаче коротких сообщений пользователю (обязательно для реализации) и от него другим пользователям (может быть не реализовано). Короткое сообщение представляет из себя строку (в общем случае - алфавитно-цифровую) и должно принадлежать к одному из двух классов - личных или широковещательных сообщений. Для каждого посылаемого через сеть сообщения отправитель указывает, в какой момент времени попытки переслать сообщение адресату должны быть прекращены (если последний его не получил), по умолчанию это 24 часа.

Личное сообщение может содержать до 160 символов и считается переданными после получения его мобильной станцией (независимо от того, прочитано оно или нет).

Широковещательное сообщение может содержать до 93 символов и может быть послано только поставщиком услуг (service provider). Станция должна извещать пользователя о получении сообщения, а также о невозможности его получения из-за переполнения списка уже хранящихся в ней непрочитанных сообщений. Пользователь может отключить прием широковещательных сообщений, если они его не интересуют.

13. Защита сетей gsm.

По своему замыслу, цифровая система GSM вполне могла бы быть чрезвычайно защищенной. В основе ее лежит свод документов под названием "Меморандум о понимании стандарта GSM" или MoU Groupe Special Mobile Standard. Этот Меморандум был подготовлен на излете Холодной войны по инициативе ведущих телекоммуникационных компаний Западной Европы. Разрабатывал техническую документацию GSM Европейский институт стандартов по телекоммуникациям (ETSI), а в создании схемы безопасности, в целом призванной защитить новую систему от перехвата, прослушивания и мошенничества, активное участие приняли спецслужбы стран НАТО.

Основу системы безопасности GSM составляют три секретных алгоритма (официально так и не раскрытые, сообщаемые лишь производителям - поставщикам оборудования, операторам связи и т.д. под расписку о неразглашении):

А3 - алгоритм аутентификации, защищающий телефон от клонирования;

А8 - алгоритм генерации криптоключа, по сути дела, однонаправленная функция, которая берет фрагмент выхода от A3 и превращает его в сеансовый ключ для A5;

A5 - собственно алгоритм шифрования оцифрованной речи для обеспечения конфиденциальности переговоров.

В GSM используются две основные разновидности алгоритма А5. A5/1 - "сильная" версия шифра для избранных стран и A5/2 - ослабленная для всех остальных. В 2002 году для следующего поколения мобильной связи, G3, создан совершенно новый криптоалгоритм, получивший название A5/3. Еще имеется вариант A5/0 - это когда режим шифрования вроде как включен, но в действительности его нет, поскольку вместо битов ключа используются одни нули.)

Мобильные станции (телефоны) снабжены смарт-картой (SIM), содержащей A3 и A8, а в самом телефоне имеется чип с алгоритмом A5. Базовые станции также снабжены чипом с A5 и "центром аутентификации", использующим алгоритмы A3, A8 для идентификации мобильного абонента и генерации сеансового ключа шифрования.

Алгоритм А3.

В процедуру авторизации вовлечены две функциональные сущности: SIM карта - в мобильной станции и Центр Авторизации (Authentication Center). У каждого абонента существует секретный ключ, одна копия которого сохраняется в SIM карте, другая - в AuC. Во время авторизации, AuC генерирует 128 битовое случайное число (RAND), посылаемое мобильной станции. Далее это число комбинируется с секретным ключом (Ki), шифруется алгоритмом A3, и получаемое 32 битовое значение (Signed Response - SRES) посылается обратно AuC. Если число, полученное AuC совпадает с самостоятельно вычисленным, абонент считается авторизованным.

То же начальное случайное число (RAND) и индивидуальный ключ авторизации абонента (KI) используются для вычисления 64 битового ключа шифрования (Kc), используя алгоритм A8, содержащийся в SIM-е. Этот ключ шифрования, вместе с номером TDMA фрейма, используют алгоритм A5 для создания 114 битовой последовательности, которая накладывается при помощи операции "исключающее или" (XOR) на 114 бит пакета (два 57 битных блока). Расшифровка в процессе передачи, таким образом, практически нереальна. Как будет показано позднее, ключ Kc используется для шифровки и расшифровки при передаче данных между MS и BS. Дополнительный уровень секретности обеспечивается периодическим изменением ключа

Другой уровень секретности имеет дело непосредственно с оборудованием. Как упоминалось ранее, каждый мобильный GSM терминал идентифицируется уникальным IMEI номером. Список IMEI сети хранится в EIR. В результате запроса на IMEI в EIR возвращается один из следующих статусов:

Белые страницы (White listed). Терминальному оборудованию позволяется подключиться к сети.

Серые страницы (Grey listed). Терминальное оборудование находится под наблюдением сети (возможны проблемы).

Черные страницы (Black listed). Было сообщение о краже терминального оборудования или данный тип не апробирован (некорректный для данной сети тип оборудования). Терминальному оборудованию не позволяется подключиться к сети

Несколько замечаний относительно реализации алгоритмов шифрования, используемых в GSM· Перечисленные ниже замечания относятся к частичной реализации алгоритма A5, появившегося а Internet-е в июле 1994 года.

A5 представляет из себя шифрование потока данных трех синхронизированных LFSR степеней 19, 22 и 23:

![]()

![]()

![]()

Сумма степеней всех трех сдвиговых регистров равна 64. 64 битовый ключ используется для инициализации содержимого сдвиговых регистров.

Управление синхронизацией (тактированием) представляет собой пороговую функцию (threshhold function) от средних битов каждого из трех сдвиговых регистров. Более подробно эта процедура такова:

В каждый момент времени t выбирается по

одному значению среднего бита из каждого

регистра (биты с номерами 9, 11 и 12 для L1,

L2 и L3 соответственно) и

вычисляется их сумма s. Вычисляется

значение g(s)=1,

если

![]() ,

и g(s)=0, если

,

и g(s)=0, если

![]() .

В формировании итогового значения

участвуют только те регистры, у которых

значение среднего бита совпало со

значением g(s). Пример, пусть значения

средних битов равны, например,

.

В формировании итогового значения

участвуют только те регистры, у которых

значение среднего бита совпало со

значением g(s). Пример, пусть значения

средних битов равны, например,

![]()

![]()

![]() .

Тогда, s=2, g(s)=1,

и в формировании итогового значения,

которое используется для гаммирования,

участвуют первый и третий регистры

(второй регистр тоже сдвигается, но его

значение не учитывается). Такое расписание

работы регистров гарантирует, что в

каждый момент времени участвуют два

или все три регистра (проверьте это!).

.

Тогда, s=2, g(s)=1,

и в формировании итогового значения,

которое используется для гаммирования,

участвуют первый и третий регистры

(второй регистр тоже сдвигается, но его

значение не учитывается). Такое расписание

работы регистров гарантирует, что в

каждый момент времени участвуют два

или все три регистра (проверьте это!).

Первоначально происходит инициализация исходных значений регистров L1, L2 и L3 с помощью 64-битного секретного ключа К и 22-битного открытого ключа Т, который формируется заново для каждого нового сообщения. Ключ К заполняет исходные значения регистров, затем они выполняют 22 такта работы в соответствии с расписанием, описанным выше. Однако, вместо подстановки в старший разряд значения функции сдвига в каждый из трех регистров на i-ом такте подставляется i-ый бит ключа Т. После 22 тактов работы значения всех регистров полностью обновляются, т.к. максимальная длина регистра равна 23 – 1 = 22. Сеансы шифрования состоят из циклов по 428 тактов. Первые 100 тактов производятся «вхолостую», просто для перемешивания значений всех регистров, затем производится 114 тактов работы по передаче данных в одну сторону, затем опять 100 тактов холостой работы, а затем 114 тактов передачи данных в обратную сторону.

В начале июля 2002 г. Ассоциация GSM утвердила новый алгоритм шифрования информации, передаваемой в GSM-сетях. Алгоритм, получивший индекс A5/3, призван заменить собой старые стандарты шифрования, первый из которых - A5 - был принят еще в 1987 г. Новый алгоритм был разработан совместными усилиями комитета по безопасности Ассоциации GSM, организацией 3GPP (3rd Generation Partnership Project) и комитетом по алгоритмам безопасности Европейского института по телекоммуникационным стандартам (ETSI). При этом A5/3 можно будет в использовать как в обычных, так и в модернизированных GSM-сетях, поддерживающих технологии связи 2.5G (GPRS) и 3G (HSCSD и EDGE). A5/3 реализуется на аппаратном уровне и учитывает особенности обработки сигналов в сотовых телефонах. При этом шифруется как голосовой трафик, так и данные, передаваемые по беспроводному каналу. Как утверждается в пресс-релизе Ассоциации, на сегодняшний день A5/3 обеспечивает практически 100-процентную защиту от перехвата информации в GSM-сетях.

GSM - Глоссарий

AMPS (Advanced Mobile Phone Service) AuC (Authentication Center) - центр авторизации AGCH (Access Grant Channel) - канал разрешения доступа BSS (Base Station Subsystem) - подсистема базовых станций BSC (Base Station Controller) - контроллер базовых станций BTS (Base Transceiver Station)- базовая станция BBCH (Broadcast Control Channel)- широковещательный управляющий канал CEPT (Conference of European Posts and Telegraphs)- Европейская Комиссия по Телекоммуникациям DES (Data Encryption Standard)- стандартное шифрование данных ETSI (European Telecommunication Standards Institute) EIR (Equipment Identity Register)- реестр идентификации оборудования FDMA (Frequency-Division Multiple Access) FCCH (Frequency Correction Channel)- канал коррекции частоты GSM (Groupe Special Mobile)-первоначальный смысл акронима GSM GSM-Global System for Mobile communications-значение акронима GSM сегодня GMSK (Gaussian-filtered Minimum Shift Keying) - фильтруемая по Гауссу минимальная манипуляция HLR (Home Location Register) - реестр собственных абонентов ISDN (Integrated Services Digital Network) - стандарт цифровых сетей IN (Intelligent Network) - стандарт цифровых сетей IMEI (International Mobile Equipment Identity )- международный идентификатор мобильного устройства IMSI (International Mobile Subscriber Identity) - международный идентификационный номер подписчика ITU (International Telecommunication Union) -международный консультативный комитет по телеграфии и телефонии LAI (Location Area Identity) -идентификаторы области расположения абонента МЕ (Mobile Equipment )- мобильное устройство MSC (Mobile services Switching Center )- центр коммутации MSISDN(Mobile Subscriber ISDN)- телефонный номер в его обычном понимании MAP(Mobile Application Part)- часть мобильных приложений MSRN(Mobile Station Roaming Number)- номер перемещающейся мобильной станции NSS (Network and Switching Subsystem)- подсистема сети и коммутации NIST(National Institutes of Standards and Technologies)- Национальный Институт Стандартов и Технологий OSS (Operating and Support Subsystem) - подсистема управления и поддержки PAGCH (PAGer Channel) - канал вызова PCH (Paging Channel) -канал пейджинга PCM (Pulse Coded Modulation)- импульсно-кодовая модуляция - ИКМ POTS (Plain Old Telephone Service) RACH (Random Access Channel)- канал случайного доступа SIM (Subscriber Identity Module) - модуль идентификации абонента(смарт-карта) SRES (Signed RESult) SACCH ( Slow Associated Control Channel ) -медленный ассоциированный управляющий канал SDCCH (Stand-alone Dedicated Control Channels) -выделенный управляющий канал SCH (Synchronisation Channel) -канал синхронизации SMS (Short Message Service ) SHA(Secure Hash Algorithm)- надежный хеш-алгоритм TACS (Total Access Communications System) TMSI (Temporary Mobile Subscriber Identity)-временный номер мобильного абонента TDMA(Time-Division Multiple Access) TCAP(Transaction Capabilities Application Part)- часть возможных транзакций UMTS (Universal Mobile Telecommunications System)- международный стандарт глобальной системы подвижной связи VLR (Visitor Location Register )- реестр перемещений

Литература.

С.Г.Баричев, В.В.Гончаров, Р.Е.Серов. Основы современной криптографии – Москва, Горячая линия – Телеком, 2001

А.В.Беляев. "Методы и средства защиты информации" (курс лекций). http://www.citforum.ru/internet/infsecure/index.shtml

А. А. Болотов, С. Б. Гашков, А. Б. Фролов, А. А. Часовских, «Алгоритмические основы эллиптической криптографии». Учебное пособие. М.: Изд-во МЭИ. 2000 г., 100 с.

А.Володин. «Кто заверит ЭЦП», журнал «Банковские системы», ноябрь 2000, http://www.bizcom.ru/system/2000-11/04.html

Т.Илонен. Введение в криптографию (Ylonen Tatu. Introduction to Cryptography), http://www.ssl.stu.neva.ru/psw/crypto/intro.html

Н.Коблиц. Теория чисел и криптография, М.:, ТВР, 2001 http://gabro.ge/biblio/0708/0081/file/Cryptography/Koblic_-_Teoriya_Chisel_i_Cryptografiya.rar

О.Р. Лапонина. Криптографические основы безопасности, курс Интернет-университета, http://www.intuit.ru/department/security/networksec

Р.Лидл, Г.Нидеррайтер. Конечные поля, в 2 т., пер.с англ., М.: Мир, 1998, 438 с.

А.А. Молдовян, Н.А. Молдовян, Б.Я. Советов. Криптография. М., Лань, 2001

А.А. Молдовян, Н.А. Молдовян, Введение в криптосистемы с открытым ключом, БХВ-Петербург, 2005, с. 286 http://cyberdoc.nnm.ru/vvedenie_v_kriptosistemy_s_otkrytym_klyuchom

А.Г.Ростовцев. Алгебраические основы криптографии, СПб, Мир и Семья, 2000.

А.Г.Ростовцев, Е.Б.Маховенко. Теоретическая криптография . – СПб.: АНО НПО “Профессионал”, 2005, http://bookpedia.ru/index.php?newsid=1265

Г.Семенов. «Цифровая подпись. Эллиптические кривые».

http://www.morepc.ru/security/crypt/os200207010.html?print

14. В.Столлингс. Основы защиты сетей. Приложения и стандарты, М.: Вильямс, 2002, 429 с.

Брюс Шнайер. Прикладная криптография, 2-е издание: протоколы, алгоритмы и исходные тексты на языке С, http://www.ssl.stu.neva.ru/psw/crypto/appl_rus/appl_cryp.htm

Dr. Michael Ganley, Thales eSecurity Ltd. Метод эллиптических кривых, http://www.racal.ru/rsp/eliptic_curve_cryptography.htm

В.М.Фомичев. Дискретная математика и криптология, Диалог-МИФИ, 2003, 399 с.

Сайт Криптографический ликбез - http://www.ssl.stu.neva.ru/psw/crypto.html

Jovan Dj. Golic. Cryptanalysis of Alleged A5 Stream Cipher, Beograd, Yugoslavia, http://jya.com/a5-hack.htm