- •§1. Основные принципы организации и задачи сетевой безопасности.

- •Уровень 1, физический (Physical Layer).

- •Уровень 3, сетевой (Network Layer)

- •Уровень 4, транспортный (Transport Layer)

- •Уровень 5, сеансовый (Session Layer)

- •Уровень 6, уровень представления (Presentation Layer)

- •Уровень 7, прикладной (Application Layer)

- •Рекомендации ieee 802

- •Сетезависимые и сетенезависимые уровни

- •§3. Обзор стека протоколов tcp/ip

- •3.1. Общая характеристика tcp/ip

- •Структура стека tcp/ip и краткая характеристика протоколов

- •3.2. Протоколы iPv4 и iPv6

- •Формат заголовка iPv4

- •Адресация в iPv6

- •Формат заголовка iPv6

- •Взаимодействие iPv6 и iPv4

- •Туннелирование

- •Двойной стек

- •Трансляция протоколов

- •IPv6 в России

- •§4. Математические основы криптографии.

- •4.1. Криптографические примитивы.

- •4.1.1. Подстановки

- •4.1.2. Перестановки

- •4.1.3. Гаммирование.

- •4.1.4. Нелинейное преобразование с помощью s-боксов

- •4.1.5. Комбинированные методы.

- •4.2. Потоковые шифры на основе сдвиговых регистров.

- •4.3. Абелевы группы и конечные поля.

- •4.3.1. Основные определения и примеры.

- •4.3.2. Неприводимые многочлены в конечном поле k.

- •4.4. Эллиптические кривые

- •4.5. Односторонние функции.

- •§5. Криптографические средства защиты.

- •5.1. Классификация криптографических методов.

- •5.2. Схема метода rc4.

- •5.4. Асимметричные системы шифрования

- •5.5. Алгоритм ЭльГамаля.

- •5.6. Алгоритм Диффи-Хелмана выработки общего секретного ключа.

- •§6. Электронно-цифровая подпись

- •6.1. Свойства эцп и ее правовые основы.

- •6.2. Алгоритм создание эцп и стандарты.

- •6.3. Использование эллиптических кривых в стандарте цифровой подписи.

- •§7. Сетевая аутентификация

- •Вычисление хеш-функций

- •7.2. Парадокс дня рождения

- •Использование цепочки зашифрованных блоков

- •Алгоритм md5

- •7.4. Алгоритм hmac

- •7.5. Простая аутентификация на основе хеш-значений

- •7.5. Сетевая аутентификация на основе слова- вызова.

- •§7. Протокол расширенной аутентификации Kerberos

- •§9. Стандарт сертификации X.509.

- •9.1. Аутентификация пользователей на основе сертификатов

- •9.2. Состав сертификата

- •Имя владельца сертификата.

- •Открытый ключ владельца сертификата.

- •Компоненты иок и их функции

- •Центр Сертификации

- •Эцп файлов и приложений

- •Стандарты в области иок

- •Стандарты pkix

- •Стандарты, основанные на иок

- •§10. Защита информации, передаваемой по сети

- •10.1. Организация защиты данных в сетях.

- •10.2. Протокол iPsec.

- •10.3. Спецификации iPsec.

- •10.3.1. Защищенные связи

- •10.3.2. Транспортный и туннельный режимы iPsec.

- •10.4. Режим ah протокола ipSec

- •10.6. Управление ключами ipSec

- •Следующий элемент

- •Тип обмена

- •Идентификатор сообщения

- •§11. Защита web.

- •11.1. Угрозы нарушений защиты Web

- •11.2.Архитектура ssl

- •Идентификатор сеанса.

- •2 Этап. Аутентификация и обмен ключами сервера.

- •3 Этап. Аутентификация и обмен ключами клиента.

- •4 Этап. Завершение.

- •11.4. Протокол set

- •11.5. Сравнительные характеристики протоколов ssl и set

- •§12. Организация сетей gsm.

- •12.1. Основные части системы gsm, их назначение и взаимодействие друг с другом

- •12.2. Полный состав долгосрочных данных, хранимых в hlr и vlr.

- •12.3. Полный состав временных данных, хранимых в vlr.

- •12.4. Регистрация в сети.

- •12.5. Пользовательский интерфейс мобильной станции

- •Регистрация пользователя в сети

- •Классы доступа

- •Режим фиксированных номеров

- •13. Защита сетей gsm.

4.1.5. Комбинированные методы.

Одним из важнейших требований, предъявляемых к системе шифрования, является ее высокая стойкость. Однако повышение стойкости любого метода шифрования приводит, как правило, к существенному усложнению самого процесса шифрования и увеличению затрат ресурсов (времени, аппаратных средств, уменьшению пропускной способности и т.п.).

Достаточно эффективным средством повышения стойкости шифрования является комбинированное использование нескольких различных способов шифрования, т.е. последовательное шифрование исходного текста с помощью двух или более методов. Считается, что при этом стойкость шифрования превышает суммарную стойкость составных шифров .

Вообще говоря, комбинировать можно любые методы шифрования и в любом количестве, однако на практике наибольшее распространение получили следующие комбинации:

1) подстановка + гаммирование;

2) перестановка + гаммирование;

3) подстановка + перестановка.

Эти приемы были использованы в методе DES. Суть алгоритма (алгоритм разработан для блока данных длиной 64 бит) заключается в преобразовании, которое состоит из серии перестановок (правая половина блока становится левой половиной “следующего” блока), операций запутывания (из правой половины блока длиной 32 бит формируется код длиной 48 бит, а каждый бит ключа размножается и превращается в подключ длиной 48 бит) и логических операций (с помощью функций ИСКЛЮЧАЮЩЕЕ ИЛИ производится обработка кода длиной 48 бит и подключа такой же длины, затем из получившегося сегмента длиной 48 бит выбираются 32 бит и, наконец, с помощью функции ИСКЛЮЧАЮЩЕЕ ИЛИ производится совместная обработка отобранных на втором этапе 32 бит и левой половины блока длиной 32 бит). Этот процесс перестановок в половине блока, повторных операций запутывания и многократных логических операций выполняется 16 раз (или говорят 16 раундов). Ключ состоит из 56 бит, из которого генерируется 16 подключей длины 48 бит (за счет выполнения операций запутывания). Каждый подключ используется в своем раунде.

Свое развитие DES получил в ГОСТ 281478-89 (отечественный стандарт на шифрование данных), который увеличил длину ключа до 256 бит, число раундов до 32, и допустил произвольные перестановки.

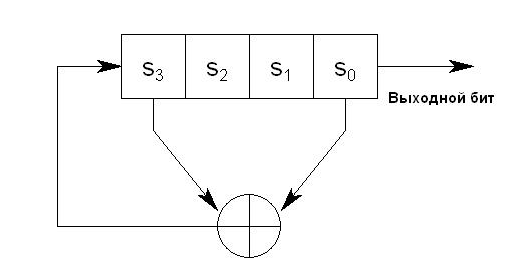

4.2. Потоковые шифры на основе сдвиговых регистров.

Последовательности, генерируемые с помощью сдвиговых регистров, широко используются как в теории кодирования, так и в криптографии. Теория таких регистров разработана достаточно давно еще в доэлектронное время, в период военной криптографии.

Сдвиговый регистр с обратной связью

состоит из двух частей: сдвигового

регистра и функции обратной связи.

Сдвиговый регистр представляет собой

последовательность битов фиксированной

длины. Число битов называется длиной

сдвигового регистра. Функция обратной

связи является булевой функцией из

множества L-мерных векторов

с координатами из множества {0, 1} в

множество {0, 1}, L – длина

сдвигового регистра. В начальный момент

работы сдвиговый регистр заполняется

некоторым начальным значением. На каждом

последующем шаге вычисляется значение

![]() ,

где xi

– значение ячейки с номером si,

содержимое регистра сдвигается вправо,

а в освободившееся место помещается

значение y.

,

где xi

– значение ячейки с номером si,

содержимое регистра сдвигается вправо,

а в освободившееся место помещается

значение y.

Выходом регистра обычно бывает младший

разряд s0. Иногда в качестве выхода

берут все слово, помещающееся в регистре.

Последовательность таких слов является

периодичной. Периодом сдвигового

регистра называется длины последовательности

регистровых слов до начала ее повторения.

Очевидно, что количество различных слов

для регистра длины L равно

![]() ,

поэтому период любой последовательности

регистровых слов не может превышать

,

поэтому период любой последовательности

регистровых слов не может превышать

![]() .

.

Простейшим видом сдвигового регистра

с обратной связью является линейный

сдвиговый регистр с обратной связью

(linear feedback

shift register

LFSR). Функция

![]() обратной связи является в этом случае

просто суммой по модулю 2 нескольких

фиксированных разрядов

обратной связи является в этом случае

просто суммой по модулю 2 нескольких

фиксированных разрядов

![]() .

.

Пример. Рассмотрим линейный сдвиговый

регистр R длины L=4

и функцией обратной связи

![]() (отвод от первого и четвертого вывода).

(отвод от первого и четвертого вывода).

Пусть исходное значение регистра равно <1,1,1,1>, тогда этот регистр будет порождать следующую последовательность

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

В этом примере период

последовательности значений регистра

равен

![]() .

Это максимально возможное значение,

т.к. слово, состоящее из одних нулей не

может быть никогда достигнуто из

ненулевой конфигурации (докажите это!).

.

Это максимально возможное значение,

т.к. слово, состоящее из одних нулей не

может быть никогда достигнуто из

ненулевой конфигурации (докажите это!).

Последовательность максимальной

длины

![]() называется M-последовательностью. Не

всякий регистр LFSR может обладать такой

последовательностью. Проблема определения

по заданному регистру LFSR, будет ли он

обладать M-последовательностью, является

нетривиальной. Для ее решения сопоставим

произвольному регистру LFSR длины L

следующий многочлен

называется M-последовательностью. Не

всякий регистр LFSR может обладать такой

последовательностью. Проблема определения

по заданному регистру LFSR, будет ли он

обладать M-последовательностью, является

нетривиальной. Для ее решения сопоставим

произвольному регистру LFSR длины L

следующий многочлен

![]() (*), где коэффициент

(*), где коэффициент

![]() принимает значение 1 или 0 в зависимости

от того, присутствует ли соответствующее

слагаемое

принимает значение 1 или 0 в зависимости

от того, присутствует ли соответствующее

слагаемое

![]() в функции обратной связи. Например,

регистру LFSR в рассмотренном

выше примере соответствует многочлен

в функции обратной связи. Например,

регистру LFSR в рассмотренном

выше примере соответствует многочлен

![]() .

.

Теорема. Произвольный LFSR регистр обладает M-последовательностью тогда и только тогда, когда соответствующий многочлен является неприводимым (неразложимым) над полем F2={0, 1}.

Пример приводимого многочлена

можно взять из всем известной формулы

сокращенного умножения

![]() .

Поскольку, все значения берутся по

модулю 2, то в вычисляя значения многочленов

надо помнить, что

.

Поскольку, все значения берутся по

модулю 2, то в вычисляя значения многочленов

надо помнить, что

![]() а

а

![]() .

.

В общем случае, нет простого способа генерировать многочлены заданной степени по модулю 2, однако можно легко проверить, является ли заданный многочлен приводимым или нет над заданным конечным полем. Для этого используется алгоритм Берлекампа (Berlekamp) (см. Лидл, Нидеррайтер[7], т.1, гл.3.). В разделе 4.3.2 данного пособия мы рассматриваем упрощенную версию этого алгоритма.