- •§1. Основные принципы организации и задачи сетевой безопасности.

- •Уровень 1, физический (Physical Layer).

- •Уровень 3, сетевой (Network Layer)

- •Уровень 4, транспортный (Transport Layer)

- •Уровень 5, сеансовый (Session Layer)

- •Уровень 6, уровень представления (Presentation Layer)

- •Уровень 7, прикладной (Application Layer)

- •Рекомендации ieee 802

- •Сетезависимые и сетенезависимые уровни

- •§3. Обзор стека протоколов tcp/ip

- •3.1. Общая характеристика tcp/ip

- •Структура стека tcp/ip и краткая характеристика протоколов

- •3.2. Протоколы iPv4 и iPv6

- •Формат заголовка iPv4

- •Адресация в iPv6

- •Формат заголовка iPv6

- •Взаимодействие iPv6 и iPv4

- •Туннелирование

- •Двойной стек

- •Трансляция протоколов

- •IPv6 в России

- •§4. Математические основы криптографии.

- •4.1. Криптографические примитивы.

- •4.1.1. Подстановки

- •4.1.2. Перестановки

- •4.1.3. Гаммирование.

- •4.1.4. Нелинейное преобразование с помощью s-боксов

- •4.1.5. Комбинированные методы.

- •4.2. Потоковые шифры на основе сдвиговых регистров.

- •4.3. Абелевы группы и конечные поля.

- •4.3.1. Основные определения и примеры.

- •4.3.2. Неприводимые многочлены в конечном поле k.

- •4.4. Эллиптические кривые

- •4.5. Односторонние функции.

- •§5. Криптографические средства защиты.

- •5.1. Классификация криптографических методов.

- •5.2. Схема метода rc4.

- •5.4. Асимметричные системы шифрования

- •5.5. Алгоритм ЭльГамаля.

- •5.6. Алгоритм Диффи-Хелмана выработки общего секретного ключа.

- •§6. Электронно-цифровая подпись

- •6.1. Свойства эцп и ее правовые основы.

- •6.2. Алгоритм создание эцп и стандарты.

- •6.3. Использование эллиптических кривых в стандарте цифровой подписи.

- •§7. Сетевая аутентификация

- •Вычисление хеш-функций

- •7.2. Парадокс дня рождения

- •Использование цепочки зашифрованных блоков

- •Алгоритм md5

- •7.4. Алгоритм hmac

- •7.5. Простая аутентификация на основе хеш-значений

- •7.5. Сетевая аутентификация на основе слова- вызова.

- •§7. Протокол расширенной аутентификации Kerberos

- •§9. Стандарт сертификации X.509.

- •9.1. Аутентификация пользователей на основе сертификатов

- •9.2. Состав сертификата

- •Имя владельца сертификата.

- •Открытый ключ владельца сертификата.

- •Компоненты иок и их функции

- •Центр Сертификации

- •Эцп файлов и приложений

- •Стандарты в области иок

- •Стандарты pkix

- •Стандарты, основанные на иок

- •§10. Защита информации, передаваемой по сети

- •10.1. Организация защиты данных в сетях.

- •10.2. Протокол iPsec.

- •10.3. Спецификации iPsec.

- •10.3.1. Защищенные связи

- •10.3.2. Транспортный и туннельный режимы iPsec.

- •10.4. Режим ah протокола ipSec

- •10.6. Управление ключами ipSec

- •Следующий элемент

- •Тип обмена

- •Идентификатор сообщения

- •§11. Защита web.

- •11.1. Угрозы нарушений защиты Web

- •11.2.Архитектура ssl

- •Идентификатор сеанса.

- •2 Этап. Аутентификация и обмен ключами сервера.

- •3 Этап. Аутентификация и обмен ключами клиента.

- •4 Этап. Завершение.

- •11.4. Протокол set

- •11.5. Сравнительные характеристики протоколов ssl и set

- •§12. Организация сетей gsm.

- •12.1. Основные части системы gsm, их назначение и взаимодействие друг с другом

- •12.2. Полный состав долгосрочных данных, хранимых в hlr и vlr.

- •12.3. Полный состав временных данных, хранимых в vlr.

- •12.4. Регистрация в сети.

- •12.5. Пользовательский интерфейс мобильной станции

- •Регистрация пользователя в сети

- •Классы доступа

- •Режим фиксированных номеров

- •13. Защита сетей gsm.

10.3.2. Транспортный и туннельный режимы iPsec.

Каждый из протоколов AH и ESP поддерживают два режима использования: транспортный и туннельный.

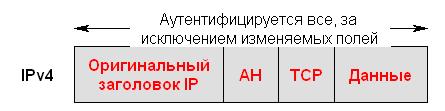

Транспортный режим. Транспортный режим служит дл защиты пакета вышележащего протокола (напомним, что выше находится транспортный уровень иерархии OSI). Примерами могут быть сегменты TCP (Transmission Control Protocol), UDP (User Datagram Protocol) или ICMP (Internet Control Message Protocol). Задачей транспортного режима является обычно обеспечение сквозной связи двух узлов (рабочих станций, например, или клиента и сервера). Протокол AH в этом режиме обеспечивает целостность документа, аутентификацию отправителя и оригинальность пакета. Протокол ESP может выполнять эти же функции, но главное он позволяет шифровать содержимое пакеты, что обеспечивает конфиденциальность данных.

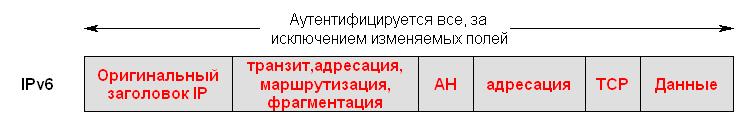

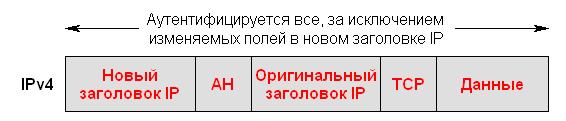

Туннельный режим. Туннельный режим обеспечивает защиту всего пакета IP (не только полезного содержимого, но и заголовка, т.е. скрывает адреса отправителя и получателя, тип данных и т.д. от потенциального взломщика). Протокол AH в этом режиме обеспечивает целостность всего IP-пакета (вместе с заголовком), аутентификацию отправителя и оригинальность пакета. Протокол ESP выполняет шифровать содержимое всего IP-пакета, что обеспечивает конфиденциальность полезного груза и данных, содержащихся в заголовке. Естественно, что при этом для пакета должен сформирован новый заголовок.

10.4. Режим ah протокола ipSec

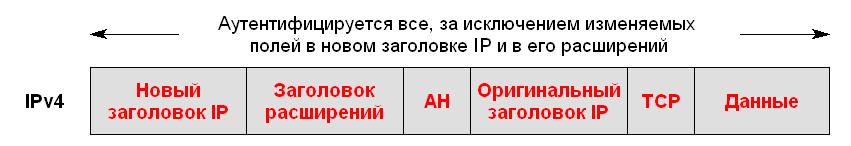

Действие IPsec в режиме AH заключается в добавлении в IP-пакету нового заголовка, являющего цифровой подписью (дайджестом) полей исходного IP-пакета. Ниже приведены данные, как изменяется IP-пакет после применения к нему протокола AH в транспортном и тунельном режимах (во всех примерах на месте названия протокола высшего уровня стоит TCP):

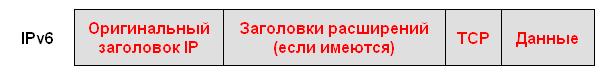

Рис.1. IP-пакет до применения IPsec

Рис.2. Транспортный режим протокола AH

Рис.3. Туннельный режим AH

Рассмотрим ниже, как формируется заголовок AH. Он состоит из следующих полей:

1. Следующий заголовок (8 бит). Тип заголовка, следующего за AH.

2. Длина полезного содержимого (8 бит). Длина AH в 32-битовых словах, уменьшенная на 2.

3. Зарезервировано (16 бит). Для будущего использования.

4. Индекс параметров защиты (32 бита). Идентификатор защищенной связи.

5. Порядковый номер (32 бита). Порядковый номер пакета.

6. Данные аутентификации (переменной длины).

10.5. Режим ESP протокола IPSec

Главное отличие этого режима состоит в том, что данные могут шифроваться. Рассмотрим состав пакета ESP:

Индекс параметров защиты (32 бита). Идентификатор защищенной связи.

Порядковый номер (32 бита). Порядковый номер пакета.

Полезный груз переменной длины.

Заполнитель (0-255 бит).

Длина заполнителя (8 бит)

Следующий заголовок (8 бит). Тип заголовка, следующего за AH.

Данные аутентификации (переменной длины).

Сервис ESP не привязывает алгоритм к каким-то определенным алгоритмам шифрования и аутентификации, хотя и требует, чтобы любая реализация поддерживала DES в режиме сцепления блоков CBC. В документации перечислен ряд алгоритмов, которые могут также прменяться для шифрования. Среди них следующие:

Тройной DES с тремя ключами

RC5

IDEA

CAST

Blowfish

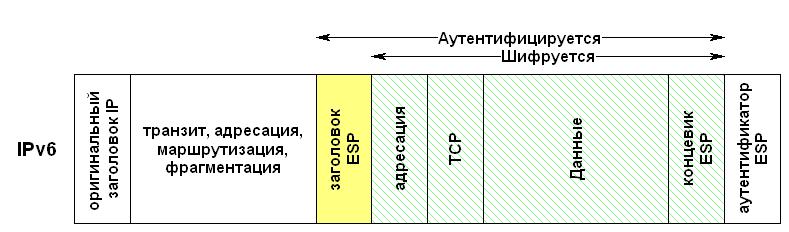

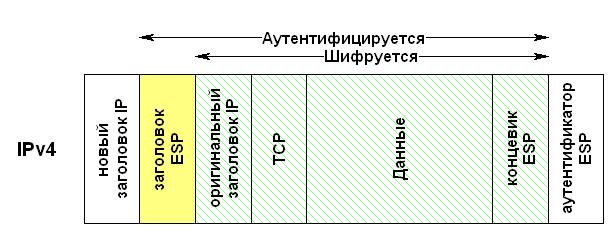

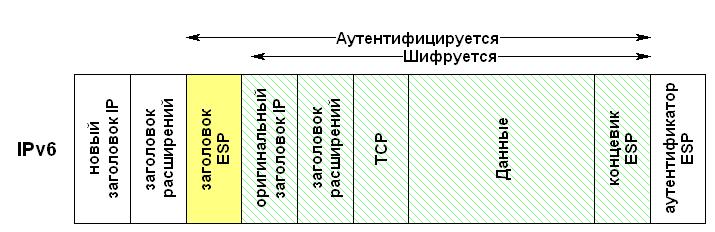

Если для алгоритма, используемого при шифровании, требуется синхронизация данных (например, вектор инициализации IV), то необходимые данные могут помещаться в начало поля полезного груза (в незашифрованном виде). Ниже мы покажем новый состав пакета, после применения ESP в транспортном и туннельном режимах (для IP-пакетов IPv4 и IPv6):

а) Транспортный режим ESP

б) Туннельный режим ESP

В контексте IPv6 данные ESP рассматриваются как предназначенный для сквозной пересылки полезный груз, не подлежащий проверке или обработке промежуточными маршрутизаторами. Поэтому заголовок ESP располагается после фрагментации. В IPv6 шифрование охватывает весь пакет TCP и концевик ESP, а аутентификации подлежит весь шифрованный текст и заголовок ESP.