- •§1. Основные принципы организации и задачи сетевой безопасности.

- •Уровень 1, физический (Physical Layer).

- •Уровень 3, сетевой (Network Layer)

- •Уровень 4, транспортный (Transport Layer)

- •Уровень 5, сеансовый (Session Layer)

- •Уровень 6, уровень представления (Presentation Layer)

- •Уровень 7, прикладной (Application Layer)

- •Рекомендации ieee 802

- •Сетезависимые и сетенезависимые уровни

- •§3. Обзор стека протоколов tcp/ip

- •3.1. Общая характеристика tcp/ip

- •Структура стека tcp/ip и краткая характеристика протоколов

- •3.2. Протоколы iPv4 и iPv6

- •Формат заголовка iPv4

- •Адресация в iPv6

- •Формат заголовка iPv6

- •Взаимодействие iPv6 и iPv4

- •Туннелирование

- •Двойной стек

- •Трансляция протоколов

- •IPv6 в России

- •§4. Математические основы криптографии.

- •4.1. Криптографические примитивы.

- •4.1.1. Подстановки

- •4.1.2. Перестановки

- •4.1.3. Гаммирование.

- •4.1.4. Нелинейное преобразование с помощью s-боксов

- •4.1.5. Комбинированные методы.

- •4.2. Потоковые шифры на основе сдвиговых регистров.

- •4.3. Абелевы группы и конечные поля.

- •4.3.1. Основные определения и примеры.

- •4.3.2. Неприводимые многочлены в конечном поле k.

- •4.4. Эллиптические кривые

- •4.5. Односторонние функции.

- •§5. Криптографические средства защиты.

- •5.1. Классификация криптографических методов.

- •5.2. Схема метода rc4.

- •5.4. Асимметричные системы шифрования

- •5.5. Алгоритм ЭльГамаля.

- •5.6. Алгоритм Диффи-Хелмана выработки общего секретного ключа.

- •§6. Электронно-цифровая подпись

- •6.1. Свойства эцп и ее правовые основы.

- •6.2. Алгоритм создание эцп и стандарты.

- •6.3. Использование эллиптических кривых в стандарте цифровой подписи.

- •§7. Сетевая аутентификация

- •Вычисление хеш-функций

- •7.2. Парадокс дня рождения

- •Использование цепочки зашифрованных блоков

- •Алгоритм md5

- •7.4. Алгоритм hmac

- •7.5. Простая аутентификация на основе хеш-значений

- •7.5. Сетевая аутентификация на основе слова- вызова.

- •§7. Протокол расширенной аутентификации Kerberos

- •§9. Стандарт сертификации X.509.

- •9.1. Аутентификация пользователей на основе сертификатов

- •9.2. Состав сертификата

- •Имя владельца сертификата.

- •Открытый ключ владельца сертификата.

- •Компоненты иок и их функции

- •Центр Сертификации

- •Эцп файлов и приложений

- •Стандарты в области иок

- •Стандарты pkix

- •Стандарты, основанные на иок

- •§10. Защита информации, передаваемой по сети

- •10.1. Организация защиты данных в сетях.

- •10.2. Протокол iPsec.

- •10.3. Спецификации iPsec.

- •10.3.1. Защищенные связи

- •10.3.2. Транспортный и туннельный режимы iPsec.

- •10.4. Режим ah протокола ipSec

- •10.6. Управление ключами ipSec

- •Следующий элемент

- •Тип обмена

- •Идентификатор сообщения

- •§11. Защита web.

- •11.1. Угрозы нарушений защиты Web

- •11.2.Архитектура ssl

- •Идентификатор сеанса.

- •2 Этап. Аутентификация и обмен ключами сервера.

- •3 Этап. Аутентификация и обмен ключами клиента.

- •4 Этап. Завершение.

- •11.4. Протокол set

- •11.5. Сравнительные характеристики протоколов ssl и set

- •§12. Организация сетей gsm.

- •12.1. Основные части системы gsm, их назначение и взаимодействие друг с другом

- •12.2. Полный состав долгосрочных данных, хранимых в hlr и vlr.

- •12.3. Полный состав временных данных, хранимых в vlr.

- •12.4. Регистрация в сети.

- •12.5. Пользовательский интерфейс мобильной станции

- •Регистрация пользователя в сети

- •Классы доступа

- •Режим фиксированных номеров

- •13. Защита сетей gsm.

11.2.Архитектура ssl

Протокол SSL (Secure Socket Layer) был разработан в 1995 году фирмой Netscape, как протокол обеспечивающий защиту данных между сервисными протоколами прикладного уровня (HTTP, SNTP, FTP и т.д.) и транспортными протоколами (TCP/IP).

SSL состоит из двух уровней, как показано на рисунке ниже:

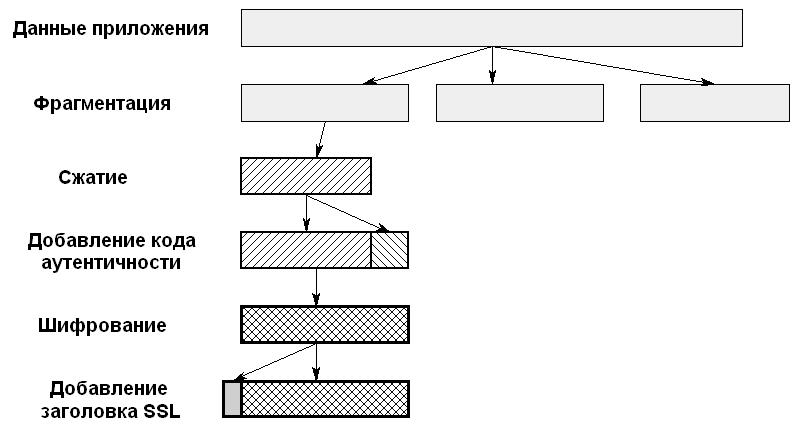

Рассмотрим общую схему работы протокола записи SSL. Этот протокол, получив сообщение для отправки, сначала фрагментирует данные, разбивая их на блоки подходящего размера, и при необходимости сжимает, вычисляет код аутентичности MAC, шифрует данные, добавляет заголовок и передает полученные пакеты сегменту TCP:

Рис.3. Схема работы протокола записи SSL.

На первом шаге производится фрагментация данных на блоки размеров не более 214 байт. Затем происходит необязательное сжатие (в протоколах SSLv3 и TLS сжатие по умолчанию не предусмотрено).

Следующим шагом является вычисление кода аутентичности сообщения MAC. Для этого служит общий секретный ключ Kc. Формула вычисления MAC:

![]() ,

где

,

где

pad1 – байт Ox36 (0011 0110), повторенный 48 раз при использовании MD5 и 40 раз для SHA1,

pad2 – байт Ox5c (0101 1100), повторенный 48 раз при использовании MD5 и 40 раз для SHA1,

seq_num – порядковый номер данного фрагмента,

SSL.message – сообщение, состоящее из трех полей: типа протокола, использованного для сжатия, длины сжатого сообщения и самих (сжатых) данных,

h – функция хеширования (MD5 или SHA1).

Данный алгоритм похож на алгоритм HMAC. Различие в том, что в SSL заполнители pad связываются операцией конкатенации, а в HMAC – операцией XOR (исключючающее «или»). Дело в том, что HMAC в первоначальной редакции предлагал использование конкатенации, и эта редакция вошла в SSLv3, а окончательная версия HMAC установила операцию XOR.

Далее происходит шифрование фрагмента с использованием симметричной схемы шифрования. Шифрование не должно увеличить длину фрагмента более, чем на 1024 байта, поэтому размер блока с учетом заголовка, не превысит 214+2048 байт. Допускается применение следующих алгоритмов шифрования:

Блочное шифрование |

Поточное шифрование |

||

Алгоритм |

Длина ключа |

Алгоритм |

Длина ключа |

IDEA RC2-40 DES-40 DES 3DES Fortezza |

128 40 40 56 168 80 |

RC4 – 40 RC4 – 128 |

40 128 |

Табл.1. Алгоритмы шифрования SSL.

Алгоритм Fortezza используется в схемах шифрования микропроцессорных карт (smart card).

При использовании блочных алгоритмов может потребоваться заполнитель. В этом случае сразу за байтами заполнителя добавляется один байт, содержащий длину заполнителя.

Завершаюшим шагом работы протокола является создание заголовка, содержащего следующие поля:

Тип содержимого (8 бит). Определяет протокол вышестоящего уровня.

Главный номер версии (8 бит). Номер протокола SSL (равен 3 для SSLv3)

Дополнительный номер версии (8 бит). Для SSLv3 этот номер равен 0.

Длина сжатого фрагмента (16 бит).

Протокол изменения параметров шифрования

Данный протокол является самым простым из трех протоколов вышестоящего уровня и служит для генерации сообщения, состоящего из 1 байта, для обновления комплекта шифров, используемых для данного соединения.

Протокол извещения

Протокол извещения (Alert Protocol) служит для передачи другой стороне, участвующей в обмене, извещений касающихся работы SSL. Любое сообщение этого протокола состоит из 2 байт. Первый байт содержит значение, обозначающее уровень предупреждения (1) или уровень неустранимой ошибки (2). Во втором случае соединение SSL немедленно разрывается.

Второй байт содержит расшифровку ошибки или предупреждения. Примерами извещения являются illegal_parameter (неустранимая ошибка) или close_notify. Последним сообщением должны обменяться обе стороны для корректного завершения соединения.

11.3. Протокол квитирования SSL

Протокол квитирования (Handshake Protocol) является самым сложным из трех протоколов верхнего уровня SSL. Этот протокол позволяет обеим сторонам провести взаимную аутентификацию и согласовать параметры алгоритмов шифрования.

Работа этого протокола состоит из 4 основных этапов:

Определение характеристик защиты.

Аутентификация и обмен ключами сервера.

Аутентификация и обмен ключами клиента.

Завершение.

Рассмотрим каждый этап подробнее.

1 этап. Определение характеристик защиты.

На этом этапе инициализируется логическое соединение, и определяются характеристики защиты. Процесс инициируется клиентом, который посылает серверу сообщение client_hello со следующими параметрами: