- •§1. Основные принципы организации и задачи сетевой безопасности.

- •Уровень 1, физический (Physical Layer).

- •Уровень 3, сетевой (Network Layer)

- •Уровень 4, транспортный (Transport Layer)

- •Уровень 5, сеансовый (Session Layer)

- •Уровень 6, уровень представления (Presentation Layer)

- •Уровень 7, прикладной (Application Layer)

- •Рекомендации ieee 802

- •Сетезависимые и сетенезависимые уровни

- •§3. Обзор стека протоколов tcp/ip

- •3.1. Общая характеристика tcp/ip

- •Структура стека tcp/ip и краткая характеристика протоколов

- •3.2. Протоколы iPv4 и iPv6

- •Формат заголовка iPv4

- •Адресация в iPv6

- •Формат заголовка iPv6

- •Взаимодействие iPv6 и iPv4

- •Туннелирование

- •Двойной стек

- •Трансляция протоколов

- •IPv6 в России

- •§4. Математические основы криптографии.

- •4.1. Криптографические примитивы.

- •4.1.1. Подстановки

- •4.1.2. Перестановки

- •4.1.3. Гаммирование.

- •4.1.4. Нелинейное преобразование с помощью s-боксов

- •4.1.5. Комбинированные методы.

- •4.2. Потоковые шифры на основе сдвиговых регистров.

- •4.3. Абелевы группы и конечные поля.

- •4.3.1. Основные определения и примеры.

- •4.3.2. Неприводимые многочлены в конечном поле k.

- •4.4. Эллиптические кривые

- •4.5. Односторонние функции.

- •§5. Криптографические средства защиты.

- •5.1. Классификация криптографических методов.

- •5.2. Схема метода rc4.

- •5.4. Асимметричные системы шифрования

- •5.5. Алгоритм ЭльГамаля.

- •5.6. Алгоритм Диффи-Хелмана выработки общего секретного ключа.

- •§6. Электронно-цифровая подпись

- •6.1. Свойства эцп и ее правовые основы.

- •6.2. Алгоритм создание эцп и стандарты.

- •6.3. Использование эллиптических кривых в стандарте цифровой подписи.

- •§7. Сетевая аутентификация

- •Вычисление хеш-функций

- •7.2. Парадокс дня рождения

- •Использование цепочки зашифрованных блоков

- •Алгоритм md5

- •7.4. Алгоритм hmac

- •7.5. Простая аутентификация на основе хеш-значений

- •7.5. Сетевая аутентификация на основе слова- вызова.

- •§7. Протокол расширенной аутентификации Kerberos

- •§9. Стандарт сертификации X.509.

- •9.1. Аутентификация пользователей на основе сертификатов

- •9.2. Состав сертификата

- •Имя владельца сертификата.

- •Открытый ключ владельца сертификата.

- •Компоненты иок и их функции

- •Центр Сертификации

- •Эцп файлов и приложений

- •Стандарты в области иок

- •Стандарты pkix

- •Стандарты, основанные на иок

- •§10. Защита информации, передаваемой по сети

- •10.1. Организация защиты данных в сетях.

- •10.2. Протокол iPsec.

- •10.3. Спецификации iPsec.

- •10.3.1. Защищенные связи

- •10.3.2. Транспортный и туннельный режимы iPsec.

- •10.4. Режим ah протокола ipSec

- •10.6. Управление ключами ipSec

- •Следующий элемент

- •Тип обмена

- •Идентификатор сообщения

- •§11. Защита web.

- •11.1. Угрозы нарушений защиты Web

- •11.2.Архитектура ssl

- •Идентификатор сеанса.

- •2 Этап. Аутентификация и обмен ключами сервера.

- •3 Этап. Аутентификация и обмен ключами клиента.

- •4 Этап. Завершение.

- •11.4. Протокол set

- •11.5. Сравнительные характеристики протоколов ssl и set

- •§12. Организация сетей gsm.

- •12.1. Основные части системы gsm, их назначение и взаимодействие друг с другом

- •12.2. Полный состав долгосрочных данных, хранимых в hlr и vlr.

- •12.3. Полный состав временных данных, хранимых в vlr.

- •12.4. Регистрация в сети.

- •12.5. Пользовательский интерфейс мобильной станции

- •Регистрация пользователя в сети

- •Классы доступа

- •Режим фиксированных номеров

- •13. Защита сетей gsm.

Технологии защиты информации в сети

Курс лекций

Ш.Т.Ишмухаметов

Введение. В данном курсе изложены теоретические основы криптографии и вопросы сетевой безопасности. Предназначено для чтения курса «Технологии защиты информации в сети».

Содержание:

Основные принципы организации и задачи сетевой безопасности................................. 3 с.

Описание модели OSI межсетевых взаимодействий. ....................................................... 5 с.

Обзор стека протоколов TCP/IP ......................................................................................... 11с.

3.1. Общая характеристика TCP/IP

3.2. Протоколы IPv4 и IPv6

Математические основы криптографии. ...........................................................................21 с.

4.1. Криптографические примитивы

4.2. Потоковые шифры на основе сдвиговых регистров.

4.3. Абелевы группы и конечные поля.

4.4. Эллиптические кривые.

4.5. Односторонние функции.

Криптографические средства защиты. .............................................................................. 32 с.

5.1. Классификация криптографических методов.

5.2. Метод RC4.

5.3. Метод DES.

5.4. Метод RSA.

5.5. Алгоритм Эль-Гамаля.

5.6. Метод Диффи-Хелмана.

Электронно-цифровая подпись. ........................................................................................ 37 с.

6.1. Свойства и правовые основы ЭЦП.

6.2. Алгоритм создание ЭЦП.

6.3. Использование эллиптических кривых в стандарте цифровой подписи.

Сетевая аутентификация .................................................................................................... 43 с.

7.1. Хеш-функции

7.2. Парадокс «дня рождения»

7.3. Защищенная функция хеширования SHA1

7.4. Алгоритм HMAC

7.5. Простая аутентификация на основе хеш-значений.

7.6. Сетевая аутентификация на основе слова- вызова

Протокол расширенной аутентификации Kerberos ..........................................................52 с.

Стандарт сертификации X.509 ......................................................................................... 55 с.

9.1. Аутентификация на основе сертификатов

9.2. Состав сертификата

Защита информации, передаваемой по сети ................................................................... 60 с.

10.1. Организация защиты данных в сетях

10.2. Протокол IPsec

10.3. Спецификации IPsec

10.4. Режим AH протокола IPSec

10.5. Режим ESP протокола IPSec

10.6. Управление ключами IPSec

Защита Web ........................................................................................................................ 72 с.

11.1. Угрозы нарушений защиты Web

11.2. Архитектура SSL

11.3. Протокол квитирования SSL

11.4. Протокол SET

11.5. Сравнительные характеристики протоколов SSL и SET

Организания сетей GSM ............................................................................................... 81 с.

Защита сетей GSM

Литература ...................................................................................................................... 89 с.

§1. Основные принципы организации и задачи сетевой безопасности.

Сетевая безопасность является частью информационной безопасности. Имея те же задачи, что и информационная безопасность, сетевая безопасность приобретает свою специфику, связанную с тем, что нападающий, оставаясь в тени своей географической удаленности или скрываясь за анонимными прокси- серверами, может действовать безнаказанно (или почти безнаказанно), нападая на различные службы и ресурсы сети путем целенаправленной атаки на отдельные компьютеры или проводя массированную бомбардировку своими пакетами диапазонов сети с целью выявления слабых бастионов. При работе с удаленными пользователями также изменяются стандартные процедуры аутентификации для локальных компьютеров, поскольку передача паролей в открытом виде становится опасной. Кроме того, пользователям инофрмационных сетей предлагаются все новые и новые услуги через сети GSM, беспроводные сети Wi-Fi, кабельный и спутниковый Интернет. Новые сервисы, представляя современному пользователю широкий спектр услуг, одновременно уменьшают его общую безопасность, расширяя базу незаконного внедрения извне для кражи паролей, конфиденциальной информации из компьютера пользователя, заражения его вирусами, троянскими конями, шпионскими модулями SpyWare, причиняющим индивидуальным пользователям и локальным сетям офисов и учреждений немалый экономический ущерб. Поэтому проблема надежной защиты от внешнего вторжения не является надуманной или малозначащей. В нашем курсе мы постараемся дать характеристику основным сетевым угрозам и соответствующим методам защиты. Перечислим сначало основные задачи информационной безопасности и дадим им краткую характеристику.

Под информационной безопасностью понимается защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации и поддерживающей инфраструктуры. Защита информации - это комплекс мероприятий, направленных на обеспечение информационной безопасности.

К основными задачами информационной безопасности относят следующие задачи:

Обеспечение доступности информационных ресурсов,

Обеспечение целостности информационных ресурсов и поддерживающей инфраструктуры,

Обеспечение конфиденциальности информационных ресурсов.

Поясним понятия доступности, целостности и конфиденциальности.

Доступность - это возможность за приемлемое время получить требуемую информационную услугу. Доступность информационных сервисов одновременно предполагает ограничение несанкционированногодоступа, защиту сервисов от незаконного вторжения и захвата этих услуг.

Под целостностью подразумевается актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения. Наконец, конфиденциальность - это защита от несанкционированного доступа к информации, чтения ее лицами, не имеющими соответвующих прав.

Информационные системы создаются для получения определенных информационных услуг. Если по тем или иным причинам предоставить эти услуги пользователям становится невозможно, это, очевидно, наносит ущерб всем субъектам информационных отношений. Поэтому, не противопоставляя доступность остальным аспектам, мы выделяем ее как важнейший элемент информационной безопасности.

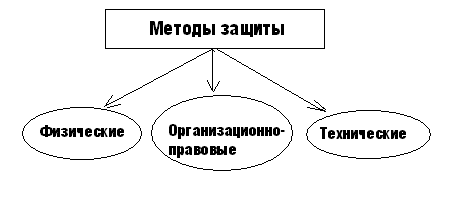

Для обеспечения информационной безопасности используется целый комплекс мер защиты, включая сюда защиту от пожаров, наводнений и других природных катаклизмов, обучение персонала правильной работе с информацией (неумелый пользователь страшнее врага!), физическое ограничение доступа к серверам и других критически важным элементам информационной инфраструктуры, законодательные меры защиты, воспитательная работа со служащими компаний, кадровая работа с персоналом и много другое. Методы защиты принято делить на три основные категории.

Физические методы защиты образуют внешний уровень защиты. Сюда можно отнести, например, службу охраны учреждения, проверяющей документы на входе в (первичная авторизация, разделяющая толпу на людей, имеющих право на доступ к ресурсам, и на граждан, не имеющих таких прав). В эту группу методов защиты также относятся меры защиты от пожаров, скачков напряжения электропитания, наводнений и других техногенных опасностей. Всевозможные датчики, видеокамеры, электронные замки, установленные на охраняемых помещениях, ограничивают перемещение персонала в защищаемых местах и уменьшают вероятность проникновения потенциального нарушителя.

Организационно- правовые методы предназначены для формирования общей политики безопасности учреждения, подбора кадрового состава и включают воспитательные меры защиты, специальные процедуры принятия и увольнения сотрудников (именно обиженные сотрудники представляют особую угрозу для безопасности предприятия в силу знания специфики работы и структуры защиты). Воспитательные меры призваны также воспитывать у сотрудников чувство ответственности за свою работу, работу коллектива и предприятия, в целом, а также информировать служащих о мерах наказания, предусмотренных за те или иные нарушения.

К техническим методам защиты отнесем программно- аппаратные средства, осуществляющие процедуры аутентификации пользователей, защиту данных от несанкционированного доступа и чтения (криптографические средства), а также средства безопасной передачи данных по сетям, защиту от вирусов и т.п.

Отметим, что вышеупомянутые методы защиты принято делить также дополнительно на предупреждающие, выявляющие и восстанавливающие методы защиты. Первые подобно законам и постановлениям предупреждают взломщика о потенциальных мерах наказания, предусмотренных за те или иные нарушения. Вторые подобно датчикам и сигнализаторам выявляют наличие нарушений в сфере информационной безопасности и предупреждают владельца информации или службу безопасности о вторжении в защищаемую структуру. Третьи служат для восстановления ущерба, нанесенного при атаке на информационные ресурсы или службы защиты. Эти три дополнительные три группы можно найти как среди физических, так и среди организационных и технических средств и методов защиты (попробуйте найти примеры).

Не умаляя значимости физических и организационно- правовых методов защиты, мы основное внимание уделим техническим методам защиты, в группу которых включается и криптография. Сначало напомним общие сведения о технических аспектах взаимодействия компьютеров в сети в рамках 7-уровневой модели OSI, которая является стандартом в области межсетевых взаимодействий.

§2. Описание модели OSI межсетевых взаимодействий.

Взаимодействие между устройствами в сети представляет собой сложную процедуру, включающую различные аспекты, начиная от согласования уровней сигналов для различных физических сред и кончая вопросами формирования сообщений и организацию защиты передаваемой информации. Эта комплексная задача разбивается на более простые задачи и распределяется по различным уровням взаимодействия, образующим иерархию. В начале 80-х годов прошлого столетия Международная организация по стандартизации (International Standardization Organization - ISO) предложило модель для этой иерархии, получившей название модели открытых взаимодействий (Open System Interconnections, OSI).

Эта эталонная модель, иногда называемая стеком OSI представляет собой 7-уровневую сетевую иерархию (рис. 1). Модель содержит в себе по сути 2 различных модели:

горизонтальную модель на базе протоколов, обеспечивающую механизм взаимодействия программ и процессов на различных машинах

вертикальную модель на основе услуг, обеспечиваемых соседними уровнями друг другу на одной машине

В горизонтальной модели двум программам требуется общий протокол для обмена данными. В вертикальной - соседние уровни обмениваются данными с использованием интерфейсов API.

Сообощение формируется на самом верхнем прикладном уровне иерархии, затем подвергается преобразованиям (таким как, например, кодирование, сжатие, шифорование), разбивается на сегменты (пакеты, кадры), снабжается заголовком и т.д. При этом оно спускается вниз, уровень за уровнем, пока не достигнет самого низкого, физического уровня, после чего будет передано в сеть. На компьютере получателя происходит обратная процедура, в результате которого будет восстановлено исходное сообщение. Ниже мы рассмотрим более подробно задачи, решаемые на каждом уровне.

Рисунок 1. Модель OSI