- •§1. Основные принципы организации и задачи сетевой безопасности.

- •Уровень 1, физический (Physical Layer).

- •Уровень 3, сетевой (Network Layer)

- •Уровень 4, транспортный (Transport Layer)

- •Уровень 5, сеансовый (Session Layer)

- •Уровень 6, уровень представления (Presentation Layer)

- •Уровень 7, прикладной (Application Layer)

- •Рекомендации ieee 802

- •Сетезависимые и сетенезависимые уровни

- •§3. Обзор стека протоколов tcp/ip

- •3.1. Общая характеристика tcp/ip

- •Структура стека tcp/ip и краткая характеристика протоколов

- •3.2. Протоколы iPv4 и iPv6

- •Формат заголовка iPv4

- •Адресация в iPv6

- •Формат заголовка iPv6

- •Взаимодействие iPv6 и iPv4

- •Туннелирование

- •Двойной стек

- •Трансляция протоколов

- •IPv6 в России

- •§4. Математические основы криптографии.

- •4.1. Криптографические примитивы.

- •4.1.1. Подстановки

- •4.1.2. Перестановки

- •4.1.3. Гаммирование.

- •4.1.4. Нелинейное преобразование с помощью s-боксов

- •4.1.5. Комбинированные методы.

- •4.2. Потоковые шифры на основе сдвиговых регистров.

- •4.3. Абелевы группы и конечные поля.

- •4.3.1. Основные определения и примеры.

- •4.3.2. Неприводимые многочлены в конечном поле k.

- •4.4. Эллиптические кривые

- •4.5. Односторонние функции.

- •§5. Криптографические средства защиты.

- •5.1. Классификация криптографических методов.

- •5.2. Схема метода rc4.

- •5.4. Асимметричные системы шифрования

- •5.5. Алгоритм ЭльГамаля.

- •5.6. Алгоритм Диффи-Хелмана выработки общего секретного ключа.

- •§6. Электронно-цифровая подпись

- •6.1. Свойства эцп и ее правовые основы.

- •6.2. Алгоритм создание эцп и стандарты.

- •6.3. Использование эллиптических кривых в стандарте цифровой подписи.

- •§7. Сетевая аутентификация

- •Вычисление хеш-функций

- •7.2. Парадокс дня рождения

- •Использование цепочки зашифрованных блоков

- •Алгоритм md5

- •7.4. Алгоритм hmac

- •7.5. Простая аутентификация на основе хеш-значений

- •7.5. Сетевая аутентификация на основе слова- вызова.

- •§7. Протокол расширенной аутентификации Kerberos

- •§9. Стандарт сертификации X.509.

- •9.1. Аутентификация пользователей на основе сертификатов

- •9.2. Состав сертификата

- •Имя владельца сертификата.

- •Открытый ключ владельца сертификата.

- •Компоненты иок и их функции

- •Центр Сертификации

- •Эцп файлов и приложений

- •Стандарты в области иок

- •Стандарты pkix

- •Стандарты, основанные на иок

- •§10. Защита информации, передаваемой по сети

- •10.1. Организация защиты данных в сетях.

- •10.2. Протокол iPsec.

- •10.3. Спецификации iPsec.

- •10.3.1. Защищенные связи

- •10.3.2. Транспортный и туннельный режимы iPsec.

- •10.4. Режим ah протокола ipSec

- •10.6. Управление ключами ipSec

- •Следующий элемент

- •Тип обмена

- •Идентификатор сообщения

- •§11. Защита web.

- •11.1. Угрозы нарушений защиты Web

- •11.2.Архитектура ssl

- •Идентификатор сеанса.

- •2 Этап. Аутентификация и обмен ключами сервера.

- •3 Этап. Аутентификация и обмен ключами клиента.

- •4 Этап. Завершение.

- •11.4. Протокол set

- •11.5. Сравнительные характеристики протоколов ssl и set

- •§12. Организация сетей gsm.

- •12.1. Основные части системы gsm, их назначение и взаимодействие друг с другом

- •12.2. Полный состав долгосрочных данных, хранимых в hlr и vlr.

- •12.3. Полный состав временных данных, хранимых в vlr.

- •12.4. Регистрация в сети.

- •12.5. Пользовательский интерфейс мобильной станции

- •Регистрация пользователя в сети

- •Классы доступа

- •Режим фиксированных номеров

- •13. Защита сетей gsm.

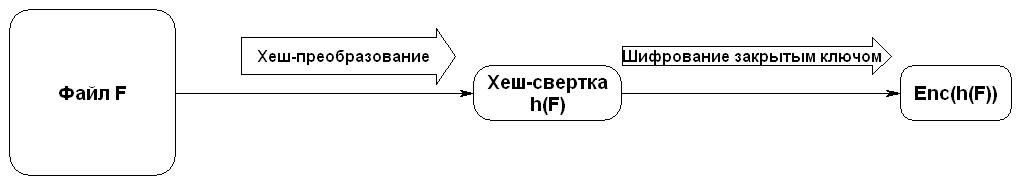

6.2. Алгоритм создание эцп и стандарты.

Для того, чтобы обеспечить решение задачи неизменности (целостности) электронного документа или файла создается электронно-цифровая подпись. Для этого документ или файл подвергается двум преобразованиям:

Сжатие с помощью хеш-функции,

Шифрование хеш-свертки с помощью одного из методов асимметричного шифрования, например, RSA или ElGamal с использованием закрытого ключа.

Рис. Схема вычисления электронно- цифровой подписи.

Напомним, что хеш-функции обеспечивают преобразования файла F произвольной длины в строку фиксированной длины h(F) (128 бит для MD5 или 160 бит для SHA-1). Полученная строка, рассматриваемое как 128 или 160-битовое число, может быть за одну операцию возведения в степень (если используется RSA) преобразовано в 512 или 1024 битовое число Enc(h(F)) (длина результата зависит от длины ключа RSA, поскольку результат возведения в степень нормируется по модулю числа N, являющегося ключом RSA). Полученное значение называется электронно-цифровой подписью документа F.

Отметим свойства ЭЦП, важные с точки зрения безопасности:

Значение ЭЦП существенно зависит от каждого бита исходного файла. Это означает, что взломщик не сможет подобрать ключ шифрования, имея несколько копий документа вместе с их ЭЦП, отличающихся несколькими битами.

Длина свертки (128 бит или более) достаточно велика, что исключить полный перебор вариантов (

).

).Только владелец закрытого ключа может установить ЭЦП на документ. Проверить ЭЦП может любой человек, владеющий исходным документом, его ЭЦП и открытым ключом. В схеме построения ЭЦП эти сведения считаются общедоступными.

ЭЦП неразрывно связывает электронный документ с владельцем закрытого ключа ЭЦП, поэтому установив когда-либо на документ свою ЭЦП, владелец не сможет отказаться впоследствии от своей подписи. При необходимости в ЭЦП может быть добавлена метка времени, фиксирующая момент подписания документа.

Стандарты электронно-цифоровой подписи.

На сегодняшний день придумано и реализовано достаточно много алгоритмов цифровой подписи:

алгоритм подписи на основе RSA;

Алгоритм цифровой подписи Эль-Гамаля (El Gamal Signature Algorithm);

алгоритм DSA, предложен в 1991г. в США для использования в стандарте цифровой подписи DSS (Digital Signature Standard). Основан на усовершенствованной схеме Эль-Гамаля.

Старый российский стандарт электронно-цифровой подписи ГОСТ Р34.10-94, концептуально близок к алгоритму DSA. Различие между этими стандартами заключается в использовании параметров ЭЦП разного порядка, что приводит к получению более безопасной подписи при использовании российского стандарта.

Новый российский стандарт ГОСТ Р 34.10-2001, основан на использовании эллиптических кривых.

Электронно-цифровая подпись на основе метода Эль-Гамаля.

Пусть заданы простое число p – характеристика поля Галуа, порождающий элемент g<p, секретный ключ x, 1< x < p-1, сообщение M и случайное число k, взаимно простое с p-1. Схема построения ЭЦП для сообщения М является следующей:

Отправитель вычисляем параметр

- открытый ключ. Число Y

является открытым ключом, используемым

для проверки подписи отправителя. Число

Y

открыто передается всем потенциальным

получателям документов.

- открытый ключ. Число Y

является открытым ключом, используемым

для проверки подписи отправителя. Число

Y

открыто передается всем потенциальным

получателям документов.

Для того чтобы подписать сообщение М, сначала отправитель хэширует его с помощью хэш-функции h в целое число m: m=h(M), 1 < m < p-1.

Потом отправитель вычисляет целое число

.

.Далее, применяя расширенный алгоритм Евклида, вычисляет с помощью секретного ключа Х целое число b из уравнения

m = Х * а + К * b (mod (Р-1)) .

Пара чисел (а,b) образует цифровую подпись S:

S=(а,b) ,

проставляемую под документом М.

Тройка чисел (М,а,b) передается получателю, в то время как пара чисел (Х,К) держится в секрете.

После приема подписанного сообщения (М,а,b) получатель должен проверить, соответствует ли подпись S=(а,b) сообщению М. Для этого получатель сначала вычисляет по принятому сообщению М число

m = h(М) ,

т.е. хэширует принятое сообщение М.

Затем получатель вычисляет значение

А = Ya ab (mod Р)

и признает сообщение М подлинным, только если

А = Gm (mod Р) .

Иначе говоря, получатель проверяет справедливость соотношения

Ya ab (mod Р) = Gm (mod Р) .

Можно строго математически доказать, что последнее равенство будет выполняться тогда, и только тогда, когда подпись S=(а,b) под документом М получена с помощью именно того секретного ключа X, из которого был получен открытый ключ Y. Таким образом, можно надежно удостовериться, что отправителем сообщения М был обладатель именно данного секретного ключа X, не раскрывая при этом сам ключ, и что отправитель подписал именно этот конкретный документ М.

Следует отметить, что выполнение каждой подписи по методу Эль Гамаля требует нового значения К, причем это значение должно выбираться случайным образом. Если нарушитель раскроет когда-либо значение К, повторно используемое отправителем, то он сможет раскрыть секретный ключ Х отправителя.

Пример. Выберем: числа Р = 11, G = 2 и секретный ключ Х = 8. Вычисляем значение открытого ключа:

Y = GX mod Р = 28 mod 11 = 3 .

Предположим, что исходное сообщение М характеризуется хэш-значением m = 5.

Для того чтобы вычислить цифровую подпись для сообщения М, имеющего хэш-значение m = 5, сначала выберем случайное целое число К = 9. Убедимся, что числа К и (Р-1) являются взаимно простыми. Действительно, НОД (9,10) = 1. Далее вычисляем элементы а и b подписи:

а = GK mod Р = 29 mod 11 = 6 ,

элемент b определяем, используя расширенный алгоритм Евклида:

m = Х * а + К * b (mod(Р-1)).

При m = 5, а = 6, Х = 8, К = 9, Р = 11 получаем

5 = 8 * 6 + 9 * b (mod 10)

или

9 * b = -43 (mod 10) .

Решение: b = 3. Цифровая подпись представляет собой пару: а = 6, b = 3. Далее отправитель передает подписанное сообщение. Приняв подписанное сообщение и открытый ключ Y = 3, получатель вычисляет хэш-значение для сообщения М : m = 5, а затем вычисляет два числа:

Yaab (mod Р) = 36 * 63 (mod 11) = 10 (mod 11);

Gm (mod Р) = 25 (mod 11) = 10 (mod 11).

Так как эти два целых числа равны, принятое получателем сообщение признается подлинным.

Следует отметить, что схема Эль Гамаля является характерным примером подхода, который допускает пересылку сообщения М в открытой форме вместе с присоединенным аутентификатором (а,b). В таких случаях процедура установления подлинности принятого сообщения состоит в проверке соответствия аутентификатора сообщению.

Схема цифровой подписи Эль Гамаля имеет ряд преимуществ по сравнению со схемой цифровой подписи RSА:

При заданном уровне стойкости алгоритма цифровой подписи целые числа, участвующие в вычислениях, имеют запись на 25% короче, что уменьшает сложность вычислений почти в два раза и позволяет заметно сократить объем используемой памяти.

При выборе модуля Р достаточно проверить, что это число является простым и что у числа (Р-1) имеется большой простой множитель (т.е. всего два достаточно просто проверяемых условия).

Процедура формирования подписи по схеме Эль Гамаля не позволяет вычислять цифровые подписи под новыми сообщениями без знания секретного ключа (как в RSА).

Однако алгоритм цифровой подписи Эль Гамаля имеет и некоторые недостатки по сравнению со схемой подписи RSА. В частности, длина цифровой подписи получается в 1,5 раза больше, что, в свою очередь, увеличивает время ее вычисления.