- •§1. Основные принципы организации и задачи сетевой безопасности.

- •Уровень 1, физический (Physical Layer).

- •Уровень 3, сетевой (Network Layer)

- •Уровень 4, транспортный (Transport Layer)

- •Уровень 5, сеансовый (Session Layer)

- •Уровень 6, уровень представления (Presentation Layer)

- •Уровень 7, прикладной (Application Layer)

- •Рекомендации ieee 802

- •Сетезависимые и сетенезависимые уровни

- •§3. Обзор стека протоколов tcp/ip

- •3.1. Общая характеристика tcp/ip

- •Структура стека tcp/ip и краткая характеристика протоколов

- •3.2. Протоколы iPv4 и iPv6

- •Формат заголовка iPv4

- •Адресация в iPv6

- •Формат заголовка iPv6

- •Взаимодействие iPv6 и iPv4

- •Туннелирование

- •Двойной стек

- •Трансляция протоколов

- •IPv6 в России

- •§4. Математические основы криптографии.

- •4.1. Криптографические примитивы.

- •4.1.1. Подстановки

- •4.1.2. Перестановки

- •4.1.3. Гаммирование.

- •4.1.4. Нелинейное преобразование с помощью s-боксов

- •4.1.5. Комбинированные методы.

- •4.2. Потоковые шифры на основе сдвиговых регистров.

- •4.3. Абелевы группы и конечные поля.

- •4.3.1. Основные определения и примеры.

- •4.3.2. Неприводимые многочлены в конечном поле k.

- •4.4. Эллиптические кривые

- •4.5. Односторонние функции.

- •§5. Криптографические средства защиты.

- •5.1. Классификация криптографических методов.

- •5.2. Схема метода rc4.

- •5.4. Асимметричные системы шифрования

- •5.5. Алгоритм ЭльГамаля.

- •5.6. Алгоритм Диффи-Хелмана выработки общего секретного ключа.

- •§6. Электронно-цифровая подпись

- •6.1. Свойства эцп и ее правовые основы.

- •6.2. Алгоритм создание эцп и стандарты.

- •6.3. Использование эллиптических кривых в стандарте цифровой подписи.

- •§7. Сетевая аутентификация

- •Вычисление хеш-функций

- •7.2. Парадокс дня рождения

- •Использование цепочки зашифрованных блоков

- •Алгоритм md5

- •7.4. Алгоритм hmac

- •7.5. Простая аутентификация на основе хеш-значений

- •7.5. Сетевая аутентификация на основе слова- вызова.

- •§7. Протокол расширенной аутентификации Kerberos

- •§9. Стандарт сертификации X.509.

- •9.1. Аутентификация пользователей на основе сертификатов

- •9.2. Состав сертификата

- •Имя владельца сертификата.

- •Открытый ключ владельца сертификата.

- •Компоненты иок и их функции

- •Центр Сертификации

- •Эцп файлов и приложений

- •Стандарты в области иок

- •Стандарты pkix

- •Стандарты, основанные на иок

- •§10. Защита информации, передаваемой по сети

- •10.1. Организация защиты данных в сетях.

- •10.2. Протокол iPsec.

- •10.3. Спецификации iPsec.

- •10.3.1. Защищенные связи

- •10.3.2. Транспортный и туннельный режимы iPsec.

- •10.4. Режим ah протокола ipSec

- •10.6. Управление ключами ipSec

- •Следующий элемент

- •Тип обмена

- •Идентификатор сообщения

- •§11. Защита web.

- •11.1. Угрозы нарушений защиты Web

- •11.2.Архитектура ssl

- •Идентификатор сеанса.

- •2 Этап. Аутентификация и обмен ключами сервера.

- •3 Этап. Аутентификация и обмен ключами клиента.

- •4 Этап. Завершение.

- •11.4. Протокол set

- •11.5. Сравнительные характеристики протоколов ssl и set

- •§12. Организация сетей gsm.

- •12.1. Основные части системы gsm, их назначение и взаимодействие друг с другом

- •12.2. Полный состав долгосрочных данных, хранимых в hlr и vlr.

- •12.3. Полный состав временных данных, хранимых в vlr.

- •12.4. Регистрация в сети.

- •12.5. Пользовательский интерфейс мобильной станции

- •Регистрация пользователя в сети

- •Классы доступа

- •Режим фиксированных номеров

- •13. Защита сетей gsm.

Следующий элемент

Показывает тип первого элемента содержимого (payload) в данном сообщении. Поддерживаются следующие типы:

0 нет

1 Security Association (SA)

2 Proposal (P) - предложение

3 Transform (T) -0 преобразовать

4 Key Exchange (KE) - обмен ключами

5 Identification (ID) - идентификация

6 Certificate (CERT) - сертификат

7 Certificate Request (CR) - запрос сертификата

8 Hash (HASH) - смешать

9 Signature (SIG) - сигнатура, подпись

10 Nonce (NONCE)

11 Notification (N) - уведомление

12 Delete (D) - удалить

13 Vendor ID (VID) - идентификатор производителя

14-127 Reserved - зарезервированы

128-255 Private use - частное использование

MjVer

Показывает старшую часть номера версии используемого протокола ISAKMP. Реализации на основе RFC2408 должны использовать значение 1, а реализации на основе предварительных версий ISAKMP (Internet-Drafts) - 0. Никакая из реализаций не будет воспринимать пакеты с номером версии, превышающий номер версии данной реализации.

MnVer

Показывает младшую часть номера версии используемого протокола ISAKMP. Реализации на основе RFC2408 должны использовать значение 0, а реализации на основе предварительных версий ISAKMP (Internet-Drafts) - 1. Никакая из реализаций не будет воспринимать пакеты с номером версии, превышающий номер версии данной реализации.

Тип обмена

Показывает тип используемого обмена. Это поле диктует тип сообщений и содержимого при обмене ISAKMP. Поддерживаются следующие типы:

0 None

1 Base

2 Identity Protection

3 Authentication Only

4 Aggressive

5 Informational

6-31 ISAKMP Future Use

32-239 DOI Specific Use

240-255 Private Use

Флаги

Задает опции, установленные для обмена ISAKMP.

E(ncryption) - бит 0 - указывает, что содержимое после заголовка зашифровано с использованием алгоритма, указанного в ISAKMP SA.

C(ommit) - бит 1 - сигнализирует о синхронизации обмена ключами. Этот флаг используется для того, чтобы зашифрованная информация не была получена до завершения процесса организации SA.

A(uthentication Only) - бит 2 - предназначен для использования в Informational Exchange с содержимым Notify и будет позволять передачу информации с проверкой целостности, но без шифрования.

Все остальные биты устанавливаются в нулевые значения до передачи.

Идентификатор сообщения

Уникальный идентификатор протокола используется для идентификации состояния протокола в процессе согласования Phase 2 (фаза 2). Это число генерируется случайным образом инициатором согласования фазы 2. В случае одновременной организации SA (коллизия), значения этого поля будут явно отличаться, поскольку они генерируются независимо и, таким образом, две ассоциации безопасности будут находиться в процессе создания. Однако, ниоткуда не следует, что эти ассоциации будут завершены одновременно. В течение согласования фазы Phase 1 это поле должно иметь нулевое значение 0.

Размер

Размер сообщения (заголовок и содержимое) в октетах. Шифрование может расширять размер сообщения ISAKMP.

§11. Защита web.

11.1. Угрозы нарушений защиты Web

Сегодня сервисы, представляемые всемирной сетью Интернет (Web), все более широко внедряются в нашу жизнь, привлекая новые и новые круги населения. Собственные Web-узлы имеют большинство коммерческих организаций, государственные учреждения, а также частные лица. Через Интернет можно теперь покупать товары, заказывать услуги, резервировать билеты, получать оперативную информацию о своих банковских счетах, выполнять работу, находясь дома или в любом другом, географически удаленном от работы, месте. Использование таких современных сервисов как сотовая связь, Интернет, Wi-Fi, спутниковая связь и навигация, позволяют современному специалисту значительно более эффективно использовать свое рабочее время, сокращая непроизводительные потери на связь, доступ к информации, выполнение электронных транзакций.

Однако столкновение с фактами нарушениями безопасности собственных систем через сеть Интернет заставила многих пользователей кардинально пересмотреть взгляд на вопросы защиты. Массированное обсуждение в печати и средствах массовой информации случаев нарушений защиты банков, коммерческих фирм и граждан из-за действий хакеров, в результате которых был нанесен существенный экономический урон, подрывают веру граждан в безопасность Web и вызывают отток из электронной коммерции.

Кроме того, потребности потребителей в удобной и безопасной схеме выполнения электронных расчетов через сети Интернет должны обеспечиваться надежными инструментами защиты, понятными людям, не имеющим специального образования.

Все эти причины породили разработку и внедрение многочисленных инструментов защиты данных для работы пользователей в сети Интернет.

В этом разделе будут рассмотрены две стандартные схемы защиты Web – SSL/TSL и SET, значение которых для электронной коммерции постоянно возрастает. Начнем с классификации угроз Интернет. В таблице, предоставленной ниже, приведены основные типы угроз нарушений защиты, представленных в WEB.

Тип нарушения |

Угрозы |

Последствия |

Контрмеры |

Целостность

|

|

|

Криптографические контрольные суммы

Антивирусные средства

Архивирование данных

|

Конфиденци- альность |

|

|

Шифрование, прокси-серверы Web |

Доступность |

|

|

Установка файерволлов, брэндмауэров и систем обнаружения вторжений (IDS – intrusion detection systems) |

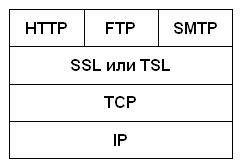

Существует несколько подходов к защите Web. Все эти подходы похожи по предоставляемым возможностям, но различаются по областям применения и размещению соответствующих средств защиты в стеке протоколов TCP/IP.

Одним из способов защиты Web является использование протокола IPsec, рассмотренного в предыдущем разделе. Достоинством использования IPsec является его универсальность, позволяющая защищать либо весь поток информации, проходящий через данный узел, либо устанавливать фильтр для отбора информации, требующей защиты.

Другим (также достаточно универсальным) решением является размещение средств защиты сразу над протоколом TCP. Примерами такого решения являются протоколы SSL (Secure Socket Layer) и TLS (Transport Layer Security) – более современная версия SSL.

Рис.1. Размещение защиты на транспортном уровне.

Реализация SSL/TLS возможна в двух вариантах. Более общим решением является внедрение средств SSL (TLS) непосредственно в транспортный протокол, что обеспечивает прозрачность (невидимость) защиты для приложений. Другим решением является внедрение SSL (TLS) в сами приложения, например, в браузер Internet Explorer, что обеспечивает большую гибкость.

Еще одним примером реализации последнего подхода является протокол SET (Secure Electronic Transactions) – протокол защищенных транзакций.