- •§1. Основные принципы организации и задачи сетевой безопасности.

- •Уровень 1, физический (Physical Layer).

- •Уровень 3, сетевой (Network Layer)

- •Уровень 4, транспортный (Transport Layer)

- •Уровень 5, сеансовый (Session Layer)

- •Уровень 6, уровень представления (Presentation Layer)

- •Уровень 7, прикладной (Application Layer)

- •Рекомендации ieee 802

- •Сетезависимые и сетенезависимые уровни

- •§3. Обзор стека протоколов tcp/ip

- •3.1. Общая характеристика tcp/ip

- •Структура стека tcp/ip и краткая характеристика протоколов

- •3.2. Протоколы iPv4 и iPv6

- •Формат заголовка iPv4

- •Адресация в iPv6

- •Формат заголовка iPv6

- •Взаимодействие iPv6 и iPv4

- •Туннелирование

- •Двойной стек

- •Трансляция протоколов

- •IPv6 в России

- •§4. Математические основы криптографии.

- •4.1. Криптографические примитивы.

- •4.1.1. Подстановки

- •4.1.2. Перестановки

- •4.1.3. Гаммирование.

- •4.1.4. Нелинейное преобразование с помощью s-боксов

- •4.1.5. Комбинированные методы.

- •4.2. Потоковые шифры на основе сдвиговых регистров.

- •4.3. Абелевы группы и конечные поля.

- •4.3.1. Основные определения и примеры.

- •4.3.2. Неприводимые многочлены в конечном поле k.

- •4.4. Эллиптические кривые

- •4.5. Односторонние функции.

- •§5. Криптографические средства защиты.

- •5.1. Классификация криптографических методов.

- •5.2. Схема метода rc4.

- •5.4. Асимметричные системы шифрования

- •5.5. Алгоритм ЭльГамаля.

- •5.6. Алгоритм Диффи-Хелмана выработки общего секретного ключа.

- •§6. Электронно-цифровая подпись

- •6.1. Свойства эцп и ее правовые основы.

- •6.2. Алгоритм создание эцп и стандарты.

- •6.3. Использование эллиптических кривых в стандарте цифровой подписи.

- •§7. Сетевая аутентификация

- •Вычисление хеш-функций

- •7.2. Парадокс дня рождения

- •Использование цепочки зашифрованных блоков

- •Алгоритм md5

- •7.4. Алгоритм hmac

- •7.5. Простая аутентификация на основе хеш-значений

- •7.5. Сетевая аутентификация на основе слова- вызова.

- •§7. Протокол расширенной аутентификации Kerberos

- •§9. Стандарт сертификации X.509.

- •9.1. Аутентификация пользователей на основе сертификатов

- •9.2. Состав сертификата

- •Имя владельца сертификата.

- •Открытый ключ владельца сертификата.

- •Компоненты иок и их функции

- •Центр Сертификации

- •Эцп файлов и приложений

- •Стандарты в области иок

- •Стандарты pkix

- •Стандарты, основанные на иок

- •§10. Защита информации, передаваемой по сети

- •10.1. Организация защиты данных в сетях.

- •10.2. Протокол iPsec.

- •10.3. Спецификации iPsec.

- •10.3.1. Защищенные связи

- •10.3.2. Транспортный и туннельный режимы iPsec.

- •10.4. Режим ah протокола ipSec

- •10.6. Управление ключами ipSec

- •Следующий элемент

- •Тип обмена

- •Идентификатор сообщения

- •§11. Защита web.

- •11.1. Угрозы нарушений защиты Web

- •11.2.Архитектура ssl

- •Идентификатор сеанса.

- •2 Этап. Аутентификация и обмен ключами сервера.

- •3 Этап. Аутентификация и обмен ключами клиента.

- •4 Этап. Завершение.

- •11.4. Протокол set

- •11.5. Сравнительные характеристики протоколов ssl и set

- •§12. Организация сетей gsm.

- •12.1. Основные части системы gsm, их назначение и взаимодействие друг с другом

- •12.2. Полный состав долгосрочных данных, хранимых в hlr и vlr.

- •12.3. Полный состав временных данных, хранимых в vlr.

- •12.4. Регистрация в сети.

- •12.5. Пользовательский интерфейс мобильной станции

- •Регистрация пользователя в сети

- •Классы доступа

- •Режим фиксированных номеров

- •13. Защита сетей gsm.

Алгоритм md5

Алгоритм MD5 является разработкой Рона Ривеста (RFC 1321). Алгоритм получает на входе сообщение произвольной длины и создает в качестве выхода дайджест сообщения длиной 128 бит. По настоящее время этот алгоритм остается одним из самых распространеных алгоритмов хеширования. Однако в настоящее время длина его выхода 128 бит является недостаточно большой, чтобы противопостоять атакам прямого перебора. Кроме того, однаружены ряд уязвимостей MD5 против линейного и дифференциального криптоанализа.

7.4. Алгоритм hmac

Использование хеш-функций само по себе не решает проблемы обеспечения целостности и неизменности сообщений, поскольку хеш-значения не зависят от ключа и могут быть также подделаны. Поэтому необходимо строить свертки сообщений, зависящие от секретного ключа, которым владеют отправитель и получатель. В этой целью был разработан алгоритм построения свертки сообщений HMAC, строящий свертку сообщения в зависимости от ключа K. Этот алгоритм описан в документе RFC 2104 и обеспечивает выполнение следующих требований:

Возможность использования без модификации уже имеющихся функций хеширования, в частности, тех функций, для которых существуют проверенные на практике, открытые и широко доступные программные реализации.

Возмолжность легкой замены встроенной функции хеширования на более скоростную или более защищенную, если таковые потребуются.

Сохранение скорости работы алгоритма, близкой к скорости работы сответствующей функции хеширования, без значительного ухудшения показателей скорости.

Возможность применения ключей, и простота работы с ними.

Простота анализа стойкости механизма аутентификации, основанной на этом алгоритме.

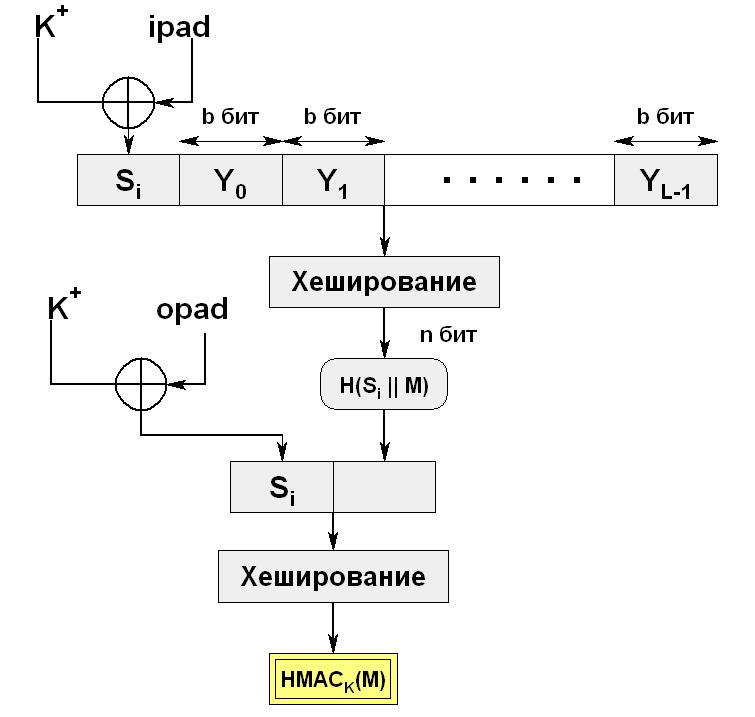

На рис. 7.1. дана общая схема работы алгоритма HMAC. В схеме использованы следующие обозначения:

H – встроенная функция хеширования (например, SHA-1).

М – подаваемое на вход сообщние (включая биты заполнения, требуемые алгоритмом хеширования)

Yi

– i-й

блок М,

![]() .

.

L – число блоков в М.

b – число битов в блоке,

n – длина хеш-кода, генерируемого функцией H,

K – секретный ключ. Если длина ключа больше b, то ключ подвергается хеш-преобразованию для получения ключа длины n.

K+ – ключ K с добавленными впереди нулями, чтобы общая длина стала равна b.

ipad – значение 00110110 (шестнадцатеричное 36), повторенное b/8 раз.

opad – значение 01011010 (шестнадцатеричное 5C), повторенное b/8 раз.

В целом, алгоритм HMAC может быть описан формулой

![]()

Рис.7.1. Общая схема работы алгоритма HMAC.

Следует обратить внимание на то, что связывание с ipod означает переключение половины битов К. Точно также, свящывание с opad означает также переключение половины битов К, но уже для другого набора. В итоге из К были получены два разных подключа, сгенерированные из ключа К.

Алгоритм HMAC является простым,

и время его работы ненамного превышает

времени двухкратного вычисления функции

H для

каждого из L блоков, т.е.

![]() ,

где

,

где

![]() -

время вычисления функции H.

-

время вычисления функции H.

7.5. Простая аутентификация на основе хеш-значений

Простая аутентификация, используемая на локальном компьютере, заключается в том, что при загрузке операционной системы пользователю предлагается ввести свой идентификатор и пароль. В операционных системах Windows используется база данных пользователей sam (system authetication manager), хранящая идентификаторы всех пользователей и их пароли, преобразованные с помощью хеш-функции. Эта база данных находится в системной папке Windows\System32\Config, и доступ к ней при загруженной ОС блокируется. При вводе пользователем своего логина и пароля, пароль подвергается хеш-преобразованию и сравнивается со значением, хранящемся в базе данных sam. Если значения хеш-сверток совпали, то пользователь допускается к работе, иначе, ему предлагается ввести свои логин и пароль повторно. И хотя окно с полями вводя имени и пароля может появляться сколь угодно долго, операционная система Windows осуществляет проверку только три раза, после чего пользователь теряет возможность входа в компьютер. Для повторения процедуры ввода необходима перезагрузка операционной системы.

Действия взломшика для доступа к компьютеру могут заключаться в том, что он может загрузить другую операционную систему с дискеты или системного диска, скопировать базу данных sam и затем подвергнуть ее взлому с помощью программ типа SamInside, которые, перебирая всевозможные комбинации паролей со скоростью несколько миллионов вариантов в секунду, позволяют вскрыть пароль длины 6-7 символов. Такая атака называется brute force (грубая сила). Если же пароль имеет простую структуру типа Nikolai_1987, то программы такого типа могут вскрыть его, составляя комбинации слов из загружаемого словаря и цифровых сочетаний.

Если пользователь использует пароль сложной структуры, содержащий символы из разных алфавитов (например, английского и русского, а также спецсимволы), то такой пароль невозможно вскрыть при его длине 5-6 символов. Впрочем есть программы, которые обнуляют пароль любого пользователя и позволяют войти в компьютер с пустым паролем. Однако в этом случае, естественно, попытка взлома будет сразу замечена. От такой атаки нет защиты, кроме физического ограничения доступа к данному компьютеру или использования специальных аппаратных устройств аутентификации.