- •Список літератури………………………………………………………..267 Розділ 1. Інформаційні технології в системі охорони здоров’я

- •1.1. Основні поняття медичної інформатики

- •Інформація та її визначення

- •Передача інформації. Схема передачі інформації. Відправник, канал, і одержувач

- •Носії повідомлень

- •Представлення інформації в комп’ютері

- •Предмет та об’єкт медичної інформатики

- •Медична інформація та її види

- •Інформація, дані, знання

- •Типи медичних знань.

- •Інформаційний медичний документ

- •Медичні дані

- •Питання для самоконтролю

- •1.2. Мережеві технології Основні поняття комп’ютерних мереж

- •Комунікаційне обладнання

- •Комунікаційне програмне забезпечення

- •Класифікація комп’ютерних мереж

- •Локальні мережі

- •Глобальні мережі

- •Глобальна мережа Internet та її можливості

- •Виникнення глобальної мережі Internet.

- •Протоколи мережі Internet.

- •Ідентифікація комп’ютерів в мережі. Адресація в Internet.

- •Основні послуги Internet.

- •Робота з електронною поштою

- •Поштові адреси та структура електронного листа.

- •Робота з гіпертекстовими сторінками World Wide Web.

- •Пошук в Internet

- •Робота з файлами засобами ftp-сервера

- •Загальні алгоритми пошуку інформації в Internet .

- •Питання для самоконтролю

- •1.3. Інформаційні ресурси системи охорони здоров’я Основи телемедицини.

- •Технології, що застосовуються у телемедицині

- •Будова телемедичних систем. Засоби передачі інформації в телемедицині

- •Функції телемедичних центрів

- •Стандарти, які застосовуються в телемедицині.

- •Стандарт Health Level 7

- •Проблеми телемедицини

- •Доказова медицина. Принципи доказової медицини

- •Визначення доказовості

- •Аспекти доказової медицини

- •Умови ефективного функціонування доказової медицини

- •Алгоритм дій

- •Мета-аналіз

- •Види мета-аналізу

- •Переваги мета-аналізу

- •Проблеми мета-аналізу

- •Питання для самоконтролю

- •Розділ 2. Комп’ютерні дані та методи їх аналізу

- •2.1 Системи управління базами даних. Основні концепції баз даних

- •Класифікація баз даних

- •Основні типи моделей даних

- •Ієрархічна модель даних.

- •Модель даних типу мережа.

- •Реляційна модель даних.

- •Класифікація сучасних систем керування базами даних

- •Мовні засоби систем керування базами даних

- •Майбутнє субд

- •Питання для самоконтролю

- •2.2. Кодування та класифікація. Історія класифікації і кодування

- •Що таке класифікація?

- •Двоосьова icpc .

- •Види кодів

- •Класифікація і кодування

- •Міжнародні Системи Класифікації.

- •Системи класифікації в Україні

- •Питання для самоконтролю

- •2.3. Візуалізація медико-біологічних даних. Поняття медичного зображення.

- •Формування медичних зображень: від фізіології до інформаційної обробки

- •Медичне зображення як об’єкт медичної інформатики.

- •Методи отримання медичних зображень

- •Обробка медичних зображень.

- •Основні принципи обробки зображень.

- •Попередня обробка.

- •Зміна контрастності зображення.

- •Затемнення і видимість деталей зображення

- •Зменшення шуму.

- •Квантування рівня сірого

- •Відновлення зображень

- •Покращення зображень

- •Методика виявлення краю або контуру

- •Сегментація.

- •Стиснення зображення

- •Перетворення зображення

- •Повне перетворення

- •Розрахунок параметрів.

- •Інтерпретація зображень.

- •Проблеми обробки та аналізу зображень

- •Проблема візуалізації зображень.

- •Двовимірні томографічні зображення.

- •Тривимірне об’ємне зображення.

- •Способи двовимірної візуалізації.

- •Способи дійсної три вимірної візуалізації.

- •Застосування тривимірної візуалізації.

- •Сучасні тенденції обробки зображень

- •Обробка двовимірних та тривимірних медичних зображень. Обробка двовимірних медичних зображень

- •Обробка тривимірних медичних зображень

- •Питання для самоконтролю

- •2.5. Біосигнали та їх обробка.

- •Етапи аналізу біосигналів

- •Реєстрація, перетворення та класифікація сигналів

- •Біосигнали і нестаціонарні сигнали.

- •Типи сигналів. Детерміновані біосигнали

- •Стохастична форма хвилі

- •Аналого-цифрове перетворення

- •Приклади застосування аналізу біосигналів

- •Питання для самоконтролю

- •Розділ 3. Медичні знання та прийняття рішень

- •3.1. Формалізація та алгоритмізація медичних задач. Основні поняття

- •Алгоритми та їх властивості.

- •Способи подання алгоритмів

- •Типи алгоритмів та їх структурні схеми Лінійні алгоритми

- •Циклічні алгоритми

- •Цикл-поки

- •Цикл-до

- •Питання для самоконтролю

- •3.2. Формальна логіка у вирішенні медико-біологічних задач. Основи логіки висловлень

- •Поняття висловлення

- •Множина значень висловлення

- •Алфавіт логіки висловлень

- •Логічні операції та таблиці істинності. Бінарні і унарні операції

- •Операція заперечення.

- •Операція кон’юнкції

- •Операція диз’юнкції

- •Операція імплікації

- •Операція еквівалентності

- •Діаграми Вена

- •Властивості логічних операцій

- •Основні логічні функції.

- •Логічна функція якщо

- •Способи подання логічних функцій

- •Питання для самоконтролю

- •3.3. Логічні і ймовірнісні моделі у діагностиці захворювань Типи діагностичних і прогностичних технологій

- •Види лікарської логіки.

- •Детерміністична логіка

- •Табличні методи

- •Машинні технології

- •Логіка фазових інтервалів

- •Фазовий простір станів

- •Застосування ймовірнісної логіки в діагностиці

- •Основи теорії ймовірнісної діагностики

- •Розробка систем ймовірнісної діагностики

- •Приклад застосування систем ймовірнісної діагностики

- •Метод послідовного статистичного аналізу Вальда

- •Питання для самоконтролю

- •3.4. Моделювання медико-біологічних процесів . Поняття системи

- •Властивості систем

- •Структура систем

- •Загальна теорія систем. Системний підхід

- •Поняття моделі. Типи моделей

- •Типи моделей

- •Математична модель. Історія

- •Ступені складності математичної моделі

- •Ступені адекватності

- •Математичне моделювання

- •Етапи математичного моделювання

- •Обмеження і переваги методу математичного моделювання

- •Приклади математичних моделей.

- •1. Гемодинаміка судинного русла

- •2. Модель зміни концентрації лікарського препарату в крові пацієнта

- •3. Моделювання росту популяцій

- •43. Випадкові відхилення 44. Випадкові відхилення

- •4. Математична модель «хижак – жертва»

- •5. Моделювання клітинного росту

- •6. Математичне моделювання в імунології.

- •7. Моделювання епідемічних процесів

- •Питання для самоконтролю

- •3.5. Системи знань. Експертні системи. Визначення й архітектура систем знань

- •Людина і комп’ютер

- •Експертні системи в медицині

- •Штучний інтелект.

- •Історія ес

- •Розробка експертних систем

- •База знань

- •Формальні моделі зображення знань

- •Продукційні моделі

- •Семантичні моделі

- •Модель типу фрейм

- •Характеристики експертних систем

- •Приклади застосування експертних систем

- •Тенденції розвитку систем знань

- •Питання для самоконтролю

- •Розділ 4. Інформаційні системи в охороні здоров’я

- •4.1. Медичні інформаційні системи Вимоги до інформації

- •Основні аспекти інформатизації медичної діяльності

- •Загальна технологічна схема діагностично-лікувального процесу.

- •Етапи створення і основні характеристики міс

- •Класифікація медичних інформаційних систем

- •Медичні інформаційні системи базового рівня

- •Інформаційно довідкові системи.

- •Консультативно-діагностичні системи.

- •Арм лікаря.

- •Автоматизоване робоче місце лікаря діагноста

- •Медичні інформаційні системи рівня лікувально-профілактичного закладу

- •Інформаційні системи консультативних центрів.

- •Скрінінгові системи.

- •Інформаційні системи лікувально-профілактичної установи Особливості організації інформаційного середовища лікувально профілактичної установи

- •Основні типи даних

- •Інформаційні системи поліклінічного обслуговування.

- •Міс територіального і державного рівня

- •Інформаційне забезпечення міс

- •Питання для самоконтролю

- •4.2. Автоматизовані системи діагностики захворювань і прогнозування результатів їх лікування

- •4.3. Медичні приладо – комп’ютерні системи Поняття про приладо – комп’ютерні системи.

- •Коротка історична довідка.

- •Класифікація медичних приладо-комп’ютерних систем

- •Класифікація за функціональними можливостями

- •Класифікація за призначенням

- •Основні принципи побудови мпкс Структура мпкс.

- •Медичне забезпечення

- •Апаратне забезпечення мпк Деякі елементи обчислювальної техніки

- •Програмне забезпечення мпкс.

- •1. Підготовки дослідження.

- •2. Проведення дослідження.

- •3. Перегляду і редагування записів.

- •4. Обчислювального аналізу.

- •5. Оформлення висновку.

- •6. Роботи з архівом.

- •Системи для проведення функціональної діагностики. Системи для дослідження функцій кровообігу.

- •Комп’ютерна електрокардіографія

- •Комп’ютерна реографія.

- •Системи для дослідження органів дихання.

- •Системи для дослідження головного мозку

- •Комп’ютерна електроенцефалограма

- •Системи для ультразвукових досліджень

- •Комп’ютерна ехотомографія

- •Інші типи спеціалізованих систем

- •Методи обробки й аналізу медичних зображень.

- •Мпкс для рентгенівських досліджень

- •Мпкс для магнітно-резонансних досліджень.

- •Мпкс для радіонуклідних досліджень(рнд).

- •Багатофункціональні системи

- •Системи для проведення моніторингу

- •Специфіка моніторингових систем

- •Електрокардіографічний моніторинг

- •Системи управління лікувальним процесом.

- •Системи інтенсивної терапії.

- •Системи оберненого біологічного зв’язку.

- •Системи протезування та штучні органи.

- •Перспективи розвитку мпкс

- •Питання для самоконтролю

- •4.4. Госпітальні інформаційні системи

- •Типи систем.

- •Відображення сценарію інформаційних подій в лпу.

- •Архітектура гіс.

- •Автоматизовані робочі місця головного лікаря та його замісників.

- •Регістратура

- •Електронна медична карта (емк)

- •Стаціонар

- •Лабораторні дослідження.

- •Операційна

- •Облік лікарських засобів.

- •Електронна медична картка. Ведення медичної документації за допомогою персонального комп’ютера.

- •Концепція побудови електронних медичних карток

- •Ступінь захисту інформації про пацієнтів

- •Система медичного документообігу закладів охорони здоров’я

- •Структура системи

- •Етапи документообігу

- •Питання для самоконтролю

- •4.5. Етичні та правові принципи в системі охорони здоров’я Захист медичної інформації

- •Медична інформаційна система як об’єкт захисту

- •Проблеми організації захисту лікарської таємниці

- •Загрози інформації, що містить лікарську таємницю.

- •Проблеми впровадження комплексних систем захисту.

- •Вимоги до моделі процесів інформаційної безпеки.

- •Формування моделі інформаційної безпеки.

- •Питання для самоконтролю

Проблеми впровадження комплексних систем захисту.

Поняття системності полягає не просто в створенні відповідних механізмів захисту, а представляє собою регулярний процес, що здійснюється на всіх етапах життєвого циклу МІС. При цьому, всі засоби, методи і заходи, котрі використовуються для захисту інформації, об’єднуються в цілісний єдиний механізм – систему захисту.

На сьогоднішній день є очевидним те, що спеціалісти різних областей знань, в тому числі і медичних, так чи інакше, змушені займатися питаннями забезпечення інформаційної безпеки (ІБ). Це зумовлено тим, що найближчий час нам доведеться жити в суспільстві (сфері) інформаційних технологій, куди перекочують всі соціальні проблеми людства, в тому числі і питання безпеки.

Кожний із вказаних вище спеціалістів по своєму розв’язує задачу забезпечення інформаційної безпеки і при цьому знаходить свої цілком правильні рішення. Проте, як показує практика, сукупність таких правильних рішень не дає в сумі позитивного результату – система безпеки в загальному і цілому працює неефективно.

Якщо зібрати всіх спеціалістів разом, то при наявності у кожного з них великого досвіду і знань, створити СИСТЕМУ інформаційної безпеки так і не вдасться. Це зумовлено відсутністю системного підходу, котрий би визначив взаємозв’язки (відношення) між існуючими поняттями, визначеннями, принципами, способами та механізмами захисту.

Специфічними особливостями вирішення задачі створення системи захисту є:

-

неповнота та невизначеність вихідної інформації про склад МІС і характерних загрозах;

-

багатокритеріальність задачі, пов’язана з необхідністю врахування великої кількості показників (вимог) системи захисту інформації (СЗІ);

-

наявність як кількісних, так і якісних показників, котрі необхідно враховувати при розв’язанні задач розробки та впровадження СЗІ;

-

неможливість застосування класичних методів оптимізації.

Вирішення задачі забезпечення інформаційної безпеки багато в чому залежить від розробки моделі представлення системи захисту, котра на основі науково-методичного апарату, дозволила б вирішувати задачі створення, використання і оцінки ефективності СЗІ для існуючих МІС та тих, що проектуються.

Основним завданням такої моделі є наукове забезпечення процесу створення системи інформаційної безпеки за рахунок правильної оцінки ефективності рішень, що приймаються та вибору раціонального варіанту технічної реалізації системи захисту інформації.

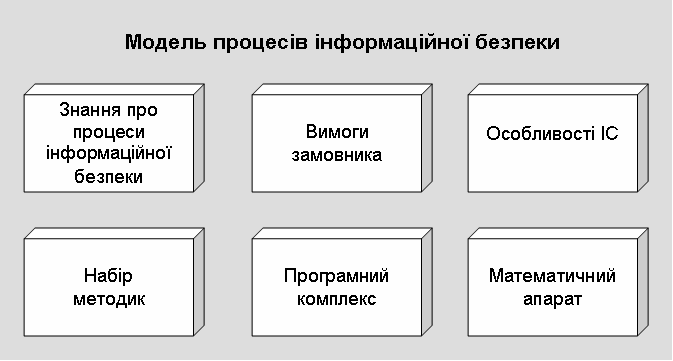

В спрощеному вигляді модель СЗІ має такий вигляд (рис. 92):

Рис. 66 Модель інформаційної безпеки у

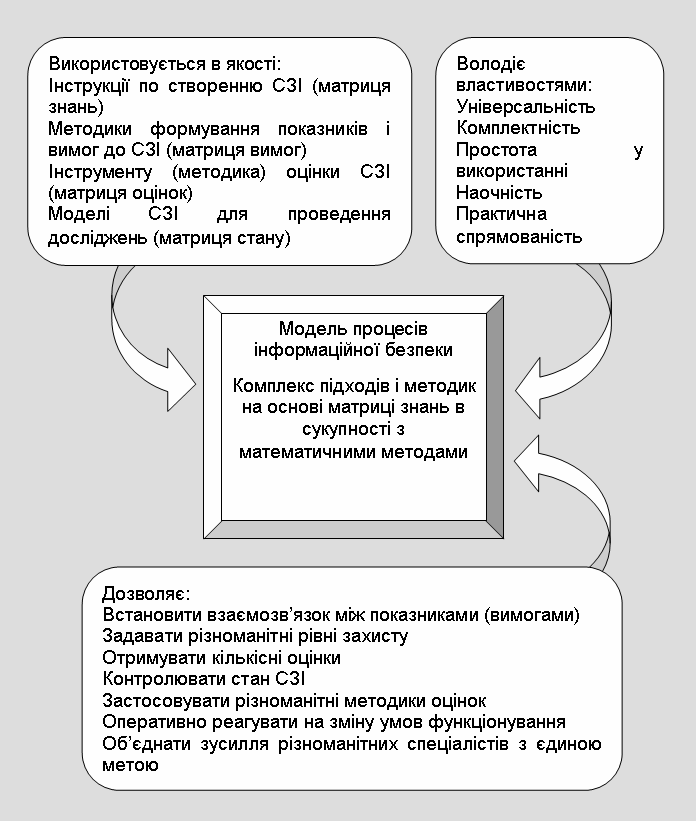

Вимоги до моделі процесів інформаційної безпеки.

Така модель повинна задовольняти вимоги, зображені на рисунку 93.

Рис. 67. Вимоги до моделі процесів інформаційної безпеки

Формування моделі інформаційної безпеки.

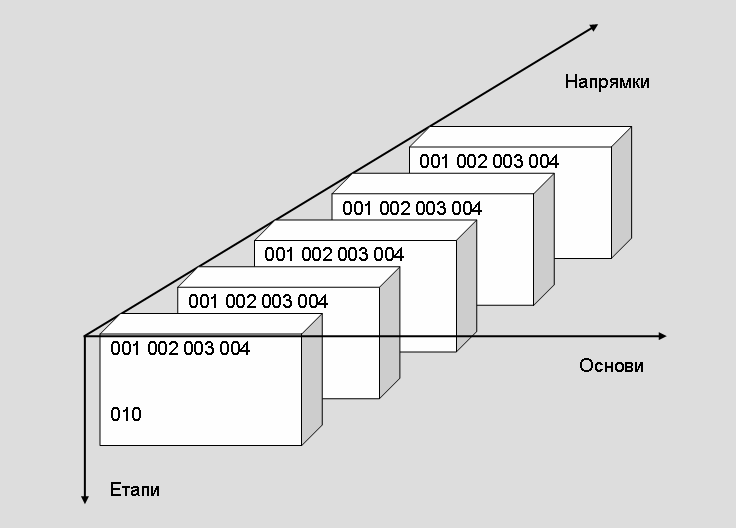

Як скласти таке уявлення про інформаційну безпеку, щоб охопити всі аспекти проблеми? Людина отримує найбільш повне уявлення про явище, яке найбільш її цікавить, коли їй вдається розглянути це дещо невідоме зі всіх сторін, у трьохмірному просторі. Виходячи з цього, розглянемо три групи складових моделі ІБ (див. рис. 94).

-

З чого складається (ОСНОВИ).

-

Для чого призначена (НАПРЯМОК).

-

Як працює (ЕТАПИ).

Рис. 68. Групи складових моделі інформаційної безпеки

В якості ОСНОВ (рис. 95) або складових частин СИСТЕМИ розглядають:

-

законодавчу, нормативно-правову та наукову базу;

-

структуру та завдання органів (підрозділів), котрі забезпечують безпеку інформації;

-

організаційно-технічні та режимні заходи і методи (політика інформаційної безпеки);

-

програмно-технічні способи і засоби.

Рис. 69 Основи інформаційної

Далі виділяють основні НАПРЯМКИ забезпечення безпеки інформаційних технологій:

-

захист об’єктів інформаційних систем;

-

захист процесів, процедур та програм обробки інформації;

-

захист каналів зв’язку;

-

погашення побічних електромагнітних випромінювань;

-

управління системою захисту.

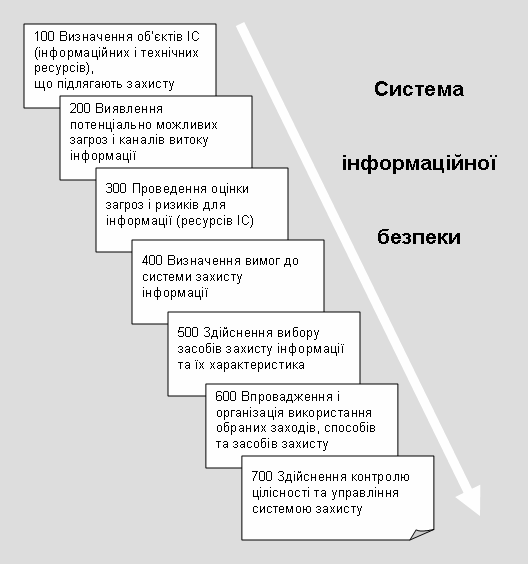

Виділяють наступні ЕТАПИ створення систем захисту (рис. 96):

1. визначення інформаційних і технологічних ресурсів, а також об’єктів МІС, що належать захисту;

2. виявлення множини потенціально можливих загроз і каналів витоку інформації;

3. проведення оцінки вразливості та ризиків інформації (ресурсів МІС) при наявній множині загроз і каналів витоку;

4. визначення вимог до системи захисту інформації;

5. здійснення вибору засобів захисту інформації та їх характеристик;

6. впровадження та організація використання вибраних заходів, способів і засобів захисту;

7. здійснення контролю цілісності та управління системою захисту.

Рис. 70. Етапи створення систем захисту

Для наочності та простоти використання вказаної моделі застосовують так звану матрицю знань (табл. 32). Зміст кожного з елементів МАТРИЦІ описує взаємозв’язок складових системи захисту інформації (СЗІ).

Таблиця 23. Матриця захисту інформації

|

Етапи |

Основи |

Захист об’єктів ІС |

Захист процесів і програм |

Захист каналів зв’язку |

|

1 |

Визначення інформації, що потребує захисту |

|

|

|

|

2 |

Виявлення загроз і каналів витоку інформації |

|

|

|

|

3 |

Проведення оцінки вразливості та ризиків |

|

|

|

|

4 |

Визначення вимог до СЗІ |

|

|

|

|

5 |

Здійснення вибору засобів захисту |

|

|

|

|

6 |

Впровадження і використання вибраних заходів та засобів |

|

|

|

|

7 |

Контроль цілісності й управління захистом |

|

|

|