ТИБМЗИ 2010 Загинайлов

.pdf

защита информации от непреднамеренного воздействия (НПДВ);

защита информации от преднамеренного воздействия (ПДВ).

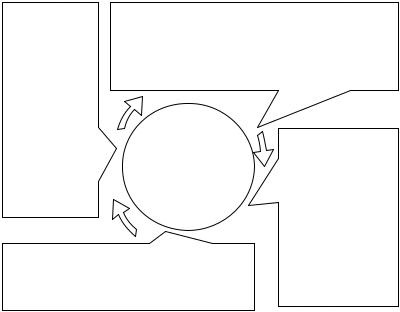

Направления (способы) защиты информации

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1. Защита |

|

|

2. Защита |

|

|

3. Защита |

||||

|

информации |

|

|

информации |

|

|

информации |

||||

|

от утечки |

|

|

от НСВ |

|

|

от НПДВ |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1.1 Защита информации от раз- |

|

|

4. Защита |

||||||

|

|

|

|

глашения |

|

|

информации |

||||

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

от преднаме- |

|

|

|

|

|

|

|

|

|

|

|

ренного |

|

|

|

|

|

|

|

|

|

||||

|

|

1.2 Защита информации от НСД |

|

|

(ПДВ) |

||||||

|

|

|

|

воздействия |

|||||||

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

.3 Защита информации от [ино- |

|

|

|

|

|||||

|

|

|

|

|

|

||||||

|

|

|

странной] разведки |

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

Рис.5.1 – Направления и относящиеся к ним способы защиты информации

Защита информации от утечки: защита информации, направленная на предотвращение неконтролируемого распространения ЗИ в результате ее разглашения и НСД к ней, а также на исключение (затруднение) получения ЗИ [иностранными] разведками и другими заинтересованными субъектами. Заинтересованными субъектами могут быть: государство, юридическое лицо, группа физических лиц, отдельное физическое лицо.

Защита информации от разглашения: защита информации, на-

правленная на предотвращение несанкционированного доведения ЗИ

71

до заинтересованных субъектов (потребителей), не имеющих права

доступа к этой информации. |

|

Защита информации от несанкционированного доступа |

(ЗИ |

от НСД): защита информации, направленная на предотвращение получения ЗИ заинтересованными субъектами с нарушением установленных нормативными и правовыми документами (актами) или обладателями информации прав или правил разграничения доступа к защищаемой информации. Заинтересованными субъектами, осуществляющими НСД к ЗИ, могут быть: государство, юридическое лицо, группа физических лиц, в том числе общественная организация, отдельное физическое лицо.

Защита информации от [иностранной] разведки: защита инфор-

мации, направленная на предотвращение получения защищаемой информации [иностранной] разведкой. Защита информации от разведки разделяется на защиту от агентурной разведки и технической разведки.

Защита информации от несанкционированного воздействия (

ЗИ от НСВ): защита информации, направленная на предотвращение НСД и воздействия на ЗИ с нарушением установленных прав и (или) правил на изменение информации, приводящих к разрушению, уничтожению, искажению, сбою в работе, незаконному перехвату и копированию, блокированию доступа к информации, а также к утрате, уничтожению или сбою функционирования носителя информации.

Защита информации от непреднамеренного воздействия (ЗИ от НПВ): защита информации, направленная на предотвращение воздействия на ЗИ ошибок ее пользователя, сбоя технических и программных средств ИС, природных явлений или иных нецеленаправленных на изменение информации событий, приводящих к искажению, уничтожению, копированию, блокированию доступа к информации, а также к утрате, уничтожению или сбою функционирования носителя информации.

Защита информации от преднамеренного воздействия (ЗИ от ПДВ): защита информации, направленная на предотвращение преднамеренного воздействия, в том числе электромагнитного и (или) воздействия другой физической природы, осуществляемого в террористических или криминальных целях.

5. 3 Цели и задачи защиты информации

Цели защиты информации. Целью защиты информации является заранее намеченный результат защиты информации. Результатом защиты информации может быть предотвращение ущерба обладателю

72

информации из-за возможной утечки информации и (или) несанкционированного и непреднамеренного воздействия на информацию.

Общими целями защиты информации с учётом положений законодательства России являются:

1)обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий

вотношении такой информации;

2)соблюдение конфиденциальности информации ограниченного доступа,

3)реализацию права на доступ к информации.

На конкретном объекте информатизации цели могут конкретизироваться. Требования о защите общедоступной информации могут устанавливаться только для достижения целей, указанных в пунктах 1 и 3 (обеспечение свойств целостности и доступности информации).

Задачи защиты информации. Задачи защиты информации в зависимости от целей защиты в случаях, установленных законодательством России обязаны выполнять обладатель информации или оператор информационной системы.

Задачи защиты информации:

1)предотвращение НСД к информации и (или) передачи ее лицам, не имеющим права на доступ к информации;

2)своевременное обнаружение фактов НСД к информации;

3)предупреждение возможности неблагоприятных последствий нарушения порядка доступа к информации;

4)недопущение воздействия на технические средства обработки информации, в результате которого нарушается их функционирование;

5)возможность незамедлительного восстановления информации, модифицированной или уничтоженной вследствие несанкционированного доступа к ней;

6)постоянный контроль за обеспечением уровня защищенности информации.

5.4 Концептуальная модель защиты информации

Концептуальная модель защиты информации, так же как и модель обеспечения информационной безопасности, может быть представлена четырьмя основными компонентами (рис.5.2):

-объекты защиты информации;

-угрозы безопасности информации и объектам защиты;

-политику безопасности информации;

73

- систему защиты информации.

Угрозы |

Политика безопасности информации |

|||

безопасности |

1. Требования по защите информации (правовые и норма- |

|||

ЗИ и объектам |

тивные документы, технические регламенты, стандарты). |

|||

|

2. Замысел, цели, задачи, виды защиты информации |

|||

1. Угрозы безо- |

3. Лицензирование и сертификация |

|

||

4. Аудит информационной безопасности |

||||

пасности инфор- |

||||

|

|

3 |

||

мации |

|

|

||

2. Источники уг- |

|

|

|

|

роз |

Защищаемая |

|

|

|

3. Уязвимости |

|

|

||

носителей и сис- 2 |

информация |

|

Система защиты |

|

1. Ограниченного |

|

|||

тем обработки |

|

информации |

||

доступа |

|

|||

4. Риски |

2. Общедоступная |

|

|

|

|

3. Объекты интеллек- |

|

1. Способы ЗИ |

|

|

туальной собственно- |

4 |

2. Средства ЗИ |

|

|

сти |

|||

|

|

3. Органы защиты |

||

|

|

|

||

|

|

|

4. Эффективность |

|

|

|

|

защиты информации |

|

|

1 |

|

5. Мониторинг безо- |

|

Объекты защиты информации |

|

пасности информа- |

||

1. Носители ЗИ. |

|

|

ции |

|

2.Системы хранения, обработки, передачи информации (ИТ, ИС, ИТКС)

3.Объекты информатизации.

Рис.5.2 - Концептуальная модель защиты информации

Элементами этих компонентов (компонентами второго уровня) являются термины, в совокупности определяющие предметную область защиты информации. Для того чтобы более полно и глубоко раскрыть сущность защиты информации необходимо ответить на следующие вопросы:

-что защищать?

-где защищать?

-когда защищать (только днём или круглосуточно, и т.п.) или на какой-то период (например на время секретного совещания)) ?

-от кого защищать?

-от чего защищать?

-как защищать?

-чем защищать?

-кто должен защищать?

74

Ответам на эти вопросы посвящены последующие главы настоящего пособия.

Контрольные вопросы и задания

1.Сформулируйте общий контекст защиты информации.

2.Перечислите системы понятий, используемые в методологии защиты информации, и поясните, чем они обусловлены.

3.В чём заключена роль нормативных документов и стандартов в защите информации?

4.Понятия (термины и определения) какого стандарта обязательны для применения во всех видах документации и литературы по защите информации.

5.Сформулируйте понятие «защита информации» с учётом характеристик безопасности информации и понятий, используемых в законодательстве.

6.Приведите виды защиты информации и поясните их принципиальное отличие.

7.Приведите основные направления и соответствующие им способы защиты информации.

8.Каковы цели защиты информации с учётом положений законодательства России?

9.Каковы задачи защиты информации?

10.Какие компоненты и элементы составляют концептуальную модель защиты информации?

75

Глава 6 ТЕОРЕТИЧЕСКИЕ ОСНОВЫ И МЕТОДОЛОГИЧЕСКИЙ

БАЗИС ЗАЩИТЫ ИНФОРМАЦИИ

6.1 Основные положения теории защиты информации

Понятие, задачи и составные части теории защиты информа-

ции. Теория защиты информации определяется как система основных идей, относящихся к защите информации в современных системах ее обработки и на объектах информатизации, дающая целостное представление о сущности проблемы защиты, закономерностях ее развития

исущественных связях с другими отраслями знания, формирующаяся

иразвивающаяся на основе опыта практического решения задач защиты и определяющая основные ориентиры в направлении совершенствования практики защиты информации.

Всоответствии с определением, но в более развернутом виде,

можно представить задачи теории защиты информации. Она долж-

на:

предоставлять полные и адекватные сведения о происхождении, сущности и развитии проблем защиты информации;

полно и адекватно отображать структуру и содержание взаи-

мосвязей с родственными и смежными областями знаний;

аккумулировать опыт предшествующего развития исследований, разработок и практического решения задач защиты информации;

ориентировать в направлении наиболее эффективного решения основных задач защиты и предоставлять необходимые для этого науч- но-методологические и инструментальные средства

формировать научно обоснованные перспективные направления развития теории и практики защиты информации.

В качестве составных частей теории защиты информации, в настоящее время, определяют:

полные и систематизированные сведения о происхождении, сущности и содержании проблемы защиты информации;

систематизированные результаты ретроспективного анализа развития теоретических исследований и разработок, а также опыта практического решения задач защиты, полно и адекватно отображающие наиболее устойчивые тенденции в этом развитии;

научно обоснованная постановка задачи защиты информации в современных системах ее обработки, полно и адекватно учитывающая текущие и перспективные концепции построения систем и технологии

76

обработки, потребности в защите информации и объективные предпосылки их удовлетворения;

общие стратегические установки на организацию защиты информации, учитывающие все многообразие потенциально возможных условий защиты;

методы, необходимые для адекватного и наиболее эффективного решения всех задач защиты и содержащие как общеметодологические подходы к решению, так и конкретные прикладные методы решения;

методологическая и инструментальная база, содержащая необходимые методы и инструментальные средства решения любой совокупности задач защиты в рамках любой выбранной стратегической установки;

научно обоснованные предложения по организации и обеспечению работ по защите информации;

научно обоснованный прогноз перспективных направлений развития теории и практики защиты информации.

Приведенный перечень составных частей даже при таком очень общем представлении их содержания, предметно свидетельствует о большом объеме и многоаспектности теории защиты, что, естественно, порождает значительные трудности ее формирования. Эти трудности усугубляются еще тем, что проблема защиты информации относится к числу сравнительно новых, причем по мере развития исследований, разработок и практической их реализации появляются новые аспекты, защита информации представляется все более комплексной и все более масштабной проблемой. Существенное влияние оказывает также неординарность проблемы защиты, наиболее значимым фактором которой, является повышенное влияние на процессы защиты случайных трудно предсказуемых событий. Всем изложенным предопределяется настоятельная необходимость выбора и обоснования методологических принципов формирования самой теории защиты.

Особенности теории защиты информации. Безусловно, что в настоящее время, многие фундаментальные науки, как гуманитарные: философия, история, экономика и другие, так и естественно – нучные: математика, физика, информатика и другие, имеют очень важное значение как базовые науки для всех сфер деятельности человека. Защита информации сегодня рассматривается как прикладная наука информационной сферы жизнедеятельности и как составляющая безопасности государства. Она достаточно глубоко включается в систему общественных отношений, поскольку информация является предметом и объектом собственности, что определяет в качестве первооснов теории

77

защиты правовой базис информационных отношений. Защита информации носит с одной стороны ярко выраженный правовой характер. С другой стороны, конкретные системы защиты информации на различных объектах её использования имеют техническую основу. Всё это обуславливает ряд особенностей теории защиты информации, её отличие от фундаментальных и некоторых прикладных наук. Такими особенностями являются:

-объективная необходимость и общественная потребность в защите информации

-включенность её в систему общественных отношений;

-зависимость защиты информации от политико-правовых, социальноэкономических, военно-политических реальностей;

-тесная взаимосвязь с процессами информатизации общества;

-необходимость обеспечения баланса интересов личности, общества и государства при защите информации через правовое регулирование и взаимный контроль субъектов информационных отношений в сфере защиты информации.

Общеметодологические принципы формирования теории за-

щиты информации. Всю совокупность общеметодологических принципов удобно разделить на две группы: общетеоретические и теорети- ко-прикладные.

Основные принципы общетеоретического характера могут быть представлены следующим образом.

1.Четкая целевая направленность исследований и разработок,

причем цели должны быть сформулированы настолько конкретно, чтобы на любом этапе работ можно было предметно оценить степень их достижения.

2.Неукоснительное следование главной задаче науки, которая заключается в том, чтобы видимое, лишь выступающее в явлении движение свести к действительному внутреннему движению, которое, как правило, скрыто.

3.Упреждающая разработка общих концепций, на базе которых могли бы решаться все частные вопросы. Нетрудно видеть, что данный принцип является дальнейшим развитием предыдущего, его требования заключаются в том, что все получаемые научно обоснованные решения должны образовывать единую систему.

4.Формирование концепций на основе реальных фактов, а не аб-

страктных умозаключений.

5. Учет всех существенно значимых связей, относящихся к изу-

чаемой проблеме.

78

6. Своевременное видоизменение постановки изучаемой или раз-

рабатываемой задачи. Сущность данного принципа заключается в том, что назревшие качественные изменения, подготовленные изменениями количественными в процессе предшествующего развития изучаемого явления, должны быть актуализированы путем видоизменения самой постановки решаемой задачи.

Вторую группа принципов, которые содержат концентрированно выраженные рекомендации, относящиеся к самому процессу изучения сложных проблем, содержанию и практической реализации результатов изучения, в общем случае представляется следующим перечнем принципов:

-построение адекватных моделей изучаемых систем и процессов;

-унификация разрабатываемых решений;

-максимальная структуризация изучаемых систем и разрабатываемых решений;

-радикальная эволюция в реализации разработанных концепций. Так в самом общем виде могут быть представлены состав и содер-

жание первой составляющей научно-методологического базиса теории защиты - общеметодологических принципов. Вторая составляющая этого базиса – инструментально - методологическая база.

6.2 Методологический базис теории защиты информации

Методологический базис, как второй компонент теории защиты, составляют совокупности методов и моделей, необходимых и достаточных для исследований проблемы защиты и решения практических задач соответствующего назначения.

На формирование названных методов большое влияние оказывает тот факт, что, процессы защиты информации подвержены сильному влиянию случайных факторов и особенно тех из них, которые связаны со злоумышленными действиями людей-нарушителей защищенности. Те же методы, стройная структура которых сформирована в классической теории систем, разрабатывались применительно к потребностям создания, организации и обеспечения функционирования технических, т.е. в основе своей формальных систем. Адекватность этих методов для удовлетворения указанных потребностей доказана практикой многих десятилетий. Но попытки применения методов классической теории систем к системам того типа, к которому относятся и системы защиты информации, с такой же убедительностью доказали их недостаточность для решения аналогичных задач в данных системах. В силу сказанного, в качестве актуальной возникла задача расширения ком-

79

плекса методов классической теории систем, за счет включения в него таких методов, которые позволяют адекватно моделировать процессы, существенно зависящие от воздействия трудно предсказуемых факторов.

К настоящему времени эта задача в какой-то мере решена, причем наиболее подходящими для указанных целей оказались:

-методы нечетких множеств;

-методы лингвистических переменных (нестрогой математики);

-методы неформального оценивания;

-методы неформального поиска оптимальных решений.

Теория нечетких множеств. Средства классической теории множеств могут найти эффективное применение при моделировании систем защиты информации. Однако в этой теории рассматриваются лишь детерминированные множества, по крайней мере, в плане принадлежности множеству заявленных его элементов. Иными словами, предполагается, что каждый элемент, указанный в перечне или в условиях формирования элементов, несомненно, принадлежит множеству, в то время как в системах защиты информации большую роль играют случайные факторы. Например, случайным является принадлежность многих каналов несанкционированного доступа (НСД) к множеству каналов НСД потенциально возможных в том или ином компоненте АС, принадлежность многих средств защиты к множеству средств, с помощью которых может быть эффективно перекрыт тот или иной канал НСД и т.п. Указанные элементы принадлежат соответствующим множествам лишь с некоторой вероятностью. Для описания таких систем в последние годы интенсивно развивается теория нечетких множеств. Первые попытки использования методов данной теории для построения моделей систем защиты информации дали весьма обнадеживающие результаты. Следует лишь особо отметить, что теория множеств используется в формальных моделях безопасности компьютерных (операционных) систем при описании, исследовании и доказательстве безопасности указанных систем с многоуровневой (мандатной) политикой безопасности, используемой для защиты в первую очередь информационных ресурсов, составляющих государственную тайну, а также особо ценной информации. Класс этих политик разработан американскими учёными для защиты государственной тайны.

Методы нестрогой математики. Нестрогой математикой или математикой здравого смысла (называемой еще теорией лингвистических переменных) называют совокупность приемов построения и использования моделей больших систем, основывающихся на неформальных суждениях и умозаключениях человека, формируемых им ис-

80