ТИБМЗИ 2010 Загинайлов

.pdf

Глава 10 ИСТОЧНИКИ И СПОСОБЫ РЕАЛИЗАЦИИ УГРОЗ БЕЗО-

ПАСНОСТИ ИНФОРМАЦИИ. УЯЗВИМОСТИ СИСТЕМ ОБРАБОТКИ ИНФОРМАЦИИ

10.1 Источники угроз безопасности информации

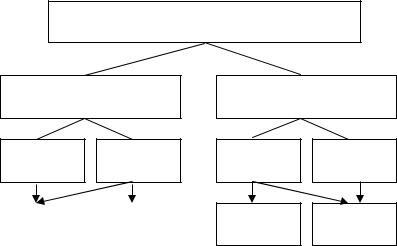

Основной причиной существования и реализации угроз безопасности информации являются источники угроз. В качестве источников угроз безопасности информации могут выступать как физические лица (группа физических лиц), так и объективные проявления: явления природного и техногенного характера, и процессы хранения, обработки и передачи информации. Источники угроз безопасности информации разделяются на два класса: объективные, субъективные. Каждый класс, включает два подкласса: внешние источники, внутренние источники.

Классификация источников угроз безопасности информации приведена на рис.10.1.

Источники угроз безопасности информации

Объективные

Внутренние Внешние

Техноген - |

|

Стихий- |

ные |

|

ные |

|

|

|

Субъективные

Внутренние Внешние

Случайные Преднамеренные

Рис.10.1 -Классификация источников угроз безопасности информации

131

Объективные источники угроз безопасности информации.

Классификация объективных источников угроз безопасности представлена в таблице 10.1.

Таблица 10.1 Объективные источники угроз безопасности информации

Под класс |

группа |

Источники угроз |

|

|

|

||

|

|

|

|

|

Техногенные |

- некачественные технические |

|

|

средства обработки информации |

||

|

|

||

внутренние |

(явления техногенно- |

(ИС) |

|

го характера - |

- некачественное программное |

||

|

дефекты, сбои, отка- |

обеспечение |

|

|

зы, аварии) |

- некачественные системы обес- |

|

|

|

печения ОИ (охраны, сигнализа- |

|

|

|

ции, телефонии) |

|

|

|

- другие технические средства |

|

|

|

применяемые на ОИ |

|

|

|

|

|

|

Техногенные |

- некачественные системы обес- |

|

|

печения ОИ (средства связи, ин- |

||

|

|

||

|

(явления техногенно- |

женерные коммуникации системы |

|

|

го характера - |

водоснабжения, канализации) и |

|

|

дефекты, сбои, отка- |

т.п. |

|

|

зы, аварии) |

- непреднамеренные электромаг- |

|

|

|

нитные облучения ОИ |

|

внешние |

|

-радиационные облучения ОИ |

|

Стихийные |

- термические факторы (пожары |

||

|

|||

|

и т. д.). |

||

|

|

||

|

(природные явления, |

- климатические факторы (навод- |

|

|

стихийные бедствия) |

нения и т. д.). |

|

|

|

- механические факторы (земле- |

|

|

|

трясения и т. д.). |

|

|

|

- электромагнитные факторы (гро- |

|

|

|

зовые разряды и т. д.). |

|

|

|

- биологические факторы (микро- |

|

|

|

бы, грызуны и т. д.). |

Объективные внутренние источники угроз. Подкласс этих ис-

132

точников угроз включает одну группу – источники техногенного характера. Источниками являются некачественные технические средства обработки информации, некачественное программное обеспечение, системы обеспечения ОИ (охраны, сигнализации, телефонии). Недостаточное качество (дефекты) могут привести к сбоям, отказам, авариям.

Дефекты, сбои, отказы, аварии технических средств и систем объекта информатизации. Исключить полностью эти явления достаточно сложно. Однако на случай проявления таких факторов должны быть предусмотрены специальные меры службами безопасности предприятия. Другим немаловажным средством предотвращения таких явлений является использование надёжных (сертифицированных) средств обработки и обеспечения ОИ. Результатом проявления этих факторов может быть утрата информации (потеря целостности, блокирование доступа к ней, выход из строя носителей информации).

Дефекты, сбои и отказы программного обеспечения объекта информатизации. Сбои программного обеспечения иногда более опасны, чем аварии ТС и систем ОИ, так как в результате информация может быть полностью уничтожена.

Объективные внешние источники угроз. Этот подкласс источни-

ков угроз включает явления техногенного и стихийного (природного) характера.

Стихийные источники угроз относятся к случайным, непреднамеренным источникам. Результатом воздействия является утрата (уничтожение или разрушение носителей ЗИ или блокирование доступа к ней). Они непосредственно не зависят от действия людей. В то же время предотвращение этих воздействий возлагается на специалистов организации, в рамках которой функционирует объект информатизации. Для предотвращения угроз вызванных этими источниками существуют определённые средства и методы (громоотводы, заземления, противопожарные системы и т.п.).

Предупреждение воздействия этих факторов является традиционным и связано не только с информационной безопасностью объекта, но и в целом с безопасностью организации.

Субъективные источники угроз безопасности информации.

Субъективные источники угроз безопасности информации разделяются на два подкласса: внутренние и внешние.

Субъективные внутренние источники включает группы:

персонал, допущенный к защищаемой информации;

лица, допущенные на ОИ, обслуживанию систем и средств обеспечения ОИ.

133

Состав источников приводится в таблице 10.2.

|

Табл.10.2 -Субъективные |

источники угроз безопасности ин- |

|

формации |

|

||

|

|

|

|

Под класс |

|

Группа |

Подгруппа |

|

|

|

|

|

|

|

|

|

|

Персонал допущен- |

-основной персонал (пользовате- |

|

|

ный к защищаемой |

ли, программисты, разработчики) |

|

|

информации |

- представители службы защиты |

Внутренние |

|

(нарушители и зло- |

информации |

|

систем и средств |

- технический персонал (жизне- |

|

|

|

умышленники) |

|

|

|

Лица, допущенные на |

- вспомогательный персонал |

|

|

ОИ, обслуживанию |

(уборщики, охрана) |

|

|

обеспечения ОИ |

обесспечение, эксплуатация) |

|

|

(нарушители и зло- |

|

|

|

умышленники) |

|

|

|

|

|

|

|

Нарушители и зло- |

- иностранные разведки |

|

|

- конкуренты и их службы развед- |

|

|

|

умышленникив |

|

|

|

ки (недобросовестные партнеры) |

|

|

|

|

|

|

|

|

- криминальные элементы (срук- |

|

|

|

туры) |

Внешние |

|

|

- потенциальные преступники и |

|

|

хакеры (компьютерные взломщи- |

|

|

|

ки) и т.д. |

|

|

|

- технический персонал поставщи- |

|

|

|

|

ков телематических услуг |

|

|

|

- представители надзорных орга- |

|

|

|

низаций и аварийных служб |

|

|

|

- представители силовых структур. |

|

|

|

- самоутверждающиеся личности |

Субъективные внешние источники угроз безопасности инфор-

мации. Этот подкласс, включает одну группу нарушителей и злоумышленников.

134

10.2 Виды угроз безопасности информации и способы их реализации со стороны субъективных источников

Основным вариантом классификации угроз безопасности информации и способов их реализации со стороны субъективных источников (субъективные угрозы) для объекта информатизации, следует считать вариант составленный на основе факторов воздействующих на информацию, приведенных в ГОСТ Р 51275-2006 Объект информатизации. Факторы, воздействующие на информацию. Класс субъективных угроз включает два подкласса: внутренние и внешние.

Субъективные, внутренние угрозы безопасности информации и способы их реализации. Видами субъективных, внутренних угроз безопасности информации на объекте информатизации следует считать:

1.Разглашение конфиденциальной информации лицами, имеющими

кней право доступа.

2.Неправомерные действия со стороны лиц, имеющих право доступа к защищаемой (конфиденциальной и иной).

3.Несанкционированный доступ к защищаемой информации.

4.Блокирование доступа к защищаемой информации.

Виды внутренних, субъективных угроз безопасности информации на объекте информатизации и способы их реализации приведены в табл. 10.3.

Разглашение конфиденциальной информации лицами, имею-

щими к ней право доступа. Разглашение конфиденциальной информации лицами (персоналом), имеющими к ней доступ может быть реализовано различными способами. Эти способы просты и понятны и не требуют особенных комментариев. Они связаны с организацией защиты информации. Для предотвращения этого вида угроз применяются организационные и правовые способы защиты информации.

Неправомерные действия со стороны лиц, имеющих право доступа к защищаемой информации. Этот вид угроз, распространя-

ется как на конфиденциальную информацию, так и на общедоступную, а также на объекты интеллектуальной собственности.

Несанкционированный доступ к защищаемой информации.

Несанкционированный доступ к ЗИ - получение защищаемой инфор-

мации заинтересованным субъектом с нарушением установленных правовыми документами или собственником, владельцем информации прав или правил доступа к защищаемой информации.

135

Табл.10.3 - Виды угроз безопасности информации со стороны субъективных внутренних источников и способы их реализации

Виды внутренних, |

Способы реализации внутренних, |

||

субъективных угроз |

|||

|

субъективных угроз |

||

безопасности инфор- |

|

||

|

|

||

мации |

|

|

|

|

1.1 |

Разглашение информации лицам, не |

|

1. Разглашение |

имеющим права доступа к ЗИ |

||

конфиденциальной ин- |

1.2 |

Передача информации по открытым |

|

формации лицами, |

линиям связи |

||

имеющими к ней право |

1.3 |

Обработка информации на незащи- |

|

доступа |

щенных ТС обработки информации |

||

|

1.4 |

Опубликование информации в от- |

|

|

крытой печати и других СМИ |

||

|

1.5 |

Копирование информации на незаре- |

|

|

гистрированный носитель информации. |

||

|

1.6 |

Передача носителя информации ли- |

|

|

цу, не имеющему права доступа к ней. |

||

|

1.7 |

Утрата носителя с защищаемой ин- |

|

|

формацией. |

||

2. Неправомерные дей- |

2.1 Несанкционированное изме- |

|

ствия |

нение информации (модифика- |

|

со стороны лиц, имею- |

ция). |

|

щих право доступа к ЗИ |

||

|

2.2 Несанкционированное копи- |

|

|

рование информации |

|

3.Несанкционирован- |

3.1 |

Подключение к техническим средст- |

ный доступ к ЗИ |

вам и системам ОИ. |

|

|

3.2 |

Использование закладочных средств |

|

(устройств) |

|

|

3.3 |

Использование программного обес- |

|

печения технических средств ОИ |

|

|

3.4 |

Хищение носителя с защищаемой |

|

информацией |

|

|

3.5 |

Нарушение функционирования тех- |

|

нических средств обработки информации |

|

|

|

|

4. Блокирование досту- |

4.1 |

Блокирование доступа путём уста- |

па к ЗИ |

новки специального программного обес- |

|

|

печения |

|

136

Этот вид угрозы может быть реализован следующими способами:

подключением к техническим средствам и системам ОИ;

использованием закладочных средств (устройств);

использованием программного обеспечения технических средств объекта информатизации;

хищением носителя защищаемой информации;

нарушением функционирования ТС обработки информации.

Подключение к техническим средствам и системам ОИ может

быть осуществлено с использованием штатного оборудования имеющегося на объекте информатизации с нарушением правил его использования или негласно внесённого и неучтённого типового оборудования.

Использование закладочных средств (устройств). Закладочное средство (устройство) - техническое средство (устройство) приема, передачи и обработки информации, преднамеренно устанавливаемое на объекте информатизации или в контролируемой зоне в целях перехвата информации или несанкционированного воздействия на информацию и (или) ресурсы автоматизированной информационной системы. Местами установки закладочных средств (устройств) на охраняемой территории могут быть любые элементы контролируемой зоны, например: ограждение, конструкции, оборудование, предметы интерьера, транспортные средства.

Закладочные устройства бывают различных видов. В них могут располагаться средства записи. Закладочные устройства могут снимать информацию и ретранслировать её на приёмник расположенный вблизи объекта информатизации. Основными закладочными устройствами следует считать средства съёма акустической информации (микрофонного типа) и видеоинформации (мини видеокамеры). Они могут записывать информацию на встроенные носители или ретранслировать её за пределы объекта.

Использование программного обеспечения технических средств объекта информатизации может быть осуществлено путём:

«маскировки под зарегистрированного пользователя»;

использованием дефектов программного обеспечения ОИ ( «люков» и др.)

использования программных закладок;

137

применение вирусов или другого вредоносного программного кода (троянские программы, клавиатурные шпионы, активное содержимое документов);

Программная закладка - преднамеренно внесенный в программное обеспечение функциональный объект, который при определенных условиях инициирует реализацию недекларированных возможностей программного обеспечения. Программная закладка может быть реализована в виде вредоносной программы или программного кода.

Вредоносная программа- программа, используемая для осуществления несанкционированного доступа к информации и (или) воздействия на информацию или ресурсы автоматизированной информационной системы.

Компьютерный вирус - вредоносная программа, способная создавать свои копии и (или) другие вредоносные программы.

Подробно методы НСД к информации рассматриваются в следующей главе настоящего пособия.

Блокирование доступа к защищаемой информации путём установки специального программного обеспечения. Этот способ иногда применяется уволенными сотрудниками, которые самостоятельно разрабатывают вредоносные программы или берут их из сети Интернет.

Субъективные, внешние угрозы безопасности информации и способы их реализации. Видами субъективных, внешних угроз безопасности информации на объекте информатизации следует считать:

1.Доступ и получение конфиденциальной информации с применением технических средств разведки и съёма информации

2.Несанкционированный доступ к защищаемой информации.

3.Блокирование доступа к защищаемой информации.

4.Действия криминальных групп и отдельных преступных групп.

5.Искажение, уничтожение или блокирование информации с применением технических средств.

Виды субъективных, внешних угроз безопасности информации на объекте информатизации и способы их реализации приведены в таб-

лице 10.4.

Доступ к информации ограниченного доступа с применением технических средств разведки. Способы доступа зависят от применяемых средств технической разведки. Они основаны на том, что тех - нические средства обработки информации имеют уязвимости. Такими уязвимостями являются излучения технических средств обработки и обеспечения объекта информатизации, создающие информативные физические поля:

138

Табл.10.4 - Виды угроз безопасности информации со стороны субъективных, внешних источников и способы их реализации

Виды субъективных, |

Способы реализации субъективных, внешних |

||

внешних угроз безо- |

|

угроз |

|

пасности информа- |

|

||

|

|

||

ции |

|

|

|

1. Доступ к ЗИ с при- |

1.1 Разведки: |

||

-средств радиоэлектронной разведки |

|||

менением |

техниче- |

-средств оптико - электронной разведки |

|

ских средств |

|

-средств фотографической разведки. |

|

|

|

-средств визуально-оптической разведки |

|

|

|

-средств акустической разведки |

|

|

|

-средств гидроакустической разведки |

|

|

|

-средств компьютерной разведки |

|

|

|

1.2 Доступ к ЗИ с применением технических |

|

|

|

средств съёма информации |

|

2.Несанкционирован- |

2.1 |

Подключение к техническим средствам и системам |

|

ный доступ к ЗИ |

ОИ. |

||

путём |

2..2 Использование закладочных устройств |

||

|

|

2..3 Использование программного обеспечения техниче- |

|

|

|

ских средств ОИ |

|

|

|

2.4 |

Применение вирусов или другого вредоносного про- |

|

|

граммного кода (троянские программы, клавиатурные |

|

|

|

шпионы, активное содержимое документов) |

|

|

|

2.5 |

Несанкционированный физический доступ |

|

|

2.6 |

Хищение носителя с защищаемой информацией |

|

|

|

|

3. Блокирование дос- |

3.1 |

Блокирование доступа к ЗИ путём перегрузки ИС |

|

тупа к ЗИ |

(сервера) ложными заявками на обработку |

||

|

|

3.2 |

Блокирование доступа путём установки специально- |

|

|

го программного обеспечения (программных вирусов и |

|

|

|

т.п.) |

|

4. Действия крими- |

4.1 |

Диверсия в отношении ОИ |

|

нальных групп и от- |

4.2 |

Диверсия в отношении элементов ОИ. |

|

дельных преступных |

|

|

|

групп |

|

|

|

5. Искажение, унич- |

5.1 Преднамеренного силового электромагнитного воз- |

||

тожение или блокиро- |

действия; |

||

вание информации с |

5.2 |

Преднамеренного силового воздействия различной |

|

применением |

техни- |

физической природы; |

|

5..3 Использования программных или программно- |

|||

ческих средств путем: |

аппаратных средств при осуществлении: 1) компьютер- |

||

|

|

ной атаки; 2) сетевой атаки |

|

|

|

5.4 |

Воздействия программными средствами в комплексе |

|

|

с преднамеренным силовым электромагнитным воздей- |

|

|

|

ствием. |

|

139

-излучения, функционально присущие объекту информатизации;

-побочные электромагнитные излучения,

-паразитные излучения;

-наводки в цепях электропитания, заземления и т.п.

Выполняются дистанционно, располагая средства разведки вблизи объекта информатизации на удалении позволяющем принимать излучённые сигналы. Информация может записываться на компактные носители информации, затем преобразовываться в текстовую или аудио информацию. Наибольший уровень ПЭМИ в компьютерных системах присущ устройствам отображения информации (мониторам). Дальность удовлетворительного приёма таких сигналов (видеоимпульсов) при использовании дипольной антенны составляет около 50 метров. Использование направленной антенны приёмника увеличивает дальность до 1000м.

Наведенные в проводниках электрические сигналы могут выделяться и фиксироваться с помощью оборудования, подключаемого к этим проводникам на расстоянии в сотни метров от источника сигнала.

Несанкционированный доступ к защищаемой информации. Для внешнего нарушителя (в отличие от внутреннего) дополнительным способом НСД является несанкционированный физический доступ на объект.

Использование программного обеспечения технических средств ОИ может быть осуществлено теми же методами. Однако для этого злоумышленнику необходимо вначале осуществить несанкционированный физический доступ. В том случае если средства обработки (СВТ) объединены в локальную сеть в контуре одного помещения. Если в ИС имеются «незащищённые» участки линий связи, а также в случае подключения локальной вычислительной сети к сети общего пользования и к сети международного информационного обмена (Интернет), возможно воздействие через сеть Интернет или подключение на незащищённых или неконтролируемых участках компьютерной техники и использование программного обеспечения для НСД. Результатом НСД может быть утечка информации, нарушение её целостности.

Блокирование доступа к защищаемой информации. Блокирование доступа к ЗИ может осуществляться путём перегрузки технических средств обработки информации ложными заявками на её обработку, путём установки специального программного обеспечения (программных вирусов и т.п.). Однако это возможно только в том случае если ИС объекта информатизации имеет подключение к сети общего пользова-

140