ТИБМЗИ 2010 Загинайлов

.pdfконтроля ПО, при работе с информацией, имеющей различные грифы конфиденциальности (секретности).

В пределах каждой группы АС, также как для классов АВС, СВТ, МЭ и уровней контроля ПО соблюдается иерархия требований по защите, в зависимости от ценности (конфиденциальности) информации.

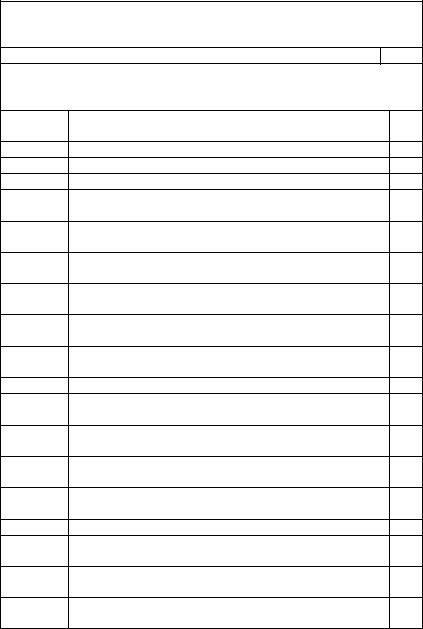

Табл. 16.2 Минимально необходимые классы защищенности АСЗИ для работы с информацией ограниченного доступа

Гриф |

Классы АСЗИ |

|

|

|

|

|

конфиденци- |

АС |

|

|

Класс |

Класс |

Уро- |

альности |

АВС |

|

|

СВТ |

МЭ |

вень |

или вид |

|

|

|

|

|

кон- |

1 |

2 |

3 |

|

|

||

ИОД |

груп- |

груп- |

группа |

|

|

троля |

|

па |

па |

|

|

|

ПО |

«КТ» 1 категор. |

1Д |

2Б |

3Б |

6 |

5 |

- |

ПДн |

А5 |

А5 |

А5, Б5 |

|

|

(4) |

«КТ» 2 категор. |

1Г |

2Б |

3Б |

5 |

4 |

4 |

ДСП |

А4 |

А4 |

А4, Б4 |

|

|

|

ПДн |

|

|

|

|

|

|

Секретно |

1В |

2А |

3А |

4 |

3 |

3 |

|

А4 |

А4 |

А4, Б4 |

|

|

|

Совершенно |

1Б |

2А |

3А |

3 |

2 |

2 |

секретно |

А3 |

А3 |

А3, Б3 |

|

|

|

|

|

|

|

|

|

|

Особой |

1А |

2А |

3А |

2 |

1 |

1 |

важности |

А2 |

А2 |

А2, Б2 |

|

|

|

|

|

|

|

|

|

|

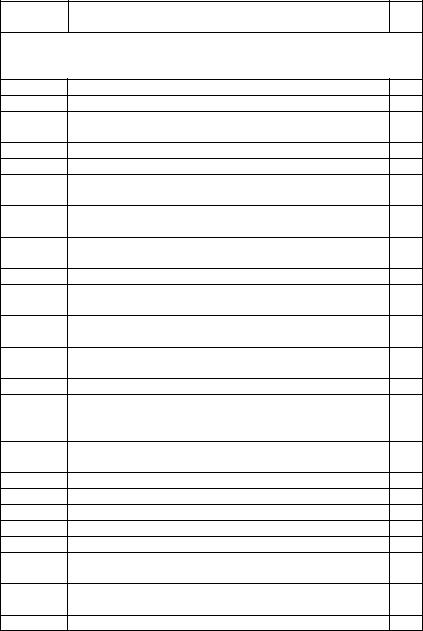

Однако, как видно из таблицы, для каждого уровня секретности может иметь место и межгрупповое изменение требований для АС и АВС. Устанавливается одиннадцать классов АВС.

Каждый класс характеризуется определенной минимальной совокупностью требований по защите.

Классы подразделяются на две группы, отличающиеся особенностями обработки информации.

В пределах каждой группы соблюдается иерархия требований по защите в зависимости от ценности информации и, следовательно, иерархия классов АВС.

Первая группа классифицирует АВС, предназначенные для применения в СВТ выполняющих функции автоматизированных рабочих мест операторов (пользователей) - рабочих станциях. Группа содержит

241

шесть классов - А1, А2, АЗ, А4, А5 и А6. Самый низкий класс -А6, самый высокий - А1.

Вторая группа классифицирует АВС, предназначенные для применения в СВТ выполняющих функции предоставления доступа и обслуживания разделяемых ресурсов - серверах. Группа содержит пять классов - Б1, Б2, БЗ, Б4 и Б5. Самый низкий класс - Б5, самый высо- кий-Б1.

Выбор класса АВС для применения в определенной АС производится заказчиком и разработчиком с привлечением специалистов по защите информации и АВС.

При обработке информации, составляющей государственную тайну, должны применятся АВС классов не ниже А4 и Б4.

При обработке конфиденциальной информации должны применяться АВС классов не ниже А5 и Б5.

Применение АВС совместно с СЗИ НСД может быть использовано для повышения гарантий качества антивирусной защиты за счет специальных функций реализованных в СЗИ НСД.

Контрольные вопросы и задания:

1.В чём заключается идея принципа комплексности?

2.Какие показатели задают необходимый комплекс мероприятий и средств по защите информации на предприятии?

3.Какие факторы влияют на организацию системы защиты информации на предприятии?

4.Что понимается под комплексной системой защиты информации предприятия (дайте определение)?

5.Какие компоненты в виде подсистем включает в себя КСЗИП?

6.Для чего предназначена подсистема управления КСЗИП, и какие элементы она включает?

7.Для чего предназначена система защиты информации от НСД в АС и ИТКС, и какие элементы она включает?

8.Для чего предназначена подсистема защиты от физического НСД, и какие элементы она включает?

9.Для чего предназначена подсистема защиты от вредоносных программ (подсистема антивирусной защиты) и какие элементы она включает?

10.Для чего предназначена подсистема защиты информации от утечки по техническим каналам, и какие элементы она включает?

11.Для чего предназначена подсистема противодействия техническим разведкам (ПДТР)?

242

12.По каким признакам классифицируются и группируются по группам АС с учётом требований по защите информации?

13.Какие классы АС определены нормативными документами и как влияет на класс степень конфиденциальности (секретности) информации?

243

Список литературы

1.Анин Б.Ю. Защита компьютерной информации. - СПб.: БХВСанкт Петербург, 2000 -384с.:ил.

2.Бачилло И.Л., Лопатин В.Н., Федотов М.А. Информационное право: Учебник/ Под ред.акад.РАН Б.Н. Топорнина.- СПб.: Издательство «Юридический центр Пресс»,2001.-789с.

3.Галатенко В. А. Информационная безопасность: основные стандарты и спецификации. www.intuit.ru.

4.Гайкович В., Першин А. Безопасность электронных банковских систем. - М.: Единая Европа, 1994. - 363 с.

5.Герасименко В.А., Малюк А.А. Основы защиты информации.- М.: ООО "Инком-бук", 1997.

6.Грибунин В.Г. Комплексная система защиты информации на предприятии: учебник для студ. высш. учеб. заведений./ В.Г.Грибунин, В.В. Чудовский.- М.: Издательский центр «Академия», 2008.-320с.

7.Дейнес А.В., Загинайлов Ю.Н. Методы и средства защиты компьютерной информации : учебное пособие.- Барнаул: АлтГТУ, 2002.- 240с.

8.Документоведение : учебник для студ. высш. учеб. заведений /Э.А.Бардаев, В.Б.Кравченко.- М.: Издательский центр «Академия», 2008.-304с.

9.Загинайлов Ю.Н. Информационная безопасность в терминах и определениях стандартов защиты информации: учебно-справочное пособие. -Барнаул: Изд-во АлтГТУ.-2002.-123с.

10.Зегжда Д.П., Ивашко А.М. Основы безопасности информационных систем .- М.: Горячая линия - Телеком, 2000.452 с.

11.Зима В.М., Молдовян А.А., Молдовян Н.А. Безопасность сетевых технологий. -СПб.: БХВ - Санкт-Петербург, 2000.-320с.

12.Малюк А.А. Информационная безопасность: концептуальные

иметодологические основы защиты информации. Учеб. пособие для вузов. -М: Горячая линия-Телеком, 2004.-280с.

13.Меньшаков Ю. К. Защита объектов и информации от технических средств разведки. М.: Издательство РГГУ, 2002 - 400с.

14.Организационное обеспечение информационной безопасности : учебник для студ. высш. Учеб. заведений / О.А.Романов, С.А.Бабин, С.Г.Жданов. М.: Издательский центр «Академия», 2008.-192с.

15.Организационно – правовое обеспечение информационной безопасности: учеб. пособие для студ. высш. учеб. заведений / А.А.Стрельцов [и др.]; под ред.А.А.Стрельцова.- М.: Издательский центр «Академия», 2008.-256с.

244

16.Торокин А.А. Основы инженерно-технической защиты информации. М.: Ось-89, 1998.

17.Фатьянов А.А. Тайна и право. Основные системы ограничений на доступ к информации в российском праве. М.: МИФИ, 1998.

18.ГОСТ Р 50922-2006. Национальный стандарт Российской Федерации. Защита информации. Основные термины и определения. М.: Стандартинформ, 2008 -10с.

19.ГОСТ Р 51275-2006. Национальный стандарт Российской Федерации. Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения. М.: Стандартин-

форм, 2007 -7с.

20.ГОСТ Р ИСО/МЭК 27001-2006. Национальный стандарт Российской Федерации. Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Требования. М.: Стандартинформ, 2008-48с.

21.ГОСТ Р ИСО/МЭК 13335-1-2006. Национальный стандарт Российской Федерации. Информационная технология. Методы и средства обеспечения безопасности. Часть 1. Концепция и модели менеджмента безопасности информационных и телекоммуникационных технологий. М.: Стандартинформ, 2007 -19с.

22.ГОСТ Р ИСО/МЭК ТО 13335-3-2007. Национальный стандарт Российской Федерации. Информационная технология. Методы и средства обеспечения безопасности. Часть 3. Методы менеджмента безопасности информационных технологий. М.: Cтандартинформ, 200746с.

23.ГОСТ Р ИСО/МЭК ТО 13335-4-2007. Национальный стандарт Российской Федерации. Информационная технология. Методы и средства обеспечения безопасности. Часть 4. Выбор защитных мер. М.: Стандартинформ, 2007 -63с.

24.Федеральный закон Российской Федерации от 27 июля 2006 г. N 149-ФЗ «Об информации, информационных технологиях и о защите информации»;

25.Закон Российской Федерации "О безопасности" от 05.03.92 Ведомости съезда народных депутатов Российской Федерации и Верховного Совета Российской Федерации. 1992. № 15. Ст. 769..

26.Закон РФ № 54-1 от 21.07.1993 г. «О государственной тай-

не».

27.Федеральный Закон РФ от 29.07.2004г. №98-ФЗ «О коммерческой тайне».

28.Федеральный закон РФ № 152 –ФЗ 2006г. «О персональных данных».

245

29.Постановление Правительства Российской Федерации от 04.09.95 № 870 "Правила отнесения сведений, составляющих государственную тайну, к различным степеням секретности" // Собрание законодательства Российской Федерации. 1995. № 37. Ст. 3619., »

30.Указ Президента Российской федерации от 06.03.97 № 188 "Об утверждении перечня сведений конфиденциального характера" // Собрание законодательства Российской Федерации. 1997. № 10. Ст. 4775.

31.Указ Президента Российской федерации от 24.01.98 № 61 "Об утверждении перечня сведений, отнесенных к государственной тайне"// Собрание законодательства Российской Федерации. 1998. №

5.Ст. 561.

32.Доктрина информационной безопасности Российской Федерации (утв. Президентом РФ от 9 сентября 2000 г. N Пр-1895).

33.Стратегия развития информационного общества в Россий-

ской Федерации (утв. Президентом РФ 7 февраля 2008 г. N Пр-212).

34.Стратегия национальной безопасности Российской Федерации до 2020 года (утв. Указом Президента РФ от 12 мая 2009 г.

N 537).

35.Руководящий документ. Концепция

36.Руководящий документ. СВТ

37.Руководящий документ АС

38.Руководящий документ МЭ

39.Государственная техническая комиссия при Президенте российской федерации. Руководящий документ. Антивирусные средства. Показатели защищенности и требования по защите от вирусов.

246

ОГЛАВЛЕНИЕ

Предисловие………………………………………………………..

ЧАСТЬ I

ОСНОВЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Глава 1. Информационная безопасность и её составляю-

щие

1.1Безопасность в информационном обществе

1.2Информация в современном мире и её свойства

1.3Понятие безопасности

1.3 Информационная безопасность: понятие и составляющие

Глава 2. Место информационной безопасности в системе

национальной безопасности России

2.1Информационная война как угроза национальной безопасности

2.2Место информационной безопасности в системе национальной безопасности

2.3Значение информационной безопасности для субъектов информационных отношений

Глава 3. Теоретические основы информационной безопас-

ности Российской Федерации

3.1Концептуальная модель и основные понятия

3.2Объекты и угрозы информационной безопасности России

3.3Политика обеспечения информационной безопасности Российской Федерации

3.4Система обеспечения информационной безопасности Российской Федерации

Глава 4. Теоретические основы информационной безопас-

ности организации

4.1Концептуальная модель и основные понятия

4.2Объекты и угрозы информационной безопасности организации

4.3Политика обеспечения информационной безопасности организации

4.4Система обеспечения информационной безопасности организации

247

4.5 Модель безопасности информационных технологий организации

Часть II

МЕТОДОЛОГИЯ ЗАЩИТЫ ИНФОРМАЦИИ

Глава 5. Понятие и сущность защиты информации

5.1Общий контекст защиты информации

5.2Понятие и сущность защиты информации как вида деятельности

5. 3 Цели и задачи защиты информации

5.4 Концептуальная модель защиты информации

Глава 6. Теоретические основы и методологический

базис защиты информации

6.1Основные положения теории защиты информации

6.2Методологический базис теории защиты информации

6.3Модели систем и процессов защиты информации Глава 7. Состав и основные свойства

защищаемой информации

7.1Основные свойства информации, обуславливающие необходимость её защиты

7.2Понятие и состав защищаемой информации. Принципы отнесения информации к защищаемой

7.3Носители защищаемой информации

Глава 8. Классификация информации ограниченного дос-

тупа по видам тайны и степеням конфиденциальности

8.1Показатели разделения информации ограниченного доступа на виды тайны

8.2Государственная тайна

8.3Коммерческая тайна

8.4Персональные данные

8.5Служебная тайна

8.6Профессиональная тайна

Глава 9. Понятие, классификация и оценка угроз безо-

пасности информации

9.1Понятие угрозы и её взаимосвязь с уязвимостью и рисками

9.2Общая классификация угроз безопасности ин-

248

формации

9.3 Цели и задачи оценки угроз безопасности информации

Глава 10. Источники и способы реализации угроз безо-

пасности информации. Уязвимости систем обработки информации

10.1 Источники угроз безопасности информации

10.2Виды угроз безопасности информации и способы их реализации со стороны субъективных источников

10.3Уязвимости систем обработки информации ……… 141

Глава 11. Каналы утечки информации и методы несанк-

ционированного доступа к информации ограниченного доступа

11.1Каналы утечки информации ограниченного доступа

11.2Методы несанкционированного доступа к конфиденциальной (секретной) информации

11.3Неформальная модель нарушителя безопасности автоматизированной системы

Глава 12. Направления, виды и особенности деятельности

разведывательных служб по несанкционированному доступу к конфиденциальной информации

12.1Государственные разведывательные службы зарубежных стран

12.2Структура разведывательных служб частных объединений

12.3Направления и виды разведывательной деятельности

12.4Способы несанкционированного доступа к конфиденциальной информации агентурной разведки

12.5Компьютерная разведка

Глава 13. Объекты защиты информации

13.1Понятие и общая классификация объектов защиты информации

13.2Средства и системы обработки информации как объекты защиты информации

13.3Средства обеспечения объекта информатизации

13.4Помещения, в которых установлены средства обработки, и помещения для конфиденциальных пе-

249

реговоров как объекты защиты информации

Глава 14. Классификация видов, способов, методов и

средств защиты информации

14.1Виды защиты информации и сферы их действия

14.2Общие способы защиты информации

14.3Общая классификация средств защиты информации

14. 4 Характеристика способов и средств по видам защиты информации

Глава 15. Назначение и структура систем защиты инфор-

мации

15.1Понятие и общая структура системы защиты информации

15.2Общеметодологические требования и принципы построения систем защиты информации

15.3Типизация, стандартизация, классификация систем защиты

Глава 16. Комплексная система защиты информации на

предприятии

16.1Понятие и общая структура комплексной системы защиты информации на предприятии

16.2Компоненты комплексной системы защиты информации на предприятии их назначение и стандартизация

16.3Автоматизированные системы как основной объект защиты КСЗИ

Список литературы …………………………………………….....

250