ТИБМЗИ 2010 Загинайлов

.pdfпароли, коды доступа,

информация о принятых в АС правилах разграничения доступа,

сетевые адреса вычислительных средств противника.

Для получения подобных сведений существуют разнообразные программные средства. К ним относятся, например, программыдемоны, перехватывающие все команды, вводимые в АС. Другим средством являются снифферы -программы, считывающие первые 128 бит каждого файла, в которых нередко помещается служебная информация о самом файле и об АС. Существуют также специальные программы подбора паролей. Успеху подобных программ способствуют многочисленные ошибки в современном программном обеспечении, что. по-видимому, объясняется ею сложностью и относительной новизной. Помимо ключей, интерес представляет перехват кусков зашифрованного текста с заранее известным содержанием. Это позволяет выделить из шифрограммы секретный ключ, который используется для дальнейшего криптоанализа всего текста. Сведения, собранные об АС противника подобным образом, открывают путь к добыванию информации, интересующей заказчика, т.е. к ведению непосредственной разведки.

На стадии непосредственной разведки, как и на всех остальных, добываются не только закрытые, но также «серые» и открытые сведения. Роль открытых сведений в достижении общей ситуационной осведомленности о противнике достаточно велика.

Важнейшим достоинством перехвата открытых сведений при ведении компьютерной разведки является то, что эти сведения могут быть получены без нарушения принятых в АС правил разграничения доступа к информации. Сбором и анализом открытых сведений в сетях официально снимается множество организаций, которые за определенную плату выполняют заказы на поиск той или иной информации. Любой пользователь сети Интернет может самостоятельно вести поиск и анализ требуемой информации с помощью известных поисковых серверов, таких как Google, Rambler и др. При необходимости получить сведения закрытого характера организуется непосредственная атака на объект с использованием данных предварительной разведки.

Добывание закрытых сведений всегда связано с несанкционированным доступом к информации противника и имеет своим следстви-

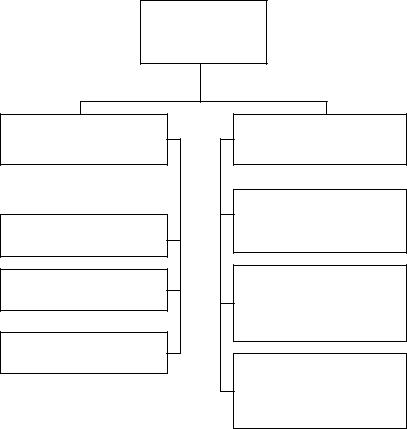

ем утечку информации. Получение закрытых сведений осуществляется как в самой АС объекта, так и в информационно-вычислительных сетях, внешних по отношению к АС (рис.14.6)

181

Добывание

закрытых

сведений

Во внешних ИТКС

Чтение электронной почты

Изменение маршрутизации

Фальсификация сервераадресата

В АС (ИС) объекта

Внедрение в АС объекта ПО с недекларированными возможностями

Проникновение в АС объекта из внешних сетей через сетевые периферийные устройства

Проникновение в АС объекта через несетевые периферийные устройства

Рис.14.6 - Способы добывания закрытых сведений

Во внешних сетях перехватываются те сообщения, которые объект разведки пересылает внешним адресатам, либо. в случае виртуальной сети, те сообщения, которые циркулируют между отдельными сегментами АС.

Можно выделить следующие способы перехвата закрытых сведений во внешних сетях:

- изменение маршрутизации при пересылке сообщений, что позволяет отправлять информацию через «свой» сервер, на котором производится перехват и запись данных;

182

-чтение электронной почты, которая как правило является легкой добычей и на сервере отправителя, и на сервере получателя;

-фальсификация сервера-адресата, что в случае успеха позволяет выманить у отправителя ту или иную закрытую информацию.

Программное проникновение в АС объекта с целью ведения разведки может осуществляться несколькими способами. Отдельную группу таких способов составляет проникновение через несетевые периферийные устройства (клавиатуру, дисководы и т.п.). Набор методов проникновения достаточно широк и определяется квалификацией взломщика и степенью совершенства установленных на объекте систем защиты от несанкционированного доступа. Считается, что абсолютно надежных систем защиты на сегодняшний день не существует. Например, известны приемы нарушения нормальной работы криптографических микросхем в системах разграничения доступа, начиная от нагревания и облучения и кончая применением моделей стимуляции направленных ошибок, которые позволяют получить секретные ключи, хранящиеся в памяти этих микросхем. Принципиальное отличие проникновения через несетевые периферийные устройства от остальных методов заключается в том, что для его выполнения необходимо физическое присутствие злоумышленника на объекте вычислительной техники. Это позволяет защищающейся стороне применить хорошо отлаженный механизм организационно-технических мер защиты. Вокруг объекта создается контролируемая территория, на которой не допускается присутствие посторонних людей; к работам в АС допускается ограниченный круг лиц; ведется тщательный учет и анализ всех производимых в АС работ; учитываются используемые носители, информации и т.п.

Наиболее многочисленная и динамично развивающаяся группа способов программного проникновения в АС противника - это проникновение из внешних сетей.

Можно выделить два основных пути такого проникновения:

-проникновение с использованием паролей и идентификаторов, найденных в результате предварительной разведки;

-а также поиск ошибок (т.н. «люков», «черных ходов», «лазеек»)

впрограммном обеспечении, используемом в АС.

При применении указанных способов проникновения, недостаточно лишь добраться до винчестера противника и «скачать» с него несколько гигабайт данных. Необходимо восстановить удаленные файлы противника, тщательно разобраться в полученном объеме сведений. Эту функцию выполняет обрабатывающая разведка. Специальные программы позволяют определить тип фрагмента когда-то удаленного

183

файла (текстовый, графический, исполняемый и т.п.) и восстановить содержавшуюся в нем информацию: сопоставить и логически увязать имеющиеся файлы: устранить дублирование информации: отобрать по ключевым словам и ассоциированным понятиям только ту информацию, которая в данный момент необходима заказчику.

Обработке подвергаются данные, полученные как в отдельном средстве вычислительной техники, так и в информационновычислительных сетях, при этом сеть представляет дополнительные возможности по обработке. Посредством анализа трафика можно контролировать гигантские потоки сведений, производить отбор, накопление и обработку не всех данных подряд, а только тех, которые представляют интерес для конечного потребителя. Для ведения экспрессанализа в сети созданы специальные программы, т.н. ноуботы - «программные продукты, перемещающиеся от компьютера к компьютеру с возможностью размножения, которые отслеживают состояние дел и передают сводную информацию по каналам обмена данными.

С помощью средств компьютерной разведки можно не только анализировать конкретные данные, циркулирующие во всей сети, безотносительно к их источнику, но и отслеживать деятельность конкретных организаций и отдельных лиц.

Особо следует подчеркнуть, что обработке подвергаются не только закрытые, но и открытые сведения. Соответствующий анализ открытых источников позволяет синтезировать информацию закрытого характера. По оценке специалистов изучение 10000 открытых документов позволяет при некоторых условиях получить 1 документ высшей степени секретности.

В связи с высокой степенью угрозы безопасности информации, обрабатываемой в информационно-вычислительных сетях, все большее количество пользователей сети применяют для защиты своей информации шифрование. По этой причине одной из задач обрабатывающей компьютерной разведки является проведение элементов криптоанализа.

Криптоанализ - наука о раскрытии алгоритмов шифрования, подборе ключей и восстановлении информации из зашифрованного сооб-

щения. Поскольку в криптоанализе широко используются компьютерные методы обработки информации, то отчасти его можно отнести к обрабатывающей технической разведке. Не следует считать компьютерной разведкой способы несанкционированного копирования лицензионных программных продуктов и взламывания их защиты, если целью этих действий является не получение информации, а нарушение авторского права и незаконный доступ к услугам.

184

Контрольные вопросы и задания

1.Какие задачи решают разведывательные службы зарубежных стран?

2.Какие организации образуют структуру разведывательного сообщества США?

3.Какие страны имеют мощные разведывательные службы?

4.Перечислите основные области, представляющие интерес для коммерческой разведки.

5.В чём суть агентурной разведки?

6.Что представляет собой техническая разведка и каковы её преимущества?

7.Как классифицируются наземные средства добывания информа-

ции?

8.Какие способы НСД к конфиденциальной информации применяет агентурная разведка?

9.В чём суть компьютерной разведки, и какова её цель?

10.Какие способы добывания закрытых сведений используются при компьютерной разведке?

185

Глава 13 ОБЪЕКТЫ ЗАЩИТЫ ИНФОРМАЦИИ

13.1 Понятие и общая классификация объектов защиты информации

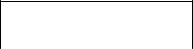

Понятие объекта защиты информации. Одним из элементов проектирования системы защиты информации в организации является определение объектов защиты.

Объект - любая часть, элемент, устройство, подсистема, функциональная единица, аппаратура или система, которые можно рассматривать в отдельности (Международный стандарт CEI IEC 50 (191). Надежность и качество услуг).

Объект защиты информации - информация, или носитель информации, или информационный процесс, которые необходимо защищать в соответствии с поставленной целью защиты информации. Стандартами и нормативными документами по защите информации к объектам защиты информации также относятся:

-защищаемая информационная система; -защищаемый объект информатизации;

-хранилища носителей информации ограниченного доступа. Состав основных объектов защиты информации представлен на

рис.13.1.

Объекты защиты информации

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Защищаемая |

|

|

|

Носитель защи- |

|

|

Информационный |

||||||

информация |

|

|

|

щаемой информа- |

|

|

|

процесс |

|||||

|

|

|

|

|

ции |

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

Защищаемая |

|

Хранилища но- |

|

|

Защищаемый объ- |

||||||||

информационная |

|

сителей |

|

|

ект информатиза- |

||||||||

система |

|

ИОД |

|

|

|

ции |

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис.13.1 – Объекты защиты информации

186

Основные объекты защиты информации соответствуют основным объектам обеспечения информационной безопасности организации приведенным в главе 4.

Состав защищаемой информации, её особенности и характеристики, а также носители защищаемой информации, их классификация и характеристики, рассмотрены в главе 7. Носители защищаемой информации являются конечными объектами защиты.

Защищаемые информационные процессы. Информационные процессы – это процессы обработки информации с использованием информационных технологий и технических средств. Обработка информации - совокупность операций сбора, накопления, ввода, вывода, приема, передачи, тиражирования, записи, хранения, регистрации, уничтожения, преобразования, отображения информации. Требования к защищённости информационных процессов реализуются через требования к защищённости информационных и информационнотелекоммуникационных технологий, средств вычислительной техники, информационных систем, объектов информатизации.

Защищаемая информационная система. Защищаемая инфор-

мационная система - информационная система, предназначенная для обработки защищаемой информации с требуемым уровнем ее защищенности.

Защищаемые объекты информатизации. Защищаемый объект информатизации - объект информатизации, предназначенный для обработки защищаемой информации с требуемым уровнем ее защищенности.

Состав типового объекта информатизации, как объекта защиты приводится в стандарте ГОСТ Р 51275-2006. Защита информации. Объект информатизации. Факторы, воздействующие на информацию. В соответствии с этим стандартом объект информатизации это совокупность (рис.13.1):

информационных ресурсов;

средств и систем обработки информации, используемых в соответствии с заданной информационной технологией;

средств обеспечения объекта информатизации;

помещений или объектов (зданий, сооружений, технических средств), в которых они установлены, или помещения и объекты, предназначенные для ведения конфиденциальных переговоров.

187

Защищаемые объекты информатизации

|

В |

И |

Д |

Ы |

|

|

|

|

|

|

|

|

|

|

|

|

|

ЗОИ, предназначенные для |

|

|

|

|

ЗОИ - помещения и объекты |

||||||||||||

обработки, хранения, |

|

|

|

|

для конфиденциальных пере- |

||||||||||||

|

передачи ИОД |

|

|

|

|

|

|

|

говоров |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

С |

о |

с |

т |

а |

в |

ОИ |

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

Информаци- |

|

|

Средства |

|

|

|

Средства обес- |

|

Помещения, |

||||||||

онные |

|

|

и системы об- |

|

|

|

|

печения |

|

|

в которых уста- |

||||||

ресурсы |

|

|

работки ин- |

|

|

|

|

ЗОИ |

|

|

новлены сред- |

||||||

|

|

|

|

|

формации |

|

|

|

|

|

|

|

|

ства обработки |

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис.13.1 - Виды и состав объектов информатизации

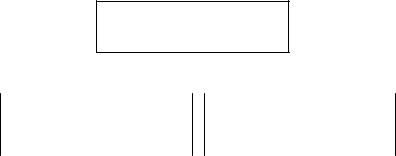

Исходя из логики составляющих защищаемого объекта информатизации, существующих нормативных документов и стандартов в области защиты информации можно выделить два основных вида защищаемых объектов информатизации:

1-й вид. Защищаемые объекты информатизации предприятия, учреждения, организации, предназначенные для обработки, хранения, передачи информационных ресурсов ограниченного доступа.

2-й вид – защищаемые помещения и объекты, предназначенные для ведения конфиденциальных переговоров.

Первый из указанных видов включает три типа защищаемых объектов информатизации:

1. Автоматизированные системы различного уровня и назначе-

ния.

2.Системы связи, приема, обработки и передачи данных.

3.Системы отображения и размножения.

Второй – один тип – помещения или объекты, предназначенные для ведения конфиденциальных переговоров.

Классификация ЗОИ по видам и типам представлена на рис.13.2

188

Защищаемые

объекты

информатизации

В И Д Ы

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ЗОИ, предназначенные для |

|

|

ЗОИ - помещения и объекты |

||||||||||||

обработки, хранения, |

|

|

для конфиденциальных пере- |

||||||||||||

|

передачи ИОД |

|

|

|

|

говоров |

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

Т |

|

И |

П |

|

Ы |

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

АС различно- |

|

|

Системы свя- |

|

|

Системы ото- |

|

|

Помещения и |

||||||

го уровня и |

|

|

зи, приема, |

|

бражения и раз- |

|

|

объекты для |

|||||||

назначения |

|

|

обработки и |

|

|

|

множения |

|

|

конфиденци- |

|||||

|

|

|

|

|

передачи дан- |

|

|

|

|

|

|

|

альных перего- |

||

|

|

|

|

|

ных |

|

|

|

|

|

|

|

воров |

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис.13.2 – Классификация ЗОИ по видам и типам

Хранилища носителей информации ограниченного доступа.

Хранилища носителей ИОД являются объектами защиты информации, устанавливаются в охраняемых помещениях и являются одним из рубежей физической защиты, если отвечают определённым требованиям.

В соответствии с ГОСТ Р 50862 — 96 «Системы безопасности. Инженерные средства защиты. Сейфы и хранилища ценностей. Требования и методы испытаний на устойчивость к взлому и огнестойкость», в качестве хранилища ИОД могут быть:

-хранилище ценностей — сооружение, представляющее собой железобетонную оболочку (стены, пол, потолок), предназначенное для хранения ценностей, документов и носителей информации, с площадью основания изнутри более 2 м2, защищенное от взлома и устойчивое к воздействию опасных факторов пожара;

- сейф — устройство, предназначенное для хранения ценностей, документов и носителей информации, с площадью основания изнутри не более 2 м2 и устойчивое к взлому.

Они должны соответствовать следующим минимальным требованиям, обеспечивающим [Грибунин]:

- регистрацию несанкционированного проникновения (путем оборудования сигнализацией на вскрытие, приспособлениями для опечатывания и т.п.);

189

-невозможность выноса хранилища за пределы помещения;

-защиту хранящихся носителей от физического разрушения (при пожаре, других стихийных бедствиях);

-противодействие взлому конструкций и замков хранилища в течение заданного временного промежутка, достаточного для выявления факта несанкционированного воздействия и реакции подразделений охраны и безопасности.

При соответствии требованиям хранилища носителей ИОД одновременно являются объектами и средствами защиты.

13.2 Средства и системы обработки информации как объекты защиты информации

Средства и системы обработки информации, как объекты защиты информации, составляют техническую основу ЗОИ, предназначенных для обработки, хранения и передачи ИОД.

В специальных нормативных документах по защите информации ограниченного доступа они определены как «основные технические средства и системы».

Основные технические средства и системы (ОТСС) - техниче-

ские средства и системы, а также их коммуникации, используемые для обработки, хранения и передачи информации ограниченного доступа.

КОТСС относятся:

1.Автоматизированные системы различного уровня и назначе-

ния.

2.Системы связи, приема, обработки и передачи данных.

3.Системы отображения и размножения.

Автоматизированные системы. Автоматизированная система

(АС) - система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций. В качестве АС может рассматриваться информационная система и персонал.

В зависимости от условий обработки на конкретном ЗОИ и степени конфиденциальности (секретности) информационных ресурсов обрабатываемы в АС, специальными нормативными (руководящими) документами установлено 9 классов защищённости АС от НСД, на основе которых эти АС аттестуются по требованиям безопасности информации.

Типы объектов информатизации, основанные на типе систем и средств обработки информации (ОТСС) приведены в табл.13.1.

190