ТИБМЗИ 2010 Загинайлов

.pdfГлава 9 ПОНЯТИЕ, КЛАССИФИКАЦИЯ И ОЦЕНКА УГРОЗ БЕЗО-

ПАСНОСТИ ИНФОРМАЦИИ

9.1 Понятие угрозы и её взаимосвязь с уязвимостью и рисками

Понятие угрозы безопасности информации. Под угрозой (во-

обще) обычно понимают потенциально возможное событие, действие (воздействие), процесс или явление, которое может привести к нанесению ущерба, чьим – либо интересам.

Применительно к безопасности информации понятие угрозы может быть сформулировано следующим образом:

угроза безопасности информации - совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации, или (что равнозначно),

угроза безопасности информации - совокупность условий и факторов, создающих потенциальную или реально существующую опасность, связанную с утечкой информации и/или несанкционированными и/или непреднамеренными воздействиями на нее.

Очевидно, что нарушение безопасности информации (конфиденциальности, целостности, доступности) в результате утечки информации и/или несанкционированных и/или непреднамеренных воздействий на нее, может привести к нанесению ущерба её собственнику, владельцу или пользователю.

Взаимосвязь угроз безопасности информации с источника-

ми, уязвимостью и рисками. Угрозы безопасности информации не возникают сами по себе. Они всегда обусловлены уязвимостью информации, проявляющуюся через уязвимость носителей информации, уязвимость информационной системы в которой защищаемая информация обрабатывается и наличием источника угрозы (от чего или от кого угроза исходит).

Уязвимость (информационной системы); брешь - свойство ин-

формационной системы, обусловливающее возможность реализации угроз безопасности обрабатываемой в ней информации. Если уязвимость соответствует угрозе, то существует риск.

Источник угрозы безопасности информации - субъект (физиче-

ское лицо, материальный объект или физическое явление), являющийся непосредственной причиной возникновения угрозы безопасности информации.

121

На основе анализа угроз безопасности информации выполняется анализ и оценка степени риска, для принятия решения о том, какие контрмеры (функции защиты) применить для предотвращения угроз и противодействия дестабилизирующим воздействиям.

Риск - ожидаемые потери или возможный результат реализации угрозы при наличии уязвимости и определенных обстоятельств или событий, приводящих к реализации угрозы. Возможность того, что определенная угроза реализуется вследствие наличия определенной уязвимости системы.

Оценка степени риска отвечает на вопрос «сколько средств нужно затратить на систему защиты» и сопоставить стоимость системы защиты со стоимостью (ценой, важностью) защищаемой информацией для нахождения оптимального в экономическом отношении решения.

Существует ряд подходов к измерению рисков. В зарубежных методиках, рассчитанных на более высокие требования, используется модель оценки риска с тремя факторами: угроза, уязвимость, цена потери.

Вероятность происшествия, которая в данном подходе может быть объективной либо субъективной величиной, зависит от уровней (вероятностей) угроз и уязвимостей.

(9.1) R = Pyг* Pyязв* G

где:

R – степень (уровень) риска;

Pyг – вероятность реализации угрозы, при наличии уязвимости; Pyязв – вероятность наличия уязвимости;

G – цена потери (стоимость активов).

Данное выражение можно рассматривать как математическую формулу, если используются количественные шкалы, либо как формулировку общей идеи (лингвистические переменные), если хотя бы одна из шкал — качественная. В последнем случае используются различного рода табличные методы для определения риска в зависимости от трех факторов. Существуют и более простые методики, в которых уязвимость учитывается сразу в вероятности реализации угрозы.

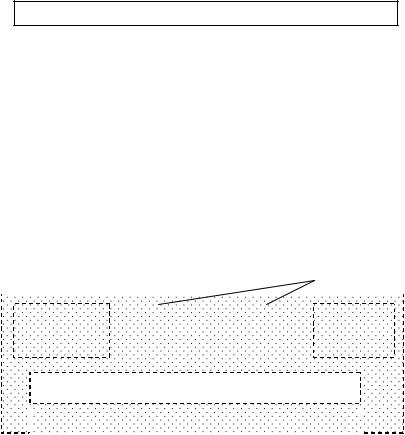

Структурно-логическая схема угрозы безопасности информа-

ции. Анализ негативных последствий реализации угроз в отношении информационной системы или другого технического средства обработки информации на объекте информатизации, предполагает обяза-

тельную идентификацию:

уязвимостей, способствующих появлению и реализации угроз;

122

возможных источников угроз;

самих угроз, выражаемых через способы реализации угроз, связанных со злоумышленными действиями людей, или через каналы (среду) реализации способа, или результат воздействия.

Исходя из этого, можно представить общую структурно – логическую схему любой угрозы ( Рис. 9.1).

У Г Р О З А

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1. Условия: |

|

|

|

|

|

2. Факторы |

|||||||

1.1Неправильное организа- |

|

|

(воздействующие на информацию) |

||||||||||

ционное обеспечение за- |

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

2.1 Явления |

|||||||||

щиты информации |

|

|

|

|

|||||||||

1) неправильное задание тре- |

|

|

|

|

природного и техногенного |

||||||||

бований по защите |

|

|

|

|

|

характера |

|||||||

2) несоблюдение требований |

|

|

|

|

|

|

|

|

|

||||

по защите информации; |

|

|

|

|

|

2.2 Процессы |

|||||||

3) неправильная организация |

|

|

|

|

|||||||||

|

|

|

хранения, обработки и пере- |

||||||||||

контроля эффективности |

|

|

|

|

|||||||||

|

|

|

|

|

дачи информации |

||||||||

защиты информации |

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

||||

1.2 Недостаток или сла- |

|

|

|

|

|

|

|

|

|

||||

бое место в информаци- |

|

|

|

|

2.3 Действия |

||||||||

онной системе (системе |

|

|

|

- |

действия |

людей, свя- |

|||||||

защиты). |

|

|

|

|

занных с обработкой, |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

- |

действия |

злоумышлен- |

|||

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

ников |

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

УЯЗВИМОСТЬ |

|

|

Канал |

|

|

Способ |

|

|

ИСТОЧНИК |

|

|||

(носители, ИС и |

|

|

(среда) |

|

и средство |

|

|

УГРОЗЫ |

|

||||

др. ТСОИ) |

|

|

реализации |

|

реализации |

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Риск (ущерб)

Профиль субъективной преднамеренной угрозы

Рис.9.1 - Структурно-логическая схема угрозы безопасности информации

Угрозы, связанные со злоумышленными действиями людей всегда включают способ и средство реализации, а также канал (среду) через

123

который осуществляется воздействие. С учётом этого все взаимосвязанные с такой угрозой элементы могут быть представлены в виде определённого профиля угрозы, представляющего собой кортеж: - источник угрозы – способ реализации - канал реализации – уязвимость - риск.

Использование такой схемы угрозы позволяет производить достаточно полный анализ возможных угроз информации применительно к системам её хранения и обработки на объекте информатизации, разрабатывать модели угроз и на этой основе вырабатывать контрмеры и проектировать системы защиты информации.

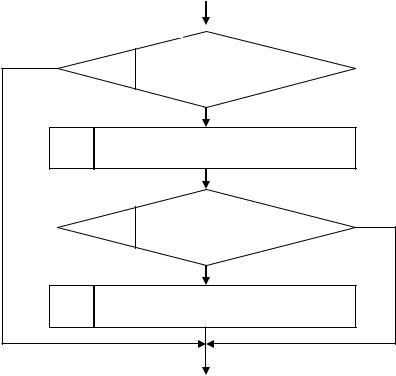

9.2 Общая классификация угроз безопасности информации

В современной теории и практике защиты информации существует несколько подходов к классификации угроз безопасности информации. Классификация всегда проводится по определённым классифицирующим признакам.

С учётом классификаций используемых в нормативнометодических документах, стандартах по защите информации, угрозы могут быть классифицированы по следующим признакам:

по источнику угрозы: объективные (естественные), субъективные (искусственные);

по отношению к объекту: внутренние, внешние;

по степени преднамеренности (для субъективных угроз):

преднамеренные, непреднамеренные;

по цели действия: угрозы конфиденциальности, угрозы целостности, угрозы доступности, угрозы праву собственности (для объектов интеллектуальной собственности);

по характеру воздействия: активные, пассивные;

по характеру нанесённого ущерба: материальный (экономиче-

ский), моральный (политический).

Общая классификация угроз безопасности информации и их краткая характеристика приводится в таблице 9.2.

Объективные (естественные) угрозы безопасности информа-

ции - это угрозы, источником которых являются объективные физических процессы (сбои и отказы оборудования ) или стихийные природные явления, независящие от человека (наводнение, ураган, землетрясение, пожар и т.п.).

Субъективные (искусственные) угрозы безопасности информа-

ции - это угрозы, источником которых является деятельность человека.

124

Таблица 9.2 Общая классификация угроз безопасности инфор-

мации

Признак |

Вид угрозы |

|

Характеристика |

|

|

|

класса |

|

|

|

|

|

|

По |

Объективные |

|

угрозы, вызванные воздействиями на |

|||

источнику |

(Естественные) |

системы обработки информации |

и ее |

|||

угрозы |

|

|

компоненты |

объективных |

физических |

|

|

|

|

процессов или стихийных |

природных |

||

|

|

|

явлений, независящих от человека. |

|

||

|

Субъективные |

|

угрозы, вызванные умышленными |

или |

||

|

(Искусственные) |

неумышленными действия ми человека |

||||

По |

Внутренние |

|

источник которых, расположен в преде- |

|||

отношению к |

|

|

лах контролируемой зоны |

(территории, |

||

объекту |

|

|

помещения ) |

|

|

|

защиты |

Внешние |

|

источник которых, расположен вне кон- |

|||

|

|

|

тролируемой зоны (территории , поме- |

|||

|

|

|

щения) |

|

|

|

|

|

|

|

|

||

По |

Случайные |

|

вызванные ошибками или |

халатностью |

||

степени |

|

|

персонала (непреднамеренные воздейст- |

|||

преднаме- |

|

|

вия) |

|

|

|

ренности |

Преднамеренные |

вызванные |

целенаправленными дейст- |

|||

(для субъек- |

|

|

виями людей |

|

|

|

|

|

|

|

|

|

|

тивных) |

|

|

|

|

|

|

По |

Угроза конфиден- |

разглашение, НСД, получение разведка- |

||||

цели |

циальности |

|

ми |

|

|

|

действия |

|

|

||||

Угроза целостно- |

искажение (модификация), уничтожение, |

|||||

|

сти |

|

копирование |

|

|

|

|

Угроза доступно- |

блокирование доступа к |

информации |

|||

|

сти |

|

или носителю |

|

|

|

|

Угроза праву соб- |

несанкционированное тиражирование и |

||||

|

ственности |

на |

распространение объектов |

интеллекту- |

||

|

информацию |

|

альной собственности |

|

|

|

|

|

|

|

|

|

|

По |

Активные |

|

которые, при воздействии, |

вносят изме- |

||

характеру |

(атаки) |

|

нения в структуру и содержание |

АС |

||

воздействия |

|

|

(«троянский конь» и др.) |

|

|

|

Пассивные |

|

которые при реализации ничего не ме- |

||||

|

|

|||||

|

|

|

няют в структуре и содержании АС (уг- |

|||

|

|

|

роза копирования секретных данных) |

|||

По |

Материальный |

|

потеря упущенной выгоды в результате |

|||

характеру |

|

|

разглашения коммерческой тайны, утра- |

|||

нанесённого |

|

|

ты интернет - ресурса. |

|

|

|

ущерба |

Моральный |

|

(политический, личный, общественный) |

|||

125

Среди них, исходя из мотивации действий, можно выделить:

непреднамеренные т.е. неумышленные (случайные) и преднамеренные

(умышленные) угрозы.

По отношению к объекту защиты угрозы могут быть внешними или внутренними. Источники внешних угроз – это источники, которые расположены вне контролируемой зоны. Контролируемая зона определяется периметром, в пределах которого невозможно неконтролируемое пребывание посторонних лиц (территория организации, этаж, периметр помещения объекта информатизации). Внутренние источники расположены внутри контролируемой зоны и разделяются на субъективные и объективные. К внутренним, субъективным источникам относится персонал организации.

В зависимости от целей действия злоумышленника выделяют четыре класса угроз:

угрозы нарушения конфиденциальности информации;

угрозы нарушения целостности данных и программного обеспечения (искажение, модификация, и т.д.);

угрозы нарушения доступности информации;

угрозы праву собственности на информацию (для объектов интеллектуальной собственности используемых в ИС).

Угроза нарушения конфиденциальности информации заключает-

ся в том, что информация становится известной тому, кто не располагает правом и полномочиями доступа к ней через разглашение, несанкционированный доступ, а также получение её разведками.

На современном этапе развития информационных технологий подсистемы или функции защиты являются неотъемлемой частью информационных систем. Информация не представляется «в чистом виде», на пути к ней имеется хотя бы какая-нибудь система защиты, и поэтому, чтобы угрожать, скажем, нарушением конфиденциальности, атакующая сторона должна преодолеть эту систему. Однако, не существует абсолютно стойкой системы защиты, вопрос лишь во времени и средствах, требующихся на ее преодоление. Исходя из данных условий, примем следующую модель: защита информационной системы считается преодоленной, если в ходе ее исследования определены все уязвимости системы. Поскольку преодоление защиты также представляет собой угрозу, для защищенных систем необходимо в рамках угроз конфиденциальности рассматривать угрозы раскрытия параметров ИС

иеё системы защиты.

Сточки зрения практики любое проводимое мероприятие предваряется этапом разведки, в ходе которого определяются основные параметры системы, ее характеристики и т.п. Результатом этого этапа

126

является уточнение поставленной задачи, а также выбор наиболее оптимального технического средства.

Угрозу раскрытия можно рассматривать как опосредованную. Последствия ее реализации не причиняют какой-либо ущерб обрабатываемой информации, но дают возможность реализоваться первичным или непосредственным угрозам нарушения конфиденциальности, целостности или доступности информации в ИС.

Угроза нарушения целостности информации включает в себя лю-

бое умышленное изменение информации, хранящейся в информационной системе или передаваемой из одной системы в другую. Когда злоумышленники преднамеренно изменяют информацию, говорится, что целостность информации нарушена. Целостность также будет нарушена, если к несанкционированному изменению приводит случайная ошибка программного или аппаратного обеспечения. Санкционированными изменениями являются те, которые сделаны уполномоченными лицами с обоснованной целью (например, санкционированным изменением является периодическая запланированная коррекция некоторой базы данных).

Угроза нарушения доступности возникает всякий раз, когда в ре-

зультате преднамеренных действий, предпринимаемых другим пользователем или злоумышленником, блокируется доступ к некоторому ресурсу информационной системы. Реально блокирование может быть постоянным - запрашиваемый ресурс никогда не будет получен, или оно может вызывать только задержку запрашиваемого ресурса, достаточно долгую для того, чтобы он стал бесполезным.

В этих случаях говорят, что ресурс исчерпан.

9.3 Цели и задачи оценки угроз безопасности информации

Оценка угроз защищаемой информации является одним из этапов проектирования системы защиты объекта информатизации и комплексной системы защиты информации на предприятии в целом. Ей предшествует обследование объекта информатизации и оценка состава, категорий и ценности защищаемой информации, а также систем хранения обработки и передачи информации.

В общем случае оценка угроз защищаемой информации и системам её обработки представляет собой анализ рисков - процесс определения угроз, уязвимостей, возможного ущерба, а также контрмер. Для этого разрабатывается модель угроз безопасности информации.

Модель угроз (безопасности информации) - физическое, ма-

тематическое, описательное представление свойств или характеристик

127

угроз безопасности информации.

При моделировании угроз используются как формальные методы оценки, так и неформальные. При этом анализируются все составляющие угрозы, приведенные на рис.9.1. и решаются частные задачи.

Частными задачами при моделировании и оценке угроз являются:

1)обоснование (выбор) системы показателей, необходимых для оценки уязвимости информации;

2)выбор (разработка) методики для проведения исследований

иопределения состава угроз;

3)определение и анализ множества видов уязвимости инфор-

мации, носителей и систем её обработки;

4)определение и анализ источников угроз и дестабилизирующих факторов;

5)определение и анализ множества каналов несанкционирован-

ного воздействия на информацию и системы её обработки (каналов утечки информации и несанкционированного доступа );

6)определение возможных способов реализации угроз и способов атак на системы обработки (АС);

7)определение относительно полного множества реальных уг-

роз и рисков, которые будут положены в основу для определения требований к системе защиты информации, с целью уменьшить или исключить риски.

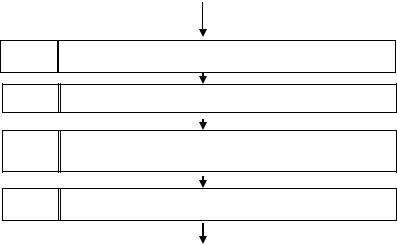

Для формирования полного множества угроз может быть предложен алгоритм, приведенный на рис. 9.2.

Полное

Начало

1Формирование начальной структуры угроз (факторов, например по ГОСТ Р 51275-2006)

2Выявление множества факторов методами структурно – логического анализа

3Уточнение и пополнение множества факторов на основе опыта защиты и статистических данных

4Уточнение и пополнение множества факторов экспертными оценками

128

Продолжение

Полное

5

Экспертные оценки полноты множества

Неполное

6Уточнение и пополнение множества факторов имитационным моделированием

Полное

7

Экспертные оценки полноты множества

Неполное

8Уточнение и пополнение множества факторов натурными экспериментами

Оценка рисков

Рис. 9.2 - Алгоритм оценки угроз

Контрольные вопросы и задания

1.Как формулируется понятие угрозы применительно к безопасности информации?

2.Что понимается под уязвимостью информации, источником угрозы, риском в отношении безопасности информации?

3.Что включают в себя условия реализации угрозы?

4.Приведите группы факторов, воздействующих на информацию, как составляющие структурно-логической модели угрозы?

5.Какие элементы включает профиль субъективной преднамеренной угрозы?

129

6.Приведите признаки, по которым осуществляется общая классификация угроз безопасности информации.

7.Приведите виды угроз по цели действия и дайте им характери-

стику.

8.Что включают в себя цель и частные задачи при моделировании

иоценке угроз?

9.Какие этапы включает обобщённый алгоритм оценки угроз?

130