ТИБМЗИ 2010 Загинайлов

.pdf

рые постоянно меняются и известны лишь частично;

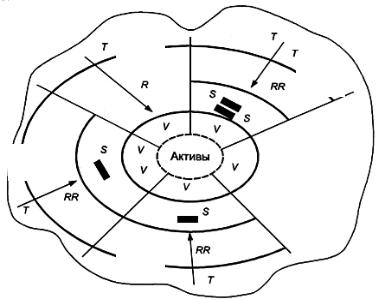

активы организации (А);

уязвимости, присущие данным активам (V);

меры для защиты активов (S);

приемлемые для организации остаточные риски (RR);

угрозы безопасности активам (Т);

возможные сценарии (N).

N4

N3

N2

N5

N1

R - риск; RR - остаточный риск; S - защитная мера; T - угроза;

V - уязвимость актива; N- сценарий.

Рисунок 4.3 - Взаимосвязь компонентов безопасности в различных сценариях модели безопасности

На основе анализа взаимосвязи компонентов безопасности, представленной на рисунке 4.3., модель информационной безопасности может быть представлена пятью возможными сценариями. Эти сценарии приведены в таблице 4.1.

В качестве защитной меры может быть использован мониторинг угроз для того, чтобы убедиться, что угрозы, способные использовать уязвимость актива, не появились. Ограничения влияют на выбор за-

61

щитных мер.

Любая ИТТ включает в себя активы (в первую очередь информацию, а также технические средства, программное обеспечение, связь и т.д.), важные для успешной деятельности организации.

Таблица 4.1- Возможные сценарии, описывающие модель безопасности

Сценарии |

Описание сценария |

№1 |

защитная мера S может быть эффективна для |

|

снижения рисков R, связанных с угрозой T, способ- |

|

ной использовать уязвимость актива V. Угроза мо- |

|

жет достичь цели, только если активы уязвимы для |

|

данной угрозы |

|

|

№2 |

защитная мера может быть эффективной для |

|

снижения риска, связанного с угрозой, использую- |

|

щей группу уязвимостей актива; |

№3 |

группа защитных мер может быть эффективна в |

|

снижении рисков, связанных с группой угроз, ис- |

|

пользующих уязвимость актива. Иногда требуется |

|

несколько защитных мер для снижения риска до |

|

приемлемого уровня для получения допустимого ос- |

|

таточного риска RR |

№4 |

риск считают приемлемым и никакие меры не |

|

реализуются даже в присутствии угроз и при нали- |

|

чии уязвимостей актива |

№5 |

существует уязвимость актива, но не известны |

|

угрозы, которые могли бы ее использовать. |

Эти активы представляют для организации ценность, которая обычно определяется по их влиянию на бизнес-операции неавторизованного раскрытия информации, ее модификации или отказа от авторства, а также недоступностью или разрушением информации или услуг. Для того, чтобы точнее оценить реальное значение воздействия, вначале его определяют вне зависимости от угроз, которые могут его вызвать. Затем отвечают на вопрос о том, какие угрозы могут возникнуть и вызвать подобное воздействие, какова вероятность их появления и могут ли активы подвергаться нескольким угрозам. Далее изучают вопрос о том, какие уязвимости активов могут быть использованы угрозами для того, чтобы вызвать воздействие, т.е. могут ли угрозы использовать уязвимости, чтобы воздействовать на активы. Каждый из этих компонентов (ценности активов, угрозы и уязвимости) может

62

создать риск. От оценки риска далее зависят общие требования безопасности, которые выполняются или достигаются реализацией защитных мер. В дальнейшем применение защитных мер снизит риск, защитит от воздействия угроз и уменьшит уязвимость активов.

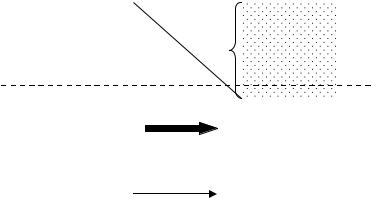

Взаимосвязь защитных мер и риска, показывающая эффективность некоторых защитных мер в снижении риска, представлена на рис. 4.4.

|

|

|

|

Реализованные |

|

|

|

|

|

защитные |

|

|

|

|

|

меры |

|

Приемлемый |

Риск |

|

|

||

|

|

|

|||

уровень |

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Остаточный |

|

|

|

|

|

риск |

|

|

|

|

|

|

|

|

|

|

|

||

|

Планирование: |

|

Реализация: |

||

|

Оценка риска, |

|

применение защитных |

||

|

Выработка плана |

|

мер |

||

|

безопасности ИТТ |

|

|

|

|

Рисунок 4.4 - Взаимосвязь защитных мер и риска

Часто требуется применение нескольких защитных мер для снижения риска до приемлемого уровня. Если риск считается приемлемым, то реализация защитных мер не требуется.

Активы, включенные в установленные границы рассмотрения, должны быть обнаружены, и наоборот, - любые активы, выведенные за границы рассмотрения (независимо от того, по каким соображениям это было сделано), должны быть рассмотрены еще раз с тем, чтобы убедиться, что они не были забыты или упущены.

Для идентификации защитных мер полезно рассмотреть уязвимости системы, требующие защиты, и виды угроз, которые могут реализоваться при наличии этих уязвимостей. Существуют следующие возможности снижения уровня риска:

-избегать риска;

-уступить риск (например, путем страховки);

63

-снизить уровень угроз;

-снизить степень уязвимости системы ИТ;

-снизить возможность воздействия нежелательных событий;

-отслеживать появление нежелательных событий, реагировать на их появление и устранять их последствия.

Выбор защитных мер должен всегда включать в себя комбинацию организационных (не технических) и технических мер защиты. В качестве организационных, рассматриваются меры, обеспечивающие физическую, персональную и административную безопасность.

Для выбора соответствующих эффективных защитных мер, организация должна исследовать и оценить проблемы безопасности, связанные с коммерческой деятельностью, которую обслуживает рассматриваемая система ИТ. После идентификации проблем безопасности и с учетом соответствующих угроз можно выбирать защитные меры.

Проблемы безопасности могут включать в себя потерю:

-конфиденциальности;

-целостности;

-доступности;

-подотчетности;

-аутентичности;

-достоверности.

Контрольные вопросы и задания

1.Какие стандарты следует считать основой знаний и практического опыта в области обеспечения информационной безопасности организации?

2.Какие компоненты включает в себя концептуальная модель информационной безопасности организации?

3.Как определяется понятие информационной безопасности с позиции безопасности системы ИТ, на которой основаны бизнеспроцессы организации.

4.Перечислите активы, которые могут быть объектами информационной безопасности организации.

5.Какие понятия связаны с понятием угрозы информационной безопасности организации и в чём их суть?

6.В чём заключается суть иерархии политик безопасности организации?

64

7.Что представляет собой политика безопасности информационных (информационно – телекоммуникационных) технологий организации?

8.Приведите понятие системы обеспечения информационной безопасности организации.

9.Что представляют собой защитные меры?

10.Приведите возможные сценарии, описывающие модель безопасности организации.

65

ЧАСТ II

МЕТОДОЛОГИЯ ЗАЩИТЫ ИНФОМАЦИИ

Глава 5 ПОНЯТИЕ И СУЩНОСТЬ ЗАЩИТЫ ИНФОРМАЦИИ

5.1Общий контекст защиты информации

Всвязи с тем, что информация является предметом собственности (государства, коллектива, отдельного лица (субъекта)), то неизбежно возникает проблема угрозы безопасности этой информации, заключающейся в неконтролируемом ее распространении, в хищении, несанкционированном уничтожении, искажении, передаче, копировании, блокировании доступа к информации (нарушение конфиденциальности целостности, доступности). Следовательно, возникает проблема защиты информации от утечки и несанкционированных воздействий на информацию и ее носители, а также предотвращения других форм незаконного вмешательства в информационные ресурсы и информационные системы. В связи с чем, понятие «защита информации» становится основополагающим (ключевым) понятием и рассматривается как процесс или деятельность, направленная на предотвращение утечки защищаемой информации, а также по предотвращению различного рода несанкционированных и непреднамеренных воздействий на информацию и ее носители.

С развитием конкуренции в среде свободного предпринимательства крупномасштабной задачей в области «защиты информации» становится борьба с промышленным и экономическим шпионажем, распространению которого способствует широкомасштабное применение для обработки информации средств вычислительной техники (особенно персональных ЭВМ), созданием вычислительных сетей, систем, баз данных, многочисленных средств передачи информации. Промышленный шпионаж ведется в основном с целью завоевания рынков сбыта, исключения технологических прорывов конкурентов, срыва переговоров по контрактам, перепродажи фирменных секретов и т.д. По мере ослабления противостояния между Россией и «Западом» промышленный шпионаж в работе многих разведок становится приоритетным направлением наряду с политической разведкой.

66

Значимость защиты информации увеличивается в связи с возрастанием возможностей разведок за счет совершенствования технических средств разведки, создания совместных предприятий и производств с зарубежными партнёрами, сокращения закрытых для иностранцев зон и городов.

Важность и значение защиты информации в обеспечении национальной безопасности страны в целом и в обеспечении информационной безопасности в частности раскрываются в нормативно – методических документах - стратегии национальной безопасности России и доктрине информационной безопасности России, в которых сформулирована политика государства в этой области.

Внастоящее время основные вопросы защиты информации рег-

ламентированы законами РФ: «Об информации, информационных технологиях и о защите информации», «О государственной тайне», «О коммерческой тайне», «О персональных данных», «О техническом регулировании» и др., положениями о государственном лицензировании деятельности в области защиты информации, документами Федеральной службы по техническому и экспортному контролю, техническими регламентами и стандартами в области защиты информации.

Всвязи с многообразием вопросов связанных с защитой информации к настоящему времени сложилось несколько систем понятий применительно к этой области (таблица 5.1).

Табл. 5.1 - Системы понятий в области защиты информации

Система |

|

Источники, содержащие понятия |

|

|

|

понятий |

|

|

|

|

|

Понятия, свя- |

Федеральные законы: |

|

1. |

«Об информации, информационных технологиях |

|

занные с пра- |

и о защите информации». |

|

вовым регули- |

2. |

«О государственной тайне». |

рованием за- |

3. |

«О коммерческой тайне». |

щиты инфор- |

4. |

« О персональных данных». |

мации |

5. |

«О техническом регулировании». |

|

||

67

Продолжение Табл.5.1.

Понятия, оп- |

1. ГОСТ Р 50922-2006. Защита информации. Ос- |

|

новные термины и определения. |

||

ределяющие |

2. ГОСТ Р 51275-2006. Объект информатизации. |

|

предметную |

Факторы, воздействующие на информацию. |

|

область защи- |

3. Р 50.1.053-2005 Рекомендации по стандартиза- |

|

ты информа- |

ции. Информационные технологии. Основные |

|

ции |

термины и определения в области технической за- |

|

|

||

|

щиты информации. |

|

|

|

|

Понятия, свя- |

Гостехкомиссия России. Руководящий документ. |

|

Защита от несанкционированного доступа к ин- |

||

занные с защи- |

формации. Термины и определения.. 1992. |

|

той информа- |

|

|

ции от НСД в |

|

|

СВТ и АС |

|

|

|

|

|

Понятия в об- |

ГОСТ Р ИСО/МЭК 13335 Национальный стандарт |

|

РФ. Информационная технология. Методы и сред- |

||

ласти безопас- |

ства обеспечения безопасности. Части 1-5.(2006- |

|

ности инфор- |

2007) |

|

мационных |

ГОСТ Р ИСО/МЭК 15408-1-2008 «Информацион- |

|

технологий |

||

ная технология. Методы и средства обеспечения |

||

|

||

|

безопасности. Критерии оценки безопасности ин- |

|

|

формационных технологий». |

Специалистам в области информационной безопасности сегодня невозможно обойтись без знаний соответствующих технических регламентов, стандартов и нормативных документов по защите информации. Роль этих документов для защиты информации объясняется следующими факторами:

необходимость следования техническим регламентам и некоторым стандартам и нормативным документам закреплена законодательно;

они создают основу для взаимодействия между производителями, потребителями и экспертами средств защиты информации;

в них зафиксированы апробированные, высококачественные решения и методологии, разработанные наиболее квалифицированными специалистами;

68

стандарты одна из форм накопления знаний, прежде всего о процедурном и программно-техническом уровнях защиты ИС;

роль технических регламентов, стандартов и нормативных документов зафиксирована в основных положениях закона РФ «О техническом регулировании».

5.2 Понятие и сущность защиты информации как вида деятельности

Понятие защиты информации. В настоящее время в научной и учебной литературе существуют различные подходы к содержательной части понятия «защита информации». Однако, учитывая тот факт, что термин «защита информации» в России является стандартизированным термином, определение которого дано в ГОСТ Р 50922-2006 Защита информации. Основные термины и определения, а термины и их определения (понятия), установленные этим стандартом, обязательны для применения во всех видах документации и литературы по защите информации, в методологии защиты информации необходимо руководствоваться этим определением и понятиями этого стандарта.

Защита информации - деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию. С учётом характеристики безопасности информации, понятий, используемых в законодательстве, определение «защиты информации» может быт сформулировано следующим образом:

защита информации - деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на неё и включающая правовые, организационные и технические меры, обеспечивающие конфиденциальность, доступность и целостность защищаемой информации.

Сущность защиты информации. Сущность защиты информации раскрывается через её предметную область определяющую: виды, направления и соответствующие им способы, цели и задачи защиты информации.

Виды защиты информации:

правовая защита информации;

техническая защита информации;

криптографическая защита информации;

физическая защита информации.

Термины и определения соответствующих видов защиты приведены в таблице 5.2.

69

Таблица 5.2 – Термины и определения видов защиты информации

Термины |

Определения |

|

Защита информации правовыми методами, вклю- |

правовая |

чающая в себя разработку законодательных и нор- |

защита |

мативных правовых документов (актов), регули- |

информации |

рующих отношения субъектов по защите информа- |

|

ции, применение этих документов (актов), а также |

|

надзор и контроль за их исполнением. |

|

Защита информации, заключающаяся в обеспе- |

техническая |

чении некриптографическими методами безопасно- |

защита |

сти информации (данных), подлежащей (подлежа- |

информации |

щих) защите в соответствии с действующим зако- |

|

нодательством, с применением технических, про- |

|

граммных и программно-технических средств. |

криптогра- |

|

фическая |

Защита информации с помощью ее криптографи- |

защита |

ческого преобразования. |

информации |

|

|

Защита информации путем применения органи- |

физическая |

зационных мероприятий и совокупности средств, |

защита |

создающих препятствия для проникновения или |

информации |

доступа неуполномоченных физических лиц к объ- |

|

екту защиты. |

|

Организационные мероприятия по обеспечению |

|

физической защиты информации предусматривают |

|

установление режимных, временных, территори- |

|

альных, пространственных ограничений на условия |

|

использования и распорядок работы объекта защи- |

|

ты. |

Направления и относящиеся к ним способы защиты инфор-

мации. Направления и относящиеся к ним способы защиты информации включают (рис.5.1):

защита информации от утечки (защита информации от разглашения, защита информации от несанкционированного доступа (НСД), защита информации от [иностранной] разведки);

защита информации от несанкционированного воздействия

(НСВ);

70