- •Самостоятельная работа №1 Создание кроссворда

- •Раздел 1. Информационная деятельность человека

- •Тема 1.1 Основные этапы развития информационного общества

- •Раздел 1. Информационная деятельность человека

- •Тема 1.2: Защита информации от несанкционированного доступа.

- •Классификация программ по их правовому статусу

- •Преимущества лицензионного и недостатки нелицензионного программного обеспечения

- •Самостоятельная работа №3 Представление информации в двоичной системе счисления

- •Раздел 2. Информация и информационные процессы

- •Тема 2.1. Единицы измерения информации. Системы счисления.

- •Аналоговый и дискретный способ кодирования

- •Кодирование изображений

- •Графические форматы файлов

- •Двоичное кодирование звука

- •Представление видеоинформации

- •Самостоятельная работа №4 Заполнение таблицы

- •Раздел 2. Информация и информационные процессы

- •Тема 2.2 Технологии обработки информации

- •Самостоятельная работа №5 Поиск и анализ информационных моделей, оформление письменного отчета

- •Тема 2.2.1 Принципы обработки информации компьютером.

- •Формализация

- •Визуализация

- •Основные этапы разработки и исследования моделей на компьютере

- •Самостоятельная работа №6 Запись информации на компакт-диски различных видов. Организация информации на компакт-диске с интерактивным меню.

- •Раздел 2. Информация и информационные процессы

- •Тема 2.2.2 Хранение информационных объектов различных видов на различных цифровых носителях.

- •Самостоятельная работа №7 Оформление отчета по поиску информации в веб-ресурсах, отправка письма с отчетом на e-mail

- •Раздел 2. Информация и информационные процессы

- •Тема 2.2.3. Поиск информации с использованием компьютера.

- •Расширенный поиск.

- •Поиск в рейтинге Топ 100

- •Электронная почта (e-mail)

- •Раздел 2. Информация и информационные процессы

- •Тема 2.2.4 Передача информации между компьютерами. Проводная и беспроводная связь.

- •Адресация в системе электронной почты

- •Содержание работы:

- •Самостоятельная работа №9 Оформление отчета об использовании различных видов асу на практике в социально-экономической сфере деятельности.

- •Раздел 2. Информация и информационные процессы

- •Тема 2.3. Представление об автоматических и автоматизированных системах управления в социально-экономической сфере деятельности.

- •Самостоятельная работа №10 Представление примеров комплектации компьютерного рабочего места в соответствии с целями его использования для различных направлений профессиональной деятельности.

- •Тема 3.1. Архитектура компьютеров. Многообразие компьютеров.

- •Самостоятельная работа №11 Работа в локальной сети по защите информации от несанкционированного доступа, кодирование, декодирование.

- •Тема 3.2. Организация работы пользователей в локальных компьютерных сетях.

- •Самостоятельная работа №12 Инструктаж и работа за компьютером согласно правилам техники безопасности

- •Тема 3.3. Безопасность, гигиена, эргономика, ресурсосбережение.

- •2. Принтер

- •3. Копировальный аппарат

- •Самостоятельная работа №13 Разработка доклада (реферата, сообщения)

- •Раздел 4. Технологии создания и преобразования информационных объектов

- •Тема 4.1. Понятие об информационных системах и автоматизации информационных процессов.

- •Самостоятельная работа №14 Разработка проекта (презентации, публикации с использованием икт)

- •Тема 4.1.1. Возможности настольных издательских систем: создание, организация и основные способы преобразования (верстки) текста.

- •Тема 4.1.2. Возможности динамических (электронных) таблиц. Математическая обработка числовых данных.

- •Самостоятельная работа №16 Разработка базы данных

- •Тема 4.1.4. Представление о программных средах компьютерной графики, мультимедийных средах.

- •1. Таблицы.

- •2. Формы.

- •3. Запросы.

- •4. Отчеты.

- •Самостоятельная работа №17 Разработка проекта веб-страницы по выбранной тематике

- •Тема5.1. Представления о технических и программных средствах телекоммуникационных технологий.

- •Что такое сайт?

- •Разработка технического задания

- •Регистрация домена

- •Разработка сайта - важнейший этап создания сайта

- •Размещение сайта на хостинге

- •Регистрация сайта в поисковых системах и тематических каталогах

- •Поддержка и регулярные обновления (развитие) сайта

- •2. Знакомство с программой FrontPage

- •Приложение 1

- •Приложение 2 Содержание

- •Глава 1…………………………………………………………………………...........4

- •Глава 2 …………………………………………………..……………………………9

- •Приложение 3 Список используемой литературы

Самостоятельная работа №11 Работа в локальной сети по защите информации от несанкционированного доступа, кодирование, декодирование.

Тема 3.2. Организация работы пользователей в локальных компьютерных сетях.

Цель работы: сформировать представление об организации размещения и обработки информации на персональном компьютере. Научиться правилам работы с информацией, проверке носителей на вирусную чистоту.

Используемые в работе средства и П/О: ОС Windows, ТР Блокнот

Предварительная подготовка: Повторить с.162-169 Макарова Н.В. Информатика.

Основные сведения.

Защита информации от несанкционированного доступа. Среди методов защиты информации от несанкционированного доступа можно выделить следующие:

ограничение доступа;

разграничение доступа;

разделение доступа (привилегий) и др.

Ограничение доступа предполагает, что удовлетворить свои информационные потребности в той или иной вычислительной системе может лишь пользователь, имеющий на это право (зарегистрированный пользователь). Доступ в систему для незарегистрированного пользователя запрещен. Получив доступ в систему (пройдя процедуру идентификации и аутентификации), каждый пользователь реализует свои информационные потребности в соответствии со спектром возможностей, определенных для данной группы пользователей.

Дальнейшие механизмы защиты (разграничение доступа, разделение привилегий) относятся к управлению доступом.

Разграничение доступа в вычислительной системе заключается в разделении циркулирующей в ней информации на модули и организации доступа к ней должностных лиц в соответствии с их функциональными обязанностями и полномочиями. Основная задача разграничения доступа — сокращение количества должностью лиц и других категорий пользователей, не имеющих отношения к какой-либо информации при выполнении своих функций, защита информации от нарушителей среди тех пользователей, которым разрешен доступ в систему. При этом разделение информации может осуществляться по степени важности, секретности, функциональному назначению, входным и выходным документам т. д. Разграничение доступа пользователей информационной системы (ИС) может осуществляться и по ряду других параметров: по виду, характеру и назначению информации, по способам обработки (считывание, запись, изменение, выполнение команд), по времени обработки и др. Для реализации такого разграничения используется идентификация пользователей (создается система идентификаторов лично). При этом широко распространено применение кодов (паролей), которые должен помнить сам пользователь и которые подлежат хранению в ИС. С повышенными требованиями к защите данных вместо сложных для запоминания паролей часто используются специальные носители — электронные ключи или карачки.

Разделение доступа (привилегий) — это принцип реализации механизма защиты данных, когда для доступа к ним необходимо задать не один, а несколько паролей (несколькими пользователи). Таким образом, разделение привилегий на доступ к информации заключается в том, что из числа допущенных к ней должностных лиц (пользователей) выделяется группа, которой предоставляется доступ только при одновременном предъявлении полномочий всех членов группы.

Задача указанного метода — существенно затруднить перехват информации нарушителем. Этот метод усложняет процедуру входа в систему (доступа к данным), но обладает высокой эффективностью защиты.

С появлением новых устройств хранения данных (носителей информации) усложнились методы и технические средства автоматизированной обработки информации, что повлияло на усложнение программных и аппаратных средств защиты данных. Все это предопределило развитие прежних и разработку совершенно новых реализуемых аппаратным и программным способами дополнительных методов и средств защиты информации в различных вычислительных системах.

Идентификация пользователей. При санкционированном доступе в информационную систему пользователь должен идентифицировать себя, а система должна проверить подлинность идентификации (произвести аутентификацию).

Идентификация — это присвоение какому-либо объекту или субъекту, реализующему доступ к вычислительной системе, уникального имени (логина), образа или числового значения. Установление подлинности (аутентификация) заключается в проверке, является ли данный объект (субъект) на самом деле тем, за кого себя выдает. Конечная цель идентификации и установления подлинности объекта (субъекта) в вычислительной системе — его допуск к информации ограниченного пользования в случае положительного результата проверки или отказ в допуске в случае отрицательного результата.

Любая процедура идентификации пользователя предполагает создание логина и пароля. Пароль выбирается самим пользователем или назначается администратором. Пароль должен быть таким, чтобы его нельзя было легко раскрыть. Для этого при выборе пароля рекомендуется руководствоваться следующими правилами:

пароль не должен содержать личных данных пользователя (таких как фамилия, имя, дата рождения, адрес, номер и серия пас- орта и др.);

пароль не должен быть слишком коротким;

пароль не должен состоять из повторяющихся букв или фрагментов текста;

пароль не должен состоять из символов, соответствующих номерам подряд, клавишам на клавиатуре (например, «ASDFGHJ» — «не допустимый пароль);

желательно включать в пароль символы в разных регистрах прописные и строчные, русские и латинские буквы), знаки препинания, цифры;

пароль не должен быть словом какого-либо словаря, поскольку организовать перебор слов словаря технически несложно;

чтобы пароль легко запоминался, можно его составлять из Сдельных частей слов фразы, например пароль «Ур-кон!» составная часть фразы «Ура-каникулы!».

Несоблюдение этих правил ведет к раскрытию пароля и к возможности несанкционированного доступа к данным.

Криптография. Информацию можно эффективно защищать средствами криптографии (шифрования).

Криптография (от гр. kryptos — тайный + grapho — пишу) — Тайнопись, система изменения письма с целью сделать текст непонятным для непосвященных лиц.

Криптография возникла в глубокой древности, но лишь к середине XX в. стала математической наукой.

Для шифрования используют специальные программы, шифрующие информацию перед ее передачей. Для дешифрования принимающая сторона должна иметь специальный код (ключ), позволяющий вернуть информации первоначальный вид. Одной из известных систем шифрования является программа PGP, позволяющая надежно защитить от прочтения файлы, хранящиеся на диске, и электронную почту, находящуюся на пути к адресату.

Электронная подпись также относится к системам шифрования, накладывающим запрет на изменение содержания документа. С помощью PGP вы можете электронно подписать свое письмо, заверяя не только его авторство, но и конкретное содержание. Получив письмо, адресат сверит вашу электронную цифровую подпись (ЭЦП), удостоверившись, что отправителем являетесь именно вы и что сообщение получено им именно в том виде, в каком оно было подписано вами, т.е. не было по пути кем-то подделано или изменено. Таков принцип подлинности.

Криптография — наиболее мощный метод защиты информации. Существовали и существуют альтернативные подходы к защите, например физическая защита материального носителя информации, стеганография. Наибольший эффект достигается при комплексном использовании всех подходов, однако криптография и в этом случае играет ведущую роль.

Защита компьютеров, подключенных к сети. Существует особый класс программ для защиты компьютеров, подключенных к сети. Такие программы называются брандмауэрами (от нем. brandmauer — противопожарная стена). Есть у этих программ и другое не менее распространенное английское название — firewall, то означает «специальная перегородка в автомобиле, которая защищает пассажирский салон от огня в случае воспламенения двигателя». Наиболее распространены системы Internet Connection Firewall,

persky Anti-Hacker, Outpost Firewall Pro, Internet Connection irewall. Брандмауэр Internet Connection Firewall входит в стандартную поставку Windows XP. Он довольно успешно защищает пользователей от хакерских атак, однако не контролирует деятельность программ, установленных на компьютере, предоставляя «троянским коням», шпионским модулям и вирусам свободу действий.

Для полноценной защиты информации от пользователя требуется не только наличие «оборонительного» пакета на компьютере, но и некоторая осторожность в общении с сетевыми приложениями, службами и сервисами. Для этого надо соблюдать правила хорошего антивирусного тона.

Классификация вирусов. Существуют различные типы компьютерных вирусов: загрузочные, файловые, макро-вирусы и сетевые.

Загрузочные вирусы заражают загрузочный сектор гибкого диска или винчестера. При заражении дисков загрузочные вирусы "заставляет" систему при ее перезапуске считать в память и отдать управление не программному коду загрузчика операционной системы, а коду вируса.

Файловые вирусы при своем размножении тем или иным способом используют файловую систему операционной системы. Файловые вирусы могут поражать исполняемые файлы различных форматов (EXE, COM, BAT, SYS и др.).

Практически все загрузочные и файловые вирусы резидентны, т.е. они находятся в оперативной памяти компьютера, и в процессе работы пользователя могут осуществлять опасные действия (стирать данные на дисках, изменять названия и другие атрибуты файлов и т.д.). Лечение от резидентных вирусов затруднено, так как даже после удаления зараженных файлов с дисков, вирус остается в оперативной памяти и возможно повторное заражение файлов.

Макро-вирусы являются программами на языках, встроенных в некоторые системы обработки данных (текстовые редакторы, электронные таблицы и т.д.). Для своего размножения такие вирусы используют возможности макро-языков и при их помощи переносят себя из одного зараженного файла (документа или таблицы) в другие. Наибольшее распространение получили макро-вирусы для Microsoft Office, использующие возможности языка Visual Basic for Application.

При работе с документом пользователь выполняет различные действия: открывает документ, сохраняет, печатает, закрывает и т.д. При этом приложение ищет и выполняет соответствующие стандартные макросы. Макро-вирусы содержат стандартные макросы, вызываются вместо них и заражают каждый открываемый или сохраняемый документ. Вредные действия макро-вирусов реализуются с помощью встроенных макросов (вставки текстов, запрета выполнения команд меню приложения и т.д.).

Макро-вирусы являются ограниченно резидентными, т.е. они находятся в оперативной памяти и заражают документы, до тех пор, пока открыто приложение. Кроме этого, макро-вирусы заражают шаблоны документов и, поэтому, активизируются уже при запуске зараженного приложения.

Сетевые вирусы для своего распространения используют протоколы и возможности локальных и глобальных компьютерных сетей. Основным принципом работы сетевых вирусов является возможность передать и запустить свой код на удаленном компьютере.

Антивирусные программы. Для защиты от вирусов и лечения зараженного компьютера используются антивирусные программы, которые по принципу действия можно разделить на блокировщики, ревизоры и полифаги.

Антивирусные блокировщики — это резидентные программы, перехватывающие «вирусо-опасные» ситуации и сообщающие об этом пользователю. Например, «вирусо-опасной» является запись в загрузочные сектора дисков, которую можно запретить с помощью программы BIOS Setup

Ревизоры. Принцип работы ревизоров основан на подсчете контрольных сумм для хранящихся на диске файлов. Эти суммы, а также некоторая другая информация (длины файлов, даты их последней модификации и др.) сохраняются в базе данных антивируса. При последующем запуске ревизоры сверяют данные, содержащиеся в базе данных, с реально подсчитанными значениями. Если информация о файле, записанная в базе данных, не совпадает с реальными значениями, то ревизоры сигнализируют о том, что файл был изменен или заражен вирусом.

Полифаги. Принцип работы полифагов основан на проверке файлов, секторов и системной памяти и поиске в них известных и новых (неизвестных полифагу) вирусов. Для поиска известных вирусов используются маски вирусов (некоторая постоянная последовательность программного кода, специфичная для каждого конкретного вируса).

Во многих полифагах используются также алгоритмы эвристического сканирования, т.е. анализ последовательности команд в проверяемом объекте, набор некоторой статистики и принятие решения (возможно заражен или не заражен) для каждого проверяемого объекта.

Полифаги-мониторы постоянно находятся в оперативной памяти компьютера и проверяют все файлы в реальном режиме времени. Полифаги-сканеры производят проверку системы по команде пользователя.

Содержание работы:

Задание 1. С помощью антивирусных программ проверить ваш компьютер на наличие вирусов и при их обнаружении вылечить. Сделать скриншот отчета о проверке, вствить в файл программы Paint.

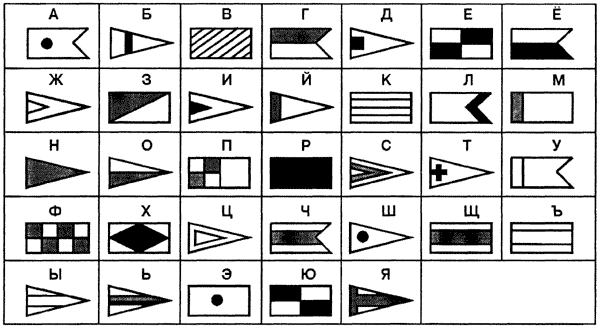

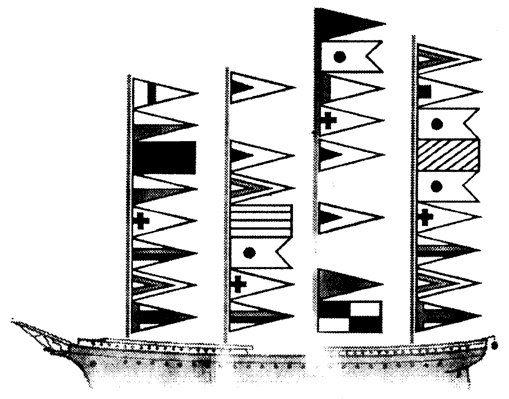

Задание 2. Дана кодовая таблица флажковой азбуки

Декодируйте текст, изображенный на рисунке.

№ |

Слово1 |

Слово 2 |

Слово 3 |

Слово 4 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

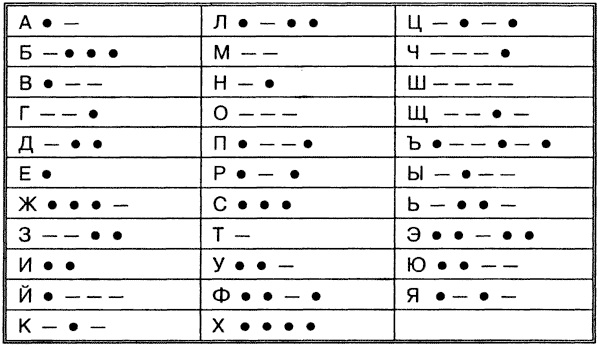

Задание 3. Дана кодовая таблица азбуки Морзе

Расшифруйте (декодируйте), что здесь написано (буквы отделены друг от друга пробелами)?

![]()

____________________________________________________________________________

Задание 4. Закодируйте с помощью азбуки Морзе слова ИНФОРМАТИКА, ДАННЫЕ, АЛГОРИТМ.

Сделать вывод о проделанной работе:

|

|

|

|

Литература:

Михеева Е.В., Титова О.И. Информатика: учебник. – М., 2005.

Семакин И.Г., Хеннер Е.К. Информатика. Учебник 10-11 кл. – М., 2007.

Уваров В.М., Силакова Л.А., Красникова Н.Е. Практикум по основам информатики и вычислительной техники: учеб. пособие. – М., 2005.

Поисковые системы российского сегмента сети Интернет

Поисковая система «Яндекс» http://www.yandex.ru