- •Оглавление

- •Введение

- •1 Анализ хозяйственной и экономической деятельности

- •Общая характеристика предприятия

- •1.2 Производственная деятельность

- •Организационная структура

- •2 Описание информационных систем предприятия

- •2.1 Анализ оснащенности вычислительной техникой, программным обеспечением

- •2.2 Состояние информационной безопасности

- •3 Выводы по анализу, обоснование темы, цели и задачи дипломного проекта

- •3.1 Определение места проектируемой задачи в комплексе задач

- •3.2 Сущность задачи и предметная технология её решения

- •3.3 Обоснование свойств ис, требуемых для решения выбранной задачи

- •Приложение а

- •Приложение б

2.2 Состояние информационной безопасности

Состояние информационной безопасности находится на высшем уровне. Для защиты информации на предприятии используют межсетевой экран Juniper Networks NetScreen-25, антивирус ESET NOD32 и д.р.

Juniper Networks NetScreen-25 - это комплексное решение, обеспечивающее безопасность удаленных офисов, филиалов крупных корпораций, а также предприятий малого и среднего бизнеса. Устройство с четырьмя портами 10/100 Base-T Ethernet на борту, поддерживает несколько демилитаризованных зон и может использоваться как для контроля периметра сети, так и для защиты внутренней сетевой инфраструктуры. NetScreen-25 имеет достаточную производительность для обеспечения межсетевого экранирования на скорости 100 Мбит/с, шифрования 3DES или AES - 20 Мбит/с. При этом поддерживается до 32000 одновременных сессий и до 125 VPN-туннелей.

Антивирус ESET NOD32 Business Edition разработано для сетей крупных и средних организаций и обеспечивает защиту файловых серверов и рабочих станций компании. ESET NOD32 Business Edition обеспечивает обнаружение и блокировку вирусов, троянских программ, червей, шпионских программ, рекламного ПО, фишинг-атак, руткитов и других интернет-угроз, представляющих опасность для компаний. Несмотря на минимальную потребность в ресурсах, данное решение обеспечивает непревзойденный уровень проактивной защиты, практически не снижая производительность компьютера. ESET NOD32 Business Edition обеспечивает поддержку файловых серверов Windows, Novell Netware и Linux/FreeBSD. Прокси сервер, антиспам, ARP, проверка почты на вирусы.

Так же одной из систем защиты информации является система Active Directory. Active Directory – это технология, являющаяся неотъемлемой частью серверных версий Windows 2000/2003. Active Directory предоставляет огромные возможности и позволяет эффективно создавать открытые сетевые ресурсы, управлять ими и оперировать связанной информацией. Active Directory выступает также в качестве центрального узла аутентификации, то есть контролирует процесс входа пользователей в сеть и выдает им соответствующие привилегии в соответствии с настройками.

Поскольку организация либо постепенно растет в процессе бизнеса, либо это происходит быстро, служба Active Directory спроектирована масштабируемой, для того чтобы справляться с этим ростом. Можно расширить размер доменной модели или просто добавить больше серверов, чтобы приспособиться к потребностям увеличения объема.

Active Directory предоставляет администраторам возможность создавать тонко настроенные административные права. Например, можно назначить определенной учетной записи пользователя административное право сбрасывать пароли в домене, но не создавать, удалять или как-либо изменять пользовательский объект.

2.3 Анализ существующих методик решения комплекса экономических задач

2.4 Результаты выполнения индивидуального задания

Индивидуальным заданием является построение информационно-логической модели в соответствии с темой диплома, т.е. по сбору и обработке, технико-экономическим показателях.

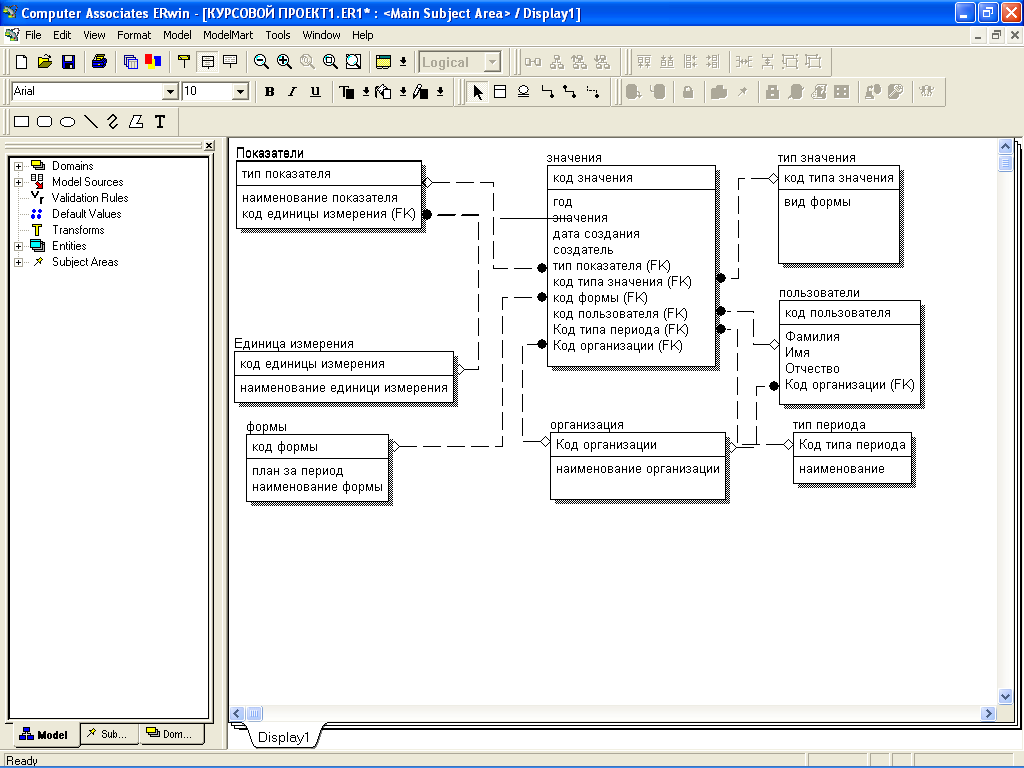

Информационно-логическая модель (ИЛМ) отображает данные предметной области в виде совокупности информационных объектов (ИО) и связей между ними. Эта модель представляет данные, подлежащие хранению в базе данных. Каждый информационный объект в модели данных должен иметь уникальное имя.

Информационно-логическая модель приведена в каноническом виде, и объекты в ней размещены по уровням. На нулевом уровне размещаются объекты, не подчиненные никаким другим объектам. Уровень остальных объектов определяется наиболее длинным путем к объекту от нулевого уровня. Такое размещение объектов дает представление об их иерархической подчиненности, делает модель более наглядной и облегчает понимание одно-многозначных отношений между объектами.

Функциональную зависимость реквизитов можно изобразить графически в виде линий со стрелками, идущих от ключевого (определяющего) реквизита к описательному реквизиту (определяемому). Ключевой реквизит обычно отмечается особо. Функциональную зависимость удобно отображать непосредственно в таблице, где представлен состав реквизитов каждого документа. Это показывает, что каждый из описательных реквизитов однозначно определяется ключевым реквизитом (см. рис. 2.3).

Наименование реквизита |

Функциональные зависимости |

Тип показателя |

|

Наименование показателя |

|

Код единицы измерения |

Рисунок 2.3 Функциональная зависимость реквизитов документа показатели

Аналогично рисунку 2.4 данная функциональная зависимость будет во всех 8 объектах. В общем виде информационно-логическая модель представлена на рисунке 2.4.

Рисунок 2.4 Информационно-логическая модель.

На первом этапе преддипломной производственной практики мною была изучена программа 1С: предприятие.(Версия) В данной программе мной было создано 2 входных документа, которые исходя из предметной области, заполняют дочерние организации холдинга ОАО «Башкирэнерго». В ходе прохождения этапов обработки технико-экономических показателей из формы №1 должна получиться форма №5. Форма №5 будет представлена в виде отчета, в печатной форме. Аналогично работает и форма №4 и форма №10. Чтобы все введенные данные можно было провести и записать создается регистр накопления оборотов. На основе, которых будут строиться печатные формы отчетов.