- •1. Дати визначення бази даних та субд; визначити відмінності бази даних від файлової системи; перелічити компоненти субд, а також вимоги, яким вони повинні відповідати.

- •2.Представити архітектуру субд; дати порівняльну характеристику її зовнішньому, концептуальному і внутрішньому рівням; перелічити функції субд.

- •3.Моделі даних: класифікація, головні властивості кожної моделі; порівняти моделі між собою і визначити переваги і недоліки кожної моделі.

- •4. Дати визначення реляційної моделі даних і назвати її складові елементи; пояснити роботу операцій реляційної алгебри.

- •5.Обґрунтувати необхідність проведення нормалізації; дати характеристику нормальним формам бази даних; визначити основні нормальні форми; привести приклади таблиць у нормальних формах.

- •6.Основні фази та етапи життєвого циклу системи баз даних; методологія проектування баз даних: вимоги до методології, послідовність проектування

- •8.Даталогічне проектування бази даних: перелічити етапи і визначити правила переходу від концептуальної моделі до логічної моделі.

- •9. Засоби автоматизації проектування баз даних: класифікація та функціональні можливості case засобів; об’єктно-орієнтований та структурний підходи до проектування баз даних.

- •10. Мова sql: основні можливості по формуванню запитів до бази даних, приклади запитів.

- •11. Мова sql: основні можливості по визначенню даних та маніпулюванню даними в базі даних, приклади операцій по створенню бази даних та по маніпулюванню даними.

- •12.Мова запитів qbe: основні можливості по формуванню запитів до бази даних, приклади запитів.

- •13.Паралельна обробка даних у базі даних; транзакції і їхні властивості; управління транзакціями, двохфазове блокування, метод тимчасових міток.

- •14.Архітектура клієнт-сервер: визначити властивості цієї схеми, перелічити переваги і недоліки; порівняти сервер файлів із сервером бази даних.

- •15.Пояснити призначення процедур, що зберігаються, тригерів, генераторів; привести приклади цих програм.

- •17.Розподілені бази даних: архітектура, механізми розподіленого зберігання даних; механізми і моделі реплікації; фрагментація баз даних.

- •18.Технології об’єктного зв’язування odbc, ole db, ado: організація доступу до даних, дати порівняльний аналіз роботи цих механізмів доступу

- •19.Захист інформації в базах даних: пояснити за допомогою яких засобів підтримується безпека, перелічити основні моделі безпеки, привести приклади захисту інформації на мові sql.

- •20.Об’єктно-орієнтовані бази даних: склад та структура об’єктно-орієнтованої моделі, організація збереження даних та доступу до даних; об’єктно-реляційні бази даних.

- •21.Фізична організація баз даних: склад та структура, фізичне збереження даних у базі даних, багаторівнева організація пам’яті, кешування.

- •22.Пояснити необхідність застосування індексів у базах даних, склад та структура індексів, хешування, бінарні дерева, b–дерева.

- •23.Визначити цілісність бази даних; пояснити яким чином підтримується цілісність бази даних; які шляхи збереження цілісності при різних операціях по зміні даних у базі даних.

- •24.Технології створення баз даних за допомогою сучасних інструментальних засобів, перелічити послідовність робіт із створення локальної і серверної бази даних.

- •26.Бази даних в Internet: публікації баз даних в Internet, web-застосування і web-сервери, інтерфейси програмування web-застосувань, використання технології xml для публікації баз даних.

- •27.Інформаційні сховища: склад і структура, багатомірна модель даних, проектування багатомірних баз даних, застосування технологій olap для обробки даних.

- •29.Інформаційне забезпечення автоматизованих систем: склад та структура інформаційного забезпечення, системи класифікації та кодування інформації.

- •30.База знань: склад і структура, головні відмінності від бази даних; моделі представлення знань, організація виведення в базах знань.

19.Захист інформації в базах даних: пояснити за допомогою яких засобів підтримується безпека, перелічити основні моделі безпеки, привести приклади захисту інформації на мові sql.

Захист даних - попередження несанкціонованого або випадкового доступу до даних, їх зміни або руйнування даних з боку користувачів; попередження змін або руйнування даних при збоях апаратних і програмних засобів, при помилках в роботі співробітників групи експлуатації.

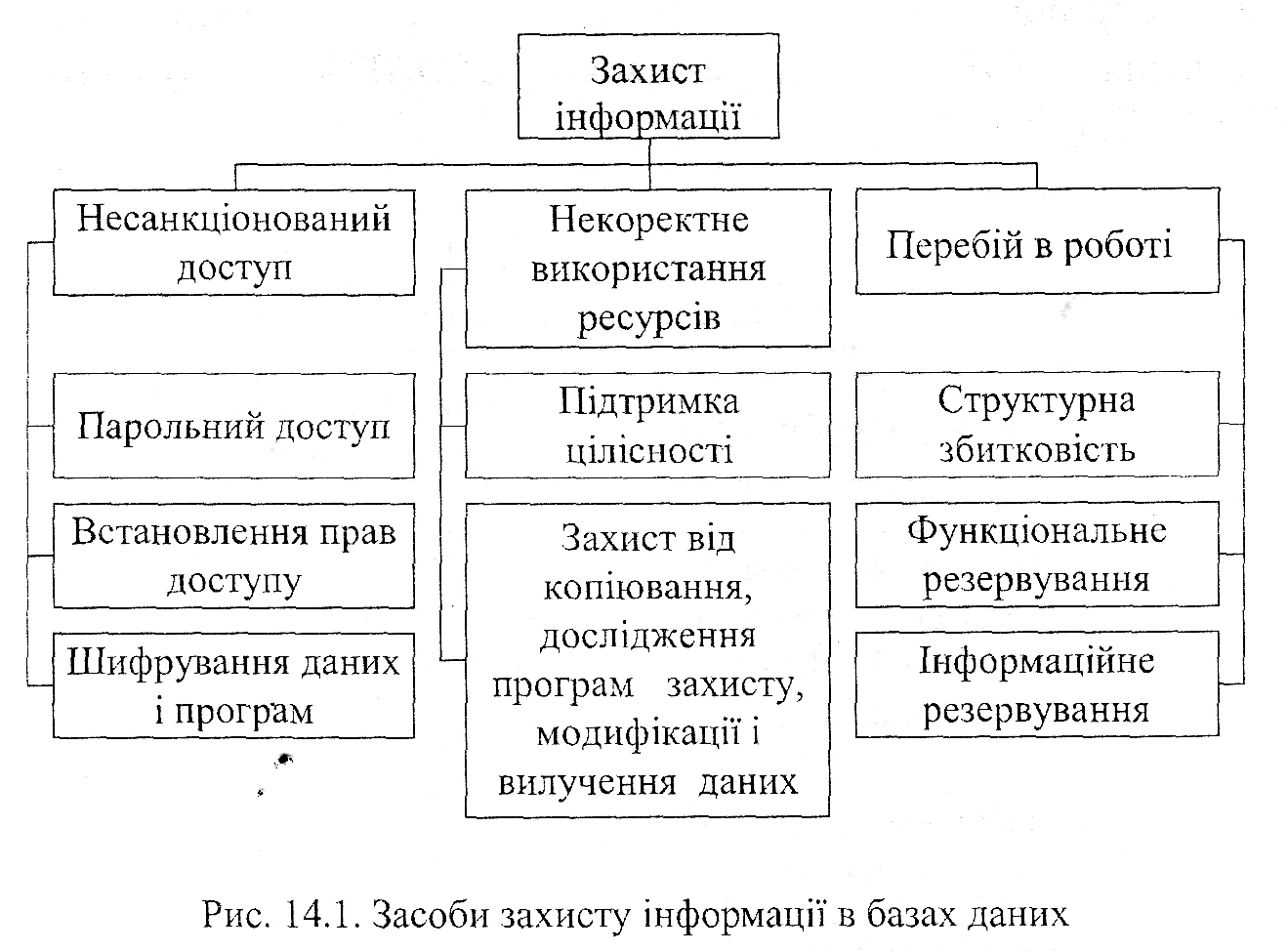

Наслідками порушення захисту є матеріальні збитки, зниження продуктивності системи, отримання таємних відомостей, руйнування БД. Головними причинами порушення захисту є несанкціонований доступ, некоректне використання ресурсів, перебої в роботі системи. В БД застосовуються засоби захисту, наведені на рис.:

Парольний

захист

передбачає

встановлення пароля, який являє собою

ряд літер, визначених користувачем при

вході в систему, з метою ідентифікації

системними

механізмами управління доступом.

Ідентифікація

користувача

– передбачає надання користувачу

унікального ідентифікаційного

номеру.Після

ідентифікації виконується аутентифікація.

Аутентифікація

(підтвердження

достовірності)-процедура,

яка встановлює автентичність

ідентифікатора, який висувається

користувачем, програмою, процесом,

системою при вході в систему, при запиті

деякої послуги або при доступі до

ресурсу. Процес аутентифікації - це

обмін між користувачем і системою

інформацією, яка відома тільки системі

і користувачу.

Парольний

захист

передбачає

встановлення пароля, який являє собою

ряд літер, визначених користувачем при

вході в систему, з метою ідентифікації

системними

механізмами управління доступом.

Ідентифікація

користувача

– передбачає надання користувачу

унікального ідентифікаційного

номеру.Після

ідентифікації виконується аутентифікація.

Аутентифікація

(підтвердження

достовірності)-процедура,

яка встановлює автентичність

ідентифікатора, який висувається

користувачем, програмою, процесом,

системою при вході в систему, при запиті

деякої послуги або при доступі до

ресурсу. Процес аутентифікації - це

обмін між користувачем і системою

інформацією, яка відома тільки системі

і користувачу.

Управління доступом - захист інформаційних ресурсів в системі БД від несанкціонованого доступу. Мета полягає в забезпеченні представлення доступу до ресурсів тільки користувачам, програмам, процесам, системам, які мають відповідні права доступу.

Як тільки користувач отримає право доступу до СУБД, йому автоматично представляються різні привілеї, пов'язані з його ідентифікатором. Ці привілеї можуть включати дозвіл на доступ до певних таблиць, представлень, індексів, а також на певні операції над цими об'єктами: перегляд (SELECT), додавання (INSERT), оновлення (UPDATE), вилучення (DELETE).

Питання захисту інфо в бд складається з 3 питань: захист від несанкціонованого доступу,конфеденційність;захист від санкціонованого доступу,цілісність бд;відновлення інфо в бд.

Розрізняють: однорівневу модель безпеки ; багаторівневу модель безпеки.

Однорівнева модель безпеки передбачає встановлення для кожного користувача певних прав доступу до кожного з об»єктів.

Об’єкти корист |

Т1 |

Т2 |

… |

Тn |

К1 |

select |

insert update |

- |

delete |

К2 |

select update delete insert |

- |

- |

select |

К3 |

insert delete |

select |

- |

select |

Вибірковий підхід передбачає, що кожен користувач має різні права при роботі з даними об'єктами. Різні користувачі можуть мати різні права доступу до одного й того ж об'єкта. Такий підхід це однорівнева модель безпеки.

Багаторівнева модель:

О бов'язковіш

підхід передбачає,

що кожному об'єкту даних надається

деякий кваліфікаційний рівень, а кожен

користувач має деякий рівень допуску.

При такому підході правом доступу до

певного об'єкта даних мають тільки

користувачі з відповідним рівнем

доступу. Такий підхід являє собою

багаторівневу модель безпеки.

бов'язковіш

підхід передбачає,

що кожному об'єкту даних надається

деякий кваліфікаційний рівень, а кожен

користувач має деякий рівень допуску.

При такому підході правом доступу до

певного об'єкта даних мають тільки

користувачі з відповідним рівнем

доступу. Такий підхід являє собою

багаторівневу модель безпеки.

Для захисту інформації застосовуються оператори SQL^

1.Grant – надання певних привілегій.

2.Remoke – відміна привілеїв.

приклади захисту інформації на мові SQL :

grant all on ZEM_DIL to u1;

grant select,update on VLASNUK to u1;

grant select,update on VLASNUK to u2;

grant select on OBJECT to u2;

revoke insert on Student To petrov

Приклад:1. Create role reader; 2. Grant select on student to reader; 3.Grant reader to use1 user2.

REFERENCES – можливість змінювати посилкову цілісність при наданні певних правил.

У загальнена

схема організації захисту:

загальнена

схема організації захисту:

Цілісність – відповідність інформаційної моделі предметної області,що зберігається в БД, об’єктам реального світу і їх взаємозв’язкам в кожний момент часу. Цілісність БД- це захист від несанкціонованого доступу. Цілісність розрізн: структурна (базується на побудові вірної структури БД, а саме: відсутність дублювання кортежів, наявність первинного ключа, відсутність аномалій досягається за рахунок нормалізації БД.,тощо); підтримка посилкової цілісності (синхронність зміни інформації в усіх об»єктах, виконується за рахунок FK або тригери); мовна цілісність (застосування для роботи з БД мови рівня не нижче SQL)…

Ефективним засобом захисту може бути її шифрування за допомогою стійкого криптоалгоритму.Це забесп. зберіг. інформ у нечитабельному вигляді.Для отримання «чистої» інформації користувачі,які мають санкціонований доступ, мають ключі та алгоритм розшифрування. При цьому виникає проблема зберігання ключів.Треба використовувати: шифрування трафіку між клієнтською та робочою станціями та сервером бд, це забеспечує зберігання даних на мережевому рівні; криптографичне перетворення даних ,які необхідно захистити;зберігання ключів та аутентифікованої інформації на спец. зйомних носіях, наприклад смарт-карті або usb-ключі. Це позбавить від проблеми забування паролів та підсилить відповідальність співробітника;ведення аудиту та строгої персоніфікації.