- •Теоретические основы компьютерной безопасности

- •Содержание

- •Федеральный закон об электронной подписи n 63-фз от 6 апреля 2011 года 81 список сокращений

- •Основные определения

- •Информация

- •Федеральный закон российской федерации от 27 июля 2006 г. №149-фз «об информации, информационных технологиях и о защите информации»

- •Парольные системы для защиты от нсд к информации

- •Общие подходы к построению парольных систем

- •Выбор паролей

- •Организация иб

- •Анализ угроз иб

- •Построение систем защиты от угрозы нсд

- •Защита на уровне представления или криптографические методы защиты информации

- •Концепция ас

- •Сопряжение симметричной и ассиметричной системы

- •Схемы рассылки ключей диффи - хэлмана

- •Протоколы

- •Схемы применимости скзи

- •Эцп от 10 января 2002 года n 1-фз

- •Инфраструктура открытых ключей

- •Стенография

- •Принципы обеспечения целостности

- •Модель контроля целостности биба

- •Модификация модели биба

- •Теория модели безопасности, монитор безопасности

- •Проблема безопасностей моделей

- •Защита памяти

- •Предотвращение неисправностей по в ас, построение сз от угроз отказа доступа, защита от сбоев па среды

- •Дискреционная модель управления доступом

- •Модель хру

- •Дискреционная модель управления доступом

- •Ролевое управление доступом

- •Оранжевая книга – требования tcb

- •Дерево ролей

- •Модель доменов и типов

- •Информационные модели безопасности

- •Модель распространения прав доступа take-grant

- •Расширенная модель take - grant

- •Федеральный закон об электронной подписи n 63-фз от 6 апреля 2011 года

Информационные модели безопасности

Информационные модели рассматривают и контролируют каналы передачи информации.

Модель невмешательства

Невмешательство – это ограничение, при котором ввод высокоуровневого пользователя не может смешиваться с выводом низкоуровневого пользователя. Это означает наличие одного буфера на двоих.

Недостатки реализации:

В *nix существуют многие буферы заданной длины.

Пример 1: функция ntoa преобразует Uint ip в текстовый ip адрес и оставляет результат в системном буфере, ей не нужно передавать буфер для результата. Необходимо затереть буфер после работы.

Пример 2: функция ввода пароля в *nix также использует системный буфер. Функция является устаревшей и пароль должен содержать не больше 8 символов.

Ресурсы одни и те же, а система является многозадачной, следовательно, возникают скрытые каналы утечки информации.

Модель невмешательства

Невмешательство – это невозможность получения защищаемой информации низкоуровневым пользователям при любых действиях высокоуровневых пользователей.

Информация о том, к каким файлам обращался пользователь может явно указать на нахождение секретной информации.

Поэтому журнал аудит является защищаемым объектом.

Модель распространения прав доступа take-grant

Модель выделяет множества: S – субъекты, О- объекты, R – множество прав{r1,…, rm} U {t,g}, Е – множество декартовое отношения ОхОхR(множество связей(дуги графа, О- вершины графа)

Существует всего 4 элементарные операции, 4 элементарных права (правила Де-юр, добавляющие к графу реальные дуги, которые могут появиться вследствие передачи прав на третьи объекты двумя объектами, связанными дугой с меткой t или g:

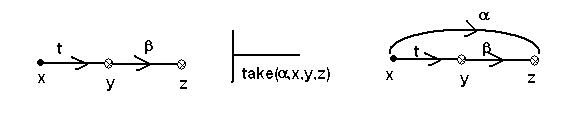

1. Правило брать – take (a,x,y,z). Данное правило осуществляет преобразование графа G в граф G', при котором субъект x берет права a на объект z у субъекта y. Данному преобразованию соответствует подграф

Рисунок 19

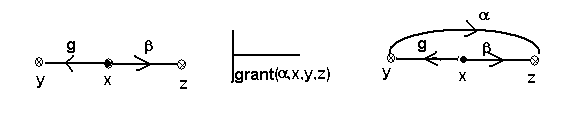

2. Правило давать – grant (a, x, y, z). Данное правило осуществляет преобразование графа G в граф G', при котором субъект x дает права a на объект z субъекту y. Данному преобразованию соответствует подграф

Рисунок 20

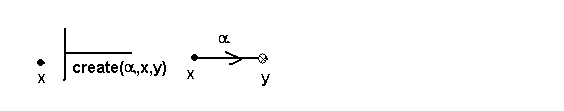

3. Правило создать – create (a, x, y). Данное правило осуществляет преобразование графа G в граф G', при котором субъект x создает объект y и получает на него права доступа a

Рисунок 21

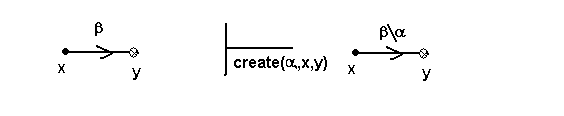

4. Правило удалить – remove (a, x, y). Данное правило осуществляет преобразование графа G в граф G', при котором субъект x лишается прав a на объект y.

Рисунок 22

Возможность передачи прав между двумя удаленными субъектами определяется с помощью предиката «Возможен доступ»(a, x, y, G), который будет истинным тогда и только тогда, когда существует цепочка преобразований графа G с помощью правил де-юре, в результате которых появляется дуга от объекта x к объекту y с правом a. В дальнейшем предикат «Возможен доступ»(a, x, y, G) будем обозначать через Вд(a, x, y, G).

t,g – связанные вершины графа – любые 2 вершины графа между которыми можно построить путь из дуг t и g.

Непосредственно связанные t и g вершины графа тогда, когда связаны только одной дугой ( t или g).

Теорема 1. Пусть G - граф доступов, содержащий только вершины-субъекты,

то есть S=O. Тогда предикат (a, x, y, G), где a – это права доступа, истинен тогда и только тогда, когда выполняются два условия:

1) Существуют субъекты S1,...,Sm такие, что Si имеет доступ к y с правом i, для всех i=1,...,m и a12...m

2) x соединен tg-путем с каждым из Si (i=1...m).

В действительности достаточно рассмотреть случай m=1. Если m>1, то, используя случай m=1, субъект может получить право доступа по частям, а потом их объединить. При m=1 условия теоремы перепишется в виде:

1) существует S имеющий доступ a к y.

2) x и S соединены tg-путем в G.

Остров – максимальный подграф в G0 tg – связанный, состоящий только из субъектов.

Мост – tg путь между островами.

Начальный

пролет моста – началом является вершина

– субъект, конец – вершина – объект, а

весь путь записывается ![]()

Конечным пролетом моста в графе доступов Go называется tg-путь, началом которого является вершина-субъект.

Теорема 2. Пусть Go = (So, Oo, Eo)- произвольный граф доступов Предикат "возможно похищение" (a, x, y, Go) истинен тогда и только тогда, когда выполняются условия:

1.

(х, у, а)![]() Ео

Ео

2.

Существуют объекты

![]() ,...,sm,

такие, что (s, y,

,...,sm,

такие, что (s, y,![]() ,)

,)![]() Eo

для i=1,...,m

и a =

Eo

для i=1,...,m

и a =

![]()

3. Являются истинными предикаты "возможен доступ" (t, x, s, Go) для i =1,...,m