- •Теоретические основы компьютерной безопасности

- •Содержание

- •Федеральный закон об электронной подписи n 63-фз от 6 апреля 2011 года 81 список сокращений

- •Основные определения

- •Информация

- •Федеральный закон российской федерации от 27 июля 2006 г. №149-фз «об информации, информационных технологиях и о защите информации»

- •Парольные системы для защиты от нсд к информации

- •Общие подходы к построению парольных систем

- •Выбор паролей

- •Организация иб

- •Анализ угроз иб

- •Построение систем защиты от угрозы нсд

- •Защита на уровне представления или криптографические методы защиты информации

- •Концепция ас

- •Сопряжение симметричной и ассиметричной системы

- •Схемы рассылки ключей диффи - хэлмана

- •Протоколы

- •Схемы применимости скзи

- •Эцп от 10 января 2002 года n 1-фз

- •Инфраструктура открытых ключей

- •Стенография

- •Принципы обеспечения целостности

- •Модель контроля целостности биба

- •Модификация модели биба

- •Теория модели безопасности, монитор безопасности

- •Проблема безопасностей моделей

- •Защита памяти

- •Предотвращение неисправностей по в ас, построение сз от угроз отказа доступа, защита от сбоев па среды

- •Дискреционная модель управления доступом

- •Модель хру

- •Дискреционная модель управления доступом

- •Ролевое управление доступом

- •Оранжевая книга – требования tcb

- •Дерево ролей

- •Модель доменов и типов

- •Информационные модели безопасности

- •Модель распространения прав доступа take-grant

- •Расширенная модель take - grant

- •Федеральный закон об электронной подписи n 63-фз от 6 апреля 2011 года

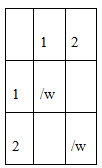

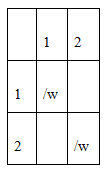

Модель контроля целостности биба

Мандатную модель целостности Биба – метки целостности:

целостный ОВ

уровень: нецелостный

1 уровень > 2 уровень

Правила Биба:

NRD – no read down - не читать снизу низкоуровнему пользователю не читать информацию верхнего уровня

NWU – no write up – не писать сверху – нельзя писать секретное в несекретное

Правила Биба автоматически выполняют принципы целостности и доступности и конфиденциальности.

Пример по правилам представлен на рис. 11, где S – субъект, О – объект.

Рисунок 11

Модификация модели биба

Понижения уровня субъекта.

Субъект если считал информацию из объекта с меньшем уровнем целостности, то его уровень должен быть понижен.

Пример: пусть в защищенной сети есть узел. Пусть узел загрузил информацию с более низким уровнем целостности извне, предположительно вирусный код. Тогда узел должен быть изолирован из данной сети.

Понижение уровня объекта.

Если в высокоуровневый объект записана информация низкоуровневым субъектом, тогда доверие к объекту должно быть понижено.

Пример: (writetocopy) при загрузке .dll, меняя его мы работаем с его копией.

Теория модели безопасности, монитор безопасности

Субъект – активный компонент системы (S).

Объект - пассивный компонент системы (O).

Ассоциированный объект с субъектом – такой объект, на который субъект имеет полный доступ.

Поток информации между объектами – чтение из одного объекта и запись в другой объект.

Только субъекты могут порождать потоки информации.

Монитор безопасности – специальный субъект, который предоставляет доступ субъектов к объектам.

Рисунок 12

БДУЗ - база данных учетных записей;

ПРД- правила разграничения доступа;

ЖА - журнал аудита;

S –субъект;

O- объект.

Функции монитора безопасности:

Идентификация, аутентификации и авторизация

Предоставление доступа в соответствии с ПРД

Аудит произошедших событий, журналирование

Доступ субъекта к объекту – порождение потока в/из, объект – ассоциированный объект с данным пользователем.

Пример: при чтении книги создаем поток памяти. Книга – объект, ассоциированный объект – память человека.

Образ процессы в памяти - ассоциированный объект для активного процесса в системе.

Субъект всегда абстрактен.

Основная теорема информационной безопасности – безопасность системы целиком и полностью определяется ПРД.

Нарушение безопасности ( по РД) – появление паразитных потоков информации, которые запрещены по РД.

Пример нарушения безопасности:

Рисунок 13 - Скрытый канал утечки информации

Может появиться поток информации S2 из О2 в О1 и S1 получит доступ к О2.

Рисунок 14

Проблема безопасностей моделей

Если система находилась в безопасном состоянии изначально S0, то необходимо ответить на вопрос: «Будет ли она безопасна на n –шаге изменений?»

Для матрицы доступа доказано, что проблема в общем случае неразрешима. Доказательство основывается на неразрешимости машины Тьюринга.

Для мандатной модели проблема безопасности разрешима. Существует математическое доказательство.

Монитор безопасности должен быть единственным. Пример: ОС Windows. В системе установлено СУБД MS SQL, в ней есть свой внутренний монитор безопасности. Монитор безопасности должен быть основным.