- •Теоретические основы компьютерной безопасности

- •Содержание

- •Федеральный закон об электронной подписи n 63-фз от 6 апреля 2011 года 81 список сокращений

- •Основные определения

- •Информация

- •Федеральный закон российской федерации от 27 июля 2006 г. №149-фз «об информации, информационных технологиях и о защите информации»

- •Парольные системы для защиты от нсд к информации

- •Общие подходы к построению парольных систем

- •Выбор паролей

- •Организация иб

- •Анализ угроз иб

- •Построение систем защиты от угрозы нсд

- •Защита на уровне представления или криптографические методы защиты информации

- •Концепция ас

- •Сопряжение симметричной и ассиметричной системы

- •Схемы рассылки ключей диффи - хэлмана

- •Протоколы

- •Схемы применимости скзи

- •Эцп от 10 января 2002 года n 1-фз

- •Инфраструктура открытых ключей

- •Стенография

- •Принципы обеспечения целостности

- •Модель контроля целостности биба

- •Модификация модели биба

- •Теория модели безопасности, монитор безопасности

- •Проблема безопасностей моделей

- •Защита памяти

- •Предотвращение неисправностей по в ас, построение сз от угроз отказа доступа, защита от сбоев па среды

- •Дискреционная модель управления доступом

- •Модель хру

- •Дискреционная модель управления доступом

- •Ролевое управление доступом

- •Оранжевая книга – требования tcb

- •Дерево ролей

- •Модель доменов и типов

- •Информационные модели безопасности

- •Модель распространения прав доступа take-grant

- •Расширенная модель take - grant

- •Федеральный закон об электронной подписи n 63-фз от 6 апреля 2011 года

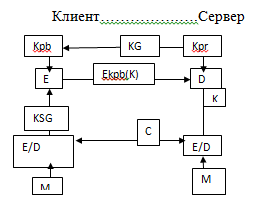

Сопряжение симметричной и ассиметричной системы

Основа протоколов SSL/TLS, IPSec.

Риуснок 2

E/D-шифрование/дешифрование в обе стороны

KSG-генератор симметричного ключа

![]()

Рисунок 3

Есть открытый ключ который хотим отправить. Для этого:

Генерируем симметричный ключ k=KSG(t), t-время.

Зашифровываем на этом ключе все сообщение C=Ek(M)

Зашифровываем на Kpb сам ключ Ck=Ekpb(K)

И отправляем C и Ck тому. Кому хотим отправить ключ.

На приеме приемщик расшифровывают ключ и расшифровывает сообщение.

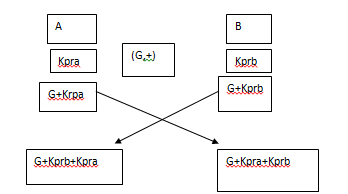

Схемы рассылки ключей диффи - хэлмана

Рисунок 4 - Схема с нулевым разглашением

Рисунок 5 - Пещера Али ба бы – системы с нулевым разглашением

Начальные условия:

В точке А проверяющий. И вычисляет есть или нет секрет.

Проверяемый становится на В или С. Предположительно он имеет секрет К.

Дальше просит перейти из В в С и обратно. Несколько раз.

Вероятноть: 0,5*0,5*0,5…., вероятность ошибки такой схемы P = 0,5n.

Протоколы

Протокол PAP- пересылка пароля в хэш - свертки или в открытом виде. Основа web, ftp протокола – простая проверка.

Рисунок 6 - Протокол CHAP – схема с нулевым разглашением

А проверяемый, В – проверяющий.

А представляется(логин, пароль)

В отсылаем, х-случайное, целое

А вычисляет hash(pwd+x)=y и отправляет В

В вычисляет hash(pwd+x)=y’

Сравнивается y и y’

Pwd-общий секрет.

Классическая схема сетевой атаки: Пусть А ftp-клиент, B-ftp-сервер

Рисунок 7

LOGIN A \r\n.

Идет ответ от сервера. A отправляет pwd: PWD 123\r\n.

\r\n.\r\n –окончание подачи данных.

Взлом перехватить пакеты и отправить их.

Модификация протокола MSCHAP.

СКЗИ могут быть ПАПА. Основные преимущества А средств: скорость, безопасность.

Схемы применимости скзи

На прикладном уровне: плюсы - простота реализации; минусы – предварительное шифрование (нужно временное хранилище, которое необходимо уничтожать), необходимо временное хранилище; необходимость полной зашифровки и полной расшифровки;

На транспортном, канальном, физическом уровне: плюсы – прозрачность, динамичность; минусы – автоматичность, зависимость от ОС.

Эцп от 10 января 2002 года n 1-фз

Рисунок 8 - ЭЦП

h=hash(M)

Зашифрование: S=Ekpr(h)

ЭЦП есть зашифрованная на ассиметричном ключе хэш-свертка.

ЭЦП: ГОСТ 34.10-94, длина ключа: 1024. Аналог RСА(алгоритм ассиметричного шифрования) - ГОСТ 34.10-2001, длина ключа: 512

В терминах закона об ЭЦП Сертификатор – тот, кто ставит подпись. Сертификация процесс создания подписи. А-сертификатор, В-верификатор. Верификация – процесс подтверждения подписи.

Принцип схемы ЭЦП:

Только один может зашифровать, но любой может расшифровать.

Ключи меняются задом наперед в отличии от ассиметричной схемы.

Закрытый ключ подписи – классический ключ расшифрования в ассиметричной схеме.

Существует симметричная схема ЭЦП. Минус - каждый процесс сертификации раскрывает половину бит ключа.

Любой алгоритм электронных денег в основе своей имеют алгоритм «слепой» подписи.

Атака на подмену открытого ключа:

Подделка сообщения M’

Вычисление новой хэш - свертки h=hash(M)

Зашифровывает контрольную сумму и передает

Генерация Kpb, подмена на K’pb

Убедил В загрузить новый K’pb