- •Теоретические основы компьютерной безопасности

- •Содержание

- •Федеральный закон об электронной подписи n 63-фз от 6 апреля 2011 года 81 список сокращений

- •Основные определения

- •Информация

- •Федеральный закон российской федерации от 27 июля 2006 г. №149-фз «об информации, информационных технологиях и о защите информации»

- •Парольные системы для защиты от нсд к информации

- •Общие подходы к построению парольных систем

- •Выбор паролей

- •Организация иб

- •Анализ угроз иб

- •Построение систем защиты от угрозы нсд

- •Защита на уровне представления или криптографические методы защиты информации

- •Концепция ас

- •Сопряжение симметричной и ассиметричной системы

- •Схемы рассылки ключей диффи - хэлмана

- •Протоколы

- •Схемы применимости скзи

- •Эцп от 10 января 2002 года n 1-фз

- •Инфраструктура открытых ключей

- •Стенография

- •Принципы обеспечения целостности

- •Модель контроля целостности биба

- •Модификация модели биба

- •Теория модели безопасности, монитор безопасности

- •Проблема безопасностей моделей

- •Защита памяти

- •Предотвращение неисправностей по в ас, построение сз от угроз отказа доступа, защита от сбоев па среды

- •Дискреционная модель управления доступом

- •Модель хру

- •Дискреционная модель управления доступом

- •Ролевое управление доступом

- •Оранжевая книга – требования tcb

- •Дерево ролей

- •Модель доменов и типов

- •Информационные модели безопасности

- •Модель распространения прав доступа take-grant

- •Расширенная модель take - grant

- •Федеральный закон об электронной подписи n 63-фз от 6 апреля 2011 года

Инфраструктура открытых ключей

Инфраструктура открытых ключей – ИОК (PKI).

Основное назначение обеспечение безопасности, как защитится от подмены ключа. X.509 международный протокол описывающий ИОК.

Способ защиты – другое ЭЦП.

Сертификат – это электронный и бумажный документ, в котором:

ЭЦП абонента

Владелец

Дата начала и конца

Издатель – тот, кто ставит подпись на сертификат

Подпись издателя

Политика применения ключа – перечень OID-ов

(необязательное) CDP – clear distribution point. В списках пользователей CRL(список отозванных сертификатов)

(необязательное) Сертификат издателя

Сертификат технически «паспорт» открытого ключа.

Условия признания эквивалентности собственноручной и электронной подписи:

Сертификат подписи на момент постановки подписи действителен и на момент проверки или доказываются обстоятельства того, что сертификат был действителен на момент постановки подписи.

Положительный результат проверки подписи

Ключ применяется в соответствии с политикой этого же ключа.

Стенография

В отличие от криптографии стеганография сводится к задаче утопить маленький объём информации в большом.

Криптографическое преобразование - обратимое, использующее секретный ключ.

Методы стеганографии:

1. Скрытые контейнеры

1.1. значимые - подлог значимой информации

1.2. незначимые – padding (заполнение неиспользуемого места)

2. Шумящие (шатающиеся) биты - например, в мультимедиа

3. Защита на семантическом уровне (например, "Говорящие с ветром")

Современные методы стеганографии включают криптографию и стеганографические методы.

Целостность - неизменность информации в семантическом смысле.

Групповые и циклические коды и помехоустойчивое кодирование.

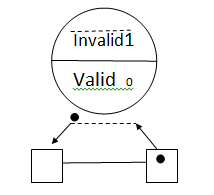

Рисунок 9

Помехоустойчивое кодирование всегда защищает от преднамеренных атак. Ищет две ошибки, а исправляет одну.

ТСР – протокол гарантированной доставки, обеспечивается кодированием.

Принципы обеспечения целостности

Корректность транзакции – пользователь не может модифицировать информацию определенным образом, а только заданными процедурами

(пример: существует БД состоящая из шапки и информации, имеем процедуру добавления/удаление/выбор/изменение данных)

Аутентификация пользователя – пользователь должен быть авторизован, даже для корректной транзакции, наделен определенными возможностями

Минимизация привилегий – обладание прав, только для выполнения обязанностей

Разграничение функциональных обязанностей (не назывной пункт) – одна операция разбивается на части и она не может быть выполнена одним человеком (процедура одна – исполнителей несколько)

Аудит происходящих событий – все операции должны журналироваться

Объективный контроль – информация должна быть достоверной

Управление передачей привилегий – следствие аутентификации – пользователи могут наделять друг друга правами, которые надо контролировать

Непрерывность работы – непрерывность в смысле доступности

Простота защитных механизмов

МОДЕЛЬ КОНТРОЛЯ ЦЕЛОСТНОСТИ КЛАРКА - ВИЛЬСОНА

Выделяют два типа объектов контроля:

CDI constrained data item (контролируемые)

UDI unconstrained data item (неконтролируемые)

Выделяют два вида процедур:

IVP - integrity verification procedure (процедуры контроля целостности)

TP - transformation procedure (процедуры преобразования)

IVP и TP являются корректны по принципам обеспечения целостности.

Правила:

С1: процедуры IVP должны содержать процедуры любого контроля CDI;

Рисунок 10

С2: Процедуры TP должны быть корректны и с каждой процедурой TP должен быть связан список объектов CDI, для которой процедуры разрешены;

С3: Список Е2 должен отвечать требованию разграничению функциональных обязанностей (необходимо поделить процедуры и раздать разным пользователям);

С4: Каждое TP должна вести аудит;

С5: каждое TP должна выполнять только корректные операции при работе с UDI, что превращает UDI в CDI;

Е1: Система должна контролировать допустимость применение TP к CDI, в соответствии со списком в правиле С2;

Е2: Система должна поддерживать список для каждого TP каждого пользователя для своих CDI.

Е3: система должна авторизовать всех пользователей, выполняющих процедуру;

Е4: Списки С2 и Е2 может менять только уполномоченное лицо;

Таблица какое правило какой принцип закрывает (номера цифр соответствует принципам обеспечения целостности)

Таблица 4

|

Правило модели Кларка-Вилсона

|

Принципы политики контроля целостности, реализуемые правилом

|

|

С1

|

1, 6

|

|

С2

|

1

|

|

Е1

|

3, 4

|

|

Е2

|

1,2, 3, 4

|

|

С3

|

4

|

|

Е3

|

2

|

|

С4

|

5

|

|

С5

|

1

|

|

Е4

|

4

|