- •Учебное пособие

- •Аннотация

- •Список сокращений

- •Содержание

- •Введение

- •Научные и технические предпосылки кризисной ситуации.

- •Бурное развитие программного обеспечения.

- •Понятие «защищенная система».

- •1. Основные понятия и определения предмета защиты информации

- •1.1. Общее содержание проблемы информационной безопасности

- •1.2 Информация и информационные отношения. Субъекты информационных отношений

- •1.3. Ценность информации

- •1.4. Модель решетки ценностей

- •1.5. Mls решетка

- •1.6. Определение требований к защищенности информации

- •1.7. Критерии, условия и принципы отнесения информации к защищаемой. Виды конфиденциальной информации.

- •1.8. Выводы

- •1.9. Вопросы для самоконтроля

- •Угрозы информации, методология их выявления и оценки

- •2.1. Санкционированный и несанкционированный доступ

- •2.2. Угрозы информации, методология их выявления и оценки

- •2.3. Ретроспективный анализ подходов к формированию множества угроз информации

- •2.4. Цели и задачи оценки угроз информации в современных системах ее обработки

- •2.5. Система показателей уязвимости информации

- •2.6. Классификация и содержание угроз информации

- •2.7. Методы и модели оценки уязвимости информации

- •2.8. Выводы

- •2.9. Вопросы для самоконтроля

- •3. Общая классификация защитных мер

- •3.1. Базовые свойства безопасности информации. Каналы реализации угроз

- •3.2. Основные принципы обеспечения информационной безопасности

- •3.3. Меры обеспечения безопасности компьютерных систем

- •3.4. Характеристика способов защиты компьютерной информации с помощью аппаратно-программных мер

- •3.5. Выводы

- •3.6. Вопросы для самоконтроля

- •4. Идентификация и аутентификация субъектов

- •4.1. Классификация подсистем идентификации и аутентификации субъектов

- •4.2. Парольные системы идентификации и аутентификации пользователей

- •4.3. Идентификация и аутентификация с использованием индивидуальных биометрических характеристик пользователя

- •4.4. Выводы

- •4.5. Вопросы для самоконтроля

- •5. Элементы теории чисел

- •5.1. Модулярная арифметика

- •5.2. Простые числа и их свойства

- •5.3. Числовые функции

- •5.4. Выводы

- •5.5. Вопросы для самоконтроля

- •6. Методы и средства криптографической защиты

- •6.1. Принципы криптографической защиты информации

- •6.2. Традиционные симметричные криптосистемы

- •6.2.1. Шифрование методом замены

- •6.2.2. Шифрование методами перестановки

- •6.2.3. Шифрование методом гаммирования

- •6.3. Элементы криптоанализа

- •6.4. Современные симметричные системы шифрования

- •6.4.1. Стандарт шифрования des (сша)

- •6.4.2. Отечественный стандарт симметричного шифрования

- •6.5. Асимметричные криптосистемы

- •6.5.1. Недостатки симметричных криптосистем и принципы асимметричного шифрования

- •6.5.2. Однонаправленные функции

- •6.5.3. Алгоритм шифрования rsa

- •6.6. Выводы

- •6.7. Вопросы для самоконтроля

- •7. Контроль целостности информации. Электронно-цифровая подпись

- •7.1. Проблема обеспечения целостности информации

- •7.2. Функции хэширования и электронно-цифровая подпись

- •7.3. Выводы

- •7.4. Вопросы для самоконтроля

- •8. Протоколы безопасной аутентификации пользователей

- •8.1. Аутентификация на основе сертификатов

- •8.2. Процедура «рукопожатия»

- •8.3. Протокол Диффи-Хеллмана

- •8.4. Выводы

- •8.5. Вопросы для самоконтроля

- •9. Управление носителями конфиденциальной информации и внесением изменений.

- •9.1. Носители информации как объект защиты

- •9.2 Разделение тестовой среды и среды промышленной эксплуатации информационной системы. Процесс управления изменениями.

- •9.3. Выводы

- •9.4. Вопросы для самоконтроля

- •10. Разграничение доступа к информации в компьютерных системах

- •10.1. Модели разграничения доступа к информации

- •10.2. Субъектно-объектная модель компьютерной системы в механизмах и процессах коллективного доступа к информационным ресурсам

- •10.2. Монитор безопасности и основные типы политик безопасности

- •10.3. Гарантирование выполнения политики безопасности

- •10.4. Выводы

- •10.5. Вопросы для самоконтроля

- •11. Политики безопасности

- •11.1. Формальные и неформальные политики безопасности

- •11.2. Формальные методы анализа систем

- •11.3. Характеристика моделей безопасности

- •11.4. Выводы

- •11.5. Вопросы для самоконтроля

- •12. Модели безопасности

- •12.1. Модели разграничения доступа

- •12.2. Модели дискреционного доступа

- •12.2.1. Модель дискреционного доступа адепт-50.

- •12.2.2. Пятимерное пространство Хартсона

- •12.2.3. Модель Харрисона-Руззо-Ульмана

- •12.3. Модели мандатного доступа

- •12.3.1. Модель Белла и Лападула

- •12.4. Специализированные модели

- •12.4.1. Модель mms

- •12.5. Проблемы моделей предоставления прав

- •12.6. Информационные модели

- •12.6.1. Модель невмешательства

- •12.6.2. Модель невыводимости

- •12.7. Вероятностные модели

- •12.7.1. Игровая модель

- •12.7.2.Модель системы безопасности с полным перекрытием

- •12.8 .Модели контроля целостности

- •12.8.1. Модель Биба

- •12.8.2. Модель Кларка-Вилсона

- •12.9. Механизмы защиты от угрозы отказа в обслуживании

- •12.9.1. Основные понятия ово

- •12.9.2. Мандатная модель ово

- •12.9.3. Модель Миллена распределения ресурсов (мрр)

- •12.10. Выводы

- •12.11. Вопросы для самоконтроля

- •13. Обзор и сравнительный анализстандартов информационной безопасности

- •13.1. Основные понятия и определения

- •13.2. Критерии безопасности компьютерных систем министерства обороны сша ("Оранжевая книга")

- •13.2.1. Таксономия требований и критериев "Оранжевой книги"

- •13.2.2. Классы безопасности компьютерных систем

- •13.2.3. Интерпретация и развитие "Оранжевой книги"

- •13.3. Европейские критерии безопасности информационных технологий

- •13.3.1. Основные понятия

- •13.3.2. Функциональные критерии

- •13.3.3. Критерии адекватности

- •13.4. Руководящие документы Гостехкомиссии России

- •13.4.1. Основные положения

- •13.4.2. Концепция защиты свт и ас от нсд к информации

- •13.4.3. Показатели защищенности средств вычислительной техники от нсд

- •13.4.4. Показатели защищенности автоматизированных систем от нсд

- •13.5. Федеральные критерии безопасности информационных технологий

- •13.5.1. Цель разработки

- •13.5.2. Основные положения

- •13.5.3. Профиль защиты

- •13.5.4. Этапы разработки Профиля защиты

- •13.5.5. Функциональные требования к ит–продукту

- •13.5.6. Таксономия функциональных требований

- •13.5.7. Ранжирование функциональных требований

- •13.5.8. Требования к технологии разработки ит–продукта

- •13.5.9. Требования к процессу квалификационного анализа ит-продукта

- •13.6. Единые критерии безопасности информационных технологий

- •13.6.1. Цель разработки

- •13.6.2. Основные положения

- •13.6.3. Профиль защиты

- •13.6.4. Проект защиты

- •13.6.5. Требования безопасности

- •13.6.6. Функциональные требования

- •13.6.7. Требования адекватности

- •13.7. Анализ стандартов информационной безопасности

- •13.8. Выводы

- •13.9. Вопросы для самоконтроля

- •Список литературы

- •420111, Г. Казань, ул. К.Маркса, 10

9.3. Выводы

При построении комплексной системы защиты информации в АС следует достаточное внимание уделять защите носителей конфиденциальной информации. Также следует обеспечивать защиту на всех стадиях жизненного цикла АС, в том числе на этапах тестирования и промышленной эксплуатации.

Для решения данных задач в организации должны быть внедрены процессы управления носителями конфиденциальной информации, а также произведено разделение тестовой среды и среды промышленной эксплуатации АС.

9.4. Вопросы для самоконтроля

Перечислите основные угрозы безопасности физическим носителям информации.

Перечислите и охарактеризуйте организационные мероприятия по защите физических носителей.

Перечислите и охарактеризуйте технические мероприятия по защите физических носителей.

Перечислите и охарактеризуйте мероприятия по управлению носителями конфиденциальной информации.

Каким образом должна выполняться утилизация носителей конфиденциальной информации?

Каким образом должна обеспечиваться безопасность носителей конфиденциальной информации при их пересылке?

Каким образом должно производиться разделение тестовой среды и среды промышленной эксплуатации АС?

10. Разграничение доступа к информации в компьютерных системах

10.1. Модели разграничения доступа к информации

Фундаментальным понятием в сфере защиты информации компьютерных систем является политика безопасности. Под ней понимают интегральную совокупность норм и правил, регламентирующих процесс обработки информации, выполнение которых обеспечивает состояние защищенности информации в заданном пространстве угроз. Формальное выражение политики безопасности (математическое, схемотехническое, алгоритмическое и т. д.) называют моделью безопасности.

Модели безопасности играют важную роль в процессах разработки и исследования защищенных компьютерных систем, так как обеспечивают системотехнический подход, включающий решение следующих важнейших задач:

выбор и обоснование базовых принципов архитектуры защищенных компьютерных систем (КС), определяющих механизмы реализации средств и методов защиты информации;

подтверждение свойств (защищенности) разрабатываемых систем путем формального доказательства соблюдения политики безопасности (требований, условий, критериев);

составление формальной спецификации политики безопасности как важнейшей составной части организационного и документационного обеспечения разрабатываемых защищенных компьютерных систем.

По сути модели безопасности являются исходным связующим элементом в триаде "Заказчик (Потребитель) – Разработчик (Производитель) – Эксперт (Аудитор)". На основе моделей безопасности заказчики могут формулировать те требования к защищенным КС, которые соответствуют политике безопасности, технологическим процессам обработки информации, принятым в своих организациях и предприятиях. Разработчики на основе моделей безопасности формируют технико-технологические требования и программно-технические решения по разрабатываемым системам. Эксперты, основываясь на моделях безопасности, строят методики и спецификации оценки защищенности конкретных систем, осуществляют сертификацию разработанных систем по требованиям защиты информации.

Методологические основы к моделированию процессов защиты информации рассмотрены в работах В.А. Герасименко [12], одного из наиболее известных отечественных исследователей теоретических и практических аспектов защиты информации в КС, автора системно–концептуального подхода к информационной безопасности. Герасименко представил общую модель процессов защиты информации, структурировав ее на взаимосвязанные компоненты, и выделив в отдельный блок модели систем разграничения доступа к ресурсам КС.

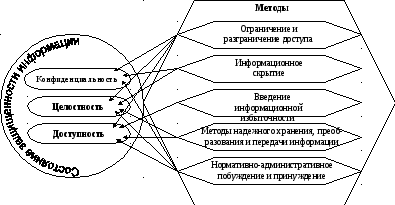

Среди программно-технических методов защиты информации выделяют в первую очередь разграничение доступа. Разграничение доступа (ограничение, дифференциация, управление доступом и т. д.) непосредственно обеспечивает конфиденциальность информации, а также снижает вероятность реализации угроз целостности и правомерной доступности. Таким образом, среди других методов обеспечения защищенности информации, схематично представленных на рис. 10.1., разграничение доступа можно рассматривать как комплексный программно-технический метод защиты информации в КС и необходимое условие обеспечения состояния защищенности информации в КС.

Ввиду основополагающего значения разграничения доступа дадим формальное определение данному понятию.

Определение 10.1. Под разграничением доступа к информации в КС будем понимать разделение информации, циркулирующей в КС, па части, элементы, компоненты, объекты и т. д., и организацию такой системы работы с информацией, при которой пользователи имеют доступ только и только к той части (к тем компонентам) информации, которая им необходима для выполнения своих функциональных обязанностей или необходима исходя из иных соображений.

Содержание понятия разграничения доступа по определению 10.1. показывает необходимость изначальной разработки единой модели представления (организации) данных и разграничения доступа к ним, средствами которой можно было бы формализовать и анализировать процессы коллективного доступа к информационным ресурсам.

Рис. 10.1. Схема методов обеспечения защищенности информации в КС

Создание единых моделей представления и обработки (манипулирования) данных и разграничения доступа к данным закономерно требует исходной теоретической основы, моделирующей компьютерную систему под углом зрения процессов и механизмов коллективного доступа к информационным ресурсам.