- •Учебное пособие

- •Аннотация

- •Список сокращений

- •Содержание

- •Введение

- •Научные и технические предпосылки кризисной ситуации.

- •Бурное развитие программного обеспечения.

- •Понятие «защищенная система».

- •1. Основные понятия и определения предмета защиты информации

- •1.1. Общее содержание проблемы информационной безопасности

- •1.2 Информация и информационные отношения. Субъекты информационных отношений

- •1.3. Ценность информации

- •1.4. Модель решетки ценностей

- •1.5. Mls решетка

- •1.6. Определение требований к защищенности информации

- •1.7. Критерии, условия и принципы отнесения информации к защищаемой. Виды конфиденциальной информации.

- •1.8. Выводы

- •1.9. Вопросы для самоконтроля

- •Угрозы информации, методология их выявления и оценки

- •2.1. Санкционированный и несанкционированный доступ

- •2.2. Угрозы информации, методология их выявления и оценки

- •2.3. Ретроспективный анализ подходов к формированию множества угроз информации

- •2.4. Цели и задачи оценки угроз информации в современных системах ее обработки

- •2.5. Система показателей уязвимости информации

- •2.6. Классификация и содержание угроз информации

- •2.7. Методы и модели оценки уязвимости информации

- •2.8. Выводы

- •2.9. Вопросы для самоконтроля

- •3. Общая классификация защитных мер

- •3.1. Базовые свойства безопасности информации. Каналы реализации угроз

- •3.2. Основные принципы обеспечения информационной безопасности

- •3.3. Меры обеспечения безопасности компьютерных систем

- •3.4. Характеристика способов защиты компьютерной информации с помощью аппаратно-программных мер

- •3.5. Выводы

- •3.6. Вопросы для самоконтроля

- •4. Идентификация и аутентификация субъектов

- •4.1. Классификация подсистем идентификации и аутентификации субъектов

- •4.2. Парольные системы идентификации и аутентификации пользователей

- •4.3. Идентификация и аутентификация с использованием индивидуальных биометрических характеристик пользователя

- •4.4. Выводы

- •4.5. Вопросы для самоконтроля

- •5. Элементы теории чисел

- •5.1. Модулярная арифметика

- •5.2. Простые числа и их свойства

- •5.3. Числовые функции

- •5.4. Выводы

- •5.5. Вопросы для самоконтроля

- •6. Методы и средства криптографической защиты

- •6.1. Принципы криптографической защиты информации

- •6.2. Традиционные симметричные криптосистемы

- •6.2.1. Шифрование методом замены

- •6.2.2. Шифрование методами перестановки

- •6.2.3. Шифрование методом гаммирования

- •6.3. Элементы криптоанализа

- •6.4. Современные симметричные системы шифрования

- •6.4.1. Стандарт шифрования des (сша)

- •6.4.2. Отечественный стандарт симметричного шифрования

- •6.5. Асимметричные криптосистемы

- •6.5.1. Недостатки симметричных криптосистем и принципы асимметричного шифрования

- •6.5.2. Однонаправленные функции

- •6.5.3. Алгоритм шифрования rsa

- •6.6. Выводы

- •6.7. Вопросы для самоконтроля

- •7. Контроль целостности информации. Электронно-цифровая подпись

- •7.1. Проблема обеспечения целостности информации

- •7.2. Функции хэширования и электронно-цифровая подпись

- •7.3. Выводы

- •7.4. Вопросы для самоконтроля

- •8. Протоколы безопасной аутентификации пользователей

- •8.1. Аутентификация на основе сертификатов

- •8.2. Процедура «рукопожатия»

- •8.3. Протокол Диффи-Хеллмана

- •8.4. Выводы

- •8.5. Вопросы для самоконтроля

- •9. Управление носителями конфиденциальной информации и внесением изменений.

- •9.1. Носители информации как объект защиты

- •9.2 Разделение тестовой среды и среды промышленной эксплуатации информационной системы. Процесс управления изменениями.

- •9.3. Выводы

- •9.4. Вопросы для самоконтроля

- •10. Разграничение доступа к информации в компьютерных системах

- •10.1. Модели разграничения доступа к информации

- •10.2. Субъектно-объектная модель компьютерной системы в механизмах и процессах коллективного доступа к информационным ресурсам

- •10.2. Монитор безопасности и основные типы политик безопасности

- •10.3. Гарантирование выполнения политики безопасности

- •10.4. Выводы

- •10.5. Вопросы для самоконтроля

- •11. Политики безопасности

- •11.1. Формальные и неформальные политики безопасности

- •11.2. Формальные методы анализа систем

- •11.3. Характеристика моделей безопасности

- •11.4. Выводы

- •11.5. Вопросы для самоконтроля

- •12. Модели безопасности

- •12.1. Модели разграничения доступа

- •12.2. Модели дискреционного доступа

- •12.2.1. Модель дискреционного доступа адепт-50.

- •12.2.2. Пятимерное пространство Хартсона

- •12.2.3. Модель Харрисона-Руззо-Ульмана

- •12.3. Модели мандатного доступа

- •12.3.1. Модель Белла и Лападула

- •12.4. Специализированные модели

- •12.4.1. Модель mms

- •12.5. Проблемы моделей предоставления прав

- •12.6. Информационные модели

- •12.6.1. Модель невмешательства

- •12.6.2. Модель невыводимости

- •12.7. Вероятностные модели

- •12.7.1. Игровая модель

- •12.7.2.Модель системы безопасности с полным перекрытием

- •12.8 .Модели контроля целостности

- •12.8.1. Модель Биба

- •12.8.2. Модель Кларка-Вилсона

- •12.9. Механизмы защиты от угрозы отказа в обслуживании

- •12.9.1. Основные понятия ово

- •12.9.2. Мандатная модель ово

- •12.9.3. Модель Миллена распределения ресурсов (мрр)

- •12.10. Выводы

- •12.11. Вопросы для самоконтроля

- •13. Обзор и сравнительный анализстандартов информационной безопасности

- •13.1. Основные понятия и определения

- •13.2. Критерии безопасности компьютерных систем министерства обороны сша ("Оранжевая книга")

- •13.2.1. Таксономия требований и критериев "Оранжевой книги"

- •13.2.2. Классы безопасности компьютерных систем

- •13.2.3. Интерпретация и развитие "Оранжевой книги"

- •13.3. Европейские критерии безопасности информационных технологий

- •13.3.1. Основные понятия

- •13.3.2. Функциональные критерии

- •13.3.3. Критерии адекватности

- •13.4. Руководящие документы Гостехкомиссии России

- •13.4.1. Основные положения

- •13.4.2. Концепция защиты свт и ас от нсд к информации

- •13.4.3. Показатели защищенности средств вычислительной техники от нсд

- •13.4.4. Показатели защищенности автоматизированных систем от нсд

- •13.5. Федеральные критерии безопасности информационных технологий

- •13.5.1. Цель разработки

- •13.5.2. Основные положения

- •13.5.3. Профиль защиты

- •13.5.4. Этапы разработки Профиля защиты

- •13.5.5. Функциональные требования к ит–продукту

- •13.5.6. Таксономия функциональных требований

- •13.5.7. Ранжирование функциональных требований

- •13.5.8. Требования к технологии разработки ит–продукта

- •13.5.9. Требования к процессу квалификационного анализа ит-продукта

- •13.6. Единые критерии безопасности информационных технологий

- •13.6.1. Цель разработки

- •13.6.2. Основные положения

- •13.6.3. Профиль защиты

- •13.6.4. Проект защиты

- •13.6.5. Требования безопасности

- •13.6.6. Функциональные требования

- •13.6.7. Требования адекватности

- •13.7. Анализ стандартов информационной безопасности

- •13.8. Выводы

- •13.9. Вопросы для самоконтроля

- •Список литературы

- •420111, Г. Казань, ул. К.Маркса, 10

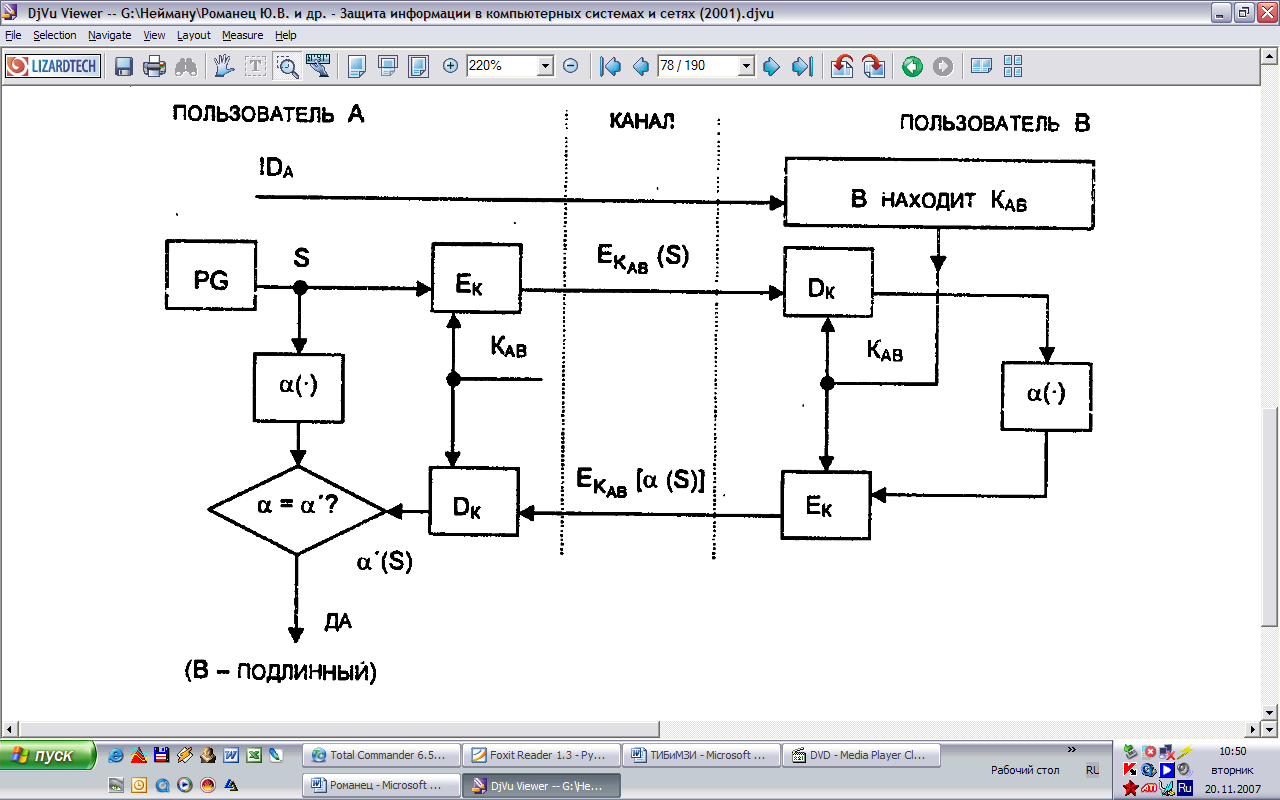

8.2. Процедура «рукопожатия»

Эта процедура базируется на механизме «запрос – ответ» (или может предусматривать дополнительно и механизм метки времени) и заключается во взаимной проверке ключей, используемых сторонами. Пользователи A и B разделяют один и тот же секретный ключ KAB.

Рисунок 8.1. Процедура рукопожатия.

Пусть пользователь A инициирует процедуру рукопожатия, отправляя пользователю B свой идентификатор IDA в открытой форме.

Пользователь B, получив идентификатор IDA, находит в базе данных секретный ключ KAB и вводит его в свою криптосистему.

Тем временем

пользователь A генерирует случайную

последовательность S с помощью генератора

псевдослучайных чисел (ГПСЧ) PG и

отправляет его пользователю B в виде

криптограммы

![]() (S).

(S).

Пользователь B расшифровывает эту криптограмму и раскрывает исходный вид последовательности S.

Затем оба пользователя A и B преобразуют последовательность S, используя открытую одностороннюю функцию α(·).

Пользователь B шифрует сообщение α(S) и отправляет эту криптограмму пользователю A.

Пользователь A расшифровывает криптограмму и сравнивает полученное сообщение α'(S) с исходным α(S). Если α(S)=α'(S), то пользователь A признает подлинность пользователя B.

Очевидно, пользователь B проверяет подлинность пользователя A таким же образом. Обе эти процедуры образуют процедуру рукопожатия, которая выполняется в самом начале сеанса связи в компьютерных сетях.

Достоинство этого метода состоит в том, что ни один из участников сеанса не получает никакой секретной информации во время процедуры подтверждения пользователей.

8.3. Протокол Диффи-Хеллмана

Необходимость в хранении и передаче ключевой информации, зашифрованной с помощью других ключей, привел к развитию концепции иерархии ключей.

Иерархия ключевой информации может включать множество уровней, однако, наиболее часто выделяют главные ключи (мастер-ключи), ключи шифрования ключей и рабочие ключи (сеансовые).

Сеансовые ключи находятся на самом нижнем уровне и используются для шифрования данных. Когда эти ключи необходимо безопасным образом передать между узлами сети или безопасно хранить, их шифруют с помощью ключей следующего уровня – ключей шифрования ключей.

На верхнем уровне иерархии ключей располагается мастер-ключ. Этот ключ применяют для шифрования ключей шифрования, когда требуется безопасно хранить их на диске. Обычно в каждом компьютере используется только один мастер ключ, который отчуждается на внешнем носителе, как правило, защищенном от несанкционированного доступа, чтобы раскрыть значение этого ключа было невозможно (смарт-карта, e-Token и т.п.). Значение мастер-ключа фиксируется на длительное время (до нескольких недель или месяцев). Сеансовые ключи меняются намного чаще, например, при построении криптозащищенных туннелей их можно менять каждые 10-15 минут, либо по результатам шифрования заданного объема трафика (например, 1 Мб).

Для возможности использования при защищенном информационном обмене между противоположными сторонами криптосистемы с секретным ключом, взаимодействующим сторонам необходима выработка общего секрета, на базе которого они смогут безопасно шифровать информацию или безопасным образом вырабатывать и обмениваться сеансовыми ключами. В первом случае общий секрет представляет собой сеансовый ключ, во втором случае – мастер-ключ. В любом случае, злоумышленник не должен быть способен, прослушивая канал связи, получить данный секрет.

Для решения проблемы выработки общего секрета без раскрытия его злоумышленником существует два основных способа:

1. использование криптосистемы с открытым ключом для шифрования и передачи секретного ключа симметричной криптосистемы;

2. использование протокола открытого распространения ключей Диффи-Хеллмана.

Реализация первого способа не должна вызывать вопросов. Рассмотрим более подробно реализацию второго способа.

Протокол Диффи-Хеллмана был первым алгоритмов работы с открытыми ключами (1976 г.). Безопасность данного протокола основана на трудности вычисления дискретных логарифмов в конечном поле.

Пусть пользователи A и B хотят выработать общий секрет. Для этого они выполняют следующие шаги.

1. Стороны A

и B

договариваются об используемом модуле

N,

а также о примитивном элементе g,

![]() ,

степени которого образуют числа от 1

доN-1,

то есть во множестве

,

степени которого образуют числа от 1

доN-1,

то есть во множестве

![]() присутствуют все числа от 1 доN-1.

Числа N

и g

являются открытыми элементами протокола.

присутствуют все числа от 1 доN-1.

Числа N

и g

являются открытыми элементами протокола.

2. Пользователи A и B независимо друг от друга выбирают собственные секретные ключи СКA и CKB (случайные большие целые числа, меньшие N, хранящиеся в секрете).

3. Пользователи A и B вычисляют открытые ключи ОКА и OKB на основании соответствующих секретных ключей по следующим формулам:

![]()

4. Стороны A и B обмениваются между собой значениями открытых ключей по незащищенному каналу.

5. Пользователи A и B формируют общий секрет K по формулам:

Пользователь A:

![]()

![]()

Пользователь B:

![]()

![]()

Ключ K может использоваться в качестве общего секретного ключа (мастер-ключа) в симметричной криптосистеме.

Пример 8.1.

Возьмем модуль N=47 и примитивный элемент g=23. Пусть пользователи A и B выбрали свои секретные ключи СКА=12, СКВ=33. Тогда,

![]()

![]()

В данном случае

общий секрет

![]() .

.

Алгоритм открытого распределения ключей Диффи-Хеллмана позволяет обойтись без защищенного канала для передачи ключей. Однако, необходима гарантия того, что получатель получил открытый ключ именно от того отправителя, от которого он его ждет. Данная проблема решается с помощью цифровых сертификатов и технологии ЭЦП.

Протокол Диффи-Хеллмана нашел эффективное применение в протоколе SKIP управления ключами. Данный протокол используется при построении криптозащищенных туннелей в семействе продуктов ЗАСТАВА.