- •Тема 1. Понятие информационной безопасности. Понятие угрозы. Международные стандарты информационного обмена. 36

- •Тема 2. Информационная безопасность в условиях функционирования в России глобальных сетей. 48

- •Тема 3. Виды противников или "нарушителей". Понятия о видах вирусов. Понятие угрозы. Наиболее распространенные угрозы. Классификация угроз 75

- •Тема 4. Виды возможных нарушений информационной системы. Виды защиты. Типовая операция враждебного воздействия . 102

- •Тема 7. Анализ способов нарушений информационной безопасности. Использование защищенных компьютерных систем. Методы криптографии. Криптографические методы защиты информации 159

- •Тема 8 Основные технологии построения защищенных эис. Защита от разрушающих программных воздействий. Программные закладки. Raid-массивы и raid - технология. 205

- •Тема 9. Место информационной безопасности экономических систем в национальной безопасности страны. Концепция информационной безопасности. 246

- •A. Государственный образовательный стандарт по дисциплине Информационная безопасность

- •B. Рабочая программа учебной дисциплины b.1. Цели и задачи дисциплины, ее место в учебном процессе

- •B.2. Протокол согласования рабочей программы с другими дисциплинами специальности на 200 учебный год

- •B.3. Объем дисциплины и виды учебной работы

- •B.4. Содержание дисциплины b.4.1. Тематический план

- •B.4.2. Лекционный курс

- •B.4.4. Лабораторный практикум

- •B.4.5. Самостоятельная работа студентов

- •B.5. Список рекомендуемой литературы для изучения дисциплины

- •B.6. Курсовое проектирование

- •B.7. Список рекомендуемой литературы для курсового проектирования

- •B.8. Вопросы к экзамену по дисциплине информационная безопасность

- •B.9. Рейтинг-план

- •B.10. Тематический план

- •Тема 1. Понятие информационной безопасности. Основные составляющие информационной безопасности. Важность проблемы. Международные стандарты информационного обмена. Понятие угрозы.

- •Тема 2. Информационная безопасность в условиях функционирования в России глобальных сетей.

- •Тема 3. Виды противников или "нарушителей". Понятия о видах вирусов. Понятие угрозы. Наиболее распространенные угрозы. Классификация угроз

- •Тема 4. Виды возможных нарушений информационной системы. Виды защиты. Типовая операция враждебного воздействия

- •Тема 9. Место информационной безопасности экономических систем в национальной безопасности страны. Концепция информационной безопасности.

- •Введение

- •Курс лекций Тема 1. Понятие информационной безопасности. Понятие угрозы. Международные стандарты информационного обмена.

- •1.1. Понятие «информационная безопасность»

- •1.2. Составляющие информационной безопасности

- •1.3. Классификация угроз информационной безопасности

- •1.4. Каналы несанкционированного доступа к информации

- •Технические каналы утечки информации

- •Важность и сложность проблемы иб

- •Тема 2. Информационная безопасность в условиях функционирования в России глобальных сетей.

- •2.1. Общие сведения о безопасности в компьютерных сетях

- •Специфика средств защиты в компьютерных сетях

- •2.2. Сетевые модели передачи данных Понятие протокола передачи данных

- •Принципы организации обмена данными в вычислительных сетях

- •Транспортный протокол tcp и модель tcp/ip

- •2.3. Модель взаимодействия открытых систем os1/iso Сравнение сетевых моделей передачи данных tcp/ip и osi/iso

- •Распределение функций безопасности по уровням модели osi/iso

- •2.4. Адресация в глобальных сетях

- •Классы адресов вычислительных сетей

- •Система доменных имен

- •2.5. Классификация удаленных угроз в вычислительных сетях

- •2.6. Типовые удаленные атаки и их характеристика

- •Тема 3. Виды противников или "нарушителей". Понятия о видах вирусов. Понятие угрозы. Наиболее распространенные угрозы. Классификация угроз

- •3.1. Угрозы информационной безопасности

- •3.1.1. Каналы несанкционированного доступа к информации

- •3.1.2. Наиболее распространенные угрозы нарушения доступности информации

- •3.1.3. Основные угрозы нарушения целостности информации

- •3.1.4. Основные угрозы нарушения конфиденциальности информации

- •3.2. Компьютерные вирусы как особый класс разрушающих программных воздействий.

- •3.2.1 Классификация компьютерных вирусов Классификация компьютерных вирусов по среде обитания

- •Классификация компьютерных вирусов по особенностям алгоритма работы

- •Классификация компьютерных вирусов по деструктивным возможностям

- •3.2.2. Характеристика «вирусоподобных» программ

- •3.2.3 Механизмы заражения вирусами компьютерной системы Механизмы заражения загрузочными вирусами

- •Механизмы заражения файловыми вирусами

- •Механизмы заражения загрузочно-файловыми вирусами

- •Полиморфные вирусы

- •3.2.4. Антивирусные программы

- •Классификация антивирусных программ

- •Факторы, определяющие качество антивирусных программ

- •3.2.5. Профилактика компьютерных вирусов

- •Характеристика путей проникновения вирусов в компьютеры

- •Правила защиты от компьютерных вирусов

- •Обнаружение макровируса

- •Тема 4. Виды возможных нарушений информационной системы. Виды защиты. Типовая операция враждебного воздействия .

- •4.1. Типовая операция враждебного воздействия.

- •Подготовительный этап

- •I. Подготовительный этап

- •II. Несанкционированный доступ

- •III. Основной этап (разведывательный, диверсионный)

- •IV. Скрытая передача информации

- •V. Сокрытие следов воздействия

- •4.2. Программные закладки

- •5.1. Обзор Российского законодательства в области информационной безопасности

- •Правовые акты общего назначения, затрагивающие вопросы информационной безопасности:

- •Ис органов государственной власти, которые обрабатывают информацию с ограниченным доступом, и средства защиты ис подлежат обязательной сертификации.

- •Глава 5. Защита информации и прав субъектов в области информационных процессов и информатизации

- •5.3. Обзор зарубежного законодательства в области информационной безопасности

- •5.5. Информационная безопасность распределительных систем. Рекомендации х.800

- •5.6. СтандартIso/ieс 15408 «Критерии оценки безопасности информационных технологий» 01.12.91

- •Руководящие документы Гостехкомиссии России

- •5.8. Европейские критерии безопасностиинформационных технологий

- •6.1. Идентификация и аутентификация

- •Механизм идентификации и аутентификации пользователей

- •6.2. Криптография и шифрование Структура криптосистемы

- •Классификация систем шифрования данных

- •Симметричные и асимметричные методы шифрования

- •Электронная цифровая подпись

- •6.3. Методы разграничение доступа Виды методов разграничения доступа

- •Мандатное и дискретное управление доступом

- •6.4. Регистрация и аудит Определение и содержание регистрации и аудита информационных систем

- •Этапы регистрации и методы аудита событий информационной системы

- •6.5. Межсетевое экранирование Классификация межсетевых экранов

- •Характеристика межсетевых экранов

- •6.6. Технология виртуальных частных сетей (vpn)

- •Понятие «туннеля» при передаче данных в сетях

- •Тема 7. Анализ способов нарушений информационной безопасности. Использование защищенных компьютерных систем. Методы криптографии. Криптографические методы защиты информации

- •Элементарные понятия криптографии

- •7.1. Методы шифрования информации.

- •7.1.1. Методы замены.

- •7.1.2. Методы перестановки

- •Современные блочные шифры.

- •Des - алгоритм

- •7.1.3. Аналитические методы шифрования

- •7.1.4. Аддитивные методы шифрования

- •7.1.5 Системы шифрования с открытым ключом

- •7.1.6. Стандарты шифрования. Российский стандарт гост 28147-89.

- •Криптосистема rsa

- •Цифровая (электронная) подпись

- •Стандарт сша – des.

- •7.2. Сжатие информации.

- •7.3. Понятие кодирования и декодирования.

- •Процесс кодирования.

- •Виды кодов.

- •7.4. Стеганография.

- •Компьютерная стеганография

- •Тема 8 Основные технологии построения защищенных эис. Защита от разрушающих программных воздействий. Программные закладки.Raid-массивы иRaid- технология.

- •8.1. Современные методы и средства обеспечения безопасности в каналах ивс и телекоммуникаций

- •8.2. Анализ типовых мер обеспечения безопасности пэвм

- •8.3. Методы защиты информации от нсд в сетях эвм

- •8.4. Оценка безопасности связи в сетиInternet

- •8.5. Сетевые средства защиты от несанкционированного доступа

- •8.6. Методы криптографической защиты сети

- •8.7. Методы сохранения и дублирования информации. Рейдмассивы. Рейдтехнология.

- •Организации raid

- •Информация на raid

- •Raid 0. Дисковый массив без отказоустойчивости (Striped Disk Array without Fault Tolerance)

- •Raid 1. Дисковый массив с зеркалированием (mirroring)

- •Raid 2. Отказоустойчивый дисковый массив с использованием кода Хемминга (Hamming Code ecc)

- •Raid 3. Отказоустойчивый массив с параллельной передачей данных и четностью (Parallel Transfer Disks with Parity)

- •Raid 4. Отказоустойчивый массив независимых дисков с разделяемым диском четности (Independent Data disks with shared Parity disk)

- •Raid 5. Отказоустойчивый массив независимых дисков с распределенной четностью

- •Raid 6. Отказоустойчивый массив независимых дисков с двумя независимыми распределенными схемами четности

- •Raid 7. Отказоустойчивый массив, оптимизированный для повышения производительности

- •Jbod (Just a Bunch Of Drives).

- •Комбинированные уровни raid массивов

- •Причины потерь данных на raid массивах

- •Тема 9. Место информационной безопасности экономических систем в национальной безопасности страны. Концепция информационной безопасности.

- •9.1 Информационная безопасность и информационные технологии

- •9.2. Средства защиты информации

- •Технология работы в глобальных сетях Solstice FireWall-1

- •9.3.Пример реализации политики безопасности

- •9.4. Еще один пример реализации политики безопасности

- •9.4. Разработка сетевых аспектов политики безопасности

- •9.5. Безопасность программной среды

- •9.8. Правила этикета при работе с компьютерной сетью.

- •Практические задания практическая работа 1 Восстановление зараженных файлов

- •Контрольные вопросы

- •Практическая работа 2 Профилактика проникновения «троянских программ»

- •Контрольные вопросы

- •Практическая работа 3 Настройка безопасности почтового клиента Outlook Express

- •Контрольные вопросы

- •Практическая работа 4 Настройка параметров аутентификации Windows 2000 (хр)

- •Контрольные вопросы

- •Практическая работа 5 Шифрующая файловая система efs и управление сертификатами в Windows 2000 (хр)

- •Контрольные вопросы

- •Практическая работа 6 Назначение прав пользователей при произвольном управлении доступом в Windows 2000 (хр)

- •Задания для самостоятельной работы

- •Контрольные вопросы

- •Практическая работа 7 Настройка параметров регистрации и аудита вWindows2000 (xp)

- •Контрольные вопросы

- •Практическая работа 8 Управление шаблонами безопасности в Windows 2000 (хр)

- •Задания для самостоятельной работы

- •Контрольные вопросы

- •Практическая работа 9 Настройка и использование межсетевого экрана в Windows 2000 (хр) Краткие теоретические сведения

- •Алгоритм выполнения работы

- •Контрольные вопросы

- •Практическая работа 10 Создание vpn-подключения средствами Windows 2000 (хр)

- •Алгоритм выполнения работы

- •Задания для самостоятельной работы

- •Контрольные вопросы

- •Практическая работа 11 Знакомство с сертифицированными программными и программно-аппаратными средствами защиты информации и контроля доступа. Аппаратные и программные средства защиты информации»

- •Практическая работа 12 Защита программ и файлов от несанкционированного доступа

- •Пароль для доступа к информации в документах Word

- •Шифрование документа.

- •Практическая работа 13 Шифрование информации средствами операционной системы

- •Практическая работа 14 Настройка, изучение режимов работы и сравнение различных антивирусных пакетов. Антивирусное программное обеспечение. Компьютерные вирусы

- •Практическая работа 15. Криптографические методы защиты информации.

- •Методические указания к курсовому проекту

- •1.1. Общая структурная схема курсового проекта.

- •1.2. Краткое содержание разделов курсового проекта.

- •Раздел 1. «Анализ объекта исследования».

- •Раздел 2 «Разработка программных средств для обеспечения информационной безопасности объекта исследования».

- •Раздел 3. «Заключение».

- •Раздел 4. «Список используемой литературы».

- •Раздел 5. «Приложения»

- •Заключение

- •Словарь терминов

- •Варианты тестовых контрольных заданииий Вариант №1

- •Вариант №2

- •Вариант №3

7.1.3. Аналитические методы шифрования

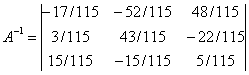

Для шифрования информации могут использоваться аналитические преобразования. Наибольшее распространение получили методы шифрования, основанные на использовании матричной алгебры. Зашифрование k-го блока исходной информации, представленного в виде вектора Bk= ||bj||, осуществляется путем перемножения матрицы-ключа А = ||aij|| и вектора Bk. В результате перемножения получается блок шифртекста в виде вектора Ck= ||ci|| , где элементы вектора Ckопределяются по формуле:

Расшифрование информации осуществляется путем последовательного перемножения векторов Ckи матрицы A-1, обратной матрице A.

Пример шифрования информации с использованием алгебры матриц.

Пусть необходимо зашифровать и расшифровать слово

Т0 = < ЗАБАВА> с

помощью матрицы-ключа А:

Для зашифрования исходного слова необходимо выполнить следующие шаги.

Шаг 1. Определяется числовой эквивалент исходного слова как последовательность соответствующих порядковых номеров букв слов Тэ:

Tэ= <8, 1, 2, 1, 3, 1>

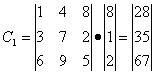

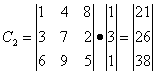

Шаг 2. Умножение матрицы А на векторы В1= {8, 1, 2} и В2= {1, 3, 1}:

;

;

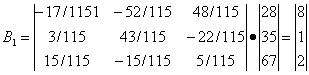

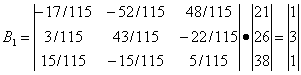

Шаг 3. Зашифрованное слово записывается в виде последовательности чисел Т1 = <28, 35, 67, 21, 26, 38>.

Расшифрование слова осуществляется следующим образом.

Шаг 1. Вычисляется определитель |А| = -115.

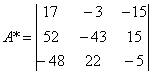

Шаг 2. Определяется присоединенная матрица А*, каждый элемент которой является алгебраическим дополнением элемента матрицы А

.

.

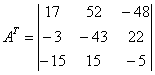

Шаг 3. Получается

транспонированная матрица АT

Шаг 4. Вычисляется обратная матрица А-1по формуле:

А-1= АТ/|А|.

В результате

вычислений обратная матрица имеет вид:

Шаг 5. Определяются векторы B1и B2:

B1= A-1*C1; B2= A-1*C2.

,

,

Шаг 6. Числовой эквивалент расшифрованного слова

Тэ= <8, 1, 2, 1, 3, 1> заменяется символами, в результате чего получается исходное слово Т0= <ЗАБАВА>.

7.1.4. Аддитивные методы шифрования

Сущность аддитивных методов шифрования заключается в последовательном суммировании цифровых кодов, соответствующих символам исходной информации, с последовательностью кодов, которая соответствует некоторому кортежу символов . Этот кортеж называется гаммой. Поэтому аддитивные методы шифрования называют такжегаммированием.

Для данных методов шифрования ключом является гамма. Криптостойкость аддитивных методов зависит от длины ключа и равномерности его статистических характеристик. Если ключ короче, чем шифруемая последовательность символов, то шифртекст может быть расшифрован криптоаналитиком статистическими методами исследования. Чем больше разница длин ключа и исходной информации, тем выше вероятность успешной атаки на шифртекст. Если ключ представляет собой непериодическую последовательность случайных чисел, длина которой превышает длину шифруемой информации, то без знания ключа расшифровать шифртекст практически невозможно. Как и для методов замены в качестве ключа могут использоваться неповторяющиеся последовательности цифр, например, в числах π, е и других.

На практике самыми эффективными и распространенными являются аддитивные методы, в основу которых положено использование генераторов (датчиков) псевдослучайных чисел. Генератор использует исходную информацию относительно малой длины для получения практически бесконечной последовательности псевдослучайных чисел.

Для получения последовательности псевдослучайных чисел (ПСЧ) могут использоваться конгруэнтные генераторы. Генераторы этого класса вырабатывают псевдослучайные последовательности чисел, для которых могут быть строго математически определены такие основные характеристики генераторов как периодичность и случайность выходных последовательностей.

Среди конгруэнтных генераторов ПСЧ выделяется своей простотой и эффективностью линейный генератор, вырабатывающий псевдослучайную последовательность чисел Т(i) в соответствии с соотношением

Т(i+1) = (а * Т(i) + с) mod m,

где а и с - константы, Т(0) - исходная величина, выбранная в качестве порождающего числа.

Период повторения такого датчика ПСЧ зависит от величин а и с. Значение m обычно принимается равным 2s, где s - длина слова ЭВМ в битах. Период повторения последовательности генерируемых чисел будет максимальным тогда и только тогда, когда с - нечетное число и а (mod 4) = 1 : Такой генератор может быть сравнительно легко создан как аппаратными средствами, так и программно.

Шифр гаммирования

Здесь уделяется

внимание получению из ключа программно

длинных случайных или псевдо-случайных

рядов чисел, называемых на жаргоне

отечественных криптографов гаммой, по

названию![]() - буквы греческого алфавита, которой в

математических записях обозначаются

случайные величины.

- буквы греческого алфавита, которой в

математических записях обозначаются

случайные величины.

Эти программы, хотя они и называются генераторами случайных чисел, на самом деле выдают детерминированные числовые ряды, которые только кажутся случайными по своим свойствам. От них требуется, чтобы, даже зная закон формирования, но не зная ключа в виде начальных условий, никто не смог бы отличить числовой ряд от случайного.

Можно сформулировать 3 основных требования к криптографически стойкому генератору псевдослучайной последовательности или гаммы:

1. Период гаммы должен быть достаточно большим для шифрования сообщений различной длины.

2. Гамма должна быть труднопредсказуемой. Это значит, что если известны тип генератора и кусок гаммы, то невозможно предсказать следующий за этим куском бит гаммы с вероятностью выше заданной.

Генерирование гаммы не должно быть связано с большими техническими и организационными трудностями.

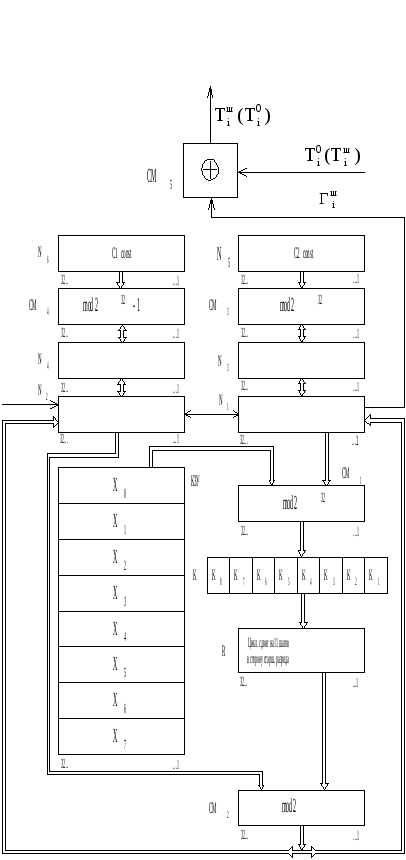

Режим гаммирования ГОСТ 28147-89

Схема реализации режима гаммирования приведена на рисунке 1.9.

Открытые данные, разбитые на 64-разрядные блоки T0(i)зашифровываются в режиме гаммирования путем поразрядного суммирования по модулю 2 в сумматоре СМ5с гаммой шифра Гш(i), которая вырабатывается блоками по 64 бита. Число двоичных разрядов в блоке Т0(M), где М определяется объемом шифруемых даных может быть меньше 64, при этом неиспользованная для зашифрования часть гаммы шифра из блока Гш(M)отбрасывается.

В КЗУ вводятся 256 бит ключа. В накопители N1, N2вводится 64-разрядная двоичная последовательность (синхропосылка) S=(S1,S2,...,S64), являющаяся исходным заполнением этих накопителей для последующей выработки М блоков гаммы шифра. Синхропосылка вводится в N1и N2так, что значение S1вводится в 1-ый разряд N1, значение S33- в 1-ый разряд N2, S64- в 32-й разряд N2.

Исходное заполнение накопителей N1и N2(синхропосылка S) зашифровывается в режиме простой замены (нижняя часть рисунка). Результат зашифрования A(S)=(Y0,Z0) переписывается в 32-разрядные накопители N3и N4так, что заполнение N1переписывается в N3, а N2 - в N4.

Заполнение накопителя N4суммируется по модулю (232-1) в сумматоре СМ4с 32-разрядной константой С1из накопителя N6, результат записывается в N4.

Заполнение накопителя N3суммируется по модулю 232в сумматоре СМ3с 32- разрядной константой С2из накопителя N5, результат записывается в N3.

Заполнение N3переписывается в N1, а заполнение N4 - в N2. При этом заполнение N3, N4сохраняется.

Заполнение N1и N2зашифровывается в режиме простой замены. Полученное в результате в N1, N2зашифрование образует первый 64-рарядный блок гаммы шифра Гш(1), который суммируется в СМ5с первым 64- разрядным блоком открытых данных Т0(1).

В результате получается 64 - разрядный блок зашифрования данных Гш(1).

Для получения следующего 64-разрядного блока гаммы шифра Гш(2)заполнение N4 суммируется по модулю (232-1) в СМ4. С константой С1из N6, заполнение N3суммируется по модулю 232в сумматоре СМ3с С2 (в N5). Новое заполнение N3переписывается в N1, а новое заполнение N4переписывается в N2., при этом заполнение N3,N4сохраняется.

Заполнение N1и N2зашифровывается в режиме простой замены. Полученное в результате зашифрования заполнение N1, N2образует второй 64-разрядный блок гаммы шифра Гш(2), который поразрядно суммируется по модулю 2 в СМ5со вторым блоком открытых данных Т0(2).

Аналогично вырабатываются блоки гаммы шифра Гш(3), ... , Гш(М)и зашифровываются блоки открытых данных Т0(3), ..., Т0(М).

В канал связи (или память ЭВМ) передается синхропосылка S и блоки зашифрованных данных Тш(1), Тш(2), ..., Тш(М).

Уравнение зашифрования имеет вид:

T

ш(i)= A(Yi-1 C2, Zi-1 ’C1)

ш(i)= A(Yi-1 C2, Zi-1 ’C1)![]() T0(i)= Гш(i)

T0(i)= Гш(i) ![]() T0(i),

T0(i),

Г де

- суммирование по модулю 232,

де

- суммирование по модулю 232,

’- суммирование по модулю 232-1,

![]() - суммирование

по модулю 2,

- суммирование

по модулю 2,

Yi- содержимое накопителя N3после зашифрования i-го блока открытых данных T0(i);

Zi- содержимое накопителя N4после зашифрования i-го блока открытых данных T0(i).

(Y0, Z0) = A(S).

Рис.1.9 Режим гаммирования ГОСТ 28147-89

Открытое распределение ключей. Схема Диффи-Хеллмана

Важной составной частью шифрсистемы является ключевая система шифра. Под ней понимается описание всех видов ключей (долговременных, суточных, сеансовых и других) и алгоритмов их использования.

Одной из основных характеристик ключа является его размер, определяющий число всевозможных ключевых установок шифра. Если размер ключа чрезмерно велик, то это приводит к удорожанию изготовления ключей, усложнению процедуры установки ключа, понижению надежности работы шифрующего устройства.

Важнейшей частью практической работы с ключами является обеспечение секретностиключа. К основным мерам по защите ключей относятся следующие:

- ограничение круга лиц, допущенных к работе с ключами;

- регламентация рассылки, хранения и уничтожения ключей;

- регламентация порядка смены ключей;

- применение технических мер защиты ключевой информации от несанкционированного доступа.

Рассмотрим один из принципов распределения ключей (на основе односторонней функции), проработка которого имела весьма неожиданные последствия - была изобретена система шифрования с открытым ключом. Сначала небольшое отступление.

Понятие односторонней функции было введено в теоретическом исследовании о защите входа в вычислительные системы . Функция f(x) называется односторонней (one-way function), если для всех x из ее области определения легко вычислить y=f(x), но нахождение по заданному y0такого x0, для которого f(x0)=y0,вычислительно неосуществимо, то есть требуется настолько огромный объем вычислений, что за них просто и не стоит браться.

Однако существование односторонних функций не доказано. В качестве приближения была предложена Гиллом Дж. целочисленная показательная функция f(x)=ax(mod n), где основание a и показатель степени x принадлежат интервалу (1,n-1), а умножение ведется по модулю n (3*4 mod 10=2; 7*8mod 9=2). Функция вычисляется достаточно эффективно по схеме Горнера. Если представление числа x в двоичной форме имеет вид

xk-12k-1+ xk-22k-2+ ...+ x121+ x020,

то

y=f(x) =ax modn= ((...(axk-1)2*axk-2)2*...*ax1)2*ax0 modn.

Операция, обратная к этой, известна как операция вычисления дискретного логарифма:по заданным y, a и n найти такое целое x, что aх( mod n) = y. До настоящего времени не найдено достаточно эффективных алгоритмов решения этой задачи.

Американские криптологи Диффи и Хеллман (Diffi W., Hellman M.E. New direction in criptography. IEEE Trans. Inf. Theory, v. IT-22, 1976) предложили схему распространения (рассылки) ключей для секретной связи на основе односторонней показательной функции. Ее суть состоит в следующем.

В протоколе обмена секретными ключами предполагается, что все пользователи знают некоторые числа nиa(1< a < n). Для выработки общего секретного ключа пользователи A и B должны проделать следующую процедуру:

1. Определить секретные ключи пользователей КАи КВ.

Для этого каждый пользователь независимо выбирает случайные числа из интервала (1,..., n-1).

2. Вычислить открытые ключи пользователей YAи YB.

Для этого каждый использует одностороннюю показательную функцию Y=akmod n со своим секретным ключом.

3. Обменяться ключами YAи YBпо открытому каналу связи.

4. Независимо определить общий секретный ключ К.

Для этого пользователи выполняют вычисления с помощью той же односторонней функции

A: YBKA(mod n) = [aKB ]KA mod n = aKA*KB mod n = K.

B: YAKB(mod n) = [aKA ]KB mod n = aKB*KA mod n = K.

Здесь каждый имеет показатель степени, а основание получает от партнера

Безопасность (секретность) изложенной схемы зависит от сложности вычисления секретных ключей пользователей (КАи КВ). Пока не найдено удовлетворительных быстрых алгоритмов нахождения К из а, YAи YBбез явного определения КАили КВ.