- •Тема 1. Понятие информационной безопасности. Понятие угрозы. Международные стандарты информационного обмена. 36

- •Тема 2. Информационная безопасность в условиях функционирования в России глобальных сетей. 48

- •Тема 3. Виды противников или "нарушителей". Понятия о видах вирусов. Понятие угрозы. Наиболее распространенные угрозы. Классификация угроз 75

- •Тема 4. Виды возможных нарушений информационной системы. Виды защиты. Типовая операция враждебного воздействия . 102

- •Тема 7. Анализ способов нарушений информационной безопасности. Использование защищенных компьютерных систем. Методы криптографии. Криптографические методы защиты информации 159

- •Тема 8 Основные технологии построения защищенных эис. Защита от разрушающих программных воздействий. Программные закладки. Raid-массивы и raid - технология. 205

- •Тема 9. Место информационной безопасности экономических систем в национальной безопасности страны. Концепция информационной безопасности. 246

- •A. Государственный образовательный стандарт по дисциплине Информационная безопасность

- •B. Рабочая программа учебной дисциплины b.1. Цели и задачи дисциплины, ее место в учебном процессе

- •B.2. Протокол согласования рабочей программы с другими дисциплинами специальности на 200 учебный год

- •B.3. Объем дисциплины и виды учебной работы

- •B.4. Содержание дисциплины b.4.1. Тематический план

- •B.4.2. Лекционный курс

- •B.4.4. Лабораторный практикум

- •B.4.5. Самостоятельная работа студентов

- •B.5. Список рекомендуемой литературы для изучения дисциплины

- •B.6. Курсовое проектирование

- •B.7. Список рекомендуемой литературы для курсового проектирования

- •B.8. Вопросы к экзамену по дисциплине информационная безопасность

- •B.9. Рейтинг-план

- •B.10. Тематический план

- •Тема 1. Понятие информационной безопасности. Основные составляющие информационной безопасности. Важность проблемы. Международные стандарты информационного обмена. Понятие угрозы.

- •Тема 2. Информационная безопасность в условиях функционирования в России глобальных сетей.

- •Тема 3. Виды противников или "нарушителей". Понятия о видах вирусов. Понятие угрозы. Наиболее распространенные угрозы. Классификация угроз

- •Тема 4. Виды возможных нарушений информационной системы. Виды защиты. Типовая операция враждебного воздействия

- •Тема 9. Место информационной безопасности экономических систем в национальной безопасности страны. Концепция информационной безопасности.

- •Введение

- •Курс лекций Тема 1. Понятие информационной безопасности. Понятие угрозы. Международные стандарты информационного обмена.

- •1.1. Понятие «информационная безопасность»

- •1.2. Составляющие информационной безопасности

- •1.3. Классификация угроз информационной безопасности

- •1.4. Каналы несанкционированного доступа к информации

- •Технические каналы утечки информации

- •Важность и сложность проблемы иб

- •Тема 2. Информационная безопасность в условиях функционирования в России глобальных сетей.

- •2.1. Общие сведения о безопасности в компьютерных сетях

- •Специфика средств защиты в компьютерных сетях

- •2.2. Сетевые модели передачи данных Понятие протокола передачи данных

- •Принципы организации обмена данными в вычислительных сетях

- •Транспортный протокол tcp и модель tcp/ip

- •2.3. Модель взаимодействия открытых систем os1/iso Сравнение сетевых моделей передачи данных tcp/ip и osi/iso

- •Распределение функций безопасности по уровням модели osi/iso

- •2.4. Адресация в глобальных сетях

- •Классы адресов вычислительных сетей

- •Система доменных имен

- •2.5. Классификация удаленных угроз в вычислительных сетях

- •2.6. Типовые удаленные атаки и их характеристика

- •Тема 3. Виды противников или "нарушителей". Понятия о видах вирусов. Понятие угрозы. Наиболее распространенные угрозы. Классификация угроз

- •3.1. Угрозы информационной безопасности

- •3.1.1. Каналы несанкционированного доступа к информации

- •3.1.2. Наиболее распространенные угрозы нарушения доступности информации

- •3.1.3. Основные угрозы нарушения целостности информации

- •3.1.4. Основные угрозы нарушения конфиденциальности информации

- •3.2. Компьютерные вирусы как особый класс разрушающих программных воздействий.

- •3.2.1 Классификация компьютерных вирусов Классификация компьютерных вирусов по среде обитания

- •Классификация компьютерных вирусов по особенностям алгоритма работы

- •Классификация компьютерных вирусов по деструктивным возможностям

- •3.2.2. Характеристика «вирусоподобных» программ

- •3.2.3 Механизмы заражения вирусами компьютерной системы Механизмы заражения загрузочными вирусами

- •Механизмы заражения файловыми вирусами

- •Механизмы заражения загрузочно-файловыми вирусами

- •Полиморфные вирусы

- •3.2.4. Антивирусные программы

- •Классификация антивирусных программ

- •Факторы, определяющие качество антивирусных программ

- •3.2.5. Профилактика компьютерных вирусов

- •Характеристика путей проникновения вирусов в компьютеры

- •Правила защиты от компьютерных вирусов

- •Обнаружение макровируса

- •Тема 4. Виды возможных нарушений информационной системы. Виды защиты. Типовая операция враждебного воздействия .

- •4.1. Типовая операция враждебного воздействия.

- •Подготовительный этап

- •I. Подготовительный этап

- •II. Несанкционированный доступ

- •III. Основной этап (разведывательный, диверсионный)

- •IV. Скрытая передача информации

- •V. Сокрытие следов воздействия

- •4.2. Программные закладки

- •5.1. Обзор Российского законодательства в области информационной безопасности

- •Правовые акты общего назначения, затрагивающие вопросы информационной безопасности:

- •Ис органов государственной власти, которые обрабатывают информацию с ограниченным доступом, и средства защиты ис подлежат обязательной сертификации.

- •Глава 5. Защита информации и прав субъектов в области информационных процессов и информатизации

- •5.3. Обзор зарубежного законодательства в области информационной безопасности

- •5.5. Информационная безопасность распределительных систем. Рекомендации х.800

- •5.6. СтандартIso/ieс 15408 «Критерии оценки безопасности информационных технологий» 01.12.91

- •Руководящие документы Гостехкомиссии России

- •5.8. Европейские критерии безопасностиинформационных технологий

- •6.1. Идентификация и аутентификация

- •Механизм идентификации и аутентификации пользователей

- •6.2. Криптография и шифрование Структура криптосистемы

- •Классификация систем шифрования данных

- •Симметричные и асимметричные методы шифрования

- •Электронная цифровая подпись

- •6.3. Методы разграничение доступа Виды методов разграничения доступа

- •Мандатное и дискретное управление доступом

- •6.4. Регистрация и аудит Определение и содержание регистрации и аудита информационных систем

- •Этапы регистрации и методы аудита событий информационной системы

- •6.5. Межсетевое экранирование Классификация межсетевых экранов

- •Характеристика межсетевых экранов

- •6.6. Технология виртуальных частных сетей (vpn)

- •Понятие «туннеля» при передаче данных в сетях

- •Тема 7. Анализ способов нарушений информационной безопасности. Использование защищенных компьютерных систем. Методы криптографии. Криптографические методы защиты информации

- •Элементарные понятия криптографии

- •7.1. Методы шифрования информации.

- •7.1.1. Методы замены.

- •7.1.2. Методы перестановки

- •Современные блочные шифры.

- •Des - алгоритм

- •7.1.3. Аналитические методы шифрования

- •7.1.4. Аддитивные методы шифрования

- •7.1.5 Системы шифрования с открытым ключом

- •7.1.6. Стандарты шифрования. Российский стандарт гост 28147-89.

- •Криптосистема rsa

- •Цифровая (электронная) подпись

- •Стандарт сша – des.

- •7.2. Сжатие информации.

- •7.3. Понятие кодирования и декодирования.

- •Процесс кодирования.

- •Виды кодов.

- •7.4. Стеганография.

- •Компьютерная стеганография

- •Тема 8 Основные технологии построения защищенных эис. Защита от разрушающих программных воздействий. Программные закладки.Raid-массивы иRaid- технология.

- •8.1. Современные методы и средства обеспечения безопасности в каналах ивс и телекоммуникаций

- •8.2. Анализ типовых мер обеспечения безопасности пэвм

- •8.3. Методы защиты информации от нсд в сетях эвм

- •8.4. Оценка безопасности связи в сетиInternet

- •8.5. Сетевые средства защиты от несанкционированного доступа

- •8.6. Методы криптографической защиты сети

- •8.7. Методы сохранения и дублирования информации. Рейдмассивы. Рейдтехнология.

- •Организации raid

- •Информация на raid

- •Raid 0. Дисковый массив без отказоустойчивости (Striped Disk Array without Fault Tolerance)

- •Raid 1. Дисковый массив с зеркалированием (mirroring)

- •Raid 2. Отказоустойчивый дисковый массив с использованием кода Хемминга (Hamming Code ecc)

- •Raid 3. Отказоустойчивый массив с параллельной передачей данных и четностью (Parallel Transfer Disks with Parity)

- •Raid 4. Отказоустойчивый массив независимых дисков с разделяемым диском четности (Independent Data disks with shared Parity disk)

- •Raid 5. Отказоустойчивый массив независимых дисков с распределенной четностью

- •Raid 6. Отказоустойчивый массив независимых дисков с двумя независимыми распределенными схемами четности

- •Raid 7. Отказоустойчивый массив, оптимизированный для повышения производительности

- •Jbod (Just a Bunch Of Drives).

- •Комбинированные уровни raid массивов

- •Причины потерь данных на raid массивах

- •Тема 9. Место информационной безопасности экономических систем в национальной безопасности страны. Концепция информационной безопасности.

- •9.1 Информационная безопасность и информационные технологии

- •9.2. Средства защиты информации

- •Технология работы в глобальных сетях Solstice FireWall-1

- •9.3.Пример реализации политики безопасности

- •9.4. Еще один пример реализации политики безопасности

- •9.4. Разработка сетевых аспектов политики безопасности

- •9.5. Безопасность программной среды

- •9.8. Правила этикета при работе с компьютерной сетью.

- •Практические задания практическая работа 1 Восстановление зараженных файлов

- •Контрольные вопросы

- •Практическая работа 2 Профилактика проникновения «троянских программ»

- •Контрольные вопросы

- •Практическая работа 3 Настройка безопасности почтового клиента Outlook Express

- •Контрольные вопросы

- •Практическая работа 4 Настройка параметров аутентификации Windows 2000 (хр)

- •Контрольные вопросы

- •Практическая работа 5 Шифрующая файловая система efs и управление сертификатами в Windows 2000 (хр)

- •Контрольные вопросы

- •Практическая работа 6 Назначение прав пользователей при произвольном управлении доступом в Windows 2000 (хр)

- •Задания для самостоятельной работы

- •Контрольные вопросы

- •Практическая работа 7 Настройка параметров регистрации и аудита вWindows2000 (xp)

- •Контрольные вопросы

- •Практическая работа 8 Управление шаблонами безопасности в Windows 2000 (хр)

- •Задания для самостоятельной работы

- •Контрольные вопросы

- •Практическая работа 9 Настройка и использование межсетевого экрана в Windows 2000 (хр) Краткие теоретические сведения

- •Алгоритм выполнения работы

- •Контрольные вопросы

- •Практическая работа 10 Создание vpn-подключения средствами Windows 2000 (хр)

- •Алгоритм выполнения работы

- •Задания для самостоятельной работы

- •Контрольные вопросы

- •Практическая работа 11 Знакомство с сертифицированными программными и программно-аппаратными средствами защиты информации и контроля доступа. Аппаратные и программные средства защиты информации»

- •Практическая работа 12 Защита программ и файлов от несанкционированного доступа

- •Пароль для доступа к информации в документах Word

- •Шифрование документа.

- •Практическая работа 13 Шифрование информации средствами операционной системы

- •Практическая работа 14 Настройка, изучение режимов работы и сравнение различных антивирусных пакетов. Антивирусное программное обеспечение. Компьютерные вирусы

- •Практическая работа 15. Криптографические методы защиты информации.

- •Методические указания к курсовому проекту

- •1.1. Общая структурная схема курсового проекта.

- •1.2. Краткое содержание разделов курсового проекта.

- •Раздел 1. «Анализ объекта исследования».

- •Раздел 2 «Разработка программных средств для обеспечения информационной безопасности объекта исследования».

- •Раздел 3. «Заключение».

- •Раздел 4. «Список используемой литературы».

- •Раздел 5. «Приложения»

- •Заключение

- •Словарь терминов

- •Варианты тестовых контрольных заданииий Вариант №1

- •Вариант №2

- •Вариант №3

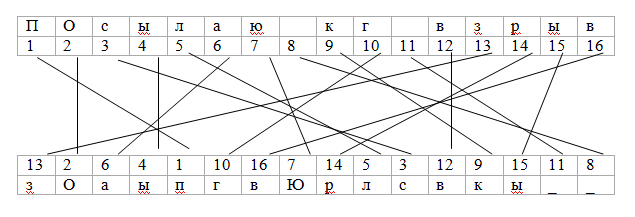

7.1.2. Методы перестановки

Другой разновидностью используемых с давних времен шифров являются так называемые шифры перестановки. Суть их в том, что буквы исходного сообщения остаются прежними, но их порядок меняется по какому-либо «хитрому» закону.

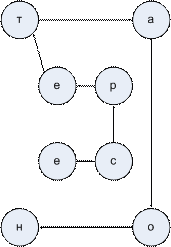

Простейший вариант перестановки - прямоугольная таблица с секретным размером столбца (показана на рисунке 1.2), куда исходный текст записывается по столбцам, а шифрсообщение считывается по строкам.

-

П

л

к

з

ч

и

о

а

Г

р

а

#

с

ю

-

ы

т

#

ы

-

В

в

к

#

Рис.1.2.Шифр табличной перестановки

Открытый текст: Посылаю _ кг _ взрывчатки###.

Шифрсообщение:Плкзчиоагра#сю_ыт#ы_ввк#.

‘#’ - произвольные символы

Для расшифрования надо длину сообщения разделить на длину столбца, чтобы определить длину строки, вписать шифрсообщение в таблицу по строкам, а затем прочитать открытый текст.

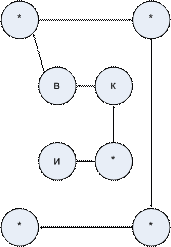

Другой вариант - кодирование перестановкой по группам символов, используя некоторые зигзагообразные шаблоны, например, как показано на рисунке 1.3. Стоит записать

Рис.1.3. Зигзагообразный шифр перестановки

Открытый текст: Посылаю_кг_взрывчатки###

Шифрсообщение:Пюксл_ывгоа_ зтиыч#в##рак

‘#’- произвольные символы.

символы открытого текста по зигзагу, а прочитать по кругу (или наоборот) - и шифрсообщение готово, если кажется ненадежным, то можно ввести дополнительные усложнения.

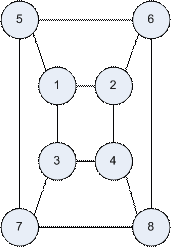

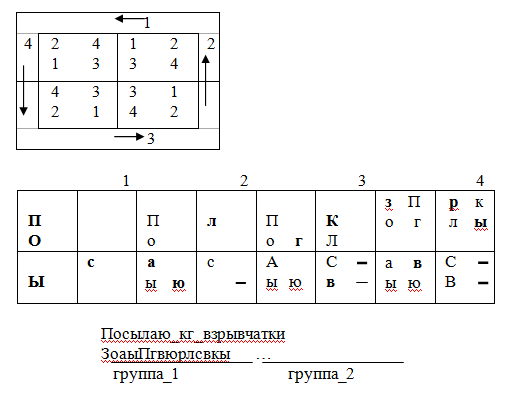

Использовались и более сложные (ручные) системы, также групповые. Например, в квадрате (рис.1.4), состоящем из 4 малых квадратов с определенной нумерацией клеток, вырезают 4 клетки под разными номерами. Квадрат кладется в начальное положение («1» - вверху) и в отверстия (слева направо/сверху вниз) вписываются буквы открытого сообщения. Затем квадрат поворачивается против часовой стрелки на 90 градусов («2» - вверху) и также вписываются следующие буквы, потом повторяем процесс для положения «3» и «4». Если остаются свободные клетки - они заполняются произвольными символами. Шифрсообщение получают, считав по столбцам или по строкам последовательность записанных в прямоугольнике букв.

Рис.1.4. Шифровальный квадрат

Фактически, рассмотренные выше и другие шифры перестановки с современной точки зрения абсолютно единообразны, так как представляют собой последовательность элементарных процедур перестановки группы символов вида

Дешифровка сообщений, полученных шифром перестановки, значительно труднее, чем при использовании шифров замены. Какой-либо теоретической предпосылки, кроме перебора вариантов, не существует, хотя отдельные догадки могут упростить задачу.

Суть методов перестановки заключается в разделении исходного текста на блоки фиксированной длины и последующей перестановке символов внутри каждого блока по определенному алгоритму .

Перестановки получаются за счет разницы путей записи исходной информации и путей считывания зашифрованной информации в пределах геометрической фигуры. Примером простейшей перестановки является запись блока исходной информации в матрицу по строкам, а считывание - по столбцам. Последовательность заполнения строк матрицы и считывания зашифрованной информации по столбцам может задаваться ключом. Криптостойкость метода зависит от длины блока (размерности матрицы). Так для блока длиной 64 символа (размерность матрицы 8 x 8) возможны 1,6 х 109комбинаций ключа. Для блока длиной 256 символов (матрица размерностью 16 x 16) число возможных ключей достигает 1,4 x 1026. Решение задачи перебора ключей в последнем случае даже для современных ЭВМ представляет существенную сложность.

Перестановки используются также в методе, основанном на применении маршрутов Гамильтона. Этот метод реализуется путем выполнения следующих шагов.

Шаг 1. Исходная информация разбивается на блоки. Если длина шифруемой информации не кратна длине блока, то на свободные места последнего блока помещаются специальные служебные символы-заполнители (например *).

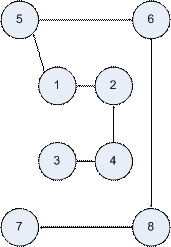

Шаг 2. Символами блока заполняется таблица, в которой для каждого порядкового номера символа в блоке отводится вполне определенное место (рис. 5).

Шаг 3. Считывание символов из таблицы осуществляется по одному из маршрутов. Увеличение числа маршрутов повышает Криптостойкость шифра. Маршруты выбираются либо последовательно, либо их очередность задается ключом К.

Шаг 4. Зашифрованная последовательность символов разбивается на блоки фиксированной длины L. Величина L может отличаться от длины блоков, на которые разбивается исходная информация на шаге 1.

Расшифрование производится в обратном порядке. В соответствии с ключом выбирается маршрут и заполняется таблица согласно этому маршруту.

|

|

|

|

|

Таблица |

Маршрут № 1 |

Маршрут № 2 |

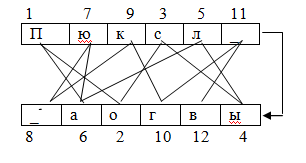

Рис. 5. Вариант 8-элементной таблицы и маршрутов Гамильтона

Из таблицы символы считываются в порядке следования номеров элементов. Ниже приводится пример шифрования информации с использованием маршрутов Гамильтона.

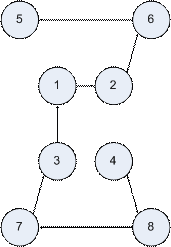

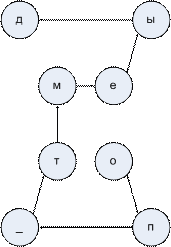

Пусть требуется зашифровать исходный текст Т0 = <МЕТОДЫ_ПЕРЕСТАНОВКИ>. Ключ и длина зашифрованных блоков соответственно равны: К = <2, 1, 1>, L = 4. Для шифрования используются таблица и два маршрута, представленные на рис. 5. Для заданных условий

|

|

|

|

|

Маршрут №2 |

Маршрут № 1 |

Маршрут № 1 |

Рис. 6. Пример шифрования с помощью маршрутов Гамильтона

маршруты с заполненными матрицами имеют вид, показанный на рис. 6.

Шаг 1. Исходный текст разбивается на три блока:

Б1 = <МЕТОДЫ_П>;

Б2 = <ЕРЕСТАНО>;

Б3 = <ВКИ*****>.

Шаг 2. Заполняются три матрицы с маршрутами 2, 1, 1 (рис. 2.2.2).

Шаг 3. Получение шифртекста путем расстановки символов в соответствии с маршрутами.

Т1 = <ОП_ТМЕЫДЕСРЕТАОНИ*КВ****>.

Шаг 4. Разбиение на блоки шифртекста

Т1 = <ОП_Т МЕЫД ЕСРЕ ТАОН И*КВ ****>.

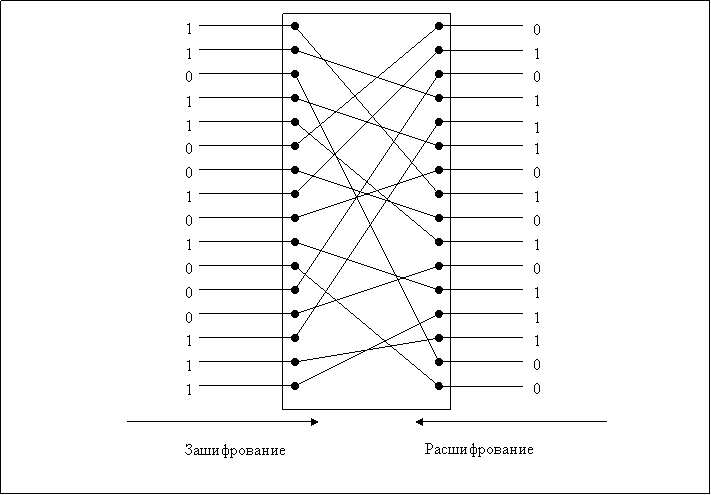

В практике большое значение имеет использование специальных аппаратных схем, реализующих метод перестановок (рис. 7).

Рис. 7. Схема перестановок