- •Стандарт предприятия

- •Введение

- •Стандарт предприятия

- •Начальник уму Павловский е.В.

- •1 Область применения

- •2 Нормативные ссылки

- •3 Обозначения и сокращения

- •4 Цели и задачи дисциплины

- •4.1 Краткая характеристика дисциплины

- •4.2 Цель преподавания дисциплины

- •4.3 Задачи изучения дисциплины

- •4.4 Место дисциплины в учебном плане

- •5 Содержание дисциплины и условия её реализации

- •5.1 Рабочая программа дисциплины

- •5.1.1 Паспорт дисциплины

- •5.1.2 Виды и содержание занятий по дисциплине

- •5.1.2.1 Лекции

- •5.1.2.2 Лабораторные работы

- •Б) Лабораторные работы в семестре 8

- •5.1.2.3 Курсовой проект

- •5.1.2.4 Самостоятельная работа студентов

- •5.1.3 Формы и содержание текущей аттестации и итоговой оценки по дисциплине

- •5.1.4 Учебно-методические материалы по дисциплине

- •5.1.4.1 Основная литература

- •5.1.4.2 Дополнительная литература

- •5.1.4.3 Перечень пособий и методических материалов, используемых

- •5.1.4.4 Программное обеспечение и Интернет-ресурсы

- •5.1.4.5. Методические указания студентам

- •5.1.4.6 Методические рекомендации преподавателю (см. Таблицу)

- •5.1.5 Учебно-методическая карта дисциплины

- •График аудиторных занятий и срс

- •5.1.5 Учебно-методическая карта дисциплины

- •График аудиторных занятий и срс

- •5.1.6 Лист согласования рабочей программы

- •5.2 Использование технических средств обучения и вычислительной техники. Программное обеспечение дисциплины

- •5.3 Организация самостоятельной работы студентов (срс) по дисциплине

- •5.4 Элементы научного поиска при изучении дисциплины

- •Лист внесения изменений

- •Лист внесения изменений

- •А.1 Лабораторная работа 1 – 2ч. Проектирование экономических информационных систем. Сбор материалов обследования

- •А.2 Лабораторная работа 2 – 4ч. Разработка моделей функционирования предметной области idef0 с использованием средств Case-систем

- •А.3 Лабораторная работа 3 – 2ч. Разработка моделей последовательности и взаимодействия процессов предметной области idef3 с использованием Case-средств

- •А.4 Лабораторная работа 4 – 2ч. Разработка функциональных требований к проектируемой системе с помощью dfd диаграмм и Case-средств

- •А.5 Лабораторная работа 5 – 2ч. Разработка событийно-функиональных моделей бизнес-процессов предметной области aris

- •А.6 Лабораторная работа 6 – 2ч. Анализ материалов обследования и построение моделей «как должно быть» с помощью idef0, idef3, dfd и aris диаграмм

- •А.7 Лабораторная работа 7 – 2ч. Составление технико-экономического обоснования целесообразности разработки информационной системы

- •А.8 Лабораторная работа 8 – 2ч. Формирование требований к будущей информационной системе. Составление технического задания

- •1 Общие сведения

- •Адрес Заказчика: Адрес Разработчика:

- •2 Назначение и цели создания системы

- •2.1 Аис «Управление производственным предприятием» предназначена для:

- •2.2 Целями создания аис «Управление производственным предприятием» являются:

- •4 Требования к системе

- •4.1 Требования к системе в целом

- •4.1.1 Требования к структуре и функционированию системы

- •4.1.2 Требования к надежности

- •4.1.2.1 Надежность функционирования аис «Управление производственным предприятием» должна обеспечиваться следующими способами:

- •4.1.3 Требования к безопасности

- •4.1.4 Требования к эргономике и технической эстетике

- •4.1.5 Требования к эксплуатации

- •4.1.6 Требования к защите информации от несанкционированного доступа

- •4.1.7 Требования по сохранности информации

- •4.1.8 Требования к защите от влияния внешних воздействий

- •4.1.9 Требования к патентной чистоте

- •4.1.10 Требования по стандартизации и унификации

- •4.3 Требования к видам обеспечения

- •Требования к лингвистическому обеспечению Лингвистическое обеспечение аис «Управление производственным предприятием» должно включать в себя совокупность следующих языковых средств:

- •В качестве языка ввода-вывода и манипулирования данными должен применяться язык манипулирования реляционными данными в среде используемой субд – sql, например pl/sql.

- •В качестве субд должна быть использована стандартная бд среды 1с:Предприятие 8.1.

- •4.3.4 Требования к организации пользовательских интерфейсов

- •4.3.5 Требования к техническому обеспечению

- •4.3.6 Требования к метрологическому обеспечению

- •4.3.7 Требования к организационному обеспечению

- •5 Состав, содержание и стоимость работ по созданию системы

- •6 Порядок контроля и приемки системы

- •7 Требования к составу и содержанию работ по подготовке объекта автоматизации к вводу в действие

- •8 Требования к документированию

- •А.9 Лабораторная работа 9 – 2ч.

- •Детальное изучение предметной области и построение моделей

- •Функционирования объекта «как есть» и «как должно быть»,

- •Разработка технико-экономического обоснования и технического задания

- •А.10 Лабораторная работа 10 – 4ч.

- •Разработка функциональной структуры и перечня задач, моделей

- •Бизнес - прецедентов предметной области и прецедентов разрабатываемой

- •Информационной системы с использованием средств ms Visio

- •А.11 Лабораторная работа 11 – 2ч. Моделирование бизнес классов предметной области и информационное обеспечение автоматизированной системы

- •Внемашинное информационное обеспечение

- •Классификация

- •Правила классификации продукции

- •Понятие унифицированной системы документации

- •Внутримашинное информационное обеспечение

- •Проектирование экранных форм электронных документов

- •Информационная база и способы ее организации

- •А.12 Лабораторная работа 12 – 2ч. Разработка постановок задач функциональных подсистем аис

- •А.13 Лабораторная работа 13 – 4ч.

- •А.14 Лабораторная работа 6 – 2ч. Моделирование компонентов

- •Компоненты

- •Интерфейсы

- •Компоновка системы

- •Разновидности компонентов

- •Использование компонентных диаграмм

- •Моделирование программного текста системы

- •Моделирование реализации системы

- •Диаграммы размещения

- •Использование диаграмм размещения

- •А.15 Лабораторная работа 7 – 2ч. Проектирование системы защиты информации

- •А16 Лабораторная работа 16 – 2ч. Расчет экономической эффективности аис

- •А.17 Лабораторная работа 17 – 2ч. Разработка программного обеспечения информационной системы и плана мероприятий по внедрению ис

- •Архитектура экономических информационных систем

- •Методологические основы проектирования эис

- •Содержание и методы канонического проектирования эис

- •1) Компоненты потоков информации (документы, показатели, файлы, сообщения) 2) технологии, методы и технические средства преобразования

- •Проектирование классификаторов технико-экономической информации

- •Проектирование системы экономической документации

- •Проектирование внутримашинного информационного обеспечения эис

- •Основы проектирования технологических процессов обработки данных

- •Проектирование процессов получения первичной информации, создания и ведения информационной базы (иб)

- •1) Предварительная обработка изображений; 2) нахождение полей; 3) проверка распознанной информации; 4) ввод данных в информационную базу;

- •1) Ocr 2) icr 3) omr 4) стилизованные цифры Проектирование технологических процессов обработки экономической информации в локальных эис

- •Проектирование процессов защиты данных

- •Проектирование клиент-серверных корпоративных эис

- •1) Репозиторий 2) графический редактор диаграмм 3) верификатор диаграмм 4) документатор проекта 5) администратор проекта 6) сервис

- •1) Потоки данных 2) процесс 3) хранилище информации 4) внешняя сущность

- •1) Интерфейс 2) база данных 3) управление задачами 4) утилиты 5) обеспечивающие пакеты

- •1) Инструменты быстрой разработки приложения в развитой субд 2) интегрированные инструменты быстрой разработки приложений Типовое проектирование эис

- •1) 1С «Предприятие» 2) «Фолио-Склад» 3) Project Expert 4) инэк

- •1) Открытостью архитектуры 2) масштабируемостью 3) конфигурируемостью

- •1) В справочниках 2) в таблицах описаний конфигурации программных модулей

- •1) Конфигурация программных модулей 2) генерация интерфейсов 3) настройка таблиц объектов данных 4) доработка модулей и интерфейсов

- •1) Пользователь 2) заказчик 3) администратор 4) разработчик

- •1) Потенциал коллектива разработчиков 2) объем и сложность разрабатываемых проектов 3) технология проектирования системы 4) модель жизненного цикла системы

- •1) Руководящий комитет 2) лидера проекта 3) методологический центр 4) команды реинжиниринга 5) владельцев бизнес-процессов

- •Планирование и контроль проектных работ

- •1) Работы 2) временные оценки выполнения работ 3) ресурсные оценки выполнения работ 4) стоимостные оценки выполнения работ

- •1) Важные промежуточные результаты 2) состояние завершенности работы

- •1) Исполнителей 2) энергию 3) материалы 4) машинное время 5) оборудование

- •1) Раннее начало работы равно позднему началу работы 2) раннее окончание работы равно позднему окончанию работы

- •1) Время 2) затраты материальных ресурсов 3) затраты денежных ресурсов 4) технико-экономические показатели

- •Диаграммы idef3

- •Диаграммы aris

- •1) Компоненты потоков информации (документы, показатели, файлы, сообщения) 2) технологии, методы и технические средства преобразования

- •Структура пояснительной записки и требования к ее оформлению

- •Методические рекомендации по выполнению проекта

- •Литература.

- •Темы курсовых проектов

- •2 Содержание и порядок выполнения курсового проекта

- •3 Структура и правила оформления пояснительной записки

- •Приложение б Форма задания на курсовое проектирование

Использование диаграмм размещения

Диаграммы размещения используют для моделирования статического представления того, как размещается система. Это представление поддерживает распространение, поставку и инсталляцию частей, образующих физическую систему.

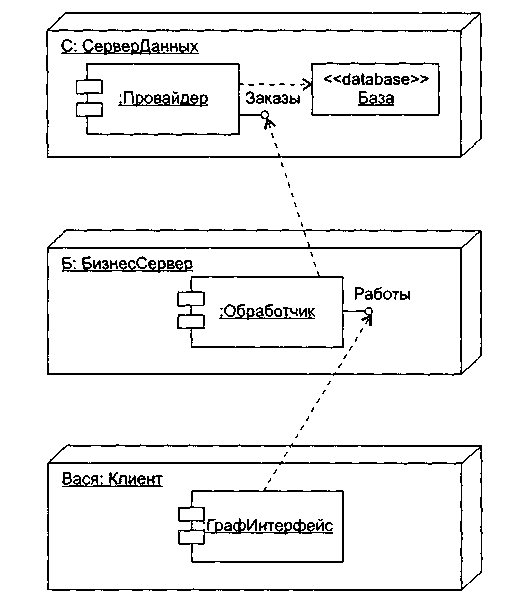

Графически диаграмма размещения — это граф из узлов (или экземпляров узлов), соединенных ассоциациями, которые показывают существующие коммуникации. Экземпляры узлов могут содержать экземпляры компонентов, живущих или запускаемых в узлах. Экземпляры компонентов могут содержать объекты. Как показано на рисунке А.14.15, компоненты соединяются друг с другом пунктирными стрелками зависимостей (прямо или через интерфейсы).

Рисунок А.14.15 - Моделирование размещения компонентов

На этой диаграмме изображена типовая трехуровневая система:

- уровень базы данных реализован экземпляром С узла СерверДанных;

- уровень бизнес-логики представлен экземпляром Б узла БизнесСервер;

- уровень графического интерфейса пользователя образован экземпляром Вася узла Клиент.

В узле сервера данных показано размещение анонимного экземпляра компонента Провайдер и объекта База со стереотипом <<database>>. Узел бизнес-сервера содержит анонимный экземпляр компонента Обработчик, а узел клиента — анонимный экземпляр компонента ГрафИнтерфейс. Кроме того, здесь явно отображены интерфейсы компонентов Провайдер и Обработчик, имеющие, соответственно, имена Заказы и Работы.

А.15 Лабораторная работа 7 – 2ч. Проектирование системы защиты информации

А.15.1 Цель работы - разработка системы защиты информации проектируемой ИС.

А.15.2 Предмет и содержание работы

Предметом работы являются процесс проектирования системы защиты информации в ИС. Теоретические сведения содержатся в лекциях и литературе.

А.15.3 Оборудование и технические средства

Техническими средствами для выполнения работы являются средства лаборатории «Электронный офис», обеспечивающие доступ к сетевому серверу кафедры.

А.15.4 Содержание и последовательность работы

1) Выполнить анализ архитектуры АИС с целью определения:

- типа АИС;

- состава комплекса технических средств (КТС);

- пользователей;

- системного и прикладного ПО.

2) Выполнить анализ и классификацию информации по уровням доступа.

3) Определить категории пользователей по доступу к информации.

4) Выполнить анализ системы сбора, ввода, хранения, обработки и передачи информации. Определить права доступа различных категорий пользователей к категориям информации. Построить модель защиты.

5) Модель поведения потенциальных нарушителей.

6) Вероятные каналы НСД к информации.

7) Возможные угрозы (случайные и преднамеренные).

8) Оценить потенциальный ущерб, который может нанести нарушение целостности и секретности.

9) На стадии «Разработка проекта», исходя из целей и задач защиты, разработать систему защиты информации, как комплекс правовых, морально-этических, организационных, программно-технических и криптографических методов, средств, систем и мероприятий по защите информации.

А.15.5 Требования к оформлению работы

1) Описание результатов анализа информационной системы;

2) Цели и задачи, виды защиты и принципы защиты информации в разрабатываемой системе;

3) Описание методов и средств, используемых для защиты информации в предлагаемой системе защиты.

4) Описание анализа и классификации информации по уровням доступа.

5) Определение категорий пользователей по доступу к информации.

4) Результаты анализа системы сбора, ввода, хранения, обработки и передачи информации. Права доступа различных категорий пользователей к категориям информации. Модель защиты.

5) Модель поведения потенциальных нарушителей.

6) Вероятные каналы несанкционированного доступа (НСД) к информации.

7) Возможные угрозы (случайные и преднамеренные).

8) Оценка потенциального ущерба, который может нанести нарушение целостности и секретности.

9) Описать систему защиты информации, как комплекс правовых, морально-этических, организационных, программно-технических и криптографических методов, средств, систем и мероприятий по защите информации.

Отчет оформляется в виде принтерной распечатки с соблюдением требований ГОСТ 2.105 на листах формата A4.

А.15.6 Методические указания к выполнению работы

КОМПЛЕКСНАЯ ЗАЩИТА ИНФОРМАЦИИ

Комплексная защита информации в сетях ЭВМ предполагает реализацию четырех уровней защиты:

- правовой (юридические нормы, законы; преследуется незаконное использование секретных данных или информации, составляющей объект авторского права)

- административный / организационный (определяется, кто и какую информацию может собирать и хранить; устанавливаются способы доступа к ней и условия ее распространения, права и обязанности работников, их компетенция и ответственность; должностные инструкции)

- аппаратно-программный (применяется процедура идентификации пользователя, которая открывает доступ к данным и программным средствам. Аппаратная защита может быть выполнена в виде кодовой карточки, ключа и т.п.)

Самое слабое место в системе защиты информации – это персонал. Люди обычно отказываются от использования любых дополнительных средств защиты, создающих им неудобства в работе. Поэтому применение аппаратных средств защиты требует административной поддержки.

- криптографический (шифрование данных для скрытия от злоумышленника их смысла. До тех пор пока пользователь не идентифицирован по ключу, смысл данных ему недоступен).

Утечка (потери) информации гарантированно невозможны, если программная среда изолирована:

- на ЭВМ с проверенным BIOS установлена проверенная операционная система

- достоверно установлена неизменность BIOS и операционной системы

- кроме проверенных программ в данной программно-аппаратной среде не запускалось никаких иных программ

- исключен запуск проверенных программ в какой-либо иной ситуации, т.е. вне проверенной среды.

АНАЛИЗ АРХИТЕКТУРЫ АИС

Поясним, что должно содержаться в анализе архитектуры АИС, на примере.

По типу данную АИС можно отнести к автоматизированному рабочему месту (АРМ). Автоматизированное рабочее место представляет собой рабочее место персонала автоматизированной системы управления (в нашем случае ___________________), оборудованное средствами, обеспечивающими участие человека в реализации функций управления. АРМ является основным организационным компонентом ЭИС и представляет собой совокупность методических, языковых, программных, информационных и технических средств, обеспечивающих работу пользователя на ЭВМ в конкретной предметной области.

Предполагается, что единая база данных для работы с АИС будет находиться на выделенном сервере с установленной СУБД ___________________. Пользователи смогут подсоединяться и работать с системой посредством клиентского приложения.

Для этого на сервере должно быть установлено следующее системное ПО:

- Операционная система ___________________;

- СУБД ___________________ (обосновать выбор).

На клиентской машине должны быть установлены:

А) системное ПО

- Операционная система ___________________;

- Клиентская библиотека для работы с БД ___________________;

Б) прикладное ПО

- Офисный пакет Microsoft Office;

- Почтовый клиент;

- Само приложение (исполняемый файл).

Можно выделить ___________________ категорий пользователей. Первая категория – специалисты предметной области (___________________), вторая категория – программисты и администраторы, которые должны будут сопровождать программное обеспечение.

Таблица А.15.1 – Таблица разграничения прав доступа

|

№ |

Доступ к информации |

1-ая категория |

2-ая категория |

… |

N-ая категория |

|

1 |

|

RW |

R |

|

R |

|

2 |

|

|

|

|

|

Составим небольшой список наиболее вероятных угроз:

1) Потеря данных вследствие случайных или преднамеренных действий пользователя.

Решение проблемы – периодически делать резервные копии базы данных, чтобы затраты на восстановление информации были минимальны.

2) Потеря данных вследствие аппаратных или программных сбоев.

Решение проблемы – хранить резервные копии базы данных необходимо на нескольких носителях, причем разных поколений.

3) Фальсификация данных.

Решение проблемы – периодически осуществлять выборочные проверки, контролировать ввод информации.

4) Искажение и модификация данных вследствие НСД.

Решение проблемы – своевременно обнаружить факт несанкционированного доступа к базе данных (с использованием журнала) и предпринять необходимые меры к ликвидации последствий, выявить виновных лиц.

5) Нарушение работоспособности системы вследствие наличия ошибок, допущенных программистом при написании кода.

Решение проблемы – сообщить об ошибке программисту, ответственному за сопровождение и, при необходимости, провести модификацию.

6) Получение доступа к системе путем перехвата пароля с помощью сетевого анализатора.

Решение проблемы – пароль для входа в систему при передаче шифруется.

Опишем один из возможных видов сетевых атак (таким образом злоумышленник может перехватить пароль и т.п.).

Самый распространенная технология построения локальных сетей лежит на протоколе Ethernet. Снифинг становится возможным в случае отсутствующей маршрутизации на канальном уровне, все пакеты доставляются до всех компьютеров сети. В заголовке ethernet-пакета содержится mac-adress сетевой карты, которая должна обработать пакет, но это вовсе не значит, что другой компьютер не сможет обработать эти данные.

Как известно, сети бывают двух видов - на свитчах и хабах. Последние виды сетей уже не так распространены, однако являются самым лакомым куском для «сетевых рыбаков». Самым простым способом отлова данных в сетях такого типа - перевод сетевой карты в режим «promisc mode». После этого карта начинает принимать абсолютно все пакеты в локальном сегменте без разбора адресата. Но в настоящий момент таких сетей уже все меньше - сетевые администраторы ставят свитчи. В этом случае пакеты будут доставлять только до адресатов.

Первый способ снифа является пассивным, те не предпринимает никаких усилий для ловли пакетов, все происходит на уровне протокола. Второй метод снифа называется Man-In-The-Middle (человек посередине). Он является активным, т.к. для ловли пакетов надо нужным образом «засорить» ARP-таблицы. При этом происходит спуфинг arp-таблиц и пакеты проходят через третье лицо (буквально forwarding).