- •Самостійна робота №14 Тема: Інтерфейс користувача Питання до самоконтролю

- •Самостійна робота №15 Тема: Автоматизовані інформаційні системи і технології бухгалтерського обліку і аудиту. Питання для самоконтролю

- •Организация учета с использованием автоматизированной формы

- •Системы автоматизации аудиторской деятельности (саад)

- •Самостійна робота №16 Тема: Технологія і основні етапи побудови інтегрованих (корпоративних)і експертних інформаційних систем. Питання до самоконтролю:

- •Відмінні риси корпоративних систем

- •Самостійна робота №17 Тема: Радіо-Ethernet. Супутникові системи доступу. Перспективні системи. Питання для самоконтролю

- •Самостійна робота №18 Тема:Корпоративна мережа Intranet. Питання для самоконтролю

- •Самостійна робота №19 Тема: Електронна пошта та безпека. Питання для самоконтролю

- •В³руси та хробаки

Самостійна робота №18 Тема:Корпоративна мережа Intranet. Питання для самоконтролю

Надати визначення мережі Intranet.

Описати протоколи Intranet.

Які особливості архітектури Intranet?

З якою метою застосовують корпоративні мережі?

В чьому полягає перевага застосування корпоративних мереж?

Описати відміність корпоративних мереж від локальних.

надати характеристику кожному компоненту Intranet.

Які функції виконує екрануюча система?

Що розуміють під терміном «захисний екран»?

В яких випадках застосовують екрануючий маршрутизатор?

Які функції виконує транспортний фільтр?

Які дії виконує екрануючий шлюз?

Структура мережі Intranet

Історія Intranet почалася восени 1994 року, коли Стів Теллін (компанія Amdahl) запропонував термін Intranet для визначення корпоративних інформаційних систем, побудованих на принципах Internet.

Intranet — це територіально обмежена локально-обчислювана мережа (LAN), в якій застосовується технологія побудови і служби представлення інформації Internet. Тому базовим протоколом управління передачі інформації є TCP/IP. Для повноцінного функціонування Intranet необхідна підтримка наступних протоколів:

HTTP — протокол передачі гіпертекстів;

SMPT, РОРЗ — протоколи електронної пошти;

FTP — протокол передачі файлів;

NNTP — протокол групи новин Usenet.

Якщо немає можливості перейти на TCP/IP, то можна використовувати спеціальні шлюзи TCP/IP компаній Firelor чи Perfomance Technologies. Шлюзи перетворюють формати пакетів між протоколами TCP/IP і IPX (міжмережевий обмін пакетами) фірми Novell або NetBIOS, спрощуючи проблему переносу TCP/IP в корпоративну LAN.

Intranet дозволяє значно підвищити ефективність праці за рахунок сумісного використання інформаційних ресурсів всередині компанії (фірми, корпорації тощо) і за рахунок використання технологічних концепцій Internet (Web-технології).

В Intranet задачі зв'язку, виробничі задачі і процеси (наприклад, робочі взаємовідношення, інфраструктури, проекти, бюджет і графіки) визначаються в режимі "on-line" через єдиний інтерфейс. Таким чином, Intranet —це інтелектуальний потенціал організації, де кожний окремий комп'ютер використовується з максимальною результативністю, мінімальними грошовими і трудовими видатками та оперативно.

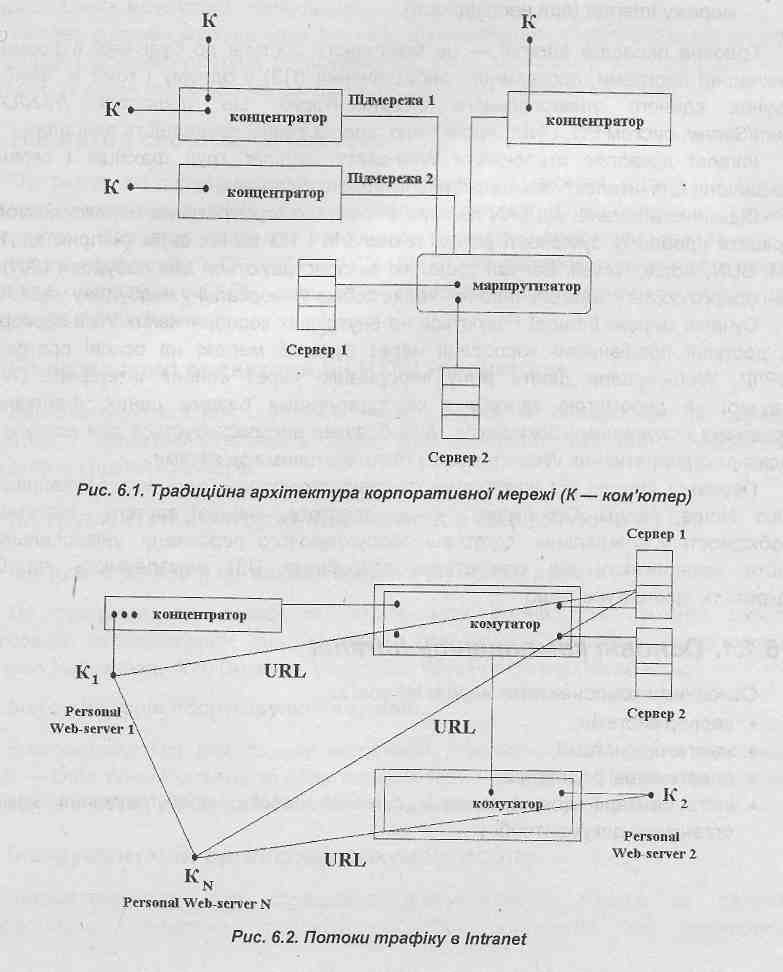

Відомо, що традиційна архітектура корпоративної мережі, яка існувала до 1994 року, базувалася на сукупності сегментів LAN, пов'язаних між собою через маршрутизатор (рис. 6.1). Продуктивність мережі у такому випадку обмежується пропускною здатністю мережі і продуктивністю магістрального маршрутизатора.

В Intranet ситуація змінюється на інше. Архітектура Intranet представлена на рис. 6.2. Розглянемо деякі особливості такої архітектури.

• Зміна потоків трафіку. В традиційній моделі мережі "клієнт-сервер" 80% приходилось на обмін даними з локальним сервером і 20% —на міжмережевий обмін даними. В моделі "клієнт-сервер" на основі Intranet вже не діє старе правило "80/20", тому що неможливо передбачити звертання користувачів до Web-серверів, які розподілені по всій організації Це потребує більш якісного планування Intranet.

Зміна інтенсивності трафіку. Розповсюдження мережеорієнтованих, заснованих на Web, програм викликає експоненціальне збільшення мережевого трафіку, що вимагає підвищення вимог до швидкості і надійності пристроїв у мережі.

Зміна структури трафіку. Зростання кількості критично важливих програм, що використовують мультимедія-інформацію, на основі Intranet збільшує потребу в появі служби якості обслуговування, підтримки групових програм з інтенсивним трафіком тощо.

Тобто, з впровадженням технології Intranet в корпоративній мережі все більш актуальною, як бачимо, стає потреба в зміні архітектури існуючих корпоративних чи локальних мереж.

К орпоративні

мережі часто використовуються для

наступних цілей:

орпоративні

мережі часто використовуються для

наступних цілей:

для підтримки оперативних (кожного дня) ділових функцій, наприклад, ведення складського обліку, діловодство тощо;

для представлення співробітникам компанії доступу до корпоративних документів, баз даних, для друку необхідної інформації;

для ефективної підтримки внутрішньокорпоративних інформаційних служб;

для органічної вбудови внутрішньої інформаційної структури в загальну мережу Internet (при необхідності).

Головна перевага Intranet — це можливість доступе до будь-якої інформації, прикладної програми, програмного забезпечення (ПЗ) у одному і тому ж "вікні" за рахунок єдиного універсального інструментарію. Це технології WAN/LAN, Client/Server, систем PC, UNIX, Apple тощо, але на єдиній концепції та пинципах.

Intranet дозволяє створювати Web-сайти відділів, груп фахівців і окремих спеціалістів для інтелектуального корпоративного спілкування.

Відмінність Intranet від LAN полягає в тому, що корпоративна мережа дозволяє вирішити проблему сумісності різних технологій і ПЗ різних фірм (наприклад, HP, IBM, SUN, Apple, Novell, Banyan тощо, які використовуються для побудови LAN) на рівні одного об'єкту. Модель Intranet являє собою універсальну надбудову над LAN.

Сучасні мережі Intranet базуються на внутрішніх корпоративних Web-серверах, які доступні працівникам корпорації через будь-які мережі на основі протокола TCP/IP. Web-сервери дають різну інформацію через єдиний інтерфейс (Web-браузер) за допомогою зв'язків з корпоративними базами даьгих, файловими серверами і сховищами документів. Web-браузер використовується для доступу до множини корпоративних Web-сторінок з гіпертекстовими зв'язками.

Перевага Intranet від платформи групових технологій (groupware) (наприклад Lotus Notes, Novell Groupwise) — це простота, менша вартість, відсутність необхідності у спеціальній підготовці обслуговуючого персоналу, універсальність (тобто незалежність від конкретного розробника ПЗ), незалежність від ОС, відкритість архітектури тощо.

Основні компоненти Intranet

Основними компонентами мережі Intranet є:

сервер системи;

навігатор системи;

гіпертекстові редактори;

інструментарії для організації сумісної роботи, обслуговування архівів, організації документообігу.

Сервер системи

Використовується для розподілу ресурсів інформаційної системи. Він зчитує необхідні файли з дисків, запускає програми і передає клієнтським програмам (навігаторам) гіпертекстовий документ. Для цього сервер системи використовує URL.

Для зв'язку системи з базою даних сервер використовує спеціальну програму перетворення формату бази даних в формати мови HTML за допомогою шлюзового інтерфейсу Web — CGI (розглядається в попередньому розділі).

Крім універсального серверу використовуються спеціалізовані сервери. Так, наприклад, всі основні виробники баз даних випустили свої власні Web-сервери, які можуть без CGI звертатись до бази даних. Такі, сервери ефективніше використовують можливості обладнання.

Сервер системи має ще одну важливу функціональну особливість: він слідкує за правом (паролем) доступа до документів, тобто забезпечує простий і надійний контроль за діями користувачів, що підвищує безпеку і надійність Intranet.

Навігатор системи чи браузер

Підтримує інтерфейс користувача з системою. Навігатор отримує з різних серверів документи з графікою, які представлені у форматі HTML, і видає їх на екран чи принтер. Навігатор дозволяє використовувати різні протоколи для зв'язку з серверами, наприклад, HTTP, FTP, NNTP, SMTP. За допомогою навігатора просто посилати повідомлення ЕП, запускати програми для перегляду визначених документів різних форматів.

Гіпертекстові редактори чи HTML-редактори

Використовуються для створення нових документів. Вважається, що сервер, навігатор і редактор створюють ядро Web-технології, без якого неможливо побудувати справжню Intranet.

Інструментарій узгодження Intranet з вже існуючим ПЗ

Інструментарій для організації спільної (сумісної) роботи

Це програми, які дозволяють створювати умови для сумісної роботи службовців, організовувати дискусії тощо, комфортно і візуально через сервер системи. Наприклад, Web Crossing, Workgroup Web Forum, netThread тощо.

Інструментарій обслуговування архівів

Використовується для пошуку інформації у великих базах даних корпорації (DWH — Data Ware House), для перетворення (при необхідності) форматів архівних документів в HTML, для створення каталогів документів і пошука по ним.

Інструментарій організації документообігу

Використовується для спрощення документообігу об'єкта за рахунок використання стандартних процедур обробки документів, які дозволяють користувачу заповнювати лише стандартні спеціальні форми, а весь подальший процес оформлення документа буде виконувати програма Intranet. Наприклад, InterNotes Web Publisher, Basis Document Manager, Infobase Web Publisher, Dyna Web тощо.

Захист корпоративних мереж

Організація керування каналом доступу

Сьогодні багатьом компаніям потрібні послуги, які надає всесвітня комп'ютерна мережа Internet. Однак їх керівників лякає пряме підключення до глобальної мережі, і це цілком вірно. Internet об'єднує велику кількість людей. Фактично це — не просто комп'ютерна мережа, а зовсім нове суспільство, яке називають кіберпростором.

В Internet, як і в іншому суспільстві, можуть зустрітися комп'ютерні хулігани, шпигуни або так звані хакери (комп'ютерні бандити). Часто буває важко встановити особу користувача, який намагається отримати віддалений доступ до комп'ютера.

Різноманітні протоколи, що використовуються в сегментах Internet, можуть бути погано захищені від прослухування або підробки, і тому недоброзичливець може нелегально використовувати ресурси глобальної мережі.

При підключенні до Internet дуже важливим є організація керування каналом доступу. Здійснювати контроль над цим каналом можна різним чином: перетинати тіль- І ки небезпечні дії користувачів або підключитися до мережі через спеціальну захисну систему, яка обмежить такі дії. Це дуже важливий вибір ,від якого залежить майбутня безпека всієї корпоративної мережі.

При використанні спеціальної системи, яка буде контролювати канал доступу до зовнішнього світу (так званий захисний екран), з'являється можливість дозволяти лише необхідні для внутрішньої мережі зв'язки, а інші блокувати. Такий захист дозволяє запобігати не тільки нападу на корпоративну мережу, але й його підготовчому етапу — дослідженню мережі. Крім того, інколи достатньо встановити захист тільки на канал доступу — це спрощує проблему, що розглядається.

Багато компаній та обчислюваних центрів дотримуються означених принципів та правил безпеки. Захисний екран — найбільш адекватний інструмент для їх втілення. Його використовують для захисту від зовнішнього нападу, і якщо корпоративна мережа може бути атакована через модем, то екран у змозі ефективно контролювати телефонні зв'язки.

Більш складна екрануюча система блокує доступ зовнішніх користувачів у корпоративну мережу, але дозволяє вільний доступ до Internet для внутрішніх користувачів. В загальному випадку захисний екран можна налаштувати на захист від будь-якого нападу, однак для цього необхідно правильно його запрограмувати, тобто скласти для нього політику безпеки.

Поняття захисного екрану

Екрануюча система включає два механізми: дозволяючої та забороняючої дії. Дозволяюча частина екрана забезпечує зв'язок між корпоративною та відкритими мережами, а забороняюча блокує небезпечні та незаконні дії користувачів.

Дозволяючий механізм складається з програм, що підтримують сервіси Internet: Telnet, ftp,WWW,Gopher та інші. Такі програми, які називаються сервісними агентами, працюють так, щоб виконувати лише визначені, безпечні команди. Можна побудувати екрануючу систему, цілком складену з сервісних агентів. Принцип побудови такого екрану, який називається екрануючим шлюзом, можна сформулювати наступним чином: "заборонено все, крім необхідного".

Забороняючий механізм захищає корпоративну мережу від небезпечних дій користувачів. Для блокування зв'язку використовуються різноманітні критерії фільтрації. Найбільш відомі з них:

адреса і маска підмережі відправника;

адреса і маска підмережі одержувача;

порт відправника;

порт одержувача;

сервіс;

час використання сервісу.

Фільтрація по адресі та масці підмережі відправника необхідна у тому випадку, коли необхідно блокувати зв'язок з означеним комп'ютером або мережею, а по адресі одержувача — якщо потрібно закрити доступ зовнішньому користувачу у деяку заборонену область.

Якщо користувач не повинен працювати з деяким конкретним сервісом, то екран може блокувати пакети, які використовуються цим сервісом і належать даному користувачу. Іноді фільтрують пакети інформації на основі часу їх відправки. Це необхідно, наприклад, для тимчасового допуску клієнтів у корпоративну мережу. Скомбінувавши основні критерії, можна означити достатньо точні правила.

Як правило, захисний екран складається з набору агентів для кількох сервісів (дозволяючий механізм), правил доступу зовнішніх користувачів до цих агентів і механізму блокування всіх інших дій. Крім цих компонентів екрануюча система може мати додаткові блоки, наприклад, для аналізу дій користувачів та вияву можливих нападів або для створення віртуальної корпоративної мережі.

Захисний екран — це послідовність фільтрів, які виконують означені дії з потоком інформації. Фільтри мають різноманітні відомості про дані, що передаються через них, і тому можуть по різному обробляти потоки інформації. Загальними для всіх фільтрів є наступні дії: пропустити потік інформації через фільтр, блокувати його, подати сигнал тривоги або записати означене повідомлення в системний журнал.

Трьома основними типами фільтрів є :

пакетний фільтр, або екрануючий маршрутизатор, який фільтрує інформаційні пакети;

транспортний фільтр, який керує сеансами зв'язку;

екрануючий шлюз, який керує окремими сервісами.

З цих трьох фільтрів можна побудувати мережевий екран довільної конфігурації. Фільтри найкраще встановлювати послідовно, причому чим більше вони відрізняються, тим надійніший їх загальний захист.

Задача екрануючого маршрутизатора — створити зону умовної статистичної маршрутизації, тобто екрануючий маршрутизатор передає пакети інформації за адресою, встановленою системним адміністратором, а не по вказаній в пакеті. Наприклад, якщо в корпоративній мережі є безпечний поштовий сервер, то екрануючий маршрутизатор весь потік електронної пошти передає на цей сервер. Існують захисні екрани, які цілком складаються з екрануючих маршрутизаторів, однак важко побудувати необхідний "лабіринт" статистичної маршрутизації.

Екрануючі маршрутизатори є простими, прозорими для користувачів і мають високу швидкодію. Екран, який складається з маршрутизаторів, не затримує передачі інформації. Крім того, фільтри цього типу оперують найбільш повною інформацією про топологію мережі і напрямки передачі інформації.

Недолік цього екрана в тому, що маршрутизатор не враховує кількість інформації, що передається, контекст пакетів та інші аналогічні критерії. Крім того, якщо ха-кер зламав такий фільтр, то визначити це важко.

Транспортний фільтр керує сеансами зв'язку. Фільтр цього типу під час відкриття інформаційного каналу та обміну повідомленнями може загубити відповідність адрес, записувати контрольну інформацію в системний журнал, контролювати кількість інформації, що передається, і виконувати інші дії транспортного рівня.

Такий фільтр збирає інформацію, котра може попередити можливі напади або знайти помилки керування та конфігурації екранів. Він відслідковує, наприклад, підробку адрес та перевіряє ім'я комп'ютерів, блокує у випадку небезпеки виклик відповідної служби.

Неможливість управління UDP-сеансами — основний недолік транспортного фільтру. Також він не може визначити "законність" сполучень, які контролює.

Екрануючий шлюз забезпечує безпечне обслуговування мережевих служб. Він проводить аунтентифікацію користувачів і тільки після цього дозволяє або заперечує їм зв'язок з внутрішньою м ережею. Шлюз відкриває два різних сеанси зв'язку з користувачами різних мереж, тому зовнішнім користувачам здається, що вони встановили зв'язок з самим шлюзом. Такий фільтр фактично є представником корпоративної мережі в Internet.

Шлюз має справу вже з користувачами, а не з пакетами або з сеансами. Тому він містить більш повні дані і реалізує захисний механізм, недоступні для інших фільтрів, наприклад, перевіряє істинність кожного користувача, приховує адреси внутрішніх комп'ютерів та виконує інші аналогічні дії. Системний журнал, який ведеться цим фільтром, найбільш місткий та корисний. Екрануючий шлюз — самий надійний захисний механізм корпоративної системи.

Недоліки цього фільтра: його складність, вузька спеціалізація та невелика швидкість передачі інформації. Необхідність установки нових агентів для кожного нового сервіса зменшує гнучкість системи.

Згадані фільтри — основа сучасної технології екрануючих систем. Однак є змішані екрани, які неможливо віднести до жодного з типів. Ці екрани об'єднують всі види типів в одній системі. Змішані екрани мають повну інформацію про встановлений зв'язок, на підставі якої вони більш точніше можуть визначати можливий напад.

Популярність Internet зростає з кожним днем, а разом з нею зростають і вимоги до ресурсів та якості їх представлення. Тепер інтереси користувачів не обмежуються електронною поштовою скринькою і пошуком якої-небудь інформації в WWW, вони -загнуть створювати власні Web-сторінки, навіть Web-вузли. Новачки організують прості HTML-сторінки, не звертаючи особливої уваги на стиль і дизайн. Але, згодом, ; / них з'являється бажання зробити щось ефектне і цікаве. І тоді новоспеченому Web-майстру доводиться більш досконало вивчати мови розмітки (DHTML, HTML, XML, VRML, XHTML) і мови створення клієнтських сценаріїв (JavaScript, VBScript).

Згодом у нього можуть з'явитись і нові вимоги (наприклад, поспілкуватись із відвідувачами свого вузла). І в цьому випадку його вже не задовольнить, якщо в тіло ггорінки просто додасться посилання на його поштову скриньку. Так, він вирішить, що непогано було б одержати досить повну інформацію про відвідувачів вузла (імена, e-mail, телефони, факси, адреси тощо), підрахувати кількість відвідувань, зібрати ; пізні думки і, нарешті, створити базу даних. Але для реалізації всього цього HTML і, -звіть, VBScript чи JavaScript стає недостатньо, тому що ці мови призначені для опи-:/ сценаріїв, що виконуються на комп'ютері клієнта. Отже, потрібно мати хоча б мінімальне уявлення про принципи виконання програм та архітектуру Internet.

На сучасному етапі розвитку Internet-технологій використовується клієнт-серверна архітектура. Тобто, комп'ютери мережі можна поділити на дві групи: сервери та клієнти. Клієнти — це комп'ютери користувачів, з яких вони виконують навігацію -а просторах Internet в пошуках певних ресурсів. Сервери — це комп'ютери, на яких містяться Web-сторінки та інформаційно-програмні ресурси.

В зв'язку з цим, мови програмування для Internet можна розподілити на дві особні групи: мови опису сценаріїв — завантажуються на комп'ютер користувача разом із сторінкою і на ньому виконуються, та мови динамічного створення сторінок та КЗробки інформації — більш потужні, розміщуються та виконуються на сервері, станні, в свою чергу, використовують технологію CGI, що реалізовує інтерфейс обміну інформацією між клієнтом і програмою-обробником. Ці мови називають універ-:альними сценарними мовами. До їх складу входять PHP, Perl, Java, C++, Python, Tel -ощо

Слід зауважити, що на даний момент ведуться розробки нових lnternet-технологій і, можливо, через декілька років вже забудуть про архітектуру "клієнт-сервер" і «зви програмування, що з нею пов'язані дуже тісно. Одним з прикладів є розробки технології .NET, яка передбачає рівноправний обмін між комп'ютерами мережі. Також ведуться розробки і нових програмних засобів (мова Curl).