Ход работы:

Технический проект автоматизированной системы; технический проект AC: комплект проектных документов на АС, разрабатываемый на стадии "Технический проект", утвержденный в установленном порядке, содержащий основные проектные решения по системе в целом, ее функциям и всем видам обеспечения АС и достаточный для разработки рабочей документации на АС.

Раздел |

Содержание |

Пояснительная записка. |

Основания для разработки системы. Перечень организаций разработчиков. Краткая характеристика объекта с указанием основных технико-экономических показателей его функционирования и связей с другими объектами. Краткие сведения об основных проектных решениях по функциональной и обеспечивающим частям системы. |

Функциональная и организационная структура системы. |

Обоснование выделяемых подсистем, их перечень и назначение. Перечень задач, решаемых в каждой подсистеме, с краткой характеристикой их содержания. Схема информационных связей между подсистемами и между задачами в рамках каждой подсистемы. |

Постановка задач и алгоритмы решения. |

Организационно-экономическая сущность задачи (наименование, цель решения, краткое содержание, метод, периодичность и время решения задачи, способы сбора и передачи данных, связь задачи с другими задачами, характер использования результатов решения, в которых они используются). Экономико-математическая модель задачи (структурная и развёрнутая форма представления). Входная оперативная информация (характеристика показателей, диапазон изменения, формы представления). Нормативно-справочная информация (НСИ) (содержание и формы представления). Информация, хранимая для связи с другими задачами. Информация накапливаемая для последующих решений данной задачи. Информация по внесению изменений (система внесения измений и перечень информации, подвергающейся изменениям). Алгоритм решения задачи (последовательность этапов расчёта, схема, расчётные формулы). Контрольный пример (набор заполненных данными форм входных документов, заполненные по результатам решения экономико-технической задачи и в соответствии с разработанным алгоритмом расчёта). |

Организация информационной базы. |

Источники поступления информации и способы её передачи. Совокупность показателей, используемых в системе. Состав документов, сроки и периодичность их поступления. Основные проектные решения по организации фонда НСИ. Состав НСИ, включая перечень реквизитов, их определение, диапазон изменения и перечень документов НСИ. Перечень массивов НСИ, их объём, порядок и частота корректировки информации. Структура фонда НСИ с описанием связи между его элементами; требования к технологии создания и ведения фонда. Методы хранения, поиска, внесения изменений и контроля. Определение объёмов и потоков информации НСИ. Контрольный пример по внесению изменений в НСИ. Предложения по унификации документации. |

Альбом форм документов. |

Отсутствует. |

Система математического обеспечения. |

Обоснование структуры математического обеспечения. Обоснование выбора системы программирования. Перечень стандартных программ. |

Принцип построения комплекса технических средств. |

Описание и обоснование схемы технологического процесса обработки данных. Обоснование и выбор структуры комплекса технических средств и его функциональных групп. Обоснование требований к разработке нестандартного оборудования. Комплекс мероприятий по обеспечению надёжности функционирования технических средств. |

Расчёт экономической эффективности системы. |

Сводная смета затрат, связанных с эксплуатацией систем. Расчёт годовой экономической эффективности, источниками которой являются оптимизация производственной структуры хозяйства (объединения), снижение себестоимости продукции за счёт рационального использования производственных ресурсов и уменьшения потерь, улучшения принимаемых управленческих решений. |

Мероприятия по подготовке объекта к внедрению системы. |

Перечень организационных мероприятий по совершенствованию бизнес-процессов. Перечень работ по внедрению системы, которые необходимо выполнить на станции рабочего проектирования, с указанием сроков и ответственных лиц. |

Ведомость документов. |

Отсутствует. |

Внеаудиторная работа №6

Задание 1: перечислите достоинства и недостатки типового проектного решения

ХОД РАБОТЫ:

По требованиям задания составим и отформатируем таблицу для выполнения данной внеаудиторной работы.

Класс ТПР, реализация ТПР |

Достоинства |

Недостатки |

Электронные ТПР. Библиотеки методоориентированных программ. |

Обеспечивается применение модульного подхода к проектированию и документированию АИС. |

Большие затраты времени на сопряжение разнородных элементов вследствие информационной, программной и технической несовместимости. Большие затраты времени на доработку ТПР отдельных элементов. |

Подсистемные ТПР. Пакеты прикладных программ. |

Достигается высокая степень интеграции АИС. Позволяют осуществлять модульное проектирование; параметрическую настройку программных компонентов на различные объекты управления. Обеспечивают сокращение затрат на проектирование и программирование взаимосвязанных компонентов: хорошее документирование отображаемых процессов обработки информации. |

Адаптивность ТПР недостаточна с позиции непрерывного инжиниринга деловых процессов. Возникают проблемы в комплексировании разных функциональных подсистем, особенно в случае использования решений нескольких производителей программного обеспечения. |

Объектные ТПР. Отраслевые проекты ИС. |

Комплексирование всех компонентов АИС за счёт методологического единства и информационной, программной и технической совместимости. Открытость архитектуры позволяет устанавливать ТПР на разных программно-технических платформах. Масштабируемость допускает конфигурацию ИС для переменного числа рабочих мест. Конфигурируемость позволяет выбирать необходимое подмножество компонентов. |

Проблемы привязки типового проекта к конкретному объекту управления, что вызывает в некоторых случаях даже необходимость изменения организационно-экономической структуры объекта автоматизации. |

Внеаудиторная работа №7

Задание 1: определить существующие типы запросов в СУБД

ХОД РАБОТЫ:

Для ответа на поставленное задание ответим сначала, что такое запросы.

Итак, запросы – это объекты базы данных, которые служат для извлечения данных из таблиц и предоставления их пользователю в удобном виде. Особенность запросов состоит в том, что они черпают данные из базовых таблиц и создают на их основе временную таблицу. Применение запросов позволяет избежать дублирования данных в таблицах и обеспечивает максимальную гибкость при поиске и отображении данных в базе данных.

С помощью запросов выполняются операции по извлечению, созданию, изменению или удалению данных в базе данных.

В наиболее используемой нами СУБД MicrosoftAccess, существует два основных типа запросов.

Запросами на выборку называют запросы, выполняющие извлечение данных, предназначенных для отображения, с помощью инструкции SQL SELECT.

Управляющими запросами называют сохраненные процедуры, выполняющие вставку, изменение или удаление данных с помощью инструкций SQL INSERT, UPDATE и DELETE.

Внеаудиторная работа №8

Задание 1:создать 10 тестовых заданий по изученному разделу

ХОД РАБОТЫ:

1) Укажите, как называется программный комплекс, предназначенный для создания и обслуживания базы данных:

A) СУБД

B) АСУ

C) ГИС

2) Информационная система – это совокупность:

A)технического, программного, организационного обеспечения и персонала

B)технического, программногообеспечения и персонала

C)программного, организационного обеспечения и персонала

3) Укажите, какие специальные объекты осуществляют связь между клиентом, сервером и базой данных, размещенной на сервере:

A)страницы

B) таблицы

C) формы

4) Автоматизированная информационная система – это:

A)совокупность математических и аппаратных средств

B) совокупность технических и аппаратных средств

C) совокупность программных и аппаратных средств

5) Укажите, как называется структура данных, для которой характерна подчиненность объектов нижнего уровня объектам верхнего уровня:

A)иерархической

B) подчиненной

C) сетевой

6) Какой модели жизненного цикла автоматизированной информационной системы не существует?

A) каскадная модель

B) интеграционная модель

C) спиральная модель

7) Укажите существующие на данный момент модели данных:

A)иерархические, реляционные, списки

C) структурные

D) внутренние, внешние

8) Что такое архитектура автоматизированной информационной системы?

A)организационная структура автоматизированной системы

B) концептуальное описание состава системы, включающая описание элементов системы, их взаимодействия и внешних свойств

C) оба варианта

9) Укажите, что подразумевается под понятием «безопасность баз данных»:

A)немедленное и автоматическое сохранение изменений состава данных

B)немедленное и автоматическое сохранение изменений структуры базы данных

C)немедленное и автоматическое завершение работы системы при изменении состава данных

10) Укажите верное количество общепринятых этаповпараметрически-ориентированного типового проектирования:

A) 2

B) 3

C) 4

Внеаудиторная работа №9

Задание 1: законспектировать ответ на вопрос – использование диаграмм в отчётах

ХОД РАБОТЫ:

Так как вопрос в задании поставлен очень ёмкий, ответим на него в общих чертах: виды диаграмм и специфика их применения в отчётах чрезвычайно обширна и разнообразна.

Самым наглядным примером использования диаграмм можно считать офисные пакеты Microsoft Excelи Microsoft Access а также сродные продукты компании Oracle.

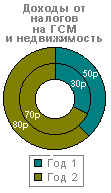

Диаграммы служат для наглядного графического представления информации, облегчая для пользователей сравнение и выявление тенденций и закономерностей в данных:

Для создания в форме или отчёте диаграмм, связанных с данными из доступных таблиц, запросов или других источников записей, используют приложение Microsoft Graph (при применении офисного пакета от Microsoft). Эти диаграммы могут быть глобальными (включающими все данные) или связанными с отдельной записью (отражающими данные только текущей записи и обновляющимися при переходе на другую запись).

В этом режиме доступны несколько типов диаграмм, включая двумерные (2-D) и трехмерные (3-D). Параметры форматирования позволяют включать в диаграммы текст и графику, изменять цвета и добавлять линии тренда и планки погрешностей.

Внеаудиторная работа №10

Задание 1: законспектировать ответ на вопрос – элементы управления как объекты формы или отчёта

ХОД РАБОТЫ:

Все сведения в форме или отчёте содержатся в элементах управления.

Элементы управления — это объекты формы или отчёта, которые служат для вывода данных на экран, выполнения макрокоманд или оформления формы или отчёта. Например, поле можно использовать для вывода данных на экран в форме или отчёте, кнопку — для открытия другой формы или отчёта, а линию или прямоугольник — для разделения и группировки элементов управления с тем, чтобы они лучше воспринимались пользователем.

В Microsoft Access на панели элементов в режимах конструктора формы и конструктора запроса имеются следующие типы элементов управления: надпись, поле, группа, выключатель, переключатель, флажок, поле со списком, список, кнопка, рисунок, свободная рамка объекта, присоединённая рамка объекта, разрыв страницы, набор вкладок, подчиненная форма/отчёт, линия, прямоугольник и дополнительные элементы HTML и ActiveX.

Элементы управления могут быть связанными, свободными или вычисляемыми. Связанные элементы управления присоединены к полю базовой таблицы или полю запроса и используются для отображения, ввода или обновления значений из полей базы данных. Для вычисляемого элемента управления в качестве источника данных используется выражение, в котором могут быть данные из поля базовой таблицы или поля запроса для формы или отчёта, а также данные другого элемента управления формы или отчёта. Для свободных элементов управления источников данных не существует. Используются они для вывода на экран данных, линий, прямоугольников и рисунков.

Надписи предназначены для отображения в форме или отчёте описательных текстов: заголовков, подписей или кратких инструкций. В надписях не выводятся значения полей или выражений; они всегда являются свободными и не меняются при переходе от записи к записи.

Надпись может быть присоединена к другому элементу управления (такую надпись называют подписью). Например, если поле создается с присоединённой надписью, которая содержит подпись этого поля, эта надпись появляется как заголовок столбца в форме в режиме таблицы.

Надпись, созданная с помощью инструмента «Надпись», размещается отдельно и не присоединяется ни к какому элементу управления. Такие надписи используются для отображения разных сведений (например, заголовков формы или отчёта), а также для вывода поясняющего текста. Надписи, не присоединённые к элементам управления, не отображаются в режиме таблицы.

Поля, используемые в форме или отчёте для отображения данных из таблицы, запроса или инструкции SQL, называют присоединёнными, потому что они связаны с данными в поле в источнике данных. Кроме того, существуют свободные поля. Например, можно создать свободное поле для отображения результатов вычислений или приёма данных, вводимых пользователем. Содержимое свободного поля нигде не сохраняется.

Группа используется в форме или отчёте для вывода ограниченного набора параметров. Группа делает выбор параметров простым и наглядным. В каждый момент времени в группе может быть выбран только один параметр. Группа состоит из рамки, набора флажков, переключателей или выключателей.

К полю присоединяется только рамка группы, а не находящиеся в ней флажки, выключатели или переключатели. Пользователь не должен определять свойство Данные (ControlSource) для каждого элемента управления в группе. Вместо этого следует задать в свойстве Значение параметра (OptionValue) каждого флажка, выключателя или переключателя число, являющееся допустимым для поля, к которому присоединена рамка группы. При выборе параметра в группе Microsoft Access вводит в поле значение, равное значению свойства Значение параметра (OptionValue) выбранного элемента.

В свойстве Значение параметра (OptionValue) требуется задавать число, так как значение группы может быть только числовым. Microsoft Access сохраняет это число в базовой таблице.

Группа может быть также связана с выражением или быть свободной. Свободные группы применяются в специальных диалоговых окнах для принятия данных, вводимых пользователем, и для выполнения действий на основе этих данных.

Внеаудиторная работа №11

Задание 1: правовая охрана программ и данных

ХОД РАБОТЫ:

Правовая охрана программ для ЭВМ и баз данных впервые в полном объёме введена в Российской Федерации Законом «О правовой охране программ для электронных вычислительных машин и баз данных», который вступил в силу 20 октября 1992 г.

Предоставляемая настоящим законом правовая охрана распространяется на все виды программ для компьютеров (в том числе на операционные системы и программные комплексы), которые могут быть выражены на любом языке и в любой форме.

Для признания и реализации авторского права на компьютерную программу не требуется ее регистрация в какой-либо организации. Авторское право на компьютерную программу возникает автоматически при ее создании.

Для оповещения о своих правах разработчик программы может, начиная с первого выпуска в свет программы, использовать знак охраны авторского права, состоящий из трёх элементов

- буквы С в окружности или круглых скобках;

- наименования (имени) правообладателя;

- года первого выпуска программы.

Автору программы принадлежит исключительное право на воспроизведение и распространение программы любыми способами, а также на осуществление модификации программы.

Программная защита для предотвращения копирования дистрибутивных дискет может состоять в применении нестандартного форматирования. Кроме того, на дискете или CD-ROM может быть размещён закодированный программный ключ, без которого программа становится непригодной к работе и который теряется при копировании.

Аппаратную защиту от нелегального использования можно реализовать с помощью аппаратного ключа, который присоединяется обычно к параллельному порту компьютера.

Для защиты от несанкционированного доступа к данным, хранящимся на компьютере, служат пароли. Компьютер разрешает доступ к своим ресурсам только тем пользователям, которые зарегистрированы и ввели правильный пароль. Каждому конкретному пользователю может быть разрешен доступ только к определенным информационным ресурсам. При этом возможна регистрация всех попыток несанкционированного доступа.

Каждый диск, папку и файл можно защитить от несанкционированного доступа: например, установить определенные права доступа (полный или только чтение), причем разные для различных пользователей.

На серверах в Интернете размещается различная важная информация: Web-сайты, файлы и т. д. Если компьютер подключён к Интернету, то в принципе любой пользователь, также подключённый к Интернету, может получить доступ к информационным ресурсам этого сервера. Он в состоянии изменить или заменить Web-страницу сайта, стереть или, наоборот, записать файл и т. д. Чтобы этого не происходило, доступ к информационным ресурсам сервера (его администрирование) производится по паролю.

Если сервер имеет соединение с Интернетом и одновременно служит сервером локальной сети (Интранет-сервером), то возможно несанкционированное проникновение из Интернета в локальную сеть. Во избежание этого устанавливается программный или аппаратный барьер между Интернетом и Интранетом с помощью брандмауэра (firewall).

Внеаудиторная работа №12

Задание 1: создать сравнительную таблицу по теме: «Криптология и основные этапы её развития»

ХОД РАБОТЫ:

Наименование этапов и их краткая характеристика |

||

Первый этап – до 1949 года |

Второй этап – с 1949 года |

Третий этап – с 1976 года |

Эра донаучной криптологии – «ремесло и удел узкого круга искусных умельцев» |

Криптология стала рассматриваться как прикладная математическая дисциплина |

Открытие возможности секретной связи без предварительной передачи секретного ключа, что дало толчок к развитию наряду с обычной классической криптографией криптографии с открытым ключом |

Внеаудиторная работа №13

Задание 1: объясните принцип создания электронной цифровой подписи

ХОД РАБОТЫ:

Целью применения цифровой подписи является, во-первых, гарантированное подтверждение подлинности информации, содержащейся в конкретном электронном документе, и, во-вторых, иметь возможность неопровержимо доказать третьей стороне (арбитру, суду и т. д.), что документ составлен именно этим конкретным лицом, являющимся действительным автором данного документа. Для достижения указанной цели автор должен, используя свое секретное индивидуальное число (индивидуальный ключ, пароль и т. д.), определенным образом выполнять процесс «цифрового подписывания» документа. При таком подписывании каждый раз индивидуальный ключ соответствующим образом сворачивается (замешивается) с содержимым электронного документа. Полученное в результате такого сворачивания число (последовательность определенной длины цифровых разрядов) и является цифровой подписью автора под данным конкретным документом. Следовательно, процедуры подписывания и проверки цифровой подписи, в которых используется по одному ключу из пары ключей, должны быть известны, но при этом должна обеспечиваться гарантированная невозможность восстановления ключа подписывания по ключу проверки. Лучшим на сегодня из предложенных способов является использование таких процедур, чтобы практическое восстановление 103 ключей подписи (закрытых ключей) по ключам проверки (открытым ключам) требовало бы решения известной, вычислительно сложной, задачи.

Коротко и просто эту задачу можно сформулировать следующим образом. Если известны три больших целых положительных числа А, В и X, то легко вычислить значение C=AX MOD В. При дискретном логарифмировании же требуется по заданным А, С и В таким, что C=AX MOD В, вычислить Х (при правильном выборе больших целых чисел эта задача столь сложна, что практически невозможно восстановить Х по числу С). Необходимо выбрать А" в качестве индивидуального ключа подписывания, а С в качестве известного ключа проверки подписи.

Впервые идея цифровой подписи как законного средства подтверждения подлинности и авторства электронного документа была выдвинута в работе Диффи и Хеллмана в 1976 году.

Как известно, при передаче сообщения по линиям связи или хранения его в памяти должны быть обеспечены вместе или по отдельности следующие требования:

1. Соблюдение конфиденциальности сообщения — злоумышленник не должен иметь возможности узнать содержание передаваемого (или хранимого) сообщения.

2. Удостоверение в подлинности полученного (или считанного из памяти) сообщения, которая включает два понятия:

• целостность — сообщение должно быть защищено от случайного или умышленного изменения по пути его следования (или во время хранения в памяти);

• идентификация отправителя (проверка авторства) — получатель должен иметь возможность проверить, кем отправлено (или составлено) сообщение.

Шифрование может обеспечить конфиденциальность, а в некоторых системах и целостность. Целостность сообщения проверяется вычислением некоторой контрольной функции от сообщения (некоего числа небольшой длины). Она должна с достаточно высокой степенью вероятности изменяться даже при малых изменениях самого сообщения. Называют и вычисляют контрольную функцию по-разному:

• код подлинности сообщения (Message Authentical Code, MAC);

• квадратичныйконгруэнтныйалгоритм(QuadraticCongruenticalManipulationDetectionCode, QCMDC);

• Manipulation Detection Code (MDC);

• Message Digest Algorithm (MD5);

• контрольнаясумма;

• символконтроляблока (Block Check Character — BCC);

• циклическийизбыточныйкод (ЦИК, Cyclic Redundance Check - CRC);

• хеш-функция (Hash);

• имитовставка в ГОСТ 28147—89;

• алгоритм с усечением до n битов (n-bit Algorithm with Truncation).

При вычислении контрольной функции может использоваться какой-либо алгоритмшифрования. Возможно шифрование и самой контрольной суммы.

В настоящее время широкое применение получила цифровая подпись(цифровое дополнение к передаваемому или же хранящемуся зашифрованному тексту,которое гарантирует целостность последней и позволяет проверить авторство). Известнымодели цифровой подписи на основе алгоритмов симметричного шифрования. Однакопри широком использовании криптографических систем с открытыми ключамицелесообразно применить цифровую подпись, так как она при этом осуществляется более удобно.