ast-toi-uch-pos

.pdf

называется кадром. Блок данных, находящийся между сетевым интерфейсом и модулем IP, называется IP-пакетом.

Модуль — это программа, взаимодействующая с драйвером, сетевыми

прикладными программами и другими модулями.

Блок данных, находящийся между модулем IP и модулем UDP, называется UDPдатаграммой. Блок данных, находящийся между модулем IP и модулем TCP, называется

TCP-сегментом или транспортным сообщением. Блок данных, находящийся на уровне сетевых прикладных процессов, называется прикладным сообщением.

Уровни протоколов TCP/IP

Уровень IV канальный поддерживает все популярные стандарты физического и канального уровней. Например, для локальных сетей это Ethernet, для глобальных — соединение «точка-точка».

Уровень III межсетевого взаимодействия занимается передачей пакетов с использованием различных транспортных технологий локальных сетей, территориальных сетей и т.п. В качестве основного протокола используется протокол IP.

Уровень II основной с протоколом управления передачей TCP и протоколом датаграмм пользователя UDP. Протокол TCP обеспечивает надежную передачу сообщений за счет образования виртуальных соединений. Протокол UDP обеспечивает передачу прикладных пакетов датаграммным способом.

Уровень I прикладной использует протокол TCP в качестве транспорта для надежной передачи файлов по протоколу FTP. Пользователю предоставляется возможность интерактивной работы с удаленной машиной.

Процесс передачи пакета данных в другую сеть называется ретрансляцией.

Машина, выполняющая ретрансляцию, называется шлюзом.

Сети с отличающимися протоколами данных объединяют с помощью шлюзов — специальных сетевых устройств, обеспечивающих приведение одного протокола к формату другого.

Маршрутизатор — устройство, обеспечивающее трафик между локальными сетями, имеющими разные сетевые адреса.

Организации, занимающиеся стандартизацией протоколов компьютерных сетей:

ISOC (Internet Society) – Сообщество Интернета – это группа профессионалов и экспертов, координирующая жизнедеятельность и развитие Интернета.

IAB (Internet Architecture Board) – техническая консультативная группа в составе ISOC; наблюдает за архитектурой и развитием протоколов Интернета, создает стандарты, управляет серией протоколов RFC (Request for Comments) и готовит различные периодические издания. В составе IAB есть две основные группы – IETF (Internet Engineering Task Force) и IRTF (Internet Researching Task Force).

IETF – рабочая группа инженеров Интернета – для разработки новых протоколов.

IANA (Internet Assigned Numbers Authority) контролирует распределение в Интернете параметров протокола IP, гарантируя, что каждый домен получит свое уникальное имя.

ВОПРОСЫ ДЛЯ САМОКОНТРОЛЯ

1.Назовите отличительные признаки новой информационной технологии.

2.Что входит в состав информационной системы?

3.Как развивался инструментарий информационных технологий?

4.Какие информационные технологии вы знаете?

5.Что влияет на пропускную способность канала связи?

6.Перечислите функции канального уровня.

7.Какие типы полей управления вы знаете?

8.Назовите параметры обслуживания протоколов транспортного уровня.

9.Для чего используются доменные адреса?

10.Что представляет собой Internet?

11.Что входит в состав стека TCP/IP?

12.Перечислите уровни протоколов TCP/IP.

170

Модуль 8 |

|

|

ОСНОВЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ |

|

|

1 МЕТОДЫ И СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ........................................................................................... |

172 |

|

1.1 |

Система защиты информации ................................................................................................................ |

172 |

1.2 |

Правовая защита....................................................................................................................................... |

173 |

1.3 |

Организационная защита ......................................................................................................................... |

174 |

1.4 |

Инженерно-техническая защита ............................................................................................................. |

174 |

2 ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ В ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМАХ............................... |

183 |

|

2.1 |

Компьютерные атаки как угроза безопасности информации.............................................................. |

183 |

2.2 |

Вирусы как угроза безопасности информации ....................................................................................... |

184 |

2.3 |

Средства защиты информации............................................................................................................... |

186 |

2.4 |

Средства защиты сети от компьютерных атак ................................................................................. |

187 |

Вопросы для самоконтроля ................................................................................................................................. |

188 |

|

ПОСЛЕ ИЗУЧЕНИЯ МОДУЛЯ ВЫ ДОЛЖНЫ ЗНАТЬ:

Требования к защите информации.

Действия системы безопасности в отношении угроз.

Виды обеспечения системы защиты информации.

На чем основывается правовая защита.

Что включает в себя организационная защита.

Классификацию инженерно-технических средств по функциональному назначению.

В чем заключается метод программных паролей.

Характеристику средств защиты информации в телекоммуникационных сетях.

Типы угроз и категории компьютерных атак.

Способы распространения и классификацию вредоносных кодов.

Формы защиты информации.

Методы защиты данных.

Формы контроля и разграничения доступа.

Угрозы безопасности информации при передаче по каналам связи.

Технологию шифрования с секретным и открытым ключами.

РЕЗУЛЬТАТ:

Получение общего представления об инженерно-технических, организационных и правовых аспектах защиты информации от внутренних и внешних угроз.

Приобретение первичных знаний в области информационной безопасности

Формирование начальной профессиональной базы для успешного овладения такими дисциплинами как «Правовые вопросы защиты информации», «Математические основы криптографии», «Методы и средства компьютерной защиты информации», «Экономикоправовые аспекты рынка ПО»

Пополнение профессионального словарного запаса

171

1 МЕТОДЫ И СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ

С конца 80-х годов проблемы, связанные с защитой информации, беспокоят как специалистов в области компьютерной безопасности так и многочисленных рядовых пользователей персональных компьютеров. Термин «информация» сейчас больше используется для обозначения специального товара, который можно купить, продать, обменять и т.д. При этом стоимость подобного товара зачастую превосходит в десятки, и сотни раз стоимость самой вычислительной техники, в рамках которой он функционирует.

Естественно, возникает потребность защитить информацию от несанкционированного доступа, кражи уничтожения и других преступных действий.

1.1 СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ

Система защиты информации (СЗИ) — организованная совокупность специальных органов, средств, методов и мероприятий, обеспечивающих защиту информации.

Требования к защите информации

•непрерывность;

•плановость;

•целенаправленность и конкретность;

•активность;

•надежность;

•универсальность (канал утечки перекрывается достаточными средствами независимо от характера и вида информации);

•комплексность.

Виды обеспечения СЗИ

•правовое (нормативные документы, положения, инструкции, руководства);

•организационное (службы защиты документов, режима допуска, охраны);

•аппаратное;

•информационное (показатели доступа, учета, хранения);

•программное (информационные, учетные, статистические программы);

•математическое (использование мат. методов в оценке опасности, зон и норм необходимой защиты);

•лингвистическое (специальные языковые средства для специалистов и пользователей в сфере защиты информации).

Действия системы безопасности в отношении угроз

•выявление;

•предотвращение;

•нейтрализация;

•пресечение;

•локализация;

•отражение;

•уничтожение.

Компоненты модели безопасности информации

•объект угрозы (сведения о составе, состоянии и деятельности объекта

защиты);

•угроза информации (нарушение целостности, конфиденциальности, полноты, доступности информации);

172

•источник угрозы (конкуренты, преступники; возможно ознакомление с информацией, ее модификация, уничтожение);

•способы неправомерного овладения информацией (утечка через технические средства, несанкционированный доступ);

•источник информации (люди, документы, технические носители информации);

•направления защиты (правовая, организационная, инженерно-техническая защиты информации);

•средства защиты (физические, аппаратные, программные, криптографические);

•способы защиты (упреждение, предотвращение, пресечение, противодействие).

82% угроз совершается собственными сотрудниками фирмы, 17% — внешние угрозы, 1% — угрозы от случайных лиц

Разглашение — умышленные или неосторожные действия, приведшие к ознакомлению посторонних лиц с конфиденциальной информацией.

Утечка — бесконтрольный выход конфиденциальной информации за пределы организации.

Несанкционированный доступ — противоправное овладение конфиденциальной информацией посторонним лицом.

1.2ПРАВОВАЯ ЗАЩИТА

Правовая защита информации как ресурса

•признана на международном, государственном уровне;

•определяется межгосударственными конвенциями, декларациями;

•реализуется патентами, авторским правом.

1.2.1Законодательство РФ в области защиты информации

1.Конституция РФ.

2.Законы РФ по информатизации и защите информации: «Об информации, информатизации и защите информации»; «Об участии в международном информационном обмене»; «О связи»; «Об авторском праве и смежных правах»;

«О государственной тайне»; «О правовой охране программ ЭВМ и топологии микросхем»;

«Об информационном обеспечении экономического и социального развития»; «О страховании»;

«О коммерческой тайне»; «Об органах государственной безопасности»; «О патентах»; «Об архивах».

3.Кодекс об административных правонарушениях, гражданский и уголовный

кодексы РФ.

4.Нормативно-правовые акты и организационно-распорядительные

документы.

5.Положения, инструкции, нормативно-технические и методические

документы.

1.2.2Защита информации от утечки по техническим каналам

1. ГОСТ 29339-92 «Информационная технология. Защита информации от утечки за счет ПЭМИН при ее обработке СВТ»

173

ПЭМИН — побочные электромагнитные излучения и наводки.

СВТ — средства вычислительной техники

2.ГОСТ Р 50752 «Информационная технология. Методы испытаний»

3.Нормы эффективности и защиты АСУ и ЭВМ от утечки информации за счет

ПЭМИН

4.Специальные требования и рекомендации по защите объектов ЭВТ II и III категории от утечки информации за счет ПЭМИН

1.2.3Защита информации от несанкционированного доступа

1.Постановление Правительства РФ от 15.09.93 № 912-51 «Положение о государственной системе защиты информации от иностранной технической разведки и от утечки по техническим каналам»

2.Указы Президента РФ:

«О создании государственной технической комиссии при Президенте РФ» 05.01.92 № 9;

«О защите информационно-коммуникационных систем и баз данных от утечки конфиденциальной информации по техническим каналам связи» 08.05.93 № 644; «О мерах по соблюдению законности в области разработки, производства,

реализации и эксплуатации шифровальных средств, а также предоставления услуг в области шифрования информации» 03.04.95 № 334;

3.ГОСТ Р 50739-95 «СВТ. Защита от НСД к информации»

1.2.4Формы защиты информации

•патентование;

•авторское право;

•признание сведений конфиденциальными;

•товарный знак.

1.3 ОРГАНИЗАЦИОННАЯ ЗАЩИТА

Организационная защита включает:

•режим и охрану;

•работу с сотрудниками (подбор, изучение, обучение персонала);

•работу с документами (использование, учет, возврат, хранение, уничтожение носителей информации);

•использование технических средств сбора, обработки, хранения конфиденциальной информации;

•анализ внутренних и внешних угроз;

•систематический контроль за работой персонала с конфиденциальной информацией, порядком учета, хранения, уничтожения документов;

Организация защиты ПЭВМ, информационных систем и сетей определяет порядок и схему функционирования основных подсистем, использование устройств и ресурсов, нормативноправовые взаимоотношения пользователей.

1.4 ИНЖЕНЕРНО-ТЕХНИЧЕСКАЯ ЗАЩИТА

Инженерно-технические средства можно классифицировать по объектам воздействия, масштабу охвата, классу средств, применяемых злоумышленниками.

174

Классификация по функциональному назначению

•физические средства (механические, электромеханические, электронные, электронно-оптические, радиоустройства; системы опознавания по отпечаткам пальцев, по голосу, по почерку, по геометрии рук);

•аппаратные средства широко распространены, но не обладают достаточной гибкостью; при раскрытии их принципов действия теряют свои защитные свойства;

•программные;

•криптографические;

•комбинированные.

1.4.1Физическая защита информации

Кабельная система является причиной более чем половины всех отказов сети.

Наилучшим способом защиты кабеля от физических, температурных и химических воздействий является его прокладка с использованием защищенных коробов.

Наиболее надежным средством предотвращения потерь информации при кратковременном отключении электроэнергии является установка источников бесперебойного питания. Большинство источников бесперебойного питания одновременно выполняет функции и стабилизатора напряжения. Многие сетевые устройства — серверы, концентраторы, мосты и т. д. — оснащены собственными дублированными системами электропитания.

В небольших сетях, где установлены один-два сервера, чаще всего применяется установка системы архивации непосредственно в свободные слоты серверов. В крупных корпоративных сетях наиболее предпочтительно организовать выделенный специализированный архивационный сервер.

Основной и наиболее распространенный метод защиты информации и оборудования от различных стихийных бедствий состоит в хранении архивных копий информации или в размещении некоторых сетевых устройств, например, серверов баз данных, в специальных защищенных помещениях, расположенных, как правило, в других зданиях или, даже в другом районе города или в другом городе.

1.4.2 Аппаратная защита данных

Для защиты центрального процессора применяется кодовое резервирование, т.е. создание дополнительных битов в форматах машинных команд (биты секретности) и резервных регистров в процессоре.

Большинство средств криптографической защиты данных реализовано в виде специализированных аппаратных устройств. Эти устройства встраиваются в линию связи

иосуществляют шифрование всей передаваемой по ней информации.

Преобладание аппаратного шифрования обусловлено несколькими причинами.

Во-первых, аппаратное шифрование обладает большей скоростью.

Во-вторых, аппаратуру легче физически защитить от проникновения извне. Чип покрывается сверху специальным химическим составом, и в результате любая попытка преодолеть защитный слой этого чипа приводит к самоуничтожению его внутренней логической структуры. Электромагнитное излучение может служить источником информации о том, что происходит внутри микросхемы, но от него легко избавиться, заэкранировав микросхему.

В-третьих, аппаратура шифрования более проста в установке. Телефоны, факсимильные аппараты и модемы значительно дешевле оборудовать устройствами аппаратного шифрования, чем встраивать в них микрокомпьютеры с соответствующим ПО.

Рынок аппаратных средств шифрования информации предлагает потенциальным покупателям самодостаточные шифровальные модули (они самостоятельно выполняют всю работу с ключами), блоки шифрования в каналах связи и шифровальные платы расширения: для установки в персональные компьютеры.

175

1.4.3 Программная и программно-аппаратная защита

Степень конфиденциальности программ и данных, категорий пользователей определяются битами конфиденциальности, которые представляют собой 2-3 дополнительных разряда для кодирования категории секретности.

После обработки в ОЗУ могут остаться данные. Специальная схема стирания формирует команду на стирание ОЗУ с указанием адреса блока освобождаемой от информации памяти. Стирание осуществляется записью нулей или другой последовательности символов во все ячейки данного блока памяти.

Защита терминала в однопользовательском режиме заключается в его идентификации по коду; в многопользовательском режиме дополнительно используется аутентификация пользователя по ключу, персональной кодовой карте и т.п.

Наиболее распространенное средство аутентификации — пароль, проверяемый программными средствами опознавания.

Программные средства используются для защиты информации от НСД, копирования и

вирусов.

Различают следующие средства программной защиты:

•собственная защита ПО;

•защита аппаратуры, дисков (выполнение программ зависит от определенных условий, гарантирующих защиту);

•защита с запросом информации (для работы необходимо ввести дополнительную информацию, чтобы идентифицировать полномочия пользователя);

•активная защита инициируется при вводе неправильного пароля, даты или времени при запуске программы;

•пассивная защита предполагает контроль, поиск улик и доказательств для создания обстановки неотвратимого раскрытия преступления.

Программными средствами защиты называются специальные программы, которые включаются в состав ПО для осуществления функций защиты.

Кнедостаткам программных средств относится необходимость расходования

ресурсов процессора на их функционирование и возможность несанкционированного изменения. Программные средства защиты применяются в центральных процессорах, устройствах группового управления вводом/выводом данных.

Пароли доступа, установление прав доступа и защита полей и записей БД относятся к методам компьютерной защиты информации.

Программы защиты по функциям делятся на:

•программы идентификации;

•программы регулирования работы (технических средств, пользователей, элементов баз данных и т. д.);

•программы шифрования защищаемых данных;

•программы защиты программ (операционных систем, систем управления базами данных, программ пользователей и др.);

•вспомогательные программы (уничтожение остаточной информации, формирование грифа секретности выдаваемых документов, ведение регистрационных журналов, имитация работы с нарушителем, тестовый контроль механизма защиты).

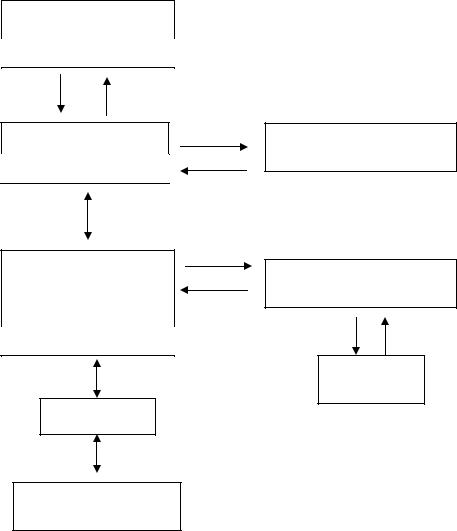

Согласно методу программной идентификации запрещается доступ к операционной

системе ПЭВМ до тех пор, пока не будет введен пароль (рис. 1). Пароль держится пользователем в тайне и периодически меняется, чтобы предотвратить несанкционированное его использование.

Метод паролей является самым простым и дешевым, однако не обеспечивает надежной защиты.

Основная уязвимость метода паролей заключается в том, что пользователи зачастую выбирают очень простые и легкие для запоминания (и тем самым для

176

разгадывания) пароли, которые не меняются длительное время, а нередко остаются прежними и при смене пользователя.

Операционная система для каждого зарегистрированного пользователя хранит его краткие данные, включающие пароль пользователя (как правило, зашифрованный), идентификатор группы пользователя и соответствующий набор прав пользователя по отношению к данным.

Операционная система Unix позволяет владельцу файлов предоставлять другим пользователям права только читать, записывать или выполнять (программы) для каждого из своих файлов.

Ввод пользователем информации

шифровка/дешифровка

зашифрованные

данные

шифровка/дешифровка

СУБД

Операционная система (проверка паролей пользователей; защита файлов)

шифровка/дешифровка

Процессор

База данных (зашифрованные данные)

Рис. 1 Метод программных паролей

Словарь данных и сведения о пользователях

Имена и пароли пользователей

Имена и пароли файлов

Зачастую ущерб наносится не из-за "злого умысла'", а из-за элементарных ошибок пользователей, которые случайно портят или удаляют жизненно важные данные. Необходимым элементом защиты информации в компьютерных сетях является разграничение полномочий пользователей. Для этого используются встроенные средства сетевых операционных систем, предусматривающие систему паролей и разграничения полномочий, возможность кодирования данных по принципу "открытого ключа" (алгоритм RSA) с формированием электронной подписи для передаваемых по сети пакетов.

Для исключения возможности неавторизованного входа в компьютерную сеть используется комбинированный подход: пароль, плюс идентификация пользователя по персональному "ключу". В качестве "ключа" может использоваться пластиковая карта (магнитная или со встроенной микросхемой - smart-card) или различные устройства для

177

идентификации личности по биометрической информации - по радужной оболочке глаза или отпечатков пальцев, размерам кисти руки и т.д.

Получить разрешение на доступ к определенным ресурсам можно не только по паролю, но и способом, при котором специальные программы анализируют характеристики пользователя, содержание заданий, параметры технических и программных средств. Поступающие в систему защиты данные сравниваются с данными, занесенными в регистрационные секретные таблицы (матрицы). Программы формирования и обработки матриц, а также сами матрицы зашифрованы и находятся под контролем администратора безопасности.

Контроль доступа к секретным файлам осуществляется с помощью грифа секретности, который формируется в виде трехразрядных кодовых слов и хранится в самом файле или в специальной таблице.

Рекомендации по защите пароля:

•длина пароля должна быть не менее 8 символов;

•нельзя использовать очевидный набор символов (№ телефона и т.п.);

•нельзя никому называть и нельзя записывать пароль;

•нужно чаще менять пароль;

•нельзя вводить пароль в макрокоманду.

Набранный на клавиатуре пароль часто сохраняется в последовательности команд автоматического входа в систему.

1.4.3.1 Электронные ключи

Для защиты программного обеспечения используются программно-аппаратные алгоритмы, имеющие в своём составе аппаратные электронные ключи. Современные электронные ключи — это достаточно сложные устройства с энергозависимой памятью, предназначенной для хранения различных данных, участвующих в самой защите, “прозрачные” для разных периферийных устройств, в разрыв с которыми включают эти ключи.

Электронные ключи, выполненные по технологии Stealth, имеют аппаратные алгоритмы кодирования данных. В одном Stealth-ключе можно организовать до 18 различных аппаратных алгоритмов и, соответственно, для защиты одного программного продукта можно одновременно пользоваться несколькими алгоритмами (до 18).

В формировании каждого аппаратного алгоритма участвует так называемый определитель — последовательность байт, защищённая от чтения и модификации. Длина определителя может достигать 200 байт или 1600 бит (для подбора алгоритма с таким определителем придётся перебрать до 21600 различных комбинаций). Можно сделать алгоритмы одинаковыми у всех Stealth-ключей для данного защищаемого продукта. Можно создать алгоритм с ограничением числа его запусков для надёжной защиты демоверсий программ.

Для выполнения любой операции со Stealth-ключом требуется задать код доступа к нему. Существует общий код и 3 личных кода доступа. Все данные хранятся в памяти Stealth-ключей в кодированном виде, причём в каждом ключе кодирование производится уникальным образом. Процессом кодирования/декодирования занимается микроконтроллер ключа. Можно получить аппаратную копию, записав все данные в другой Stealth-ключ. Но микроконтроллер любого другого Stealth-ключа будет неверно интерпретировать эти данные, так как станет декодировать их иначе, в соответствии со своим алгоритмом.

Stealth-ключ имеет уникальную аппаратную защиту от изучения логики его работы под отладчиком. Если ключ обнаружит, что протокол обмена с ним выполняется в среде отладчика, он попросту перестаёт отвечать на любые запросы.

178

1.4.4Криптографические методы защиты информации

Криптография включает в себя разделы современной математики, специальные отрасли физики, радиоэлектроники, связи; должна обеспечивать такую защиту информации, чтобы

вслучае перехвата ее нельзя было дешифровать в течение нескольких десятков лет.

Защита данных от подделки осуществляется методами шифрования и цифровой подписи на основе криптографических систем с открытым ключом. Объектом контроля может быть файл, запись или поле записи в файле.

Электронная цифровая подпись устанавливает подлинность информации.

Сжатый образ исходного текста обычно используется для создания электронной цифровой подписи.

В системах шифрования данных используются: перестановка, когда биты или подблоки внутри блоков данных переставляются, и замещение, когда те же элементы заменяются.

Методы криптоанализа

1.Статистический; вычисление ключа ведется исходя из некоторых статистических зависимостей открытого текста (частота букв, цифр и т.п.).

2.Known plaintext; ключ вычисляется по известному куску открытого текста и соответствующего ему зашифрованного.

3.Chosen plaintext; криптоаналитик формирует открытый текст, пропускает через шифровальную машину и использует полученный зашифрованный текст.

4.Линейный криптоанализ; Known plaintext, при которой “функция передачи” шифровальной машины приближается полиномом, и вычисляются его коэффициенты.

5.Дифференциальный криптоанализ; в шифровальную машину подсовываются два куска открытого текста, отличающиеся одним битом (или байтом). Отличия в результате сравниваются, готовится новая пара и т.д.

6.Fault Analysis; шифровальная машина слегка модифицируется (например, один случайный бит ключа сбрасывается в 0), после этого смотрят, как это отразилось на результате шифрования.

Способы получения информации злоумышленником:

•анализ перехваченного сообщения;

•априорные сведения о шифре, полученные из различных источников; раньше это могла бы быть инструкция по расшифрованию или черновик с промежуточными результатами для конкретного текста, в настоящее время — фрагмент компьютерного кода или микросхема, реализующая шифрование аппаратно.

Для организации защищенного сеанса связи необходимо выполнить шифрование

данных.

Качества хорошего шифра:

1.Анализ зашифрованных данных не должен давать злоумышленнику никаких сведений о внутреннем устройстве шифра. В шифротексте не должно прослеживаться никаких статистических закономерностей.

2.Алгоритм должен быть перенастраиваемым, т.е. содержать легко сменяемую

часть.

В соответствие с принципом Кирхгофа шифр определяется как алгоритм, состоящий из процедурной части и параметров.

Процедурная часть шифра содержит описание того, какие именно операции в какой последовательности выполняются над шифруемыми данными. Раскрытие только процедурной части не должно приводить к увеличению вероятности успешного дешифрования сообщения. По этой причине хранить ее в секрете нет смысла. В секрете держится некоторая часть параметров алгоритма, которая называется ключом шифра.

179