cl-Ast-informatikaУЧЕБНОЕ ПОСОБИЕ

.pdf

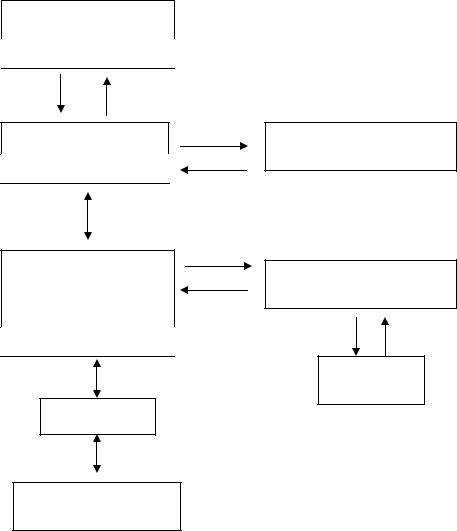

Согласно методу программной идентификации запрещается доступ к операционной системе ПЭВМ до тех пор, пока не будет введен пароль (Рис. 1). Пароль держится пользователем в тайне и периодически меняется, чтобы предотвратить несанкционированное его использование. Метод паролей является самым простым и дешевым, однако не обеспечивает надежной защиты. Основная уязвимость метода паролей заключается в том, что пользователи зачастую выбирают очень простые и легкие для запоминания (и тем самым для разгадывания) пароли, которые не меняются длительное время, а нередко остаются прежними и при смене пользователя.

Операционная система для каждого зарегистрированного пользователя хранит его краткие данные, включающие пароль пользователя (как правило, зашифрованный), идентификатор группы пользователя и соответствующий набор прав пользователя по отношению к данным. Например, операционная система Unix позволяет владельцу файлов предоставлять другим пользователям права только читать, записывать или выполнять (программы) для каждого из своих файлов.

Ввод пользователем информации

шифровка/дешифровка

зашифрованные

данные

шифровка/дешифровка

СУБД

Операционная система (проверка паролей ользователей; защита файлов)

шифровка/дешифровка

Процессор

Словарь данных и сведения о пользователях

Имена и пароли пользователей

Имена и пароли файлов

База данных (зашифрованные данные)

Рис. 1. Метод программных паролей

Так как зачастую ущерб наносится не из-за "злого умысла'", а из-за элементарных ошибок пользователей, которые случайно портят или удаляют жизненно важные данные, то помимо контроля доступа, необходимым элементом защиты информации в компьютерных сетях является разграничение полномочий пользователей. Для этого всего используются встроенные средства сетевых операционных систем, предусматривающие систему паролей и разграничения полномочий, возможность кодирования данных по

179

принципу "открытого ключа" (алгоритм RSA) с формированием электронной подписи для передаваемых по сети пакетов.

Для исключения возможности неавторизованного входа в компьютерную сеть используется комбинированный подход: пароль, плюс идентификация пользователя по персональному "ключу". В качестве "ключа" может использоваться пластиковая карта (магнитная или со встроенной микросхемой - smart-card) или различные устройства для идентификации личности по биометрической информации - по радужной оболочке глаза или отпечатков пальцев, размерам кисти руки и так далее.

Программное обеспечение позволяет установить несколько уровней безопасности, которые управляются системным администратором. Возможен и комбинированный подход с вводом дополнительного пароля, при этом приняты специальные меры против "перехвата" пароля с клавиатуры.

Получить разрешение на доступ к определенным ресурсам можно не только по паролю, но и способом, при котором специальные программы анализируют характеристики пользователя, содержание заданий, параметры технических и программных средств. Поступающие в систему защиты данные сравниваются с данными, занесенными в регистрационные секретные таблицы (матрицы). Программы формирования и обработки матриц, а также сами матрицы зашифрованы и находятся под контролем администратора безопасности.

Контроль доступа к секретным файлам осуществляется с помощью грифа секретности, который формируется в виде трехразрядных кодовых слов и хранится в самом файле или в специальной таблице.

В таблице, кроме того, записываются:

•идентификатор пользователя, создавшего данный файл;

•идентификаторы терминалов, с которых можно получить доступ к файлу;

•идентификаторы пользователей, имеющих доступ к данному файлу, их права на пользование файлом.

Рекомендации по защите пароля:

•длина пароля должна быть не менее 8 символов;

•нельзя использовать очевидный набор символов (№ телефона и т.п.);

•не называйте никому и не записывайте пароль;

•чаще меняйте пароль;

•не вводите пароль в макрокоманду.

Набранный на клавиатуре пароль часто сохраняется в последовательности команд автоматического входа в систему.

1.4.3.1 Электронные ключи

Для защиты программного обеспечения используются программно-аппаратные алгоритмы, имеющие в своём составе аппаратные электронные ключи. Современные электронные ключи — это достаточно сложные устройства с энергозависимой памятью, предназначенной для хранения различных данных, участвующих в самой защите, “прозрачные” для разных периферийных устройств, в разрыв с которыми включают эти ключи.

Электронные ключи, выполненные по технологии Stealth, имеют аппаратные алгоритмы кодирования данных. В одном Stealth-ключе можно организовать до 18 различных аппаратных алгоритмов и, соответственно, для защиты одного программного продукта можно одновременно пользоваться несколькими алгоритмами (до 18). Это ещё больше усложняет процесс взлома защиты. Аппаратные алгоритмы обладают достаточно высокой сложностью. В формировании каждого аппаратного алгоритма участвует так называемый определитель — последовательность байт, защищённая от чтения и модификации. Длина определителя может достигать 200 байт или 1600 бит (для подбора алгоритма с таким определителем придётся перебрать до 21600 различных комбинаций).

180

Можно сделать алгоритмы одинаковыми у всех Stealth-ключей для данного защищаемого продукта. Можно создать алгоритм с ограничением числа его запусков для надёжной защиты демо-версий программ.

Помимо аппаратных алгоритмов, можно использовать для защиты алгоритм быстрого преобразования данных. Это позволяет производить кодирование сверхбольших объёмов данных с такой высокой скоростью, что сам процесс будет совершенно незаметен для пользователя защищённого приложения.

Для выполнения любой операции со Stealth-ключом требуется задать код доступа к нему. Существует общий код и 3 личных кода доступа. Не зная какого-либо из личных кодов, невозможно выполнить с ключом и соответствующий этому коду набор операций. Все данные хранятся в памяти Stealth-ключей в кодированном виде, причём в каждом ключе кодирование производится уникальным образом. Самим же процессом кодирования/декодирования занимается микроконтроллер ключа. Можно получить аппаратную копию, записав все данные в другой Stealth-ключ. Но микроконтроллер любого другого Stealth-ключа будет неверно интерпретировать эти данные, так как станет декодировать их иначе, в соответствии со своим алгоритмом.

Stealth-ключ имеет уникальную аппаратную защиту от изучения логики его работы под отладчиком. Если ключ обнаружит, что протокол обмена с ним выполняется в среде отладчика (а в этом случае все временные интервалы неизбежно увеличиваются), он попросту перестаёт отвечать на любые запросы.

Протоколы обмена со Stealth-ключом

•“Плавающий”. Вместе с реальными данными между защищённой программой и ключом передаётся специально генерируемый “мусор”

•Кодированный. Все данные, курсирующие между программой и электронным ключом, непрерывно кодируются.

•Самонастраивающийся. В процессе работы происходит оптимальная настройка параметров протокола на особенности аппаратного и программного окружения.

•С автоматической верификацией. Любая операция записи в память Stealth-

ключа сопровождается автоматической операцией верификации — записанные данные обязательно проверяются на адекватность.

•С автоповторами. Если из-за помех, вносимых другими устройствами, при обмене с ключом возникает сбой, то производятся автоматические повторы выполнения операции.

1.4.4 Криптографические методы защиты информации

Криптография включает в себя разделы современной математики, специальные отрасли физики, радиоэлектроники, связи; должна обеспечивать такую защиту информации, чтобы в случае перехвата ее нельзя было дешифровать в течение нескольких десятков лет.

Защита данных от подделки осуществляется методами шифрования и цифровой подписи на основе криптографических систем с открытым ключом. Объектом контроля может быть файл, запись или поле записи в файле.

При шифровании аналогового речевого сигнала обычно используют разбиение его на части. Входной речевой сигнал поступает в анализаторы (голосовые фильтры) для выделения полос шифруемого спектра. Выходной сигнал каждого анализатора подвергается перестановке по частоте, либо инверсии спектра, после чего синтезируется полный шифрованный выходной сигнал

В системах шифрования данных используются: перестановка, когда биты или подблоки внутри блоков данных переставляются, и замещение, когда те же элементы заменяются.

181

Методы криптоанализа

1.Статистический; вычисление ключа ведется исходя из некоторых статистических зависимостей открытого текста (частота букв, цифр и т.п.).

2.Known plaintext; ключ вычисляется по известному куску открытого текста и соответствующего ему зашифрованного.

3.Chosen plaintext; криптоаналитик формирует открытый текст, пропускает через шифровальную машину и использует полученный зашифрованный текст.

4.Линейный криптоанализ; Known plaintext, при которой “функция передачи” шифровальной машины приближается полиномом, и вычисляются его коэффициенты.

5.Дифференциальный криптоанализ; в шифровальную машину подсовываются два куска открытого текста, отличающиеся одним битом (или байтом). Отличия в результате сравниваются, готовится новая пара и т.д.

6.Fault Analysis; шифровальная машина слегка модифицируется (например, один случайный бит ключа сбрасывается в 0), после этого смотрят, как это отразилось на результате шифрования.

Способы получения информации злоумышленником:

•анализ перехваченного сообщения; практически всегда у злоумышленника имеется определенный набор шифротекстов, для некоторых из них могут иметься и соответствующие открытые тексты, или даже возможность получить шифротекст для любого наперед заданного открытого текста;

•априорные сведения о шифре, полученные из различных источников; раньше это могла бы быть инструкция по расшифрованию или черновик с промежуточными результатами для конкретного текста, в настоящее время — фрагмент компьютерного кода или микросхема, реализующая шифрование аппаратно.

Качества хорошего шифра:

1.Анализ зашифрованных данных не должен давать злоумышленнику никаких сведений о внутреннем устройстве шифра. В шифротексте не должно прослеживаться никаких статистических закономерностей и отклонений от равновероятного распределения битов.

2.Алгоритм должен быть перенастраиваемым. В распоряжении злоумышленника рано или поздно может оказаться описание алгоритма, его программная или аппаратная реализация. Для того, чтобы в этом случае не пришлось заменять алгоритм полностью на всех узлах шифрования, где он используется, он должен содержать легко сменяемую часть.

В соответствие с принципом Кирхгофа шифр определяется как алгоритм, состоящий из процедурной части, то есть описания того, какие именно операции в какой последовательности выполняются над шифруемыми данными, и параметров — различных элементов данных, используемых в преобразованиях. Раскрытие только процедурной части не должно приводить к увеличению вероятности успешного дешифрования сообщения. По этой причине хранить ее в секрете нет смысла. В секрете держится некоторая часть параметров алгоритма, которая называется ключом шифра.

Использование принципа Кирхгофа позволяет получить следующие преимущества в построении шифров:

•разглашение конкретного шифра (алгоритма и ключа) не приводит к необходимости полной замены реализации всего алгоритма; достаточно заменить только скомпроментированный ключ;

•ключи можно хранить отдельно от реализации алгоритма в более надежном месте и загружать их в шифрователь только по мере необходимости и только на время выполнения шифрования; это значительно повышает надежность системы в целом;

•появляется возможность для точной оценки “степени неопределенности” алгоритма шифрования — она просто равна неопределенности используемого ключа.

182

Необходимое условие абсолютной стойкости для шифров, удовлетворяющих принципу Кирхгофа: для того, чтобы шифр был абсолютно стойким, необходимо, чтобы размер использованного для шифра ключа был не менее размера шифруемых данных; точное равенство возможно только в том случае если все возможные значения ключа равновероятны.

Технология шифрования

В современной криптографии применяются классические криптографические алгоритмы, использующие секретные (закрытые) ключи и новые криптографические алгоритмы с открытым и секретным ключами. В криптографическом алгоритме с открытым ключом имеются как минимум 2 ключа, которые не вычисляются один из другого. Если из ключа шифрования нельзя вычислить ключ расшифрования, то секретность информации, зашифрованной с помощью открытого ключа, обеспечена. Другими словами, если по ключу шифрования не вычисляется ключ расшифрования, то ключ шифрования может быть открытым. Обратное тоже верно. Если по ключу расшифрования не вычисляется ключ шифрования, то ключ расшифрования может быть открытым. При этом оба ключа должны быть защищены от подмены и модификации.

В двухключевой системе шифрования каждый пользователь генерирует свою пару ключей. Текст, зашифрованный одним из них может быть расшифрован только с использованием второго ключа и наоборот. Закрытый ключ остается у автора, открытый передается абоненту связи.

Секретные криптосистемы используют симметричные алгоритмы и симметричные (секретные) ключи для шифрования данных.

Открытые криптосистемы используют асимметричные алгоритмы и асимметричные ключи для шифрования сеансовых ключей, а также симметричные алгоритмы и симметричные секретные (ключи) для шифрования данных.

1.4.4.1 Симметричная методология (с секретным ключом)

Используется один секретный ключ, с помощью которого производится как шифрование, так и расшифровка с использованием одного и того же алгоритма симметричного шифрования.

Этот ключ передается двум участникам взаимодействия безопасным образом до передачи зашифрованных данных.

Для шифрования и расшифровки отправителем и получателем применяется один и тот же ключ, использование которого оговаривается до начала взаимодействия. Если ключ не был скомпрометирован, то при расшифровке автоматически выполняется аутентификация отправителя, так как только отправитель имеет ключ, с помощью которого можно зашифровать информацию, и только получатель имеет ключ, с помощью которого можно расшифровать информацию. Так как отправитель и получатель — единственные люди, которые знают этот симметричный ключ, при компрометации ключа будет скомпрометировано только взаимодействие этих двух пользователей.

Алгоритмы симметричного шифрования используют ключи не очень большой длины и могут быстро шифровать большие объемы данных.

Порядок использования систем с симметричными ключами

1.Безопасно создается, распространяется и сохраняется симметричный секретный ключ.

2.Отправитель создает электронную подпись с помощью расчета хэшфункции для текста и присоединяет ее к тексту.

3.Отправитель использует быстрый симметричный алгоритм шифрованиярасшифровки вместе с секретным симметричным ключом к полученному пакету (тексту с присоединенной электронной подписью) для получения зашифрованного текста.

4.Отправитель передает зашифрованный текст. Симметричный секретный ключ никогда не передается по незащищенным каналам связи.

183

5. Получатель использует тот же самый симметричный алгоритм шифрованиярасшифровки вместе с тем же самым симметричным ключом (который уже есть у него) к зашифрованному тексту для восстановления исходного текста и электронной подписи.

7.Получатель отделяет электронную подпись от текста.

8.Получатель создает другую электронную подпись для полученного текста.

9.Получатель сравнивает две этих электронных подписи для проверки целостности сообщения.

1.4.4.2 Асимметричная методология (с открытым ключом)

Использует алгоритмы асимметричного шифрования и асимметричные ключи для шифрования симметричного ключа. Создаются два взаимосвязанных асимметричных ключа. Симметричный ключ, зашифрованный с использованием одного асимметричного ключа и алгоритма асимметричного шифрования, должен расшифровываться с использованием другого ключа и того же алгоритм шифрования.

Один ключ должен быть безопасно передан его владельцу, а другой — тому лицу, которое отвечает за хранение этих ключей (CA — сертификационному центру ключей), до начала их использования.

Асимметричные ключи создаются парами, так как связаны друг с другом. Выражение секретный ключ" часто используют для одного из пары асимметричных ключей, который должен держаться в секрете.

Асимметричный секретный ключ не имеет ничего общего с симметричным секретным ключом.

Выражение "открытый ключ" часто используют для одного из пары асимметричных ключей, который должен быть всем известен.

Ключи для шифрования и расшифровки разные, хотя и создаются вместе. Один ключ делается известным всем, а другой держится в тайне. Шифровать и расшифровывать можно обоими ключами. Однако, данные, зашифрованные одним ключом, могут быть расшифрованы только другим ключом.

Все асимметричные криптосистемы являются объектом атак путем прямого перебора. Поэтому в них используются более длинные ключи, чем в симметричных криптосистемах.

Длина |

Длина |

|

секретного ключа |

открытого ключа |

|

56 |

бит |

384 бит |

64 |

бита |

512 бит |

80 |

бит |

768 бит |

112 бит |

1792 бита |

|

128 бит |

2304 бита |

|

Для избежания низкой скорости алгоритмов асимметричного шифрования, генерируется временный симметричный ключ для каждого сообщения и только он шифруется асимметричными алгоритмами. Само сообщение шифруется с использованием этого временного сеансового ключа и алгоритма шифрования/расшифровки. Затем этот сеансовый ключ шифруется с помощью открытого асимметричного ключа получателя и асимметричного алгоритма шифрования. После этого зашифрованный сеансовый ключ вместе с зашифрованным сообщением передается получателю. Получатель использует тот же самый асимметричный алгоритм шифрования и свой секретный ключ для расшифровки сеансового ключа, а полученный сеансовый ключ используется для расшифровки самого сообщения.

Асимметричные открытые ключи уязвимы к атакам прямым перебором отчасти из-за того, что их тяжело заменить. Если атакующий узнает секретный асимметричный ключ, то будет скомпрометирован не только текущее, но и все последующие взаимодействия между отправителем и получателем.

184

Порядок использования систем с асимметричными ключами:

1.Безопасно создаются и распространяются асимметричные открытые и секретные ключи. Секретный асимметричный ключ передается его владельцу. Открытый асимметричный ключ хранится в базе данных и администрируется центром выдачи сертификатов. Подразумевается, что пользователи должны верить, что в такой системе производится безопасное создание, распределение и администрирование ключами. Более того, если создатель ключей и лицо или система, администрирующие их, не одно и то же, то конечный пользователь должен верить, что создатель ключей на самом деле уничтожил их копию.

2.Создается электронная подпись текста с помощью вычисления его хэшфункции. Полученное значение шифруется с использованием асимметричного секретного ключа отправителя, а затем полученная строка символов добавляется к передаваемому тексту (только отправитель может создать электронную подпись).

3.Создается секретный симметричный ключ, который будет использоваться для шифрования только этого сообщения или сеанса взаимодействия (сеансовый ключ), затем при помощи симметричного алгоритма шифрования/расшифровки и этого ключа шифруется исходный текст вместе с добавленной к нему электронной подписью — получается зашифрованный текст (шифр-текст).

4.Сеансовый ключ передается получателю сообщения.

5.Отправитель должен иметь асимметричный открытый ключ центра выдачи сертификатов (CA). Перехват незашифрованных запросов на получение этого открытого ключа является распространенной формой атаки. Может существовать целая система сертификатов, подтверждающих подлинность открытого ключа CA. Но ни один из них не может полностью защитить от подмены открытого ключа CA, что наглядно доказывает, что нет такой системы, в которой можно было бы гарантировать подлинность открытого ключа CA.

6.Отправитель запрашивает у CA асимметричный открытый ключ получателя сообщения. Этот процесс уязвим к атаке, в ходе которой атакующий вмешивается во взаимодействие между отправителем и получателем и может модифицировать трафик, передаваемый между ними. Поэтому открытый асимметричный ключ получателя подписывается" CA. Это означает, что CA использовал свой асимметричный секретный ключ для шифрования асимметричного открытого ключа получателя. Только CA знает асимметричный секретный ключ CA, поэтому есть гарантии того, что открытый асимметричный ключ получателя получен именно от CA.

7.После получения асимметричный открытый ключ получателя расшифровывается с помощью асимметричного открытого ключа CA и алгоритма асимметричного шифрования/расшифровки. Естественно, предполагается, что CA не был скомпрометирован. Если же он оказывается скомпрометированным, то это выводит из строя всю сеть его пользователей.

8.Теперь шифруется сеансовый ключ с использованием асимметричного алгоритма шифрования-расшифровки и асимметричного ключа получателя (полученного от CA и расшифрованного).

9.Зашифрованный сеансовый ключ присоединяется к зашифрованному тексту (который включает в себя также добавленную ранее электронную подпись).

10.Весь полученный пакет данных (зашифрованный исходный текст и его электронная подпись, зашифрованный сеансовый ключ) передается получателю. Так как зашифрованный сеансовый ключ передается по незащищенной сети, он является очевидным объектом различных атак.

11.Получатель берет зашифрованный сеансовый ключ из полученного пакета.

12.Получатель должен иметь асимметричный открытый ключ центра выдачи сертификатов (CA).

185

13.Используя свой секретный асимметричный ключ и тот же самый асимметричный алгоритм шифрования получатель расшифровывает сеансовый ключ.

14.Получатель применяет тот же самый симметричный алгоритм шифрованиярасшифровки и сеансовый ключ к зашифрованному тексту и получает исходный текст вместе с электронной подписью.

15.Получатель отделяет электронную подпись от исходного текста.

16.Получатель запрашивает у CA асимметричный открытый ключ отправителя.

17.Как только этот ключ получен, получатель расшифровывает его с помощью открытого ключа CA и соответствующего асимметричного алгоритма шифрованиярасшифровки.

18.Затем расшифровывается хэш-функция текста с использованием открытого ключа отправителя и асимметричного алгоритма шифрования-расшифровки.

19.Повторно вычисляется хэш-функция полученного исходного текста.

20.Две эти хэш-функции сравниваются для проверки неизменности текста.

1.4.4.3Распространение ключей

В симметричных методологиях эта проблема стоит более остро. Конкретный способ передачи ключей зависит от требуемого уровня безопасности. Если не требуется высокий уровень безопасности, то ключи можно рассылать с помощью простой почты или курьерской службы. Для обеспечения более высокого уровня безопасности более уместна ручная доставка ключей ответственными за это людьми, возможно по частям несколькими людьми. Асимметричные методологии пытаются обойти эту проблему с помощью шифрования симметричного ключа и присоединения его в таком виде к зашифрованным данным. А для распространения открытых асимметричных ключей, используемых для шифрования симметричного ключа, в них используются центры сертификации ключей. CA, в свою очередь, подписывают эти открытые ключи с помощью секретного асимметричного ключа CA. Пользователи такой системы должны иметь копию открытого ключа CA.

Управление ключами включает их распределение, аутентификацию и регламентацию порядка использования.

Курьеры и ручная выдача — вот два распространенных примера процедуры физической раздачи ключей. Серьезные организации имеют инструкции, описывающие порядок выдачи ключей. Раздача ключей может аудироваться и протоколироваться, но это все-таки не защитит ее до конца от компрометации отдельными людьми. Используется как симметричными, так и асимметричными криптосистемами.

Выдача общего ключа участникам взаимодействия центром выдачи ключей может использоваться как симметричными, так и асимметричными криптосистемами. Если центр скомпрометирован, то обеспечение безопасности последующих запросов на выдачу ключей проблематично, а безопасность ранее выданных ключей зависит от криптосистемы.

Предоставление центром сертификации ключей доступа к открытым ключам пользователей и выдача секретных ключей пользователям используется асимметричными криптосистемами. Всего лишь одна успешная атака компрометирует всю систему. Асимметричные секретные ключи CA должны храниться в безопасном месте, так как их компрометация может привести к успешным атакам, которые нельзя будет обнаружить.

Сеть доверия используется в асимметричных криптосистемах. Пользователи сами распространяют свои ключи и следят за ключами других пользователей; доверие заключатся в неформальном способе обмена ключами.

Метод Диффи-Хеллмана предусматривает обмен секретным ключом по незащищенным каналам связи между двумя пользователями, которые до этого не имели общего секретного ключа. Не может использоваться для шифрования или расшифровки сообщений. Уязвим к атаке "активное вмешательство в соединение".

186

DES (Data Encryption Standart) — стандарт шифрования данных, узаконенный Американским национальным бюро по стандартизации NBS в качестве стандарта для систем связи; шифрование основано на использовании ключа длиной 56 бит и блока исходного текста 64 бит. С момента опубликования (1974г.) не известно случаев расшифровки криптограммы без знания ключа.

2 ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ В ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМАХ

«Информационная безопасность — это состояние защищенности информационной среды общества, обеспечивающее ее формирование, использование и развитие в интересах граждан, организаций, государств» (Закон РФ «Об участии в международном информационном обмене»).

Угрозы безопасности информации при передаче:

•перехват данных (подключение к линии связи либо использование побочного электромагнитного излучения средств передачи);

•анализ трафика (наличие/отсутствие связи, частота, направление, объем информации);

•изменение потока сообщений (внесение в сообщение необнаруживаемых искажений, удаление сообщений, нарушение порядка следования);

•отказ передающего пользователя от авторства, принимающего — от факта приема сообщений;

•маскарад (стремление выдать себя за другого пользователя с целью получения его прав доступа к информации, либо навязывание другому пользователю ложной информации, якобы исходящей из привычного источника);

•нарушение связи или задержка срочных сообщений.

2.1 КОМПЬЮТЕРНЫЕ АТАКИ И ВИРУСЫ КАК УГРОЗА БЕЗОПАСНОСТИ ИНФОРМАЦИИ

Федеральный центр по борьбе с компьютерными преступлениями в США FedCIRC сообщил, что в 1998 году атакам подверглось около 130000 государственных сетей с 1100000 компьютерами.

Описания компьютерных атак размещаются на широко известных коммерческих веб-сайтах. Программы для организации компьютерных атак доступны для получения любым пользователем Интернет.

2.1.1 Категории компьютерных атак

"Компьютерная атака", означает запуск людьми программ для получения неавторизованного доступа к компьютеру.

Удаленное проникновение в компьютер: программы, которые получают неавторизованный доступ к другому компьютеру через Интернет (или локальную сеть)

Локальное проникновение в компьютер: программы, которые получают неавторизованный доступ к компьютеру, на котором они работают.

Удаленное блокирование компьютера: программы, которые через Интернет (или сеть) блокируют работу всего удаленного компьютера или отдельной программы на нем (для восстановления работоспособности чаще всего компьютер надо перезагрузить)

Локальное блокирование компьютера: программы, которые блокируют работу компьютера, на котором они работают

Сетевые сканеры: программы, которые осуществляют сбор информации о сети, чтобы определить, какие из компьютеров и программ, работающих на них, потенциально уязвимы к атакам.

187

Сканеры уязвимых мест программ: программы, проверяют большие группы компьютеров в Интернете в поисках компьютеров, уязвимых к тому или иному конкретному виду атаки.

Вскрыватели паролей: программы, которые обнаруживают легко угадываемые пароли в зашифрованных файлах паролей.

Сетевые анализаторы (снифферы): программы, которые слушают сетевой трафик. Часто в них имеются возможности автоматического выделения имен пользователей, паролей и номеров кредитных карт из трафика.

В 1998 году анализ 237 компьютерных атак, информация о которых была опубликована в Интернет дал следующую статистику:

29% атак были организованы из-под Windows.

в20% атак атакующие смогли удаленно проникнуть в сетевые элементы (маршрутизаторы, коммутаторы, хосты, принтеры и межсетевые экраны).

в3% атак веб-сайты атаковали своих посетителей.

4% атак производилось сканирование Интернета на наличие уязвимых хостов.

5% атак оказались успешными атаками против маршрутизаторов и межсетевых экранов.

Выбор средства защиты должен основываться на обеспечении достаточной защищенности и в то же время не доставлять неудобств. Анализ риска для ПК можно разделить на три класса: анализ автономных систем (одного компьютера), анализ локальных систем и анализ систем удаленного доступа.

По способу распространения вредоносные программы (или коды) можно условно разделить на компьютерные вирусы, сетевые черви, троянские программы. Компьютерные вирусы умеют размножаться и внедрять свои копии в другие файлы. Сетевые черви распространяются по различным сетевым ресурсам (чаще всего по электронной почте), но не внедряют свои копии в другие программы. Троянские программы не распространяются сами по себе, но выполняют на зараженных компьютерах вредоносные действия.

2.1.2 Компьютерные вирусы

Компьютерный вирус — это программа, которая может создавать свои копии (не обязательно совпадающие с оригиналом) и внедрять их в файлы, системные области компьютера, сети и т.д. При этом копии сохраняют способность дальнейшего размножения.

Классификация файловых вирусов

По способу заражения среды обитания:

•резидентный (оставляет в оперативной памяти свою резидентную часть; активен до выключения компьютера или до перезагрузки);

•нерезидентный (не заражает память и является активным ограниченное время).

По деструктивным возможностям:

•безвредные (не влияют на работу компьютера, кроме уменьшения свойств памяти на диске в результате своего размножения);

•неопасные — это безвредные, плюс графические, звуковые эффекты;

•опасные (могут привести к серьезным сбоям в работе компьютера);

•очень опасные (потеря программ, уничтожение данных).

По особенностям алгоритма:

•вирусы-"спутники" (не изменяют файлы, но создают для *.exe-файла спутник с расширением com);

•"паразитические" (все вирусы, которые изменяют содержимое дисковых секторов или файлов);

•«студенческие» (примитивные, с большим числом ошибок);

•"стелс"-вирусы, вирусы невидимки (перехватывают обращение ОС к пораженным файлам и "подставляют " вместо себя незараженные участки);

188