- •Формирование навыков оценки защищенности компьютерных систем;

- •Освоение методов анализа угроз и рисков в компьютерных системах;

- •Формирование навыков выполнения мониторинга системы безопасности.

- •1) Создание перечня угроз:

- •2) Настройки политики безопасности:

- •1) Уязвимости системы безопасности выявленные утилитой mbsa:

Министерство образования и науки Российской Федерации

Федеральное государственное бюджетное образовательное учреждение высшего профессионального

образования «Алтайский государственный технический университет им. И.И. Ползунова»

Факультет Информационных технологий

Кафедра Вычислительные системы и информационная безопасность

Отчет защищен с оценкой ___________

Преподаватель _______ А. Б. Архипова

(подпись)

“____”___________ 2011 г.

Отчет

по лабораторной работе №2

Оценка рисков

название лабораторной работы

по дисциплине Защита информационных процессов в компьютерных системах

наименование дисциплины

ЛР 090104.13.000О.

обозначение документа

Студент группы КЗОИ – 81 М. Е. Кириченко

и.о., фамилия

Преподаватель старший преподаватель А. Б. Архипова

должность, ученое звание и.о., фамилия

БАРНАУЛ 2011

Цели работы:

Формирование навыков оценки защищенности компьютерных систем;

Освоение методов анализа угроз и рисков в компьютерных системах;

Формирование навыков выполнения мониторинга системы безопасности.

Предмет и содержание работы. Объектом исследования является информационная система организации. Обеспечение информационной безопасности (ИБ) является сложной задачей. Информационной безопасностью нужно управлять, что бы правильно ставить цели обеспечения ИБ и добиваться их достижения с минимальными затратами. В мировой практике для оценки базового уровня ИБ в организациях используют стандарт ISO 17799, задающий требования к управлению информационной безопасности. Вместе с тем, решение многих задач управления информационной безопасностью методологически не проработано. Прежде всего, это касается задач оценки рисков и контроля выполнения требований ИБ. Для решения наиболее сложных с методологической точки зрения задач управления ИБ и предназначены программные комплексы «Digital Security Office» («Гриф», «Кондор»), «Рискменеджер».

Задание 1.

С помощью программных комплексов «Гриф», «Кондор» провести оценку степени риска для каждой из угроз, выбранных из фиксированного набора, для объекта оценки определенной структуры. На основании этих оценок предложить совокупность мер и мероприятий для понижения вероятности событий риска. Выполнить общее задание. Придумать ситуацию (записать ее в отчете) и оценить полученные риски в программе «Рискменеджер».

Вариант 3.

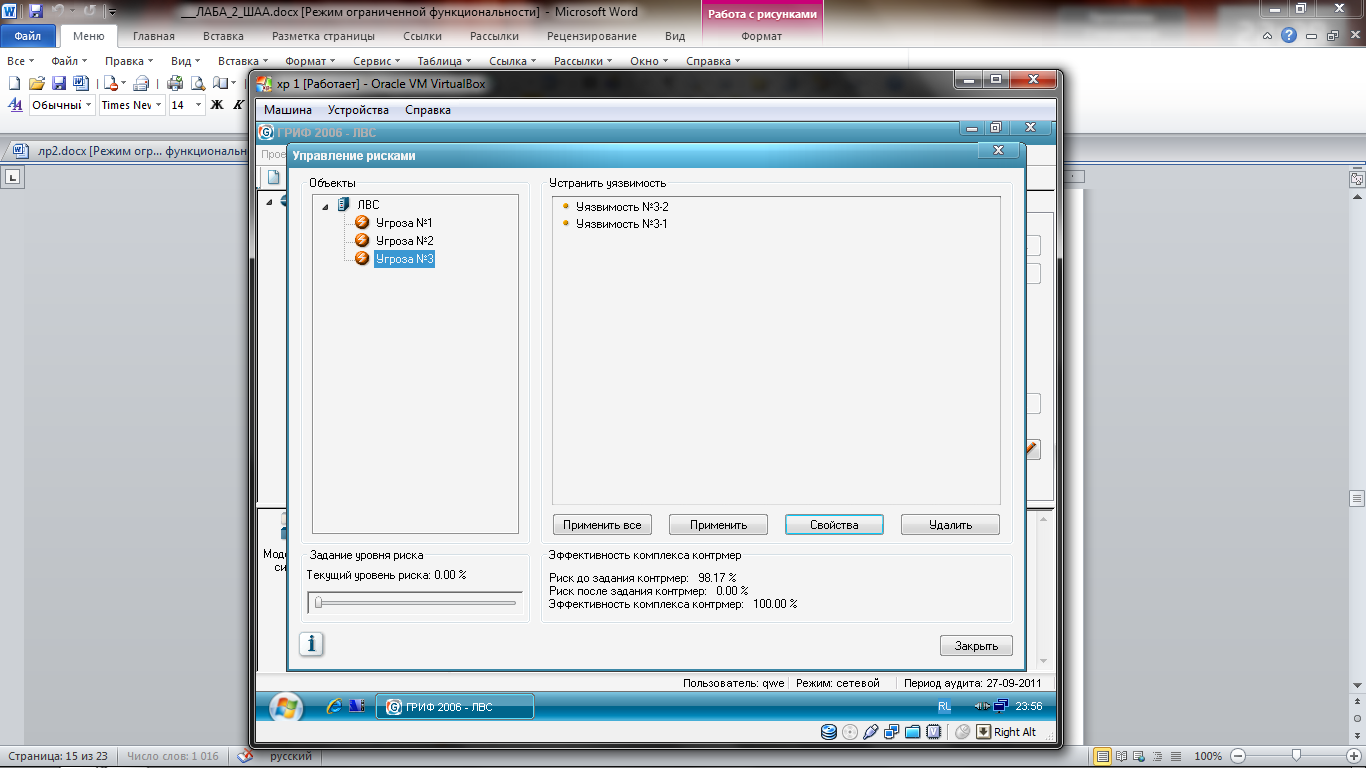

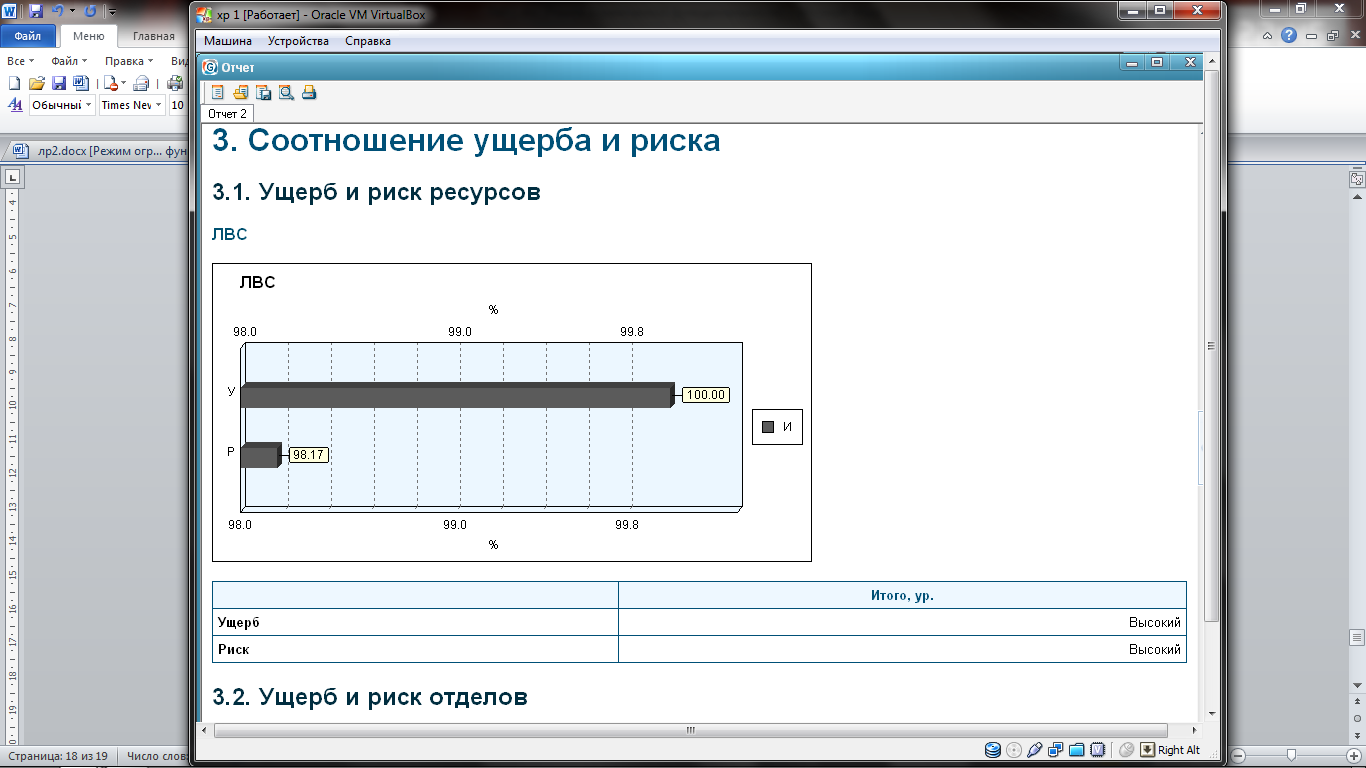

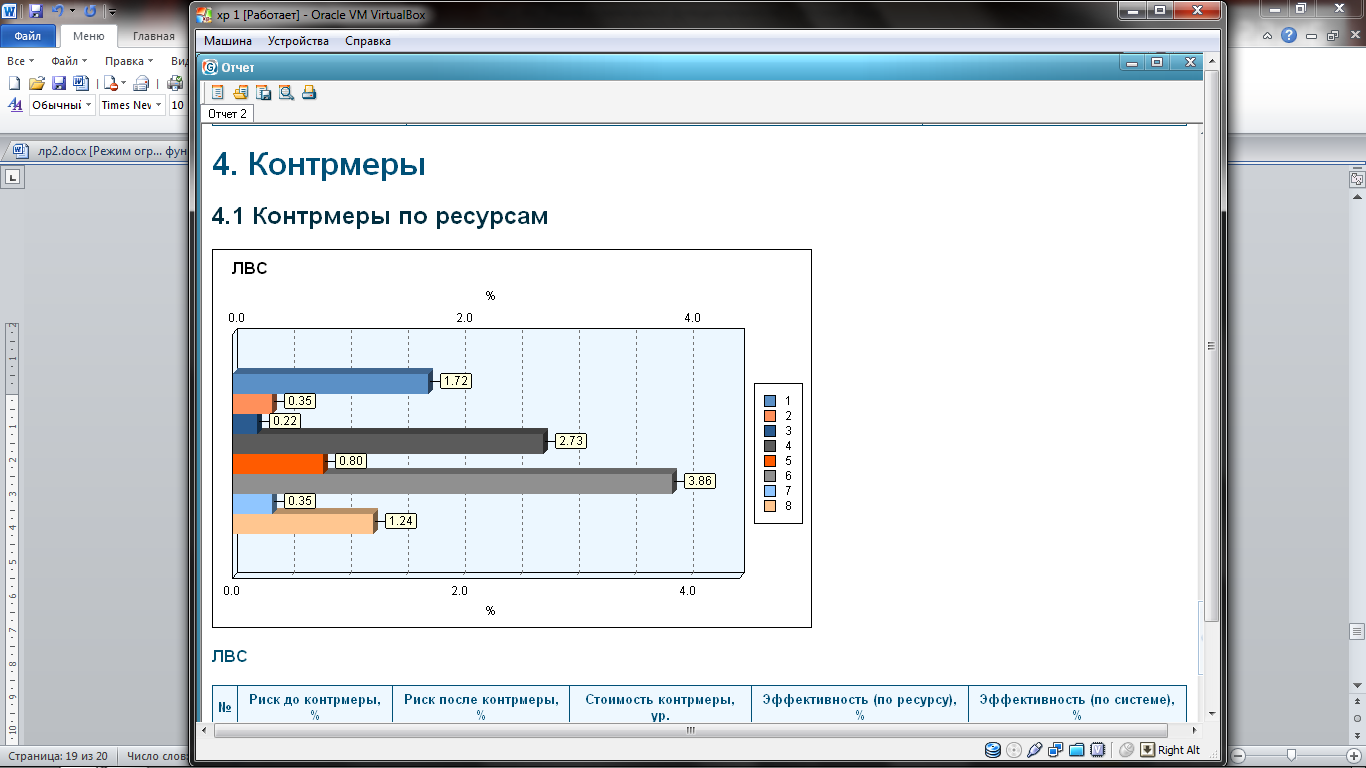

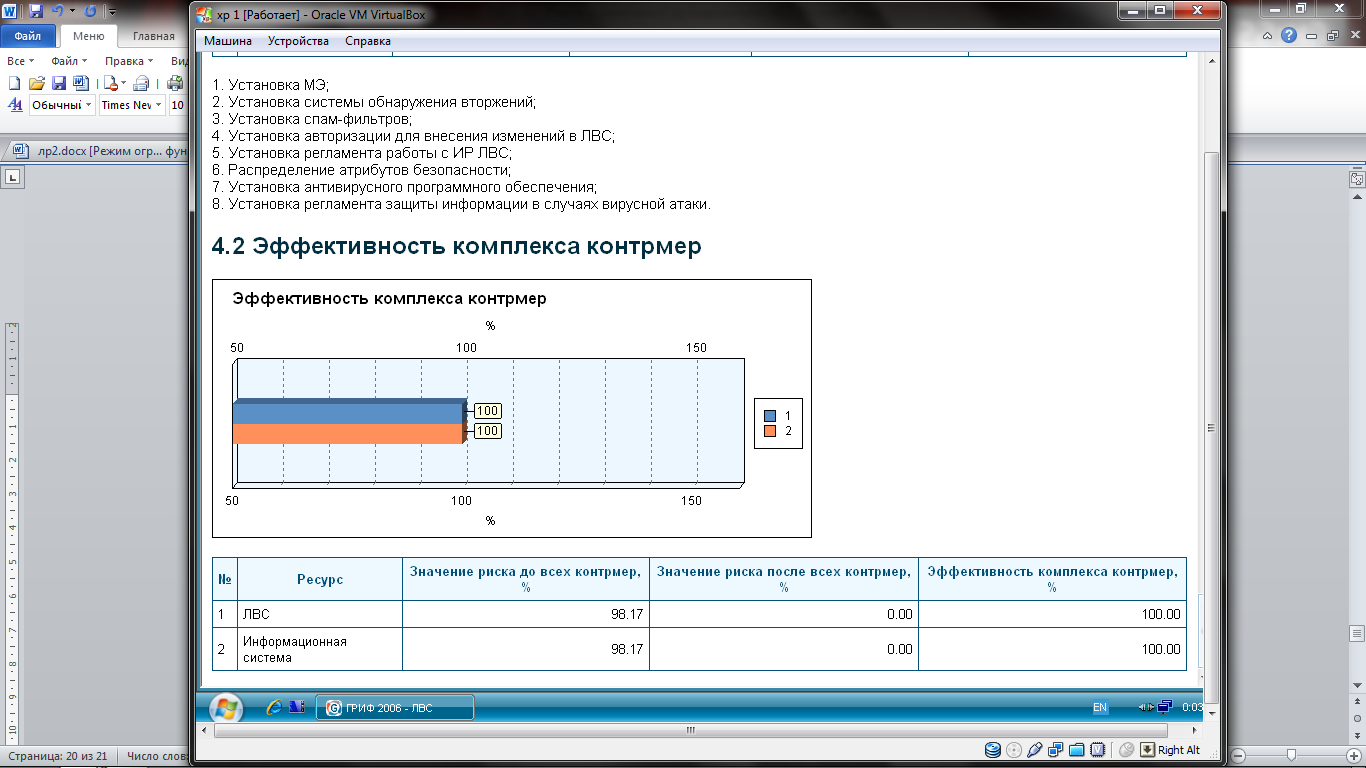

Рассчитать общий уровень угроз, риск информационной безопасности на основе модели угроз и уязвимостей, риск реализации по всем угрозам для информационной системы после задания контрмер, эффективность контрмеры, эффективность комплекса контрмер (контрмеры задать самостоятельно).

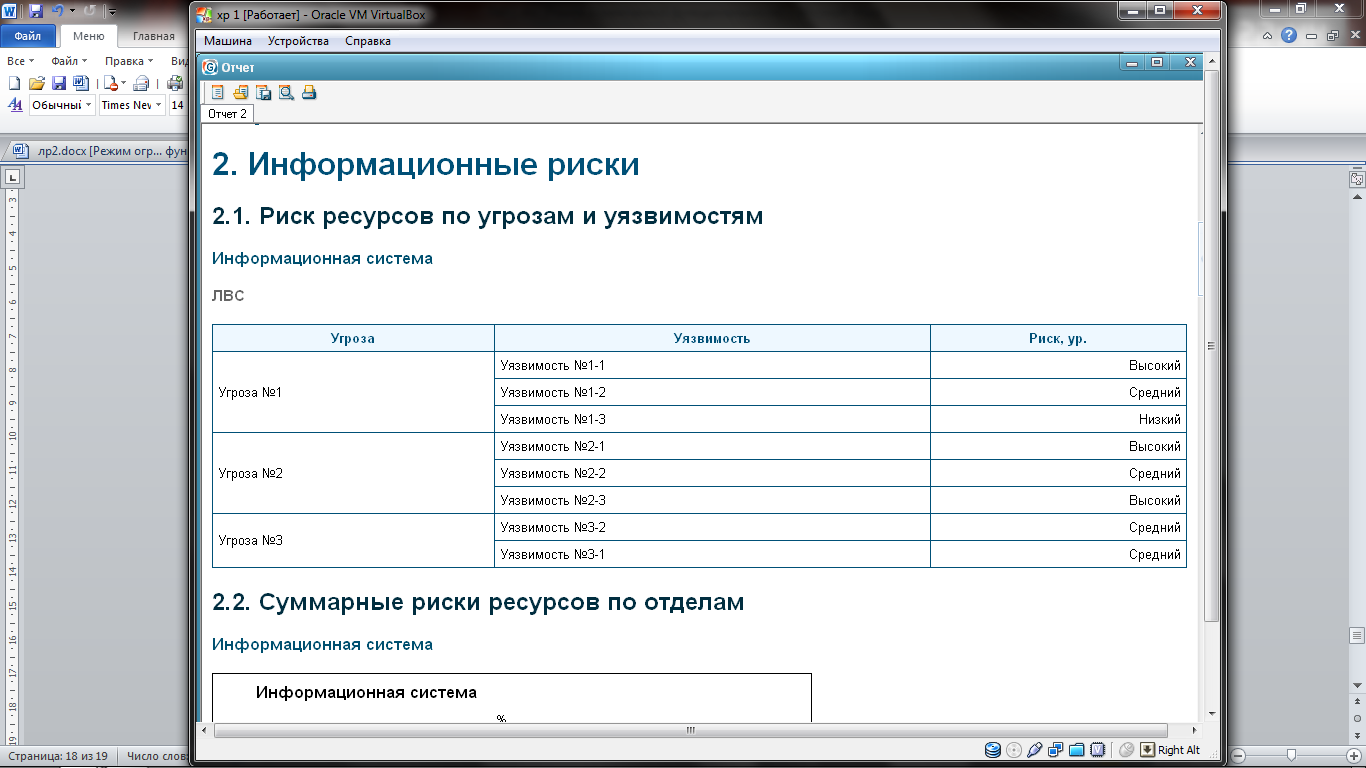

1. Входные данные. ЛВС (критичность ресурса 10000 у.е.)

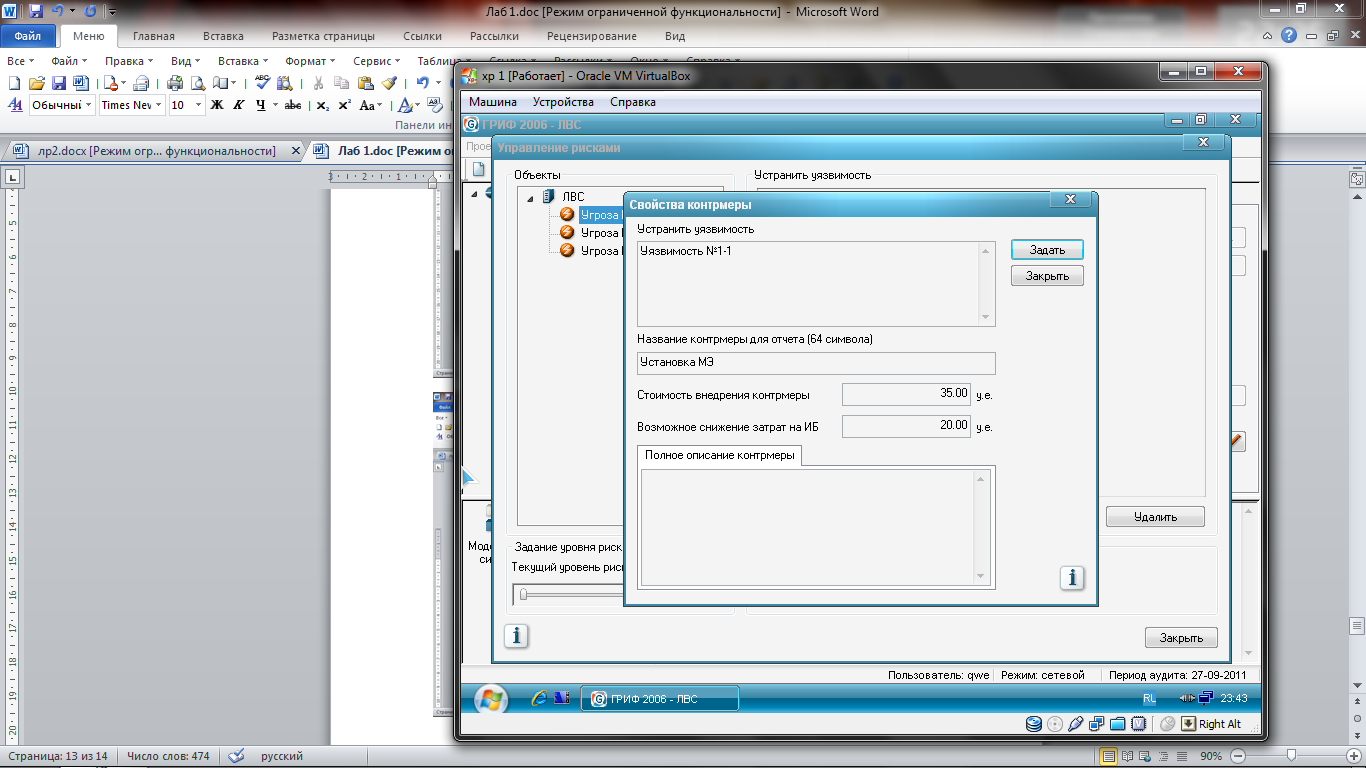

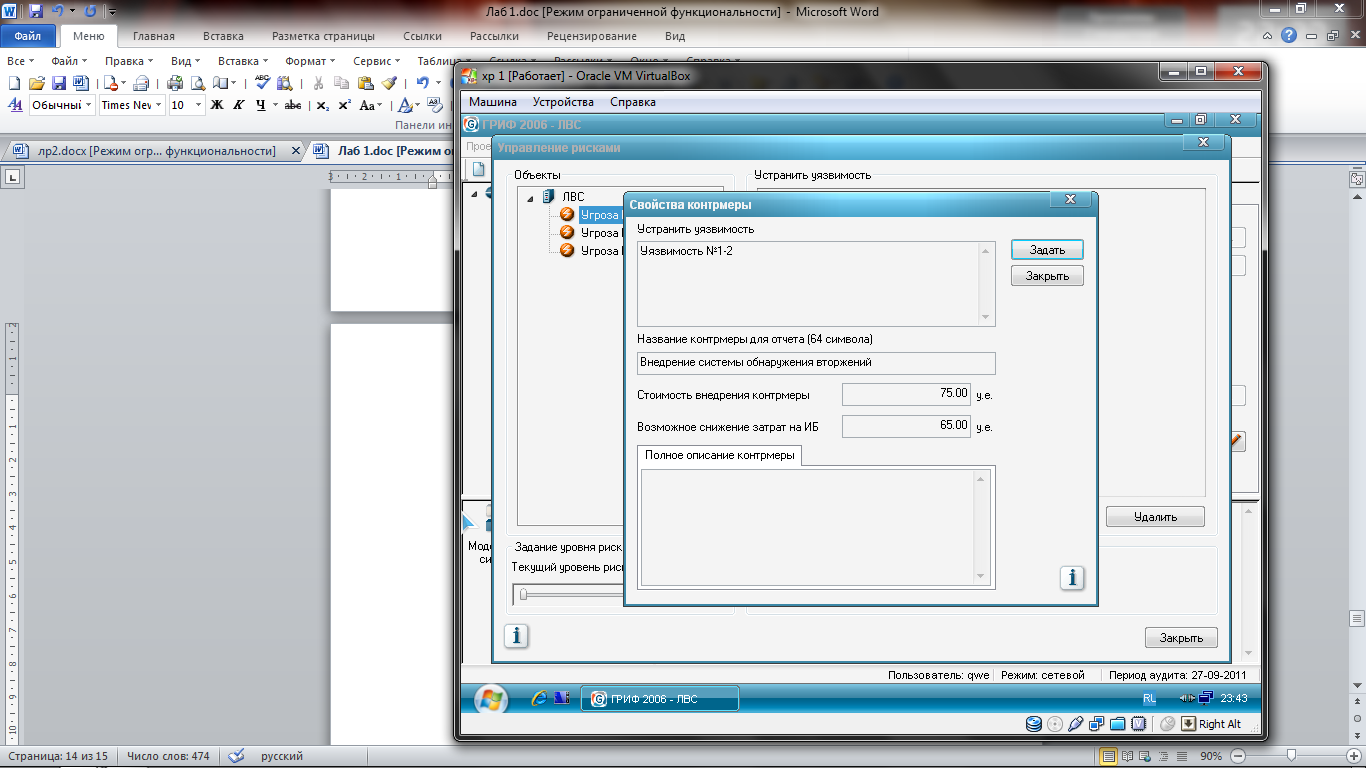

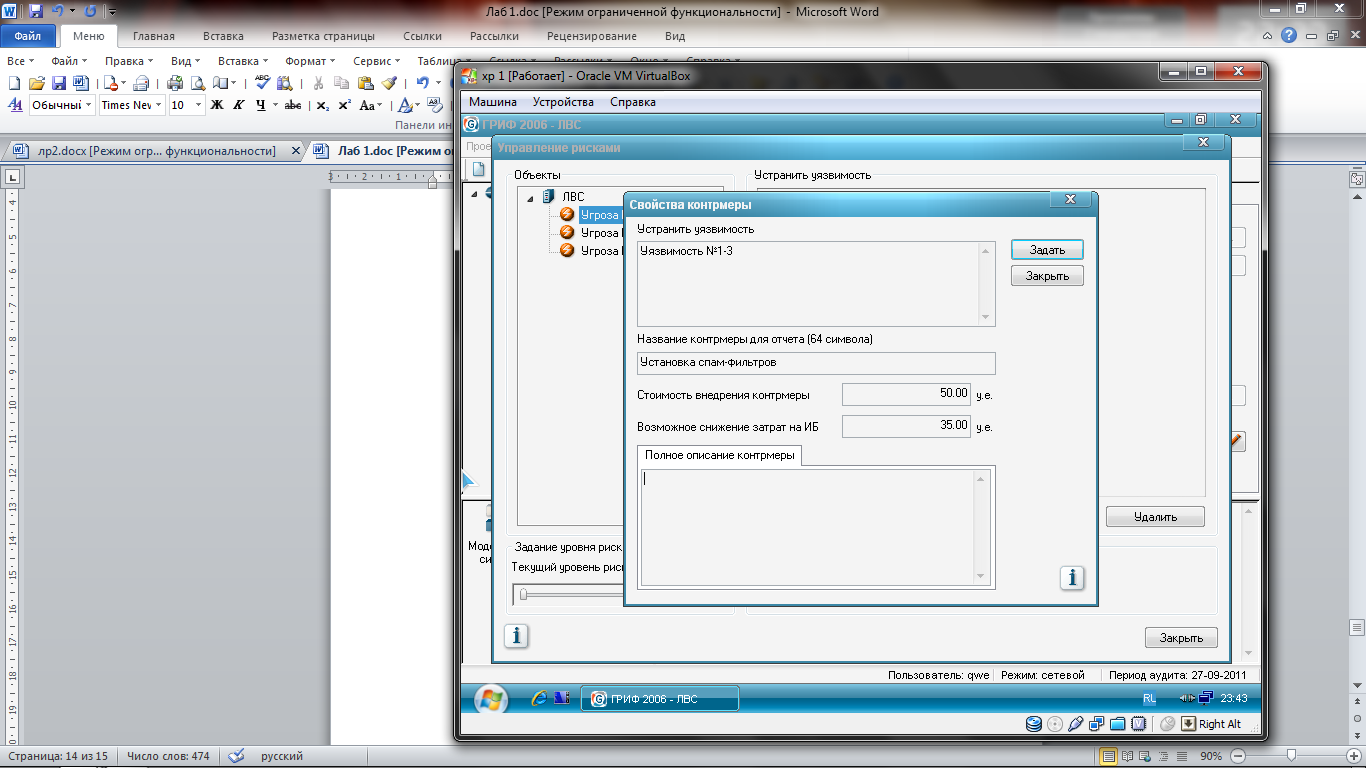

Угроза 1. Хакерская атака.

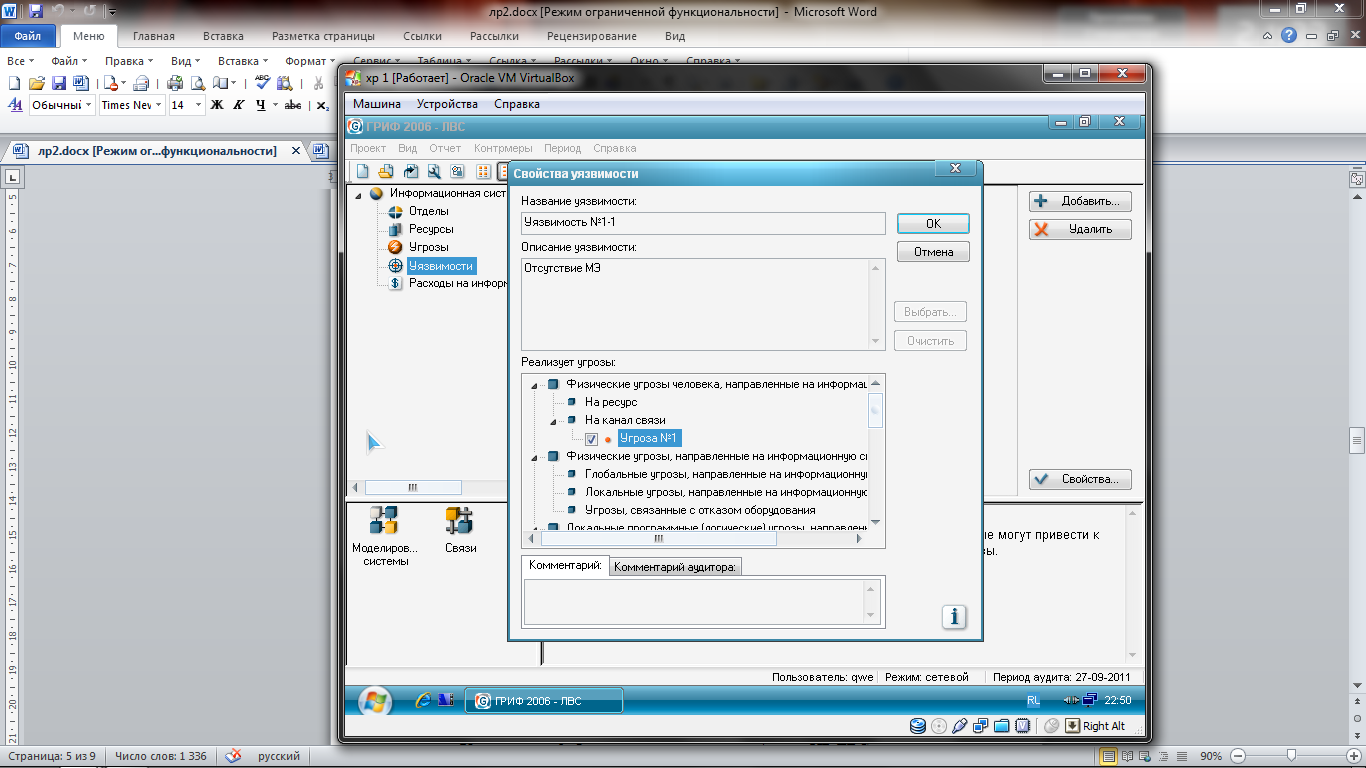

Уязвимость 1. Отсутствие МЭ.

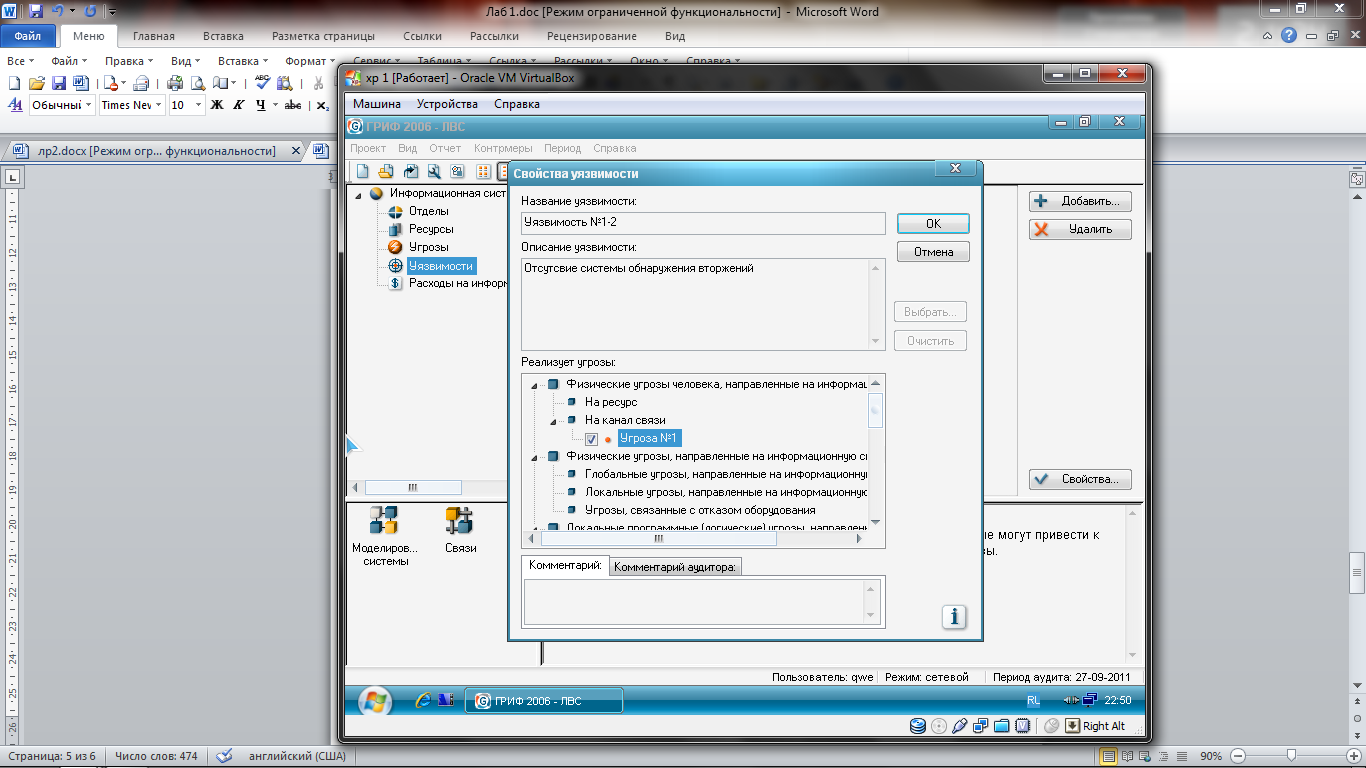

Уязвимость 2. Отсутствие системы обнаружения вторжений.

Уязвимость 3. Отсутствие спам-фильтров.

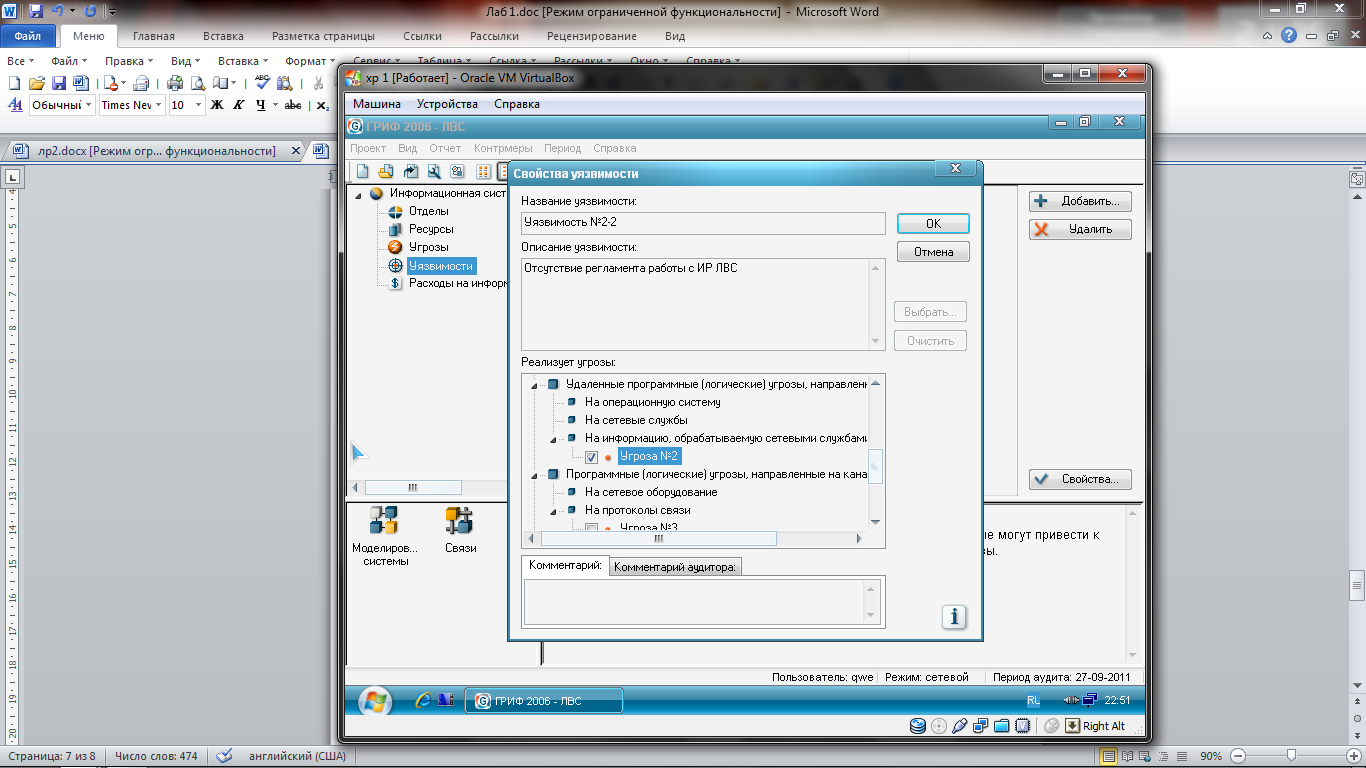

Угроза 2. Неавторизованная модификация информации в ЛВС.

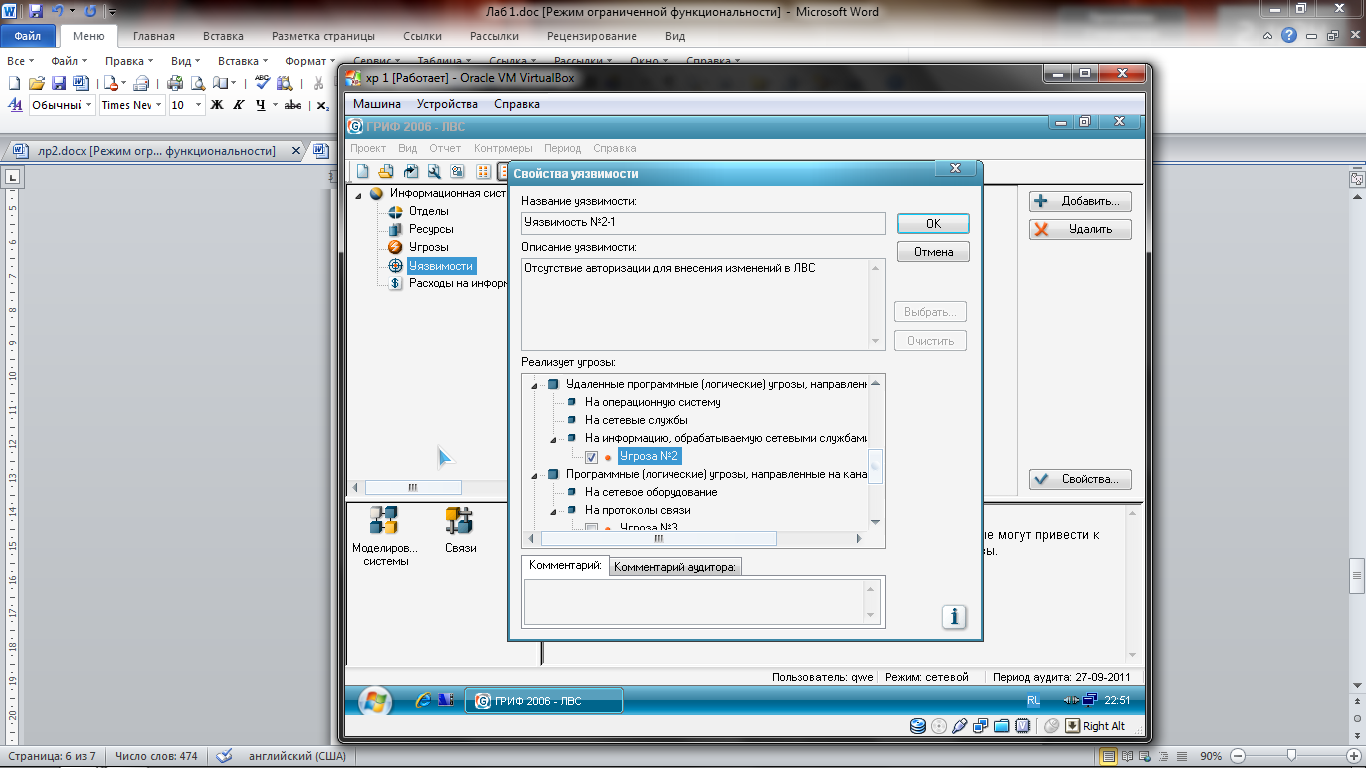

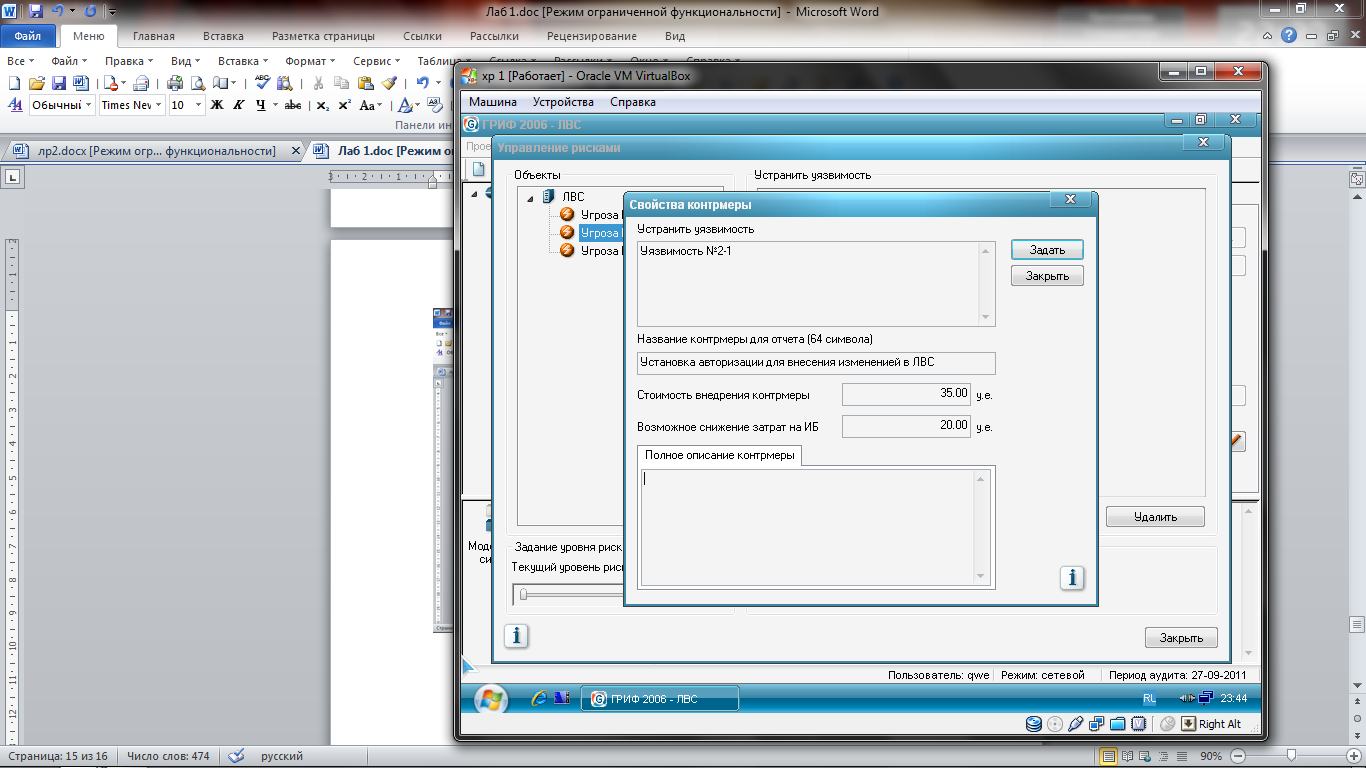

Уязвимость 1. Отсутствие авторизации для внесения изменений в ЛВС.

Уязвимость 2. Отсутствие регламента работы с ИР ЛВС.

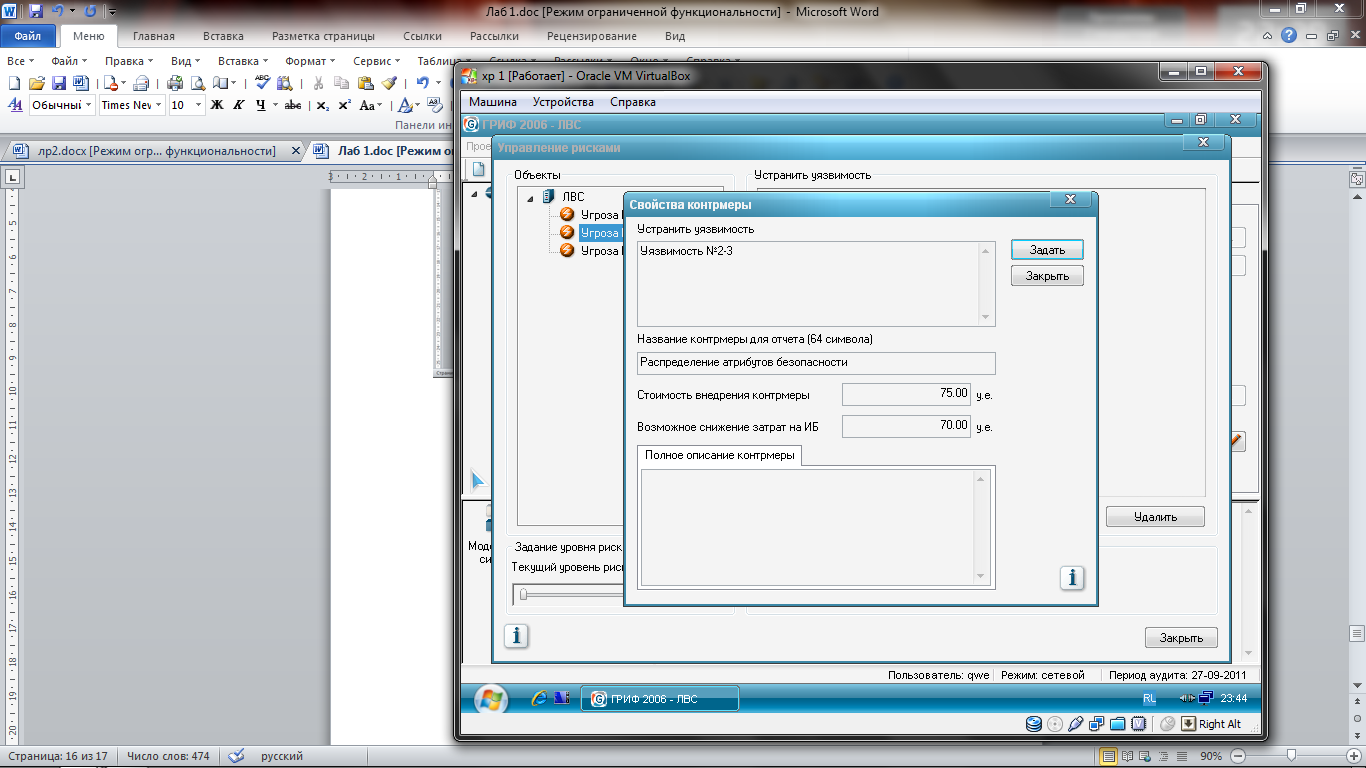

Уязвимость 3. Распределение атрибутов безопасности (ключи доступа, шифрования) между несколькими доверенными сотрудниками.

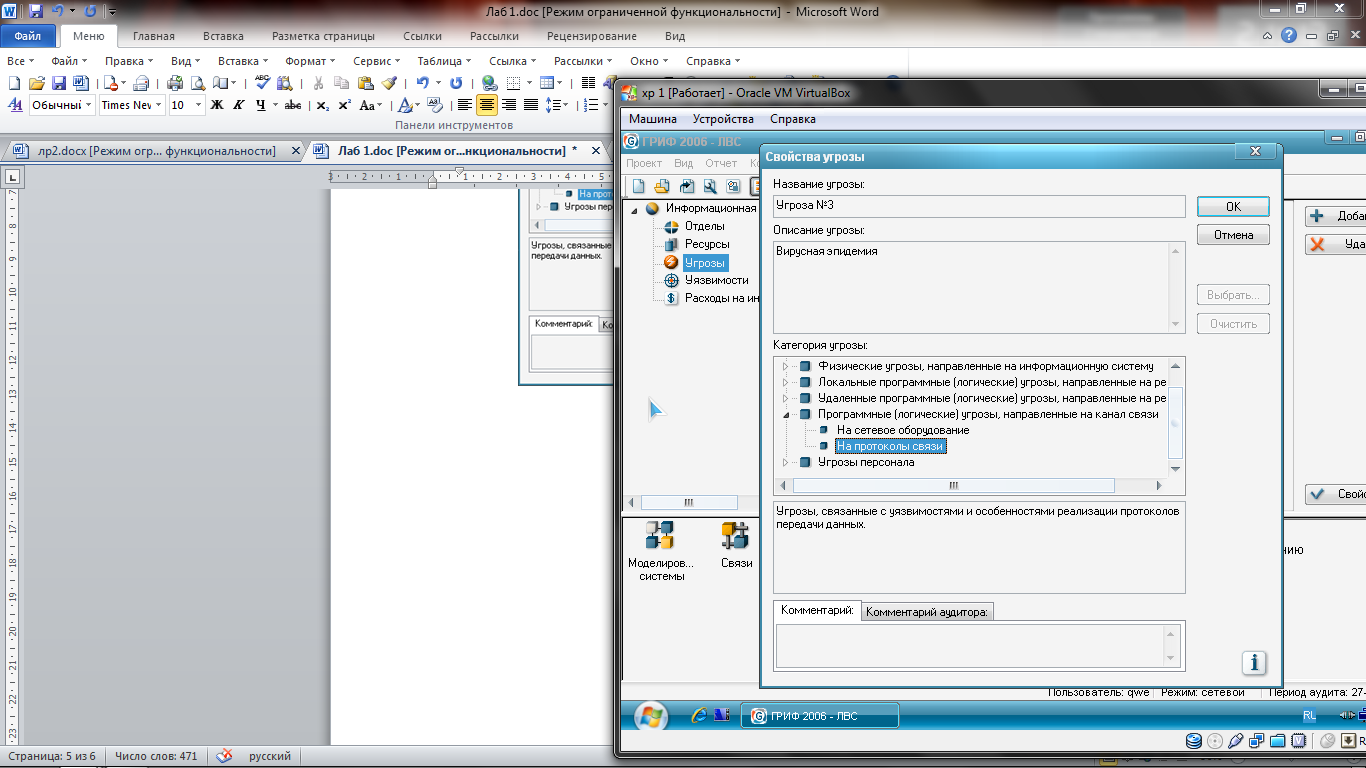

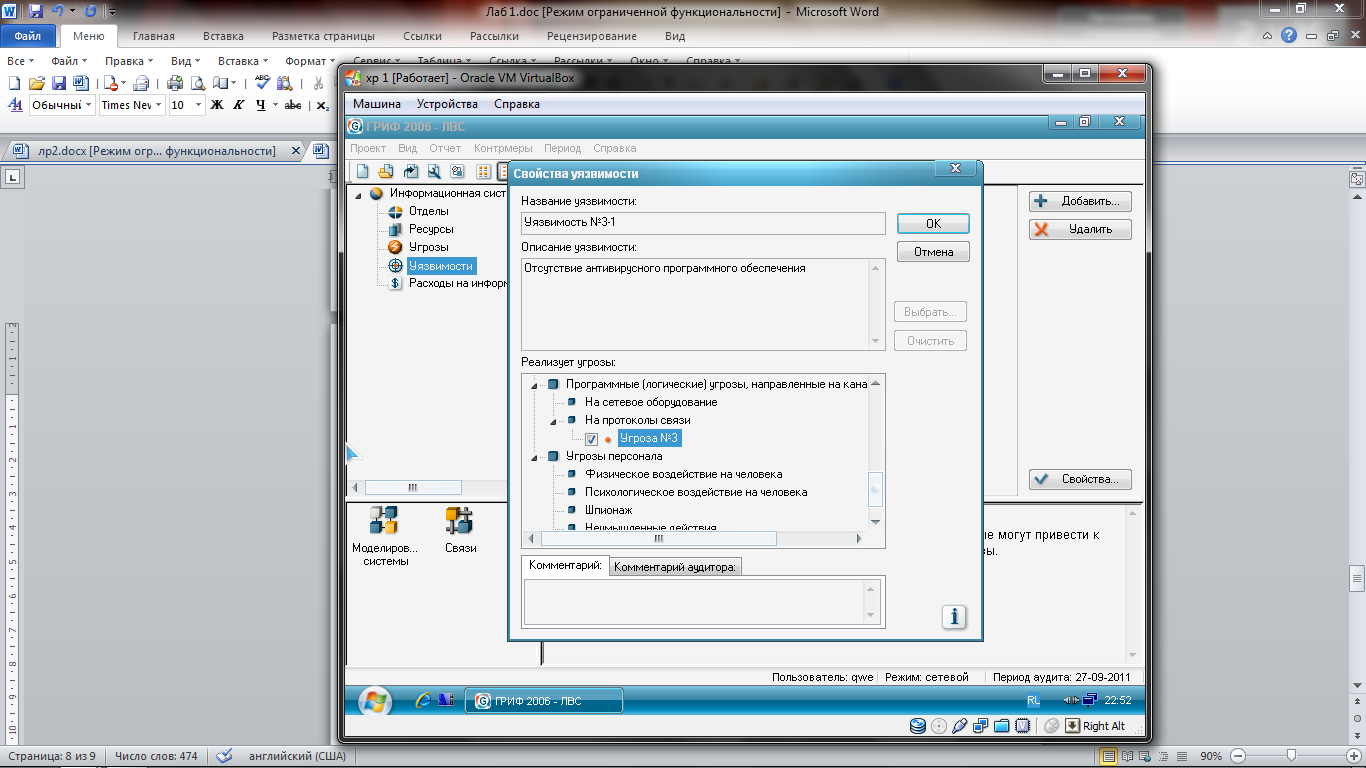

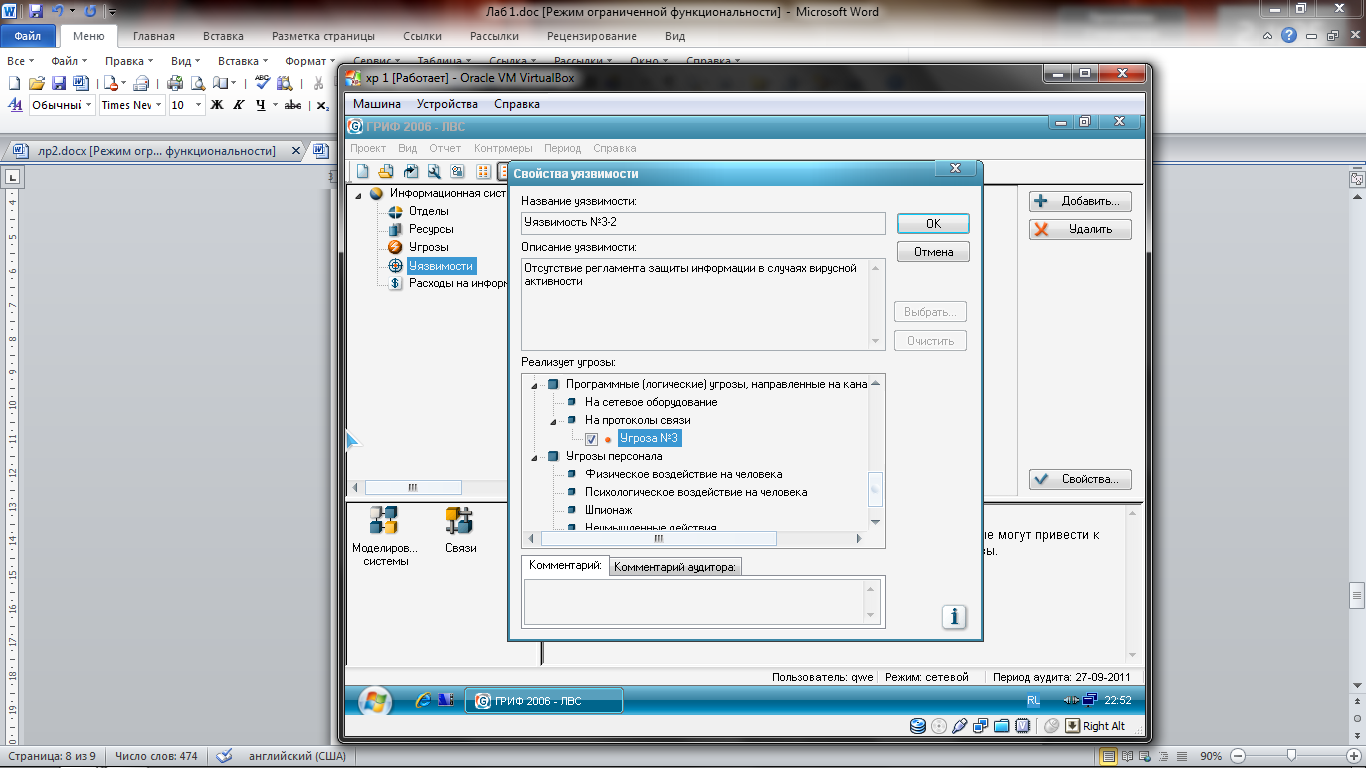

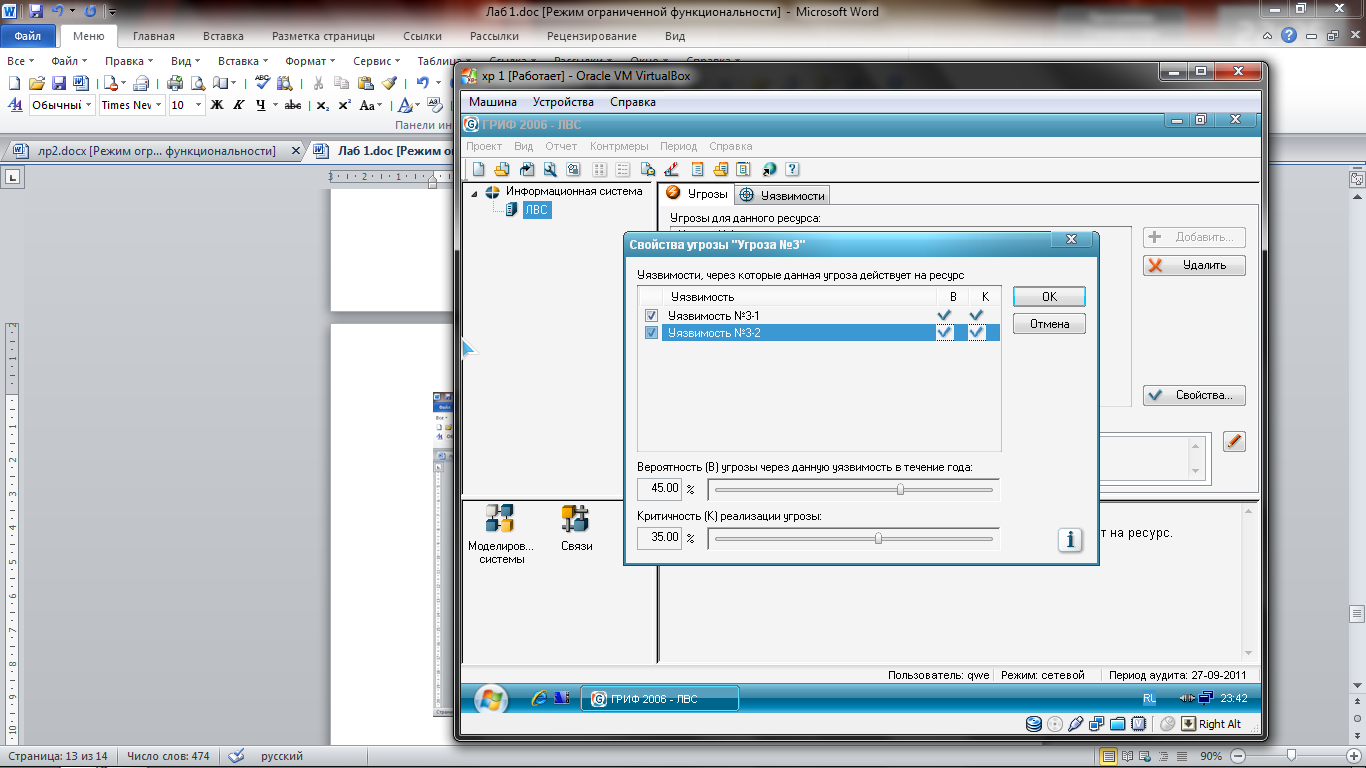

Угроза 3. Вирусная эпидемия

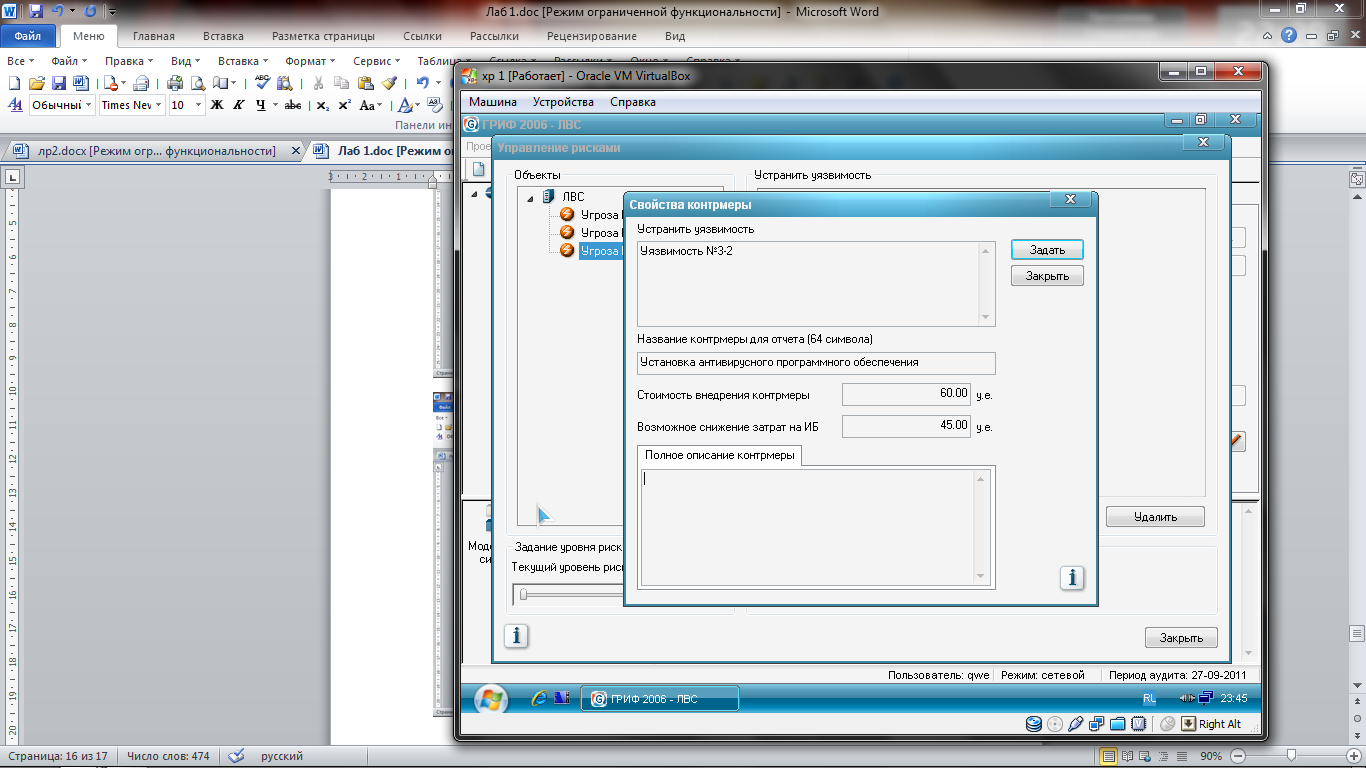

Уязвимость 1. Отсутствие антивирусного программного обеспечения.

Уязвимость 2. Отсутствие регламента защиты информации в случаях вирусной активности.

|

Угроза/Уязвимость |

Вероятность реализации угрозы через данную уязвимость в течение года (%), P(V) |

Критичность реализации угрозы через уязвимость (%), ER |

|

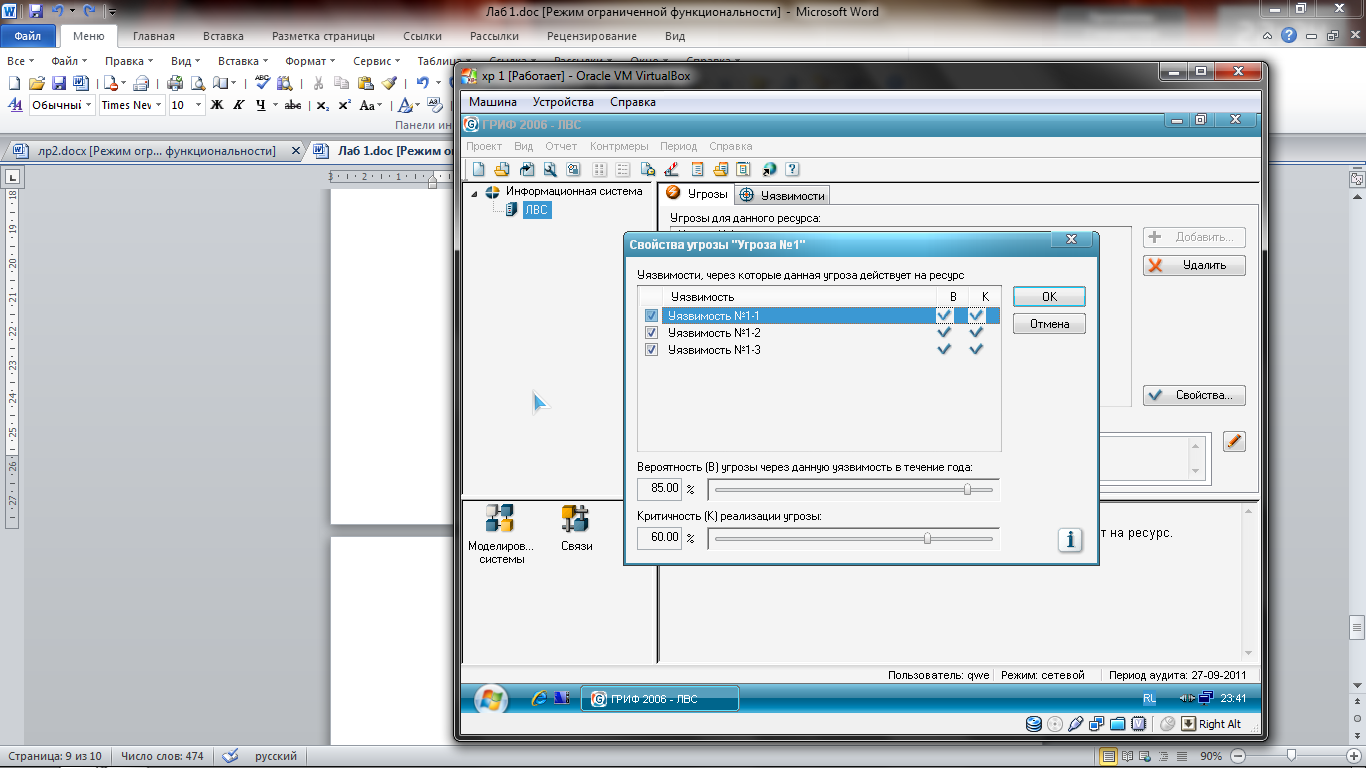

Угроза 1/Уязвимость 1 |

85 |

60 |

|

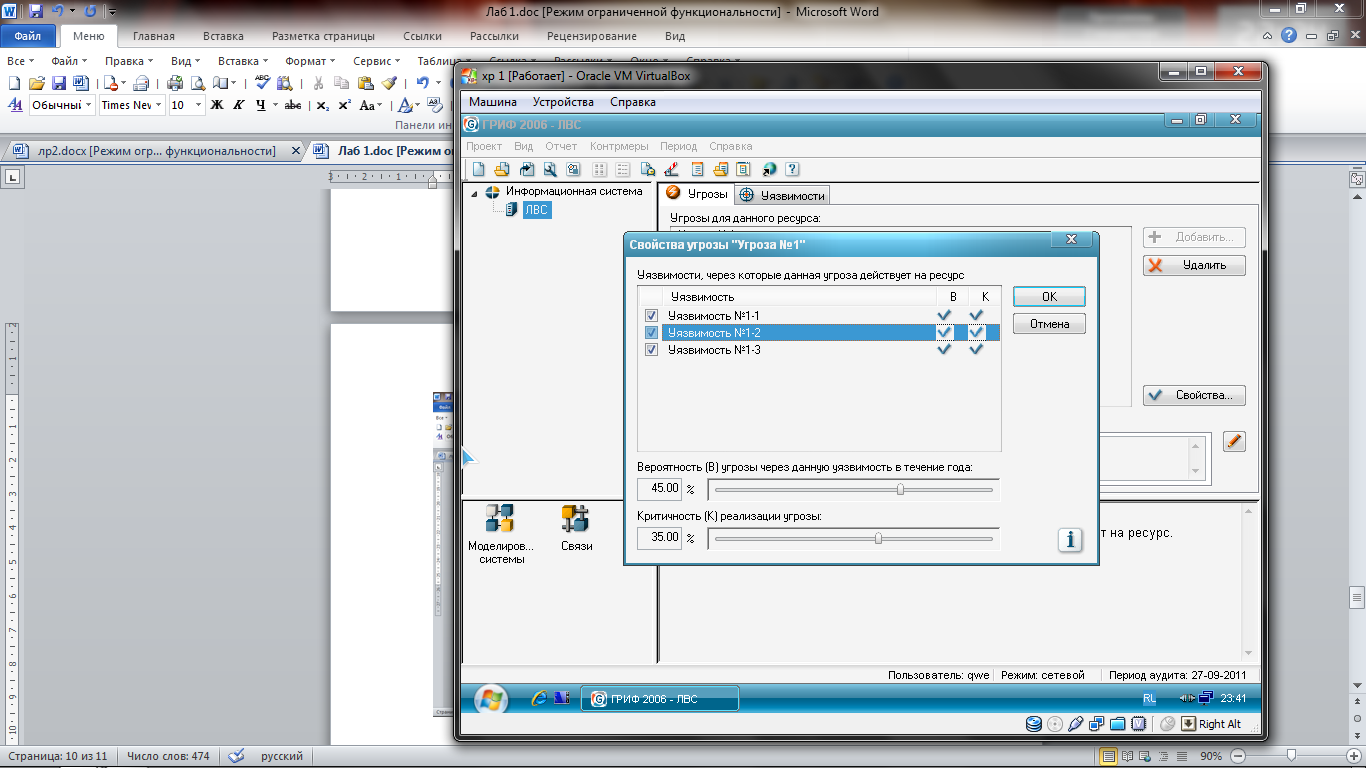

Угроза 1/Уязвимость 2 |

45 |

35 |

|

Угроза 1/Уязвимость 3 |

30 |

35 |

|

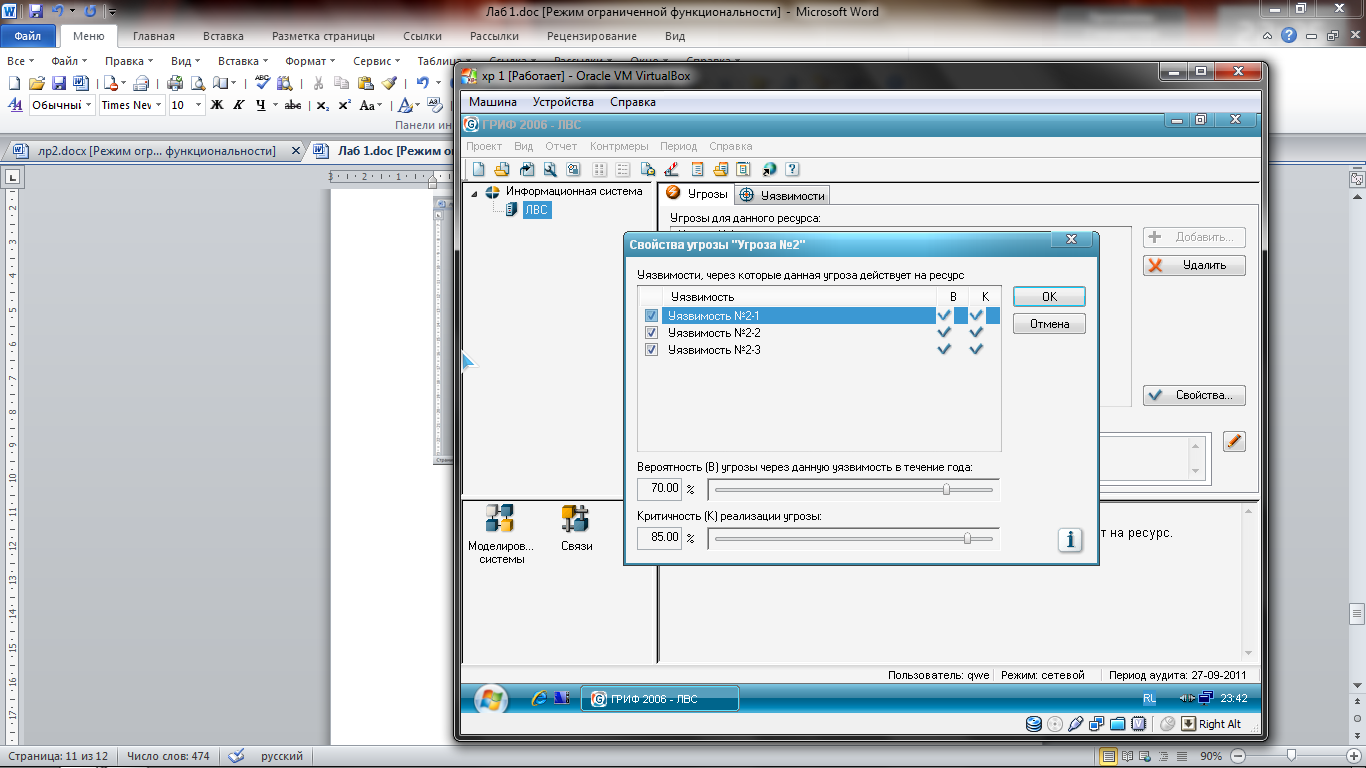

Угроза 2/Уязвимость 1 |

70 |

85 |

|

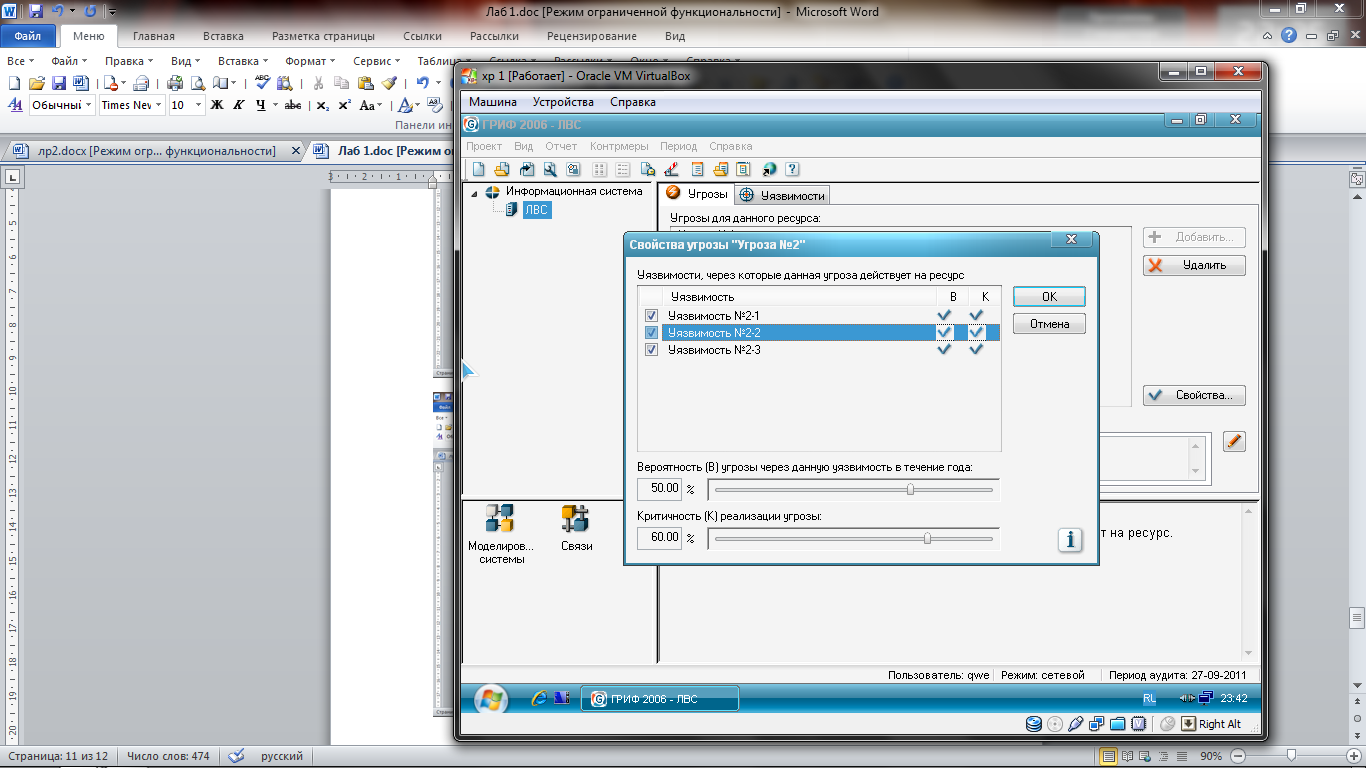

Угроза 2/Уязвимость 2 |

50 |

60 |

|

Угроза 2/Уязвимость 3 |

90 |

75 |

|

Угроза 3/Уязвимость 1 |

80 |

50 |

|

Угроза 3/Уязвимость 2 |

45 |

35 |

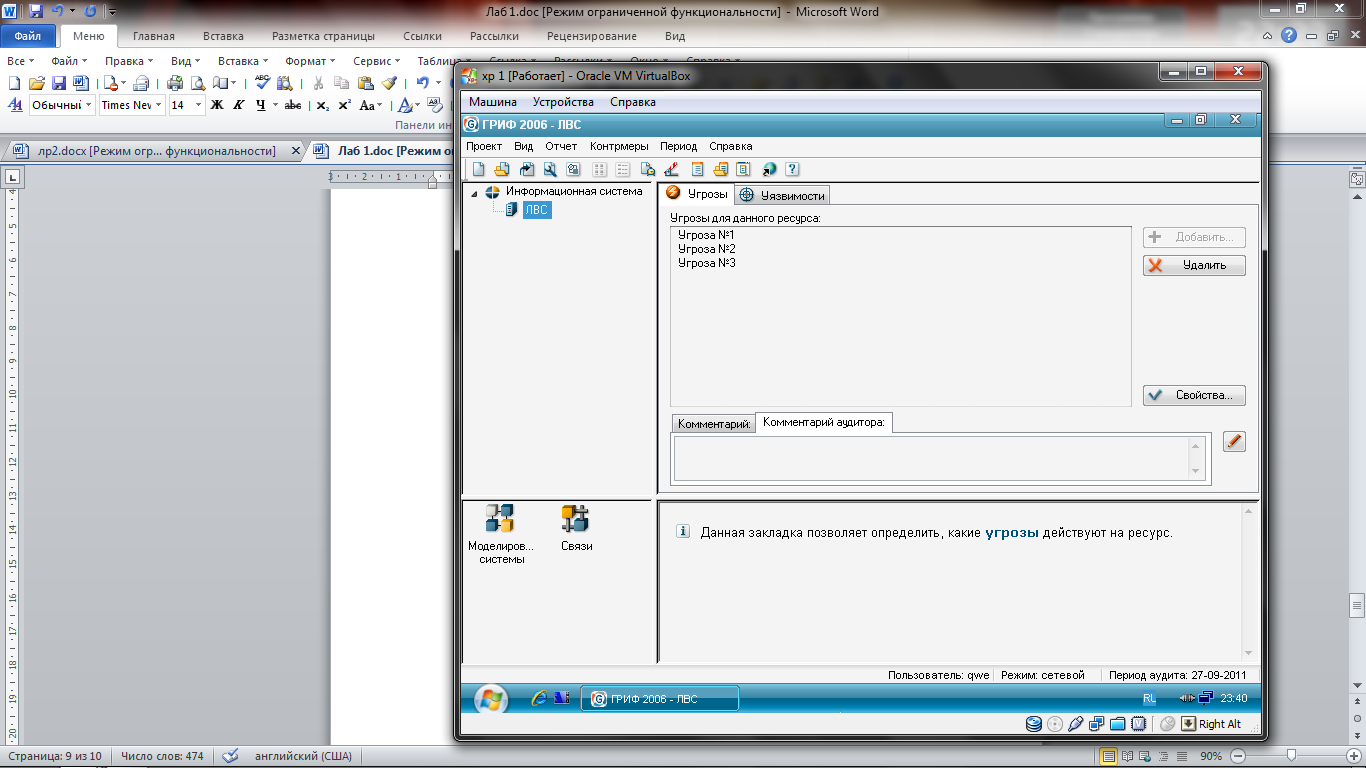

1) Создание перечня угроз:

2) Создание перечня уязвимостей:

3) Соотнесение угроз и уязвимостей, задание параметров угроз:

4) Создание контрмер:

5) Отчёт Гриф:

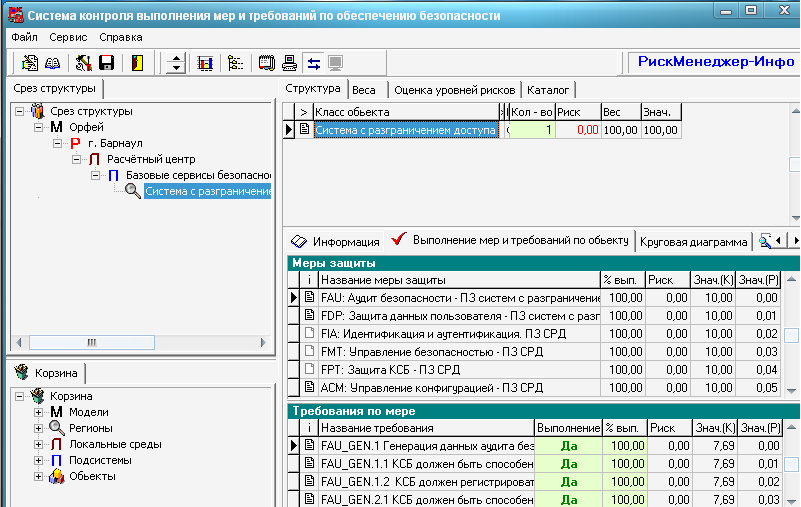

6) Расчет рисков в программе Рискменеджер:

В организации «Орфей» существует система моделирования и испыания на базе АС. К автоматизированной системе предписан ряд мер и требований по безопасности объекта, все требований выполняются полностью. Оценка риска с помощью программы РискМенеджер:

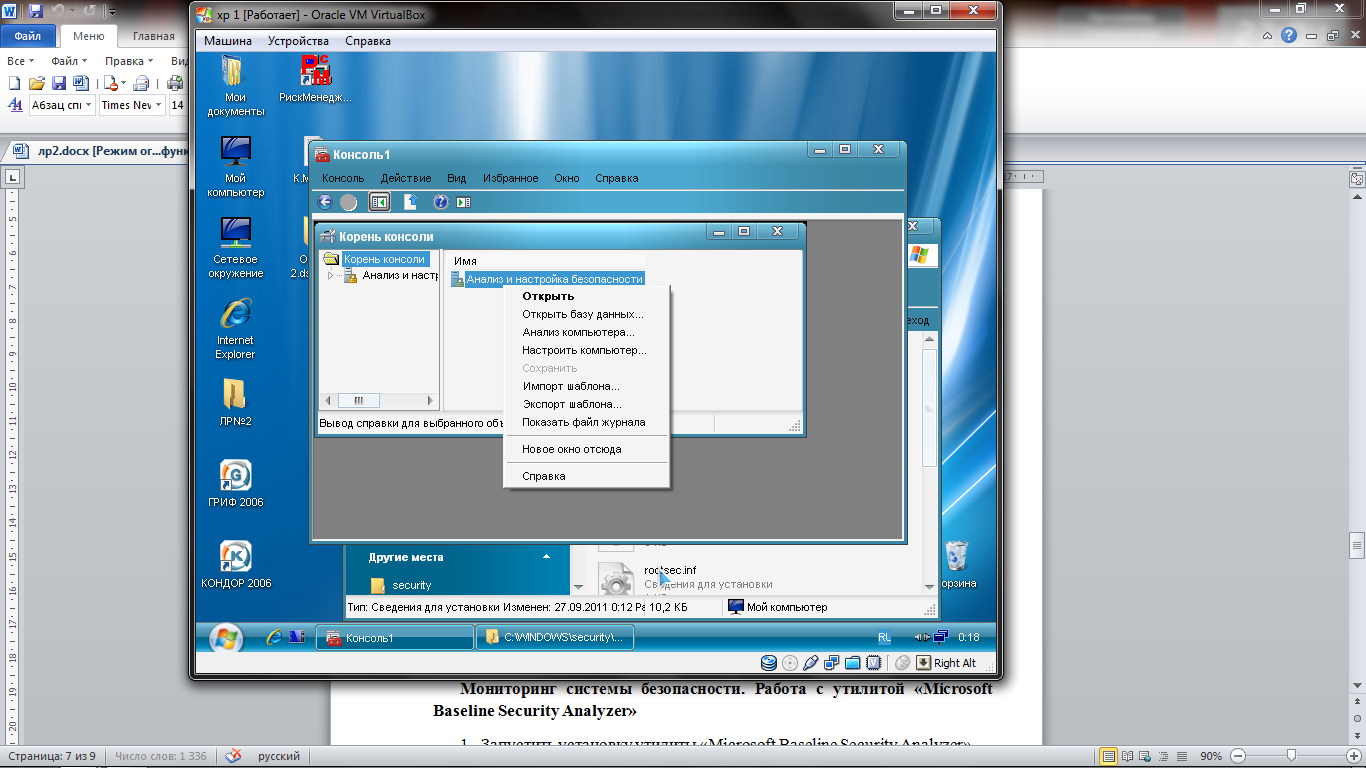

Задание 2.

Определение рисков при помощи «Security Configuration Analysis Wizard».

1) Риски выявленные Security Configuration Analysis Wizard

|

Политика |

Рекомендуемое значение |

Параметр компьютера |

Описание последствий |

|

Макс. срок действия пароля |

42 дней |

неограниченно |

Злоумышленник получает неограниченное количество времени, в течение которого он может взломать пароль пользователя и получить доступ к сетевым ресурсам. |

|

Мин. длина пароля |

8 символов |

Пароль не требуется |

Злоумышленнику требуется меньше времени для взлома пароля |

|

Пароль должен отвечать требованиям сложности |

Включен |

Отключен |

Злоумышленнику требуется меньше времени для взлома пароля |

|

Пороговое значение блокировки учетных записей

|

5 ошибок входа в систему |

0 ошибок входа в систему |

Злоумышленник имеет возможность взлома пароля |

|

Аудит входа в систему |

Отказ |

Нет аудита |

Администратор не может обнаружить атаку злоумышленника. |

|

Аудит использования привилегий |

Отказ |

Нет аудита |

Администратор не может обнаружить атаку злоумышленника. |

|

Аудит событий входа в систему |

Отказ |

Нет аудита |

Администратор не может обнаружить атаку злоумышленника. |

|

Не перечислять сетевые ресурсы анонимным пользователям |

Включен |

Отключен |

Злоумышленник может просмотреть список сетевых ресурсов |

|

Не требовать нажатия ctrl+alt+del |

Отключен |

Включен |

Злоумышленник имеет возможность перехвата паролей |