- •Основные определения:

- •Угрозы информационной безопасности

- •Классификация угроз иб:

- •Основная классификация угроз:

- •Модель системы защиты

- •Основные угрозы безопасности парольных систем

- •Рекомендации по практической реализации парольных систем

- •Методы хранения паролей в ас

- •Передача паролей по сети

- •Разграничение доступа

- •Криптографические методы обеспечения конфиденциальности информации

- •Системы обнаружения вторжений

- •Протоколирование и аудит

- •Хранение системных журналов

- •Принципы обеспечения целостности

- •Криптографические методы обеспечения целостности информации

- •Цифровая подпись

- •Криптографические хеш-фукнции

- •Коды проверки подлинности

- •Монитор безопасности обращений (мбо)

- •Модель Харрисона-Руззо-Ульмана

- •Модель Белла-Ла Падулле

- •Модель Кларка-Вилсона (1987)

- •Модель Биба (1977)

- •Совместное использование моделей безопасности

- •Ролевое управление доступом

- •Скрытые каналы передачи информации

- •Методы выявления скрытых каналов передачи информации

- •Ас, защита от нсд к информации, классификация ас и требования по защите информации.

- •Целостность

Ролевое управление доступом

Ролевая модель управления доступом содержит ряд особенностей не позволяющих ее отнести ни к категории дискреционных, ни к категории мандатных моделей. Понятие субъект заменяется на 2 следующих:

Пользователь (человек, работающий в системе)

Роль (активно действующая в системе абстрактная сущность, с которой связан ограниченный и логически непротиворечивый набор полномочий, необходимых для осуществления той или иной деятельности в системе.

Достоинства:

Ролевая модель является близкой к реальной жизни. Роли могу быть выставлены в соответствии с корпоративной иерархией и привязаны не к конкретным пользователям, а к должностям.

Управление доступом при использовании ролевой модели осуществляется следующим образом:

Для каждой роли указывается набор полномочий, представляющий собой набор прав доступа к объектам АС.

Каждому пользователю назначается список доступных ему ролей

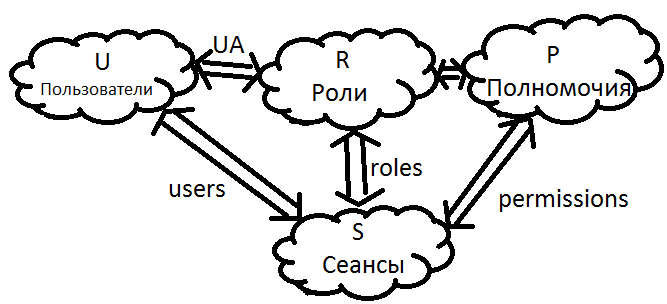

Формальное описание системы:

U – множество пользователей системы

R – множество ролей

P – совокупность полномочий на доступ к объекту

S – множество сеансов работы пользователей системы

#входит или является#

Управление доступом реализуется с использование следующих отображений:

PA#входит или является#PxR

Отображение множества полномочий на множество ролей, задающее для каждой роли определенный набор данных полномочий.

UA#входит или является#UxR

Отображение множества пользователей на множество ролей, определяющее наборы ролей, доступных данному пользователю.

User: S->U

User(s)=u

Функция, определяющая для сеанса s#принадлежит#S, текущего пользователя u#принадлежит#S.

Roles:S->{R}

Функция, определющая для сеанса s#принадлежит#S, набор из множества ролей r#принадлежит#R, доступных в данном сеансе.

Roles(s)=(Zi|(user(s),Zi) #принадлежит#UA

Permissions: S->{P}

Функция, задающая для сеанса s#принадлежит#S, набор доступных для него полномочий, то есть совокупность полномочий всех ролей, доступных в данном сеансе.

Permissions(s)=U {Pi|(Pi,r)#принадлежит#PA

Взаимосвязь ролей, полномочий, пользователей и сеансов:

Критерий безопасности системы при использовании ролевой модели звучит следующим образом:

Система считается безопасной, если любой пользователь системы, работающий в сеансе s может осуществлять действие, требующее полномочий P, только в том случае, если p#принадлежит#Permissions

Подходы к распределению ролей. В общем случае определяется специфика организации, но в большинстве случаев реализуется следующее:

Создание иерархических ролей, полностью копирующих корпоративную иерархию и сохраняющих отношения между ролями, существующие в реальном мире.

Использование взаимоисключающих ролей, позволяющих эффективно реализовать разделение обязанностей

Скрытые каналы передачи информации

Под скрытыми каналами передачи информации понимают любой канал связи, изначально для передачи информации не предназначенный.

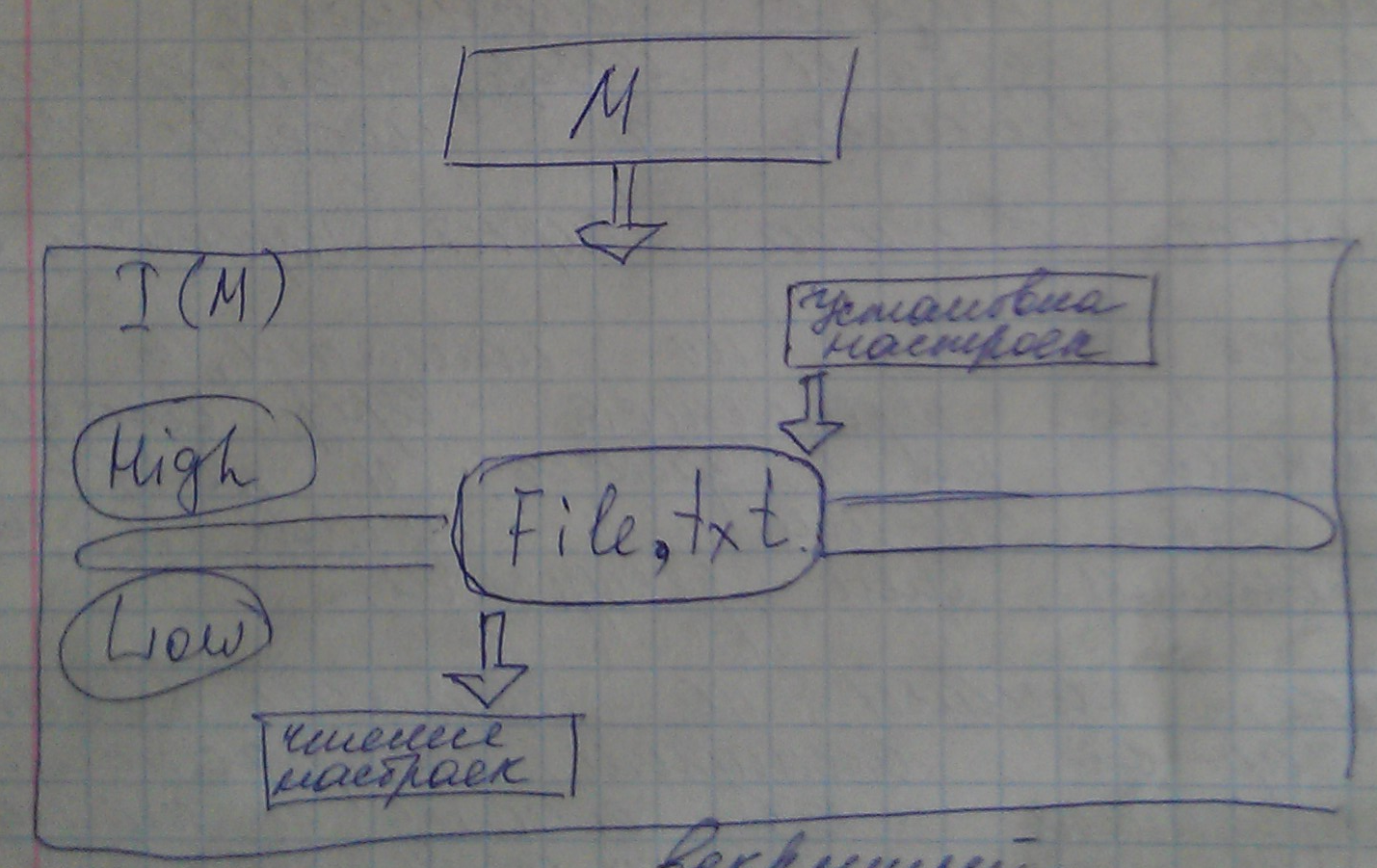

Модель мандатного управления доступом.

М – модель, I(M) – ее реализация, I(Sh), I(Si) потенциальная связь между данными субъектами называется скрытым каналом передачи информации. Если данная связь не разрешена в модели М.

Выделяют 2 типа скрыт. Передачи информации:

Субъект, функционирующий в среде High, может выполнять настройки параметров безопасности элементов файловой системы и эти настройки доступны для наблюдения в среде Low. В этом случае злоумышленник может закодировать передаваемую информацию в значениях параметров безопасности тех или иных элементов файловой системы

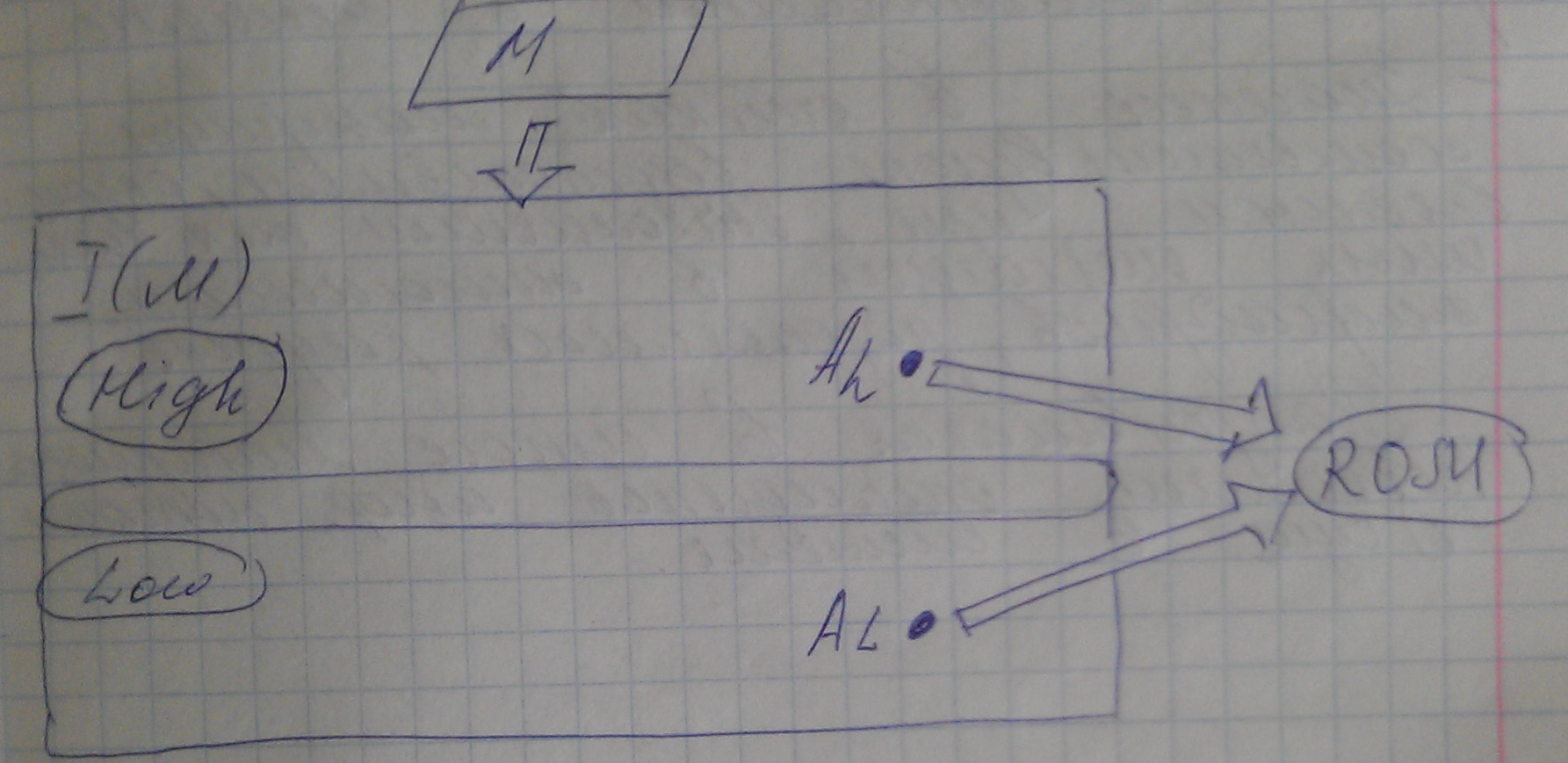

В данном примере между уровнями не существует общих ресурсов, кроме системной библиотеки ROM, доступ к которой возможен только на чтение. Для организации скрытого канала передачи информации, субъект Ahigh модулирует запросы к библиотеке и соответствующим образом модулирует интервалы занятости библиотеки. Субъект же Alow может сканировать время занятости библиотеки, осуществляя запросы к ней с некоторой периодичностью.