- •Основные определения:

- •Угрозы информационной безопасности

- •Классификация угроз иб:

- •Основная классификация угроз:

- •Модель системы защиты

- •Основные угрозы безопасности парольных систем

- •Рекомендации по практической реализации парольных систем

- •Методы хранения паролей в ас

- •Передача паролей по сети

- •Разграничение доступа

- •Криптографические методы обеспечения конфиденциальности информации

- •Системы обнаружения вторжений

- •Протоколирование и аудит

- •Хранение системных журналов

- •Принципы обеспечения целостности

- •Криптографические методы обеспечения целостности информации

- •Цифровая подпись

- •Криптографические хеш-фукнции

- •Коды проверки подлинности

- •Монитор безопасности обращений (мбо)

- •Модель Харрисона-Руззо-Ульмана

- •Модель Белла-Ла Падулле

- •Модель Кларка-Вилсона (1987)

- •Модель Биба (1977)

- •Совместное использование моделей безопасности

- •Ролевое управление доступом

- •Скрытые каналы передачи информации

- •Методы выявления скрытых каналов передачи информации

- •Ас, защита от нсд к информации, классификация ас и требования по защите информации.

- •Целостность

Чистяков Глеб Борисович - Доцент кафедры КОИБ

Основные определения:

Информация – все, что можно представить в символах конечного алфавита.

Под АС (автоматизированные системы обработки информации) будем понимать совокупность следующих объектов:

Средств вычислительной техники

Программного обеспечения

Каналов связи

Информации на различных носителях

Персонала и пользователей систем

Информационная безопасность АС рассматривается как состояние системы, при котором:

Система способна противостоять дестабилизирующему воздействию внешних и внутренних угроз

Функционирование и сам факт наличия системы не создают угроз для внешней среды и для элементов самой системы

На практике ИБ обычно рассматривается как совокупность следующих 3 свойств защищаемой информации:

Конфиденциальность

Целостность

Доступность

Защита информации – деятельность, направленная на обеспечение информационной безопасности.

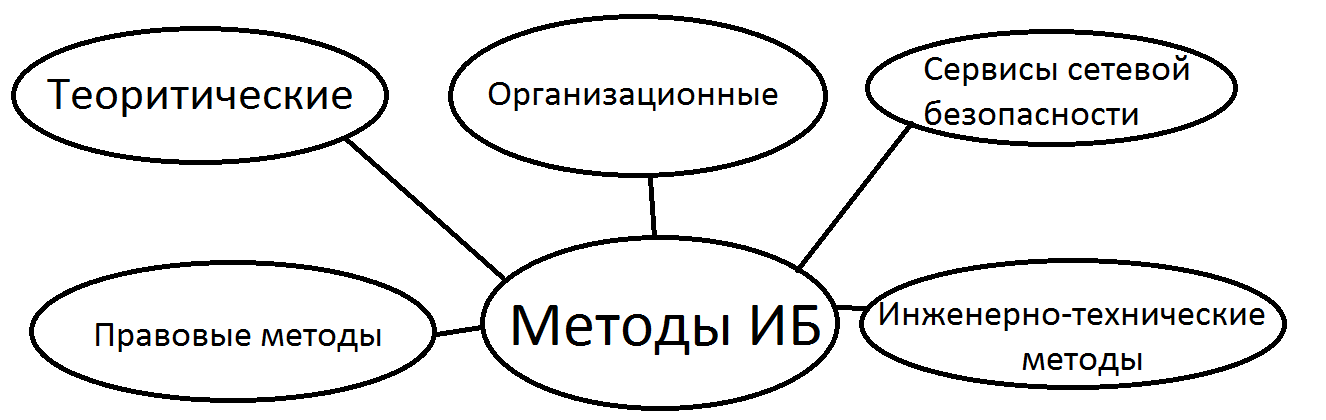

Сервисы сетевой безопасности представляют собой механизмы защиты информации, обрабатываемой в распределенных вычислительных системах и сетях.

Инженерно-технические методы – обеспечение защиты информации от утечки по техническим каналам.

Правовые и организационные методы защиты информации создают нормативную базу деятельности, связанную с обеспечением информационной безопасности.

Теоритические методы решают 2 основные задачи:

Формализация процессов, связанных с обеспечением информационной безопасности

Строгое обоснование корректности и адекватности функционирования систем обеспечения информационной безопасности и проведение анализа их защищенности

Угрозы информационной безопасности

В общем случае под угрозой принято понимать потенциально возможные события, действия, процесс или явления, которые могут привести к нанесению ущерба чьим-либо интересам.

Угроза ИБАС – возможность реализации воздействия на информацию, обрабатываемую в АС, приводящего к нарушению конфиденциальности, целостности или доступности этой информации, а также возможность воздействия на компоненты АС, приводящего к их утрате, уничтожению или сбоя функционирования.

Классификация угроз иб:

По природе возникновения:

Естественные

Искусственные

По степени преднамеренности:

Случайные

Преднамеренные

В зависимости от источника угрозы:

Природная среда

Человек

Санкционированные программно-аппаратные средства

Несанкционированные программно-аппаратные средства

По положению источника угрозы:

Вне контролируемой зоны (перехват побочного ЭМИ, прослушка каналов связи, перехват акустической связи, фото и видеосъемка)

Внутри контролируемой зоны

По степени воздействия на АС:

Пассивные (никак не меняют структуру АС)

Активные (меняют структуру АС)

По способу доступа к ресурсам АС:

Стандартный доступ

Нестандартный доступ (через дырки в программах, ОС)

Основная классификация угроз:

Угрозы нарушения конфиденциальности информации

Угрозы нарушения целостности информации

Угрозы нарушения доступности информации

Методы перечисления угроз:

Построение произвольных списков угроз – когда возможные угрозы выявляются экспертным путем и фиксируются случайным и не структурированным образом (для данного подхода характерна неполнота и противоречивость получаемых результатов).

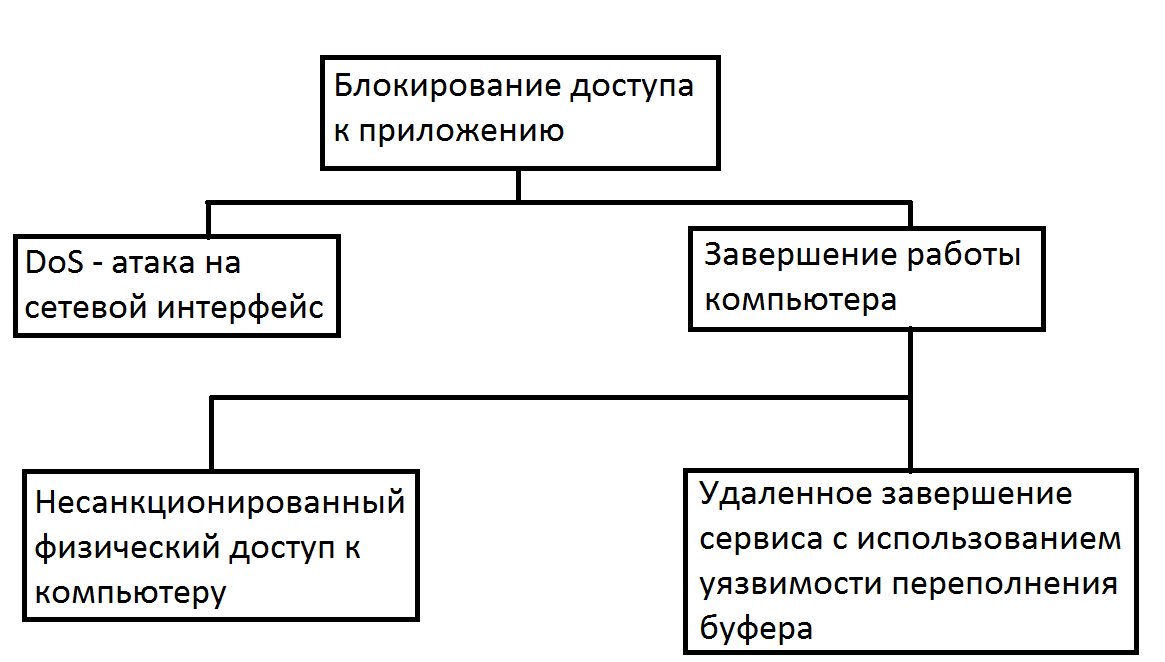

Построение деревьев угроз – угрозы описываются в виде одного или нескольких деревьев. Детализация угроз осуществляется сверху вниз и в конечном итоге каждый лист дерева дает описание конкретной угрозы. Между поддеревьями в случае необходимости могут быть организованы логические связи.

Построение систем защиты от угроз нарушения конфиденциальности информации