- •Основные определения:

- •Угрозы информационной безопасности

- •Классификация угроз иб:

- •Основная классификация угроз:

- •Модель системы защиты

- •Основные угрозы безопасности парольных систем

- •Рекомендации по практической реализации парольных систем

- •Методы хранения паролей в ас

- •Передача паролей по сети

- •Разграничение доступа

- •Криптографические методы обеспечения конфиденциальности информации

- •Системы обнаружения вторжений

- •Протоколирование и аудит

- •Хранение системных журналов

- •Принципы обеспечения целостности

- •Криптографические методы обеспечения целостности информации

- •Цифровая подпись

- •Криптографические хеш-фукнции

- •Коды проверки подлинности

- •Монитор безопасности обращений (мбо)

- •Модель Харрисона-Руззо-Ульмана

- •Модель Белла-Ла Падулле

- •Модель Кларка-Вилсона (1987)

- •Модель Биба (1977)

- •Совместное использование моделей безопасности

- •Ролевое управление доступом

- •Скрытые каналы передачи информации

- •Методы выявления скрытых каналов передачи информации

- •Ас, защита от нсд к информации, классификация ас и требования по защите информации.

- •Целостность

Хранение системных журналов

При переполнении максимально допустимого объема системного журнала, реакция системы может быть следующей:

Система может быть заблокирована вплоть до решения проблемы с доступным дисковым пространством

Могут быть автоматически удалены самые старые записи системного журнала

Система может продолжить функционирование, временно приостановив протоколирование информации (НЕПРИЕМЛЕМО)

Построение систем защиты от угроз нарушения целостности

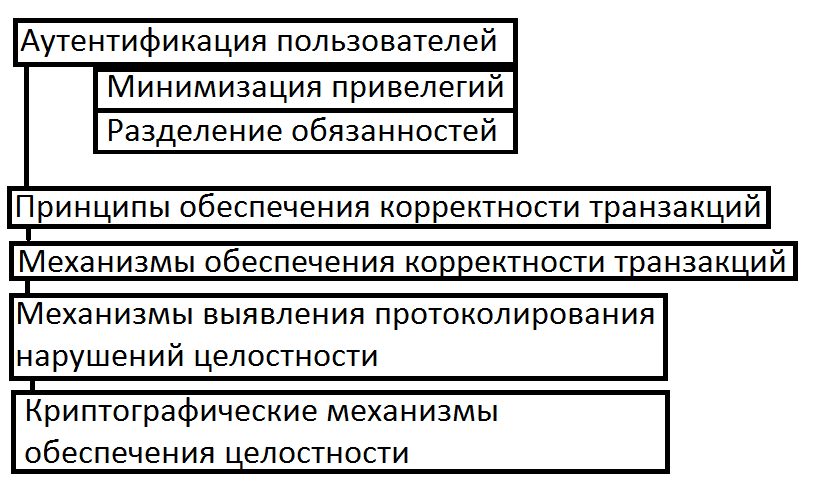

Принципы обеспечения целостности

Основные принципы обеспечения целостности (сформулированы Кларком и Уилсоном):

Корректность транзакций – принцип требует обеспечения невозможности произвольной модификации данных пользователя. Данные должны модифицироваться исключительно таким образом, чтобы обеспечивалось сохранение их целостности

Аутентификация пользователей – изменение данных должно производиться только аутентифицированным пользователем

Минимизация привилегий – процессы должны быть наделены теми и только теми привилегиями АС, которые минимально возможны и достаточны для их выполнения

Разделения обязанностей – для выполнения критических или необратимых операций, требуется участие нескольких независимых пользователей

Аудит произошедших событий – данный принцип требует создания механизма подотчетности пользователей, позволяющего отследить моменты нарушения целостности информации

Объективный контроль – необходимо реализовать оперативное выделение данных, контроль целостности которых является оправданным

Управление передачей привилегий – порядок передачи привилегий должен полностью соответствовать организационной структуре предприятия

Криптографические методы обеспечения целостности информации

При построении систем защиты от нарушения угроз целостности информации используются следующие криптографические примитивы:

Цифровые подписи

Криптографические Хеш-функции

Коды проверки подлинности

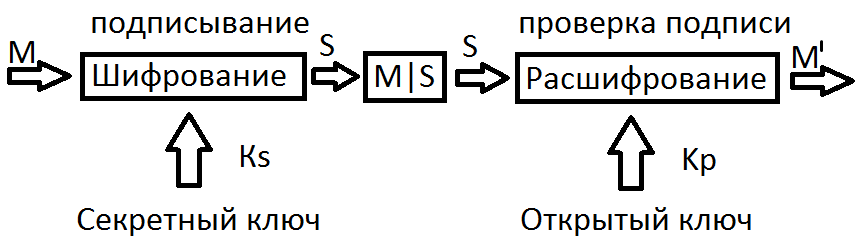

Цифровая подпись

Цифровая подпись представляет собой механизм подтверждения подлинности и целостности цифровых документов. К ЭЦП предъявляются следующие требования:

Цифровая подпись должна позволять доказать, что именно законный автор и никто другой сознательно подписал документ

Цифровая подпись должна представлять собой неотъемлемую часть документа, должно быть невозможным отделить подпись от документа и использовать ее для подписания других документов

Цифровая подпись должна обеспечивать невозможность изменения подписанного документа

Факт подписания документа должен быть юридически доказуемым, должен быть невозможным отказ от авторства подписанного документа

Проверка функционирования системы успешна в случае М=М’

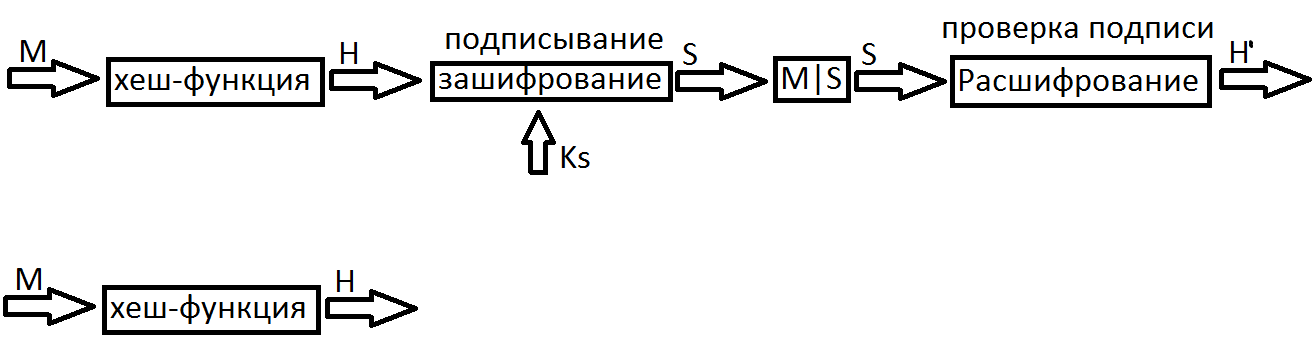

Криптографические хеш-фукнции

Функция вида y=f(x) называется криптографической хеш-функцией, если она удовлетворяет следующим свойствам:

На вход хеш-функции может поступать последовательность данных произвольной длины, результат же, называемый хеш или дайджест имеет фиксированную длину

Значение «y» по имеющемуся значению «x» вычисляется за полиномиальное время, а значение «x» по имеющемуся значению «y» почти во всех случаях вычислить невозможно

Вычислительно невозможно найти два входных значения хеш-функции, дающие идентичные хеши

При вычислении хеша используется вся информация входной последовательности

Описание функции является открытым и общедоступным

Проверка успешна при H=H’

Проверка успешна при H=H’