Комплексная защита

Электронный замок может быть разработан на базе аппаратного шифратора. В этом случае получается одно устройство, выполняющее функции шифрования, генерации случайных чисел и защиты от НСД. Такой шифратор способен быть центром безопасности всего компьютера, на его базе можно построить полнофункциональную систему криптографической защиты данных, обеспечивающую, например, следующие возможности:

Защита компьютера от физического доступа.

Защита компьютера от НСД по сети и организация VPN.

Шифрование файлов по требованию.

Автоматическое шифрование логических дисков компьютера.

Вычислени/проверка ЭЦП.

Защита сообщений электронной почты.

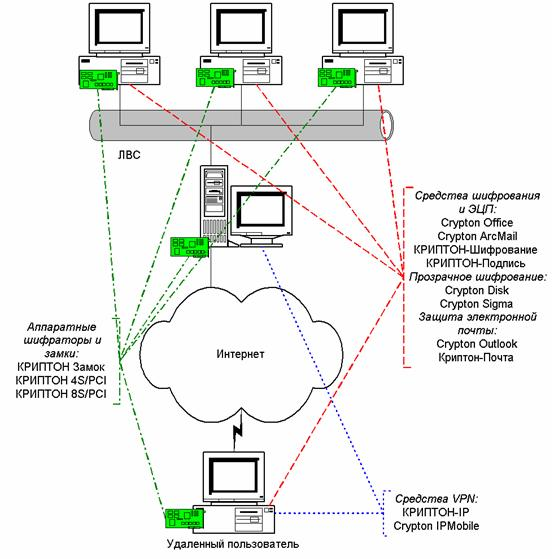

Пример организации комплексной защиты компьютеров и межсетевого обмена данными на базе программных и аппаратных решений фирмы АНКАД приведен на рисунке ниже

Методы несанкционированного доступа в локальные сети

Рассматривая объект защиты с позиций защиты циркулирующей в ней информации, в общем случае автономную ЛВС можно представить как сеть, элементами которой являются малые комплексы средств автоматизации - персональные компьютеры с различным набором внешних устройств, а каналами связи - кабельные магистрали. Возможные каналы несанкционированного доступа к информации в ЛВС такие же, как в больших вычислительных сетях. Единственным отличием ЛВС, учитывая ее относительно малую территорию размещения, является возможность расположения каналов связи ЛВС на охраняемой территории, что значительно сокращает количество потенциальных нарушителей и в некоторых менее ответственных системах позволяет с целью экономии уменьшить прочность защиты информации в кабельных линиях связи. Малые габариты компьютера позволяют разместить его на столе в отдельном защищенном помещении и облегчают, с одной стороны, проблему контроля доступа к его внутренним линиям связи и монтажу устройств.

С другой стороны, возникает вопрос контроля целостности ЛВС, т. е. схемы соединений сети, так как ЛВС - система по своей идее децентрализованная. Вполне естествен вопрос: а всегда ли необходим такой контроль? Специалисты считают, что в очень маленьких ЛВС с парой компьютеров, которые разделяют жесткий диск и принтер, диагностика является ненужным излишеством. Но по мере роста сети возникает необходимость в мониторинге сети и ее диагностике. Большинство ЛВС имеют процедуры самотестирования низкого уровня, которые должны запускаться при включенной сети. Эти тесты обычно охватывают кабель, конфигурацию аппаратных средств, в частности плату интерфейса сети. В составе больших ЛВС предусмотрены сложные системы с двойным назначением - мониторингом и диагностикой. Центр управления сетью (ЦУС) - это пассивное мониторинговое устройство, которое собирает данные о потоках сообщений в сети, ее характеристиках, сбоях, ошибках и т. д. Данные о потоках сообщений показывают, кто пользуется сетью, а также когда и как она применяется.

NetWare фирмы Novell одна из систем, содержащих диагностику ЛВС. Консоль и монитор этой системы совместно действуют как маленькая версия ЦУС. Применяются в сети и аппаратные средства сетевой диагностики, например чип Intel 82586.

Однако упомянутые выше средства диагностики ЛВС не обнаруживают несанкционированное подключение к сети посторонней ПЭВМ. Отключение компьютера от сети контролируется, иногда с перерывами по желанию оператора или по запросу пользователя.

В больших ЛВС (до 10 км) кабельные линии могут выходить за пределы охраняемой территории или в качестве линий связи могут использоваться телефонные линии связи обычных АТС, на которых информация может подвергнуться несанкционированному доступу. Кроме того, сообщения в локальной сети могут быть прочитаны на всех ее узлах, несмотря на специфические сетевые адреса. Посредством пользовательских модификаций последних все узлы сети могут считывать данные, циркулирующие в данной ЛВС.

Таким образом, можно перечислить максимальное количество возможных каналов преднамеренного несанкционированного доступа к информации для ЛВС. Со стороны "периметра" системы они будут следующими:

доступ в ЛВС со стороны штатной ПЭВМ;

доступ вЛВС со стороны кабельных линий связи.

Несанкционированный доступ со стороны штатной ПЭВМ (включая серверы) возможен по различным каналам. Но в ЛВС необходимо защищаться и от пользователя-нарушителя, допущенного только к определенной информации файл-сервера и/или ограниченного круга других пользователей данной ЛВС.

Несанкционированный доступ в ЛВС со стороны кабельных линий может произойти по следующим каналам:

со стороны штатного пользователя-нарушителя одной ПЭВМ при обращении к информации другой, в том числе файл-серверу;

при подключении посторонней ПЭВМ и другой посторонней аппаратуры;

при побочных электромагнитных излучениях и наводках информации.

Кроме того, в результате аварийных ситуаций, отказов аппаратуры, ошибок операторов и разработчиков ПО ЛВС возможны переадресация информации, отображение и выдача ее на рабочих местах, для нее не предназначенных, потеря информации в результате ее случайного стирания или пожара. Практика показывает, что большинство людей не уделяют серьезного внимания защите данных, особенно резервированию, до тех пор, пока у них не произойдет серьезная потеря данных.

Магнитная память - достоинство автоматизированной системы: освобождение от многочисленных бумаг открывает большие возможности для пользователя. Но хранение данных в этой изменчивой среде значительно повышает вероятность потери данных: несколько нажатий клавиш могут уничтожить результаты работы многих часов и даже лет. Проникновение программного вируса в ПЭВМ может также неприятно отразиться на всей работе и информации ЛВС, а также остальных ПЭВМ, входящих в состав ЛВС.