7.2 Средства и приемы обеспечения защиты информации от вирусов.

Особенности операционных систем ПК (пользователь может управлять любым ресурсом) породили проблему заражения ПК компьютерными вирусами. Массовое использование ПК в сетевом режиме и, особенно, пользование глобальной сетью Интернет сильно увеличили вероятность заражения.

Компьютерным вирусом называют обычно небольшую по размерам программу, способную присоединяться к другим программам (заражать их), и выполнять нежелательные для пользователя действия.

Вирус создает свои копии (не обязательно полностью совпадающие с оригиналом) и внедряет их в файлы, системные области компьютера и в другие связанные с ним компьютеры с целью нарушения нормальной работы программ, порчи файлов и каталогов, создания различных помех при работе на компьютере.

Жизненный цикл вируса состоит из следующих стадий:

внедрение,

инкубационный период,

репродуцирование и

деструкция.

В соответствии с жизненным циклом, вирус имеет взаимосвязанные части, выполняющие следующие задачи:

внедрение и обеспечение инкубационного периода,

копирование и присоединение к другим файлам,

проверка условий активизации (начала деструктивных действий),

реализация деструктивных действий и

саморазрушение.

Отметим, что для затруднения борьбы с вирусом эти части могут храниться в разных местах.

При функционировании большинства вирусов происходит такое изменение системных файлов компьютера, при котором вирус начинает свою деятельность при каждой загрузке ПК. Некоторые вирусы инфицируют файлы загрузки системы, другие специализируются на порче программных файлов. Всякий раз, когда пользователь копирует файлы на гибкий диск или посылает инфицированные файлы по сети, переданная копия вируса пытается установить себя на новый диск.

После того как вирус выполнит деструктивные действия, он передает управление той программе, в которой он находится. Работа этой программы некоторое время не отличается от работы незараженной. Все действия вируса могут выполняться достаточно быстро и без выдачи каких-либо сообщений, поэтому пользователь часто и не замечает, что компьютер работает со «странностями». К признакам появления вируса можно отнести:

• замедление работы компьютера,

• невозможность загрузки операционной системы,

• частые «зависания» и сбои в работе компьютера,

• неправильную работу ранее успешно функционировавших программ,

• увеличение количества файлов на диске,

• изменение размеров файлов,

• периодическое появление на экране монитора посторонних сообщений,

• уменьшение объема свободной оперативной памяти,

• заметное возрастание времени доступа к жесткому диску,

• изменение времени создания файлов,

• разрушение файловой структуры (исчезновение файлов, искажение каталогов и т.п.) и т.п.

Заметим, что эти признаки могут быть вызваны другими причинами, поэтому компьютер следует периодически диагностировать.

Во многих странах действуют законодательные меры по борьбе с компьютерными преступлениями, разрабатываются антивирусные программные средства, однако количество новых вирусов непрерывно возрастает.

Персон, использующих свои знания и опыт для несанкционированного доступа к информационным и вычислительным ресурсам, к получению конфиденциальной информации, называют хакерами.

Мотивы действий хакеров могут быть различными:

стремление к финансовым приобретениям;

желание отомстить руководству организации, из которой по тем или иным причинам его уволили;

психологические (зависть, тщеславие, желание проявить свое техническое превосходство, хулиганство и пр.).

Действия хакеров, или компьютерных хулиганов, могут наносить существенный вред пользователям компьютеров и владельцам информационных ресурсов: приводить к простоям компьютеров, необходимости восстановления испорченных данных, к дискредитации юридических или физических лиц, например, путем искажения информации.

Основными каналами проникновения вирусов являются съемные диски (дискеты и CD-ROM) и компьютерные сети.

Заражение жесткого диска ПК может произойти при загрузке компьютера с дискеты, содержащей вирус.

Для усиления безопасности необходимо обращать внимание на то, как и откуда получена программа (из сомнительного источника, имеется ли сертификат, эксплуатировалась ли раньше и т.д.).

Однако главная причина заражения ПК вирусами - отсутствие в их операционных системах эффективных средств защиты информации от несанкционированного доступа.

По данным специальной литературы зарегистрированы десятки тысяч компьютерных вирусов. Приведем одну из классификаций компьютерных вирусов В этой классификации вводят следующие признаки:

среда обитания,

операционная система,

особенности алгоритма,

деструктивные возможности.

В зависимости от среды обитания вирусы классифицируются на загрузочные, файловые, системные, сетевые, макровирусы, а также их комбинации.

Загрузочные вирусы внедряются в загрузочный сектор диска или в сектор, содержащий программу загрузки системного диска.

Файловые вирусы внедряются в основном в исполняемые файлы (с расширением com или exe).

Системные вирусы проникают в системные модули и драйверы периферийных устройств, таблицы размещения файлов и таблицы разделов.

Сетевые вирусы существуют в компьютерных сетях и используют для своего распространения протоколы и команды этих сетей и электронной почты.

Макровирусы поражают файлы-документы, электронные таблицы и презентации. Они используют возможности макроязыков, встроенных в офисные программы обработки данных.

Из комбинированных вирусов отметим файлово-загрузочные и сетевые макровирусы.

Файлово-загрузочные (многофункциональные) вирусы поражают загрузочные секторы дисков и программные файлы.

Сетевой макровирус не только заражает документы, но и рассылает свои копии по электронной почте.

Операционная система, объекты которой подвержены заражению является следующим признаком классификации компьютерных вирусов.

Файловые и сетевые вирусы поражают файлы одной или нескольких операционных систем. Загрузочные вирусы также рассчитаны на конкретное расположение системных данных в загрузочных секторах дисков ПК.

По особенностям алгоритма вирусы делят на резидентные и нерезидентные, невидимки (стелс-вирусы), репликаторные,программы-мутанты (самошифрующиеся и полиморфные) и использующие нестандартные приемы.

Резидентные вирусы при заражении компьютера оставляют в его оперативной памяти свою резидентную часть, которая затем перехватывает обращение операционной системы к другим объектам, внедряется в них и выполняет свои разрушительные действия вплоть до выключения или перезагрузки компьютера.

Нерезидентные вирусы не заражают оперативную память ПК и являются активными ограниченное время. Макровирусы можно считать резидентными, так как они присутствуют в оперативной памяти компьютера во время работы зараженного редактора.

Вирусы-невидимки (стелс-вирусы) используют специальные методы для маскировки своего присутствия. Обычно это достигается путем перехвата ряда системных функций, ответственных за работу с файлами. Использование вирусами стелс-технологии приводит к тому, что определить наличие их в системе, не имея достойного антивируса, практически невозможно. Воздействие на ваш компьютер может быть самым разнообразным — в зависимости от того, чего хотел добиться автор вируса: уничтожить информацию или потешить свое самолюбие в виде массового распространения дела рук своих.

Репликаторные вирусы благодаря своему быстрому воспроизводству приводят к переполнению основной памяти, при этом уничтожение программ-репликаторов усложняется, если воспроизводимые программы не являются точными копиями оригинала.

Программы-мутанты, самовоспроизводясь, воссоздают копии, которые явно отличаются от оригинала. Если не вдаваться в подробности, то можно сказать, что этот вирус постоянно изменяется, так что стандартными средствами обнаружить его сложно. Поэтому зачастую нельзя установить инфицированный файл по сигнатуре.

Полиморфные вирусы часто содержат и стелс-механизмы, представляя собой некий конгломерат вирусных технологий.

По деструктивным воздействия вирусы подразделяются на безвредные, неопасные, опасные и разрушительные.

Безвредные вирусы не оказывают разрушительного влияния на работу ПК, но могут переполнять оперативную память в результате своего размножения.

Неопасные вирусы не разрушают файлы, но уменьшают свободную дисковую память, выводят на экран графические эффекты, создают звуковые эффекты и т.д.

Опасные вирусы нередко приводят к серьезным нарушениям в работе компьютера; разрушительные - к стиранию информации, полному или частичному нарушению работы прикладных программ.

Основные действия вирусов

«Ловушки» используют несовершенства действующих программ и, например, изменяют адреса входа из программы в подпрограммы.

В компьютерных сетях распространены программы-черви. Они вычисляют адреса сетевых компьютеров и рассылают по этим адресам свои копии, поддерживая между собой связь. В случае прекращения существования «червя» на каком-либо ПК оставшиеся отыскивают свободный компьютер и внедряют в него такую же программу.

«Троянский конь», маскируясь под полезную программу, выполняет дополнительные функции, о чем пользователь и не догадывается (например, собирает информацию об именах и паролях, записывая их в специальный файл, доступный лишь создателю данного вируса), либо разрушает файловую систему.

«Логическая бомба» встраивается в большой программный комплекс и безвредна до наступления определенного события. Например, она начинает работать после некоторого числа вызовов прикладных программ комплекса, при наличии или отсутствии определенного файла, записи файла и т.п.

Необходимо иметь в виду, что любой файл, способный к загрузке и выполнению кода программы, является потенциальным местом, куда может внедриться вирус.

В основе работы большинства антивирусных программ лежит принцип поиска уникальной характеристика вирусной программы (сигнатуры вируса). Обычно в антивирусные программы входит периодически обновляемая база данных сигнатур вирусов. Антивирусная программа просматривает файлы на выявление сигнатур, имеющихся в базе данных.

По методу работы антивирусные программы подразделяются на фильтры, ревизоры доктора, детекторы, вакцины и другие.

Программы-фильтры, или «сторожа», постоянно находятся в оперативной памяти и перехватывают все запросы к ОС на выполнение подозрительных действий.

При каждом запросе на такое действие на экран компьютера выдается сообщение. Пользователь должен либо разрешить выполнение действия, либо запретить его. Раздражающая пользователя «назойливость» и уменьшение свободного объема оперативной памяти из-за постоянного нахождения в ней «сторожа» являются главными недостатками этих программ.

Более надежным средством защиты от вирусов являются программы-ревизоры. Они запоминают исходные характеристики программ, каталогов и системных областей диска (до заражения компьютера), а затем периодически сравнивают текущие характеристики с исходными. При выявлении несоответствий (по длине файла, дате модификации, коду циклического контроля файла и т.п.) сообщение об этом выдается пользователю.

Программы-доктора не только обнаруживают, но и «лечат» зараженные программы, удаляя из них тело вируса. Программы этого типа делятся на фаги и полифаги. Последние служат для обнаружения и уничтожения большого количества разнообразных вирусов. Наибольшее распространение в России имеют такие полифаги, как MS AntiVirus, Aidtest, Doctor Web. Они непрерывно обновляются для борьбы с новыми вирусами.

Программы-детекторы позволяют обнаруживать файлы, зараженные известными разработчикам этих программ вирусами.

Программы-вакцины, или иммунизаторы, относятся к резидентным программам. Они модифицируют программы и диски таким образом, что это не отражается на работе программ, но вирус, от которого производится вакцинация, считает их уже зараженными и не внедряется в них.

Антивирусные программы, как правило, имеют настраиваемые пользователем параметры:

объекты проверки (диски, каталоги, файлы, типы файлов);

режим работы (проверка или лечение);

уровень сложности проверки (по базе вирусов или эвристический анализ):

режим использования ресурсов компьютера (основной или фоновый) и т.п.

Перечислим правила, которые следует соблюдать для уменьшения потерь от действий компьютерных вирусов.

1. Используйте регулярно обновляемое антивирусное программное обеспечение, приобретаемое у разработчиков или их официальных дистрибьютеров.

2. Программы и документы, выполненные с использованием пакета MS Office и полученные из компьютерных сетей, требуют осторожного обращения. Перед их применением следует провести проверку на наличие вирусов.

3. Для защиты файлов на сервере используйте возможности защиты сети: ограничение прав пользователей; установку атрибутов файлов «только на чтение»; скрытие важных разделов диска и директорий. Регулярно проверяйте сервер антивирусными программами. Перед запуском нового программного обеспечения проверьте его на компьютере, не подключенном к сети. Желательно использование бездисковых рабочих станций.

4. Приобретайте дистрибутивы программного обеспечения у официальных продавцов. Использование «левых» продуктов может привести к большим потерям. Храните копии дистрибутивов программного обеспечения на защищенных от записи дисках.

5. Подождите некоторое время перед использованием полученной из глобальной сети и проверенной Вами антивирусами программы. Если она заражена новым вирусом, то через некоторое время об этом появится сообщение. Ограничивайте круг лиц, имеющих доступ к компьютеру; наиболее часто заражаются «многопользовательские» ПК.

6. Регулярно проводите проверку целостности информации. Используйте для этого утилиты, создающие и хранящие в специальных базах информацию о системных областях дисков и файлах (контрольные суммы, размеры, атрибуты и т.п.).

7. Сохраняйте на внешнем носителе Ваши рабочие файлы.

Заметим, что проблему защиты от вирусов следует рассматривать как часть проблемы защиты информации.

Использование ботнетов

Обычно считается, что робот, он же бот (bot, англ) — специальная программа для автоматизации рутинных задач, чаще всего используется в Интернете.

Ботнет (botnet, англ) – это сеть компьютеров, зараженных вредоносной программой поведения Backdoor. Backdoor’ы позволяют киберпреступникам удаленно управлять зараженными машинами. (каждой в отдельности, частью компьютеров, входящих в сеть, или всей сетью целиком) без ведома пользователя.

История ботнетов началась в 1998-1999 годах, когда появились первые программы Backdoor. Эти программы реализовали принципиально новые технологические решения и имели полный набор функций удаленного управления зараженным компьютером. Это позволяло злоумышленникам работать с файлами на удаленном компьютере, запускать новые программы, получать снимки экрана, открывать/закрывать CD-привод и т.д.

Изначально созданные как троянские программы, бэкдоры работали без разрешения или уведомления пользователя. Для управления зараженным компьютером злоумышленник должен был сам установить соединение с каждой инфицированной машиной. Первые бэкдоры работали в локальных сетях.

Клиентские программы для удаленного управления компьютерами уже в начале 2000-х могли одновременно управлять сразу несколькими машинами. Кто-то из злоумышленников придумал сделать так, чтобы зараженные бэкдорами компьютеры сами выходили на связь и их всегда можно было видеть онлайн (при условии, что они включены и работают). Компьютеры, зараженные новыми ботами, стали соединяться с IRC-серверами, в качестве посетителей выходить на связь через определенный IRC-канал и ждать указаний от хозяина ботнета. Хозяин мог в любое время появиться онлайн, увидеть список ботов, отослать команды сразу всем зараженным компьютерам или отправить отдельное сообщение одной машине.

Разработка таких ботов была несложной благодаря простоте синтаксиса протокола IRC. Для того чтобы использовать IRC-сервер, необязательно нужна специализированная клиентская программа. Достаточно иметь универсальный сетевой клиент, такой как приложение Netcat или Telnet.

О появлении IRC-ботнетов стало известно довольно быстро. Как только о них появились публикации в хакерских журналах, появились и «угонщики» ботнетов люди, которые обладали, возможно, теми же знаниями, что и владельцы ботнетов, но охотились за более легкой наживой. Они искали такие IRC-каналы, где было подозрительно много посетителей, заходили на них, изучали и «угоняли» ботнет: перехватывали управление сетью, перенаправляли боты на другие, защищенные паролем, IRC-каналы и в результате получали полный единоличный контроль над «чужой» сетью зараженных машин.

Следующим этапом развития ботнетов стало перемещение центров управления во всемирную паутину. Сначала хакеры разработали средства удаленного управления сервером, которые были основаны на скрипт - движках Perl и PHP, ASP, JSP и некоторых других.

Затем кто-то создал такое соединение компьютера в локальной сети с сервером в Интернете, которое позволяло откуда угодно управлять компьютером. Схема удаленного управления компьютером в локальной сети в обход таких средств защиты, как прокси иNAT, была опубликована в Интернете и быстро стала популярной в определенных кругах.

Полулегальные разработки средств удаленного управления, направленные на получение в обход защиты удаленного доступа к машинам в локальных сетях, дали толчок к созданию веб-ориентированных ботнетов. Чуть позже был разработан простой скрипт управления небольшой сетью компьютеров, а злоумышленники нашли способ использовать такие управляемые сети в корыстных целях.

Веб-ориентированные ботнеты оказались чрезвычайно удобным решением, которое популярно и сегодня. Множеством компьютеров можно управлять с любого устройства, имеющего доступ в Интернет, в том числе с мобильного телефона, а с веб-интерфейсом способен справиться даже школьник.

Ботнеты обладают мощными вычислительными ресурсами, являются грозным кибероружием и хорошим способом зарабатывания денег для злоумышленников. При этом зараженными машинами, входящими в сеть, хозяин ботнета может управлять откуда угодно: из другого города, страны или даже с другого континента, а организация Интернета позволяет делать это анонимно.

Управление компьютером, который заражен ботом, может быть прямым и опосредованным. В случае прямого управления злоумышленник может установить связь с инфицированным компьютером и управлять им, используя встроенные в тело программы-бота команды. В случае опосредованного управления бот сам соединяется с центром управления или другими машинами в сети, посылает запрос и выполняет полученную команду.

В любом случае хозяин зараженной машины, как правило, даже не подозревает о том, что она используется злоумышленниками. Именно поэтому зараженные вредоносной программой-ботом компьютеры, находящиеся под тайным контролем киберпреступников, называют еще зомби-компьютерами, а сеть, в которую они входят, – зомби-сетью. Чаще всего зомби-машинами становятся персональные компьютеры домашних пользователей.

Ботнеты могут использоваться злоумышленниками для решения криминальных задач разного масштаба: от рассылки спама до атак на государственные сети.

Рассылка спама. Это наиболее распространенный и один из самых простых вариантов эксплуатации ботнетов. По экспертным оценкам, в настоящее время более 80% спама рассылается с зомби-машин. Спам с ботнетов не обязательно рассылается владельцами сети. За определенную плату спамеры могут взять ботнет в аренду.

Многотысячные ботнеты позволяют спамерам осуществлять с зараженных машин миллионные рассылки в течение короткого времени. Кроме обеспечения скорости и масштабности рассылок, ботнеты решают еще одну проблему спамеров. Адреса, с которых активно рассылается спам, зачастую попадают в черные списки почтовых серверов, и письма, приходящие с них, блокируются или автоматически помечаются как спам. Рассылка спама с сотен тысяч зомби-машин позволяет не использовать для рассылки одни и те же адреса.

Еще одна возможность ботнетов –сбор адресов электронной почты на зараженных машинах. Украденные адреса продаются спамерам либо используются при рассылке спама самими хозяевами ботнета. При этом растущий ботнет позволяет получать новые и новые адреса.

Кибершантаж. Ботнеты широко используются и для проведения DDoS атак (Distributed Denial of Service – распределенная атака типа «отказ в обслуживании»). В ходе такой атаки с зараженных ботом машин создается поток ложных запросов на атакуемый сервер в Сети. В результате сервер из-за перегрузки становится недоступным для пользователей. За остановку атаки злоумышленники, как правило, требуют выкуп.

Сегодня многие компании работают только через Интернет, и для них недоступность серверов означает полную остановку бизнеса, что, естественно, приводит к финансовым потерям. Чтобы поскорее вернуть стабильность своим серверам, такие компании скорее выполнят требования шантажистов, чем обратятся в полицию за помощью. Именно на это и рассчитывают киберпреступники, поэтомуDDoS-атак становится все больше.

DDoS-атаки могут использоваться и как средство политического воздействия. В этих случаях атакуются, как правило, серверы государственных учреждений или правительственных организаций. Опасность такого рода атак состоит еще и в том, что они могут носить провокационный характер: кибератака серверов одной страны может осуществляться с серверов другой, а управляться с территории третьего государства.

Анонимный доступ в Сеть. Злоумышленники могут обращаться к серверам в Сети, используя зомби-машины, и от имени зараженных машин совершать киберпреступления - например, взламывать веб-сайты или переводить украденные денежные средства.

Продажа и аренда ботнетов. Один из вариантов незаконного заработка при помощи ботнетов основывается на сдаче ботнета в аренду или продаже готовой сети. Создание ботнетов для продажи является отдельным направлением киберпреступного бизнеса.

Фишинг. Адреса фишинговых страниц могут довольно быстро попасть в черные списки. Ботнет дает возможность фишерам быстро менять адрес фишинговой страницы, используя зараженные компьютеры в роли прокси-серверов. Это позволяет скрыть реальный адрес веб-сервера фишера.

Кража конфиденциальных данных. Этот вид криминальной деятельности, пожалуй, никогда не перестанет привлекать киберпреступников, а с помощью ботнетов улов в виде различных паролей (для доступа к E-Mail, ICQ, FTP-ресурсам, веб-сервисам) и прочих конфиденциальных данных пользователей увеличивается в тысячи раз! Бот, которым заражены компьютеры в зомби-сети, может скачать другую вредоносную программу – например, троянца, ворующего пароли. В таком случае инфицированными троянской программой окажутся все компьютеры, входящие в эту зомби-сеть, и злоумышленники смогут заполучить пароли со всех зараженных машин. Украденные пароли перепродаются или используются, в частности, для массового заражения веб-страниц с целью дальнейшего распространения вредоносной программы-бота и расширения зомби-сети.

Классификация ботнетов по архитектуре

До сих пор были известны лишь два типа архитектуры ботнетов.

Ботнеты с единым центром. В ботнетах с такой архитектурой все зомби-компьютеры соединяются с одним центром управления. Этот центр ожидает подключения новых ботов, регистрирует их в своей базе, следит за их состоянием и выдает им команды, выбранные владельцем ботнета из списка всех возможных команд для бота. Соответственно, в нем видны все подключенные зомби-компьютеры, а для управления централизованной зомби-сетью хозяину сети необходим доступ к командному центру.

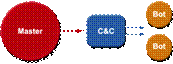

Рис. 1. Централизованная топология

Ботнеты с централизованным управлением являются самым распространенным типом зомби-сетей. Такие ботнеты легче создавать, ими легче управлять, и они быстрее реагируют на команды. Впрочем, бороться с ботнетами с централизованным управлением тоже легче: для нейтрализации всего ботнета достаточно закрыть центр управления.

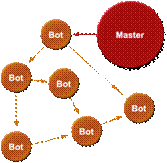

Децентрализованные ботнеты. В случае децентрализованного ботнета боты соединяются не с центром управления, а с несколькими зараженными машинами из зомби-сети. Команды передаются от бота к боту: у каждого бота есть список адресов нескольких «соседей», и при получении команды от кого-либо из них он передает ее остальным, тем самым распространяя команду дальше. В этом случае злоумышленнику, чтобы управлять всем ботнетом, достаточно иметь доступ хотя бы к одному компьютеру, входящему в зомби-сеть.

Рис. 2 Децентрализованная топология

На практике построение децентрализованного ботнета не очень удобно, поскольку каждому новому зараженному компьютеру необходимо предоставить список тех ботов, с которыми он будет связываться в зомби-сети. Гораздо проще сначала направить бот на централизованный сервер, где он получит список ботов-«соседей», а затем уже переключить бот на взаимодействие через децентрализованную технологию подключения.

Бороться с децентрализованными ботнетами гораздо сложнее, поскольку в действующем ботнете центр управления отсутствует.

Классификация ботнетов по используемым сетевым протоколам

Для передачи боту команд хозяина ботнета необходимо, как минимум, установить сетевое соединение между зомби-компьютером и компьютером, передающим команду. Все сетевые взаимодействия основаны на сетевых протоколах, определяющих правила общения компьютеров в сети. Поэтому существует классификация ботнетов, основанная на используемом протоколе общения.

По типу используемых сетевых протоколов ботнеты делятся на следующие группы.

IRC-ориентированные. Это один из самых первых видов ботнетов, где управление ботами осуществлялось на основе IRC(Internet Relay Chat). Каждый зараженный компьютер соединялся с указанным в теле программы-бота IRC-сервером, заходил на определенный канал и ждал команды от своего хозяина.

IM-ориентированные. Не очень популярный вид ботнетов. Отличается от своих IRC-ориентированных собратьев только тем, что для передачи данных используются каналы IM-служб (Instant Messaging), например AOL, MSN, ICQ и др.

Поскольку большинство IM-служб не позволяют входить в систему с разных компьютеров, используя один и тот же аккаунт, у каждого бота должен быть свой номер IM-службы. При этом владельцы IM-служб всячески препятствуют любой автоматической регистрации аккаунтов. В результате хозяева IM-ориентированных ботнетов сильно ограничены в числе имеющихся зарегистрированных аккаунтов, а значит и в числе ботов, одновременно присутствующих в Сети.

Веб-ориентированные. Относительно новая и быстро развивающаяся ветвь ботнетов, ориентированная на управление черезwww. Бот соединяется с определенным веб-сервером, получает с него команды и передает в ответ данные. Такие ботнеты популярны в силу относительной легкости их разработки, большого числа веб-серверов в Интернете и простоты управления через веб-интерфейс.

Другие. Кроме перечисленных выше существуют и другие виды ботнетов, которые соединяются на основе своего собственного протокола, базируясь лишь на стеке протоколов TCP/IP: используют лишь общие протоколы TCP, ICMP, UDP.