Lecture_10

.pdf

Сложность алгоритма (219)

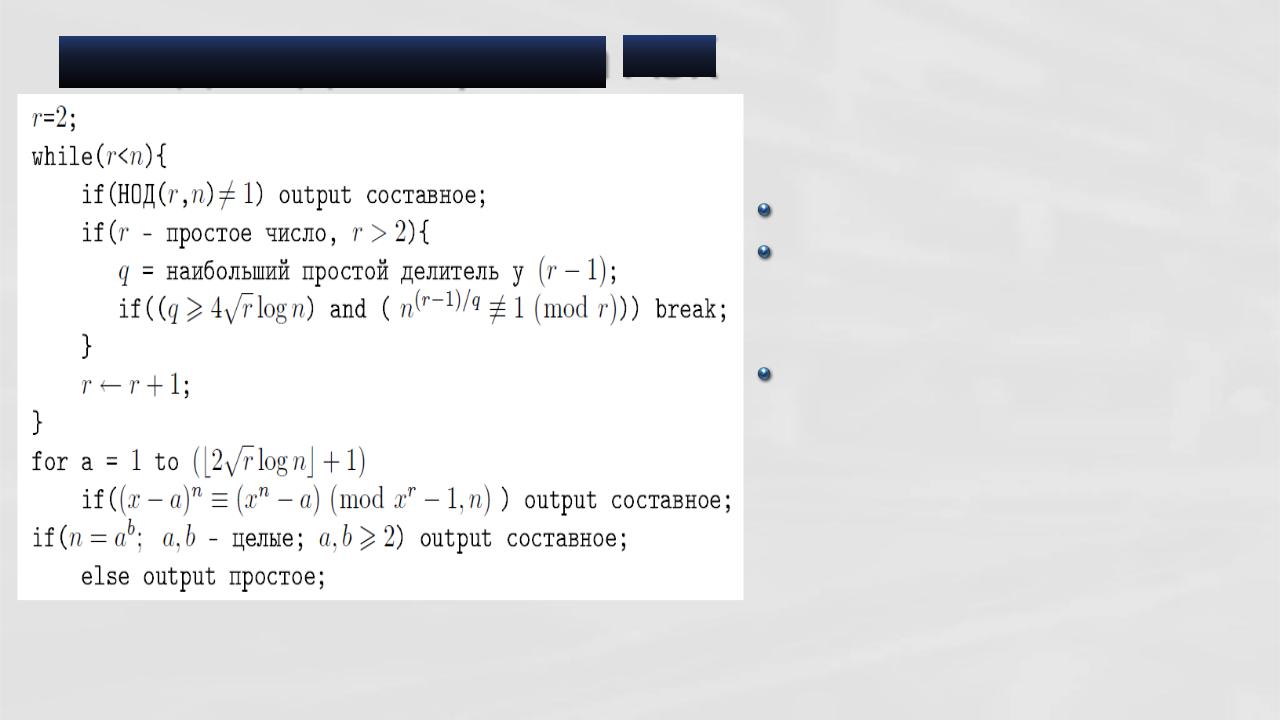

Это первый детерминированный алгоритм, работающий за полиномиальное время и имеющий изящное доказательство

Алгоритм может оказаться практически применимым, если будет доказана правильность его более эффективного варианта

Раскрытие

данных

Модифик |

Угрозы |

Имитация |

|

ация |

|||

источника |

|||

данных |

|

||

|

|

Отказ от авторства

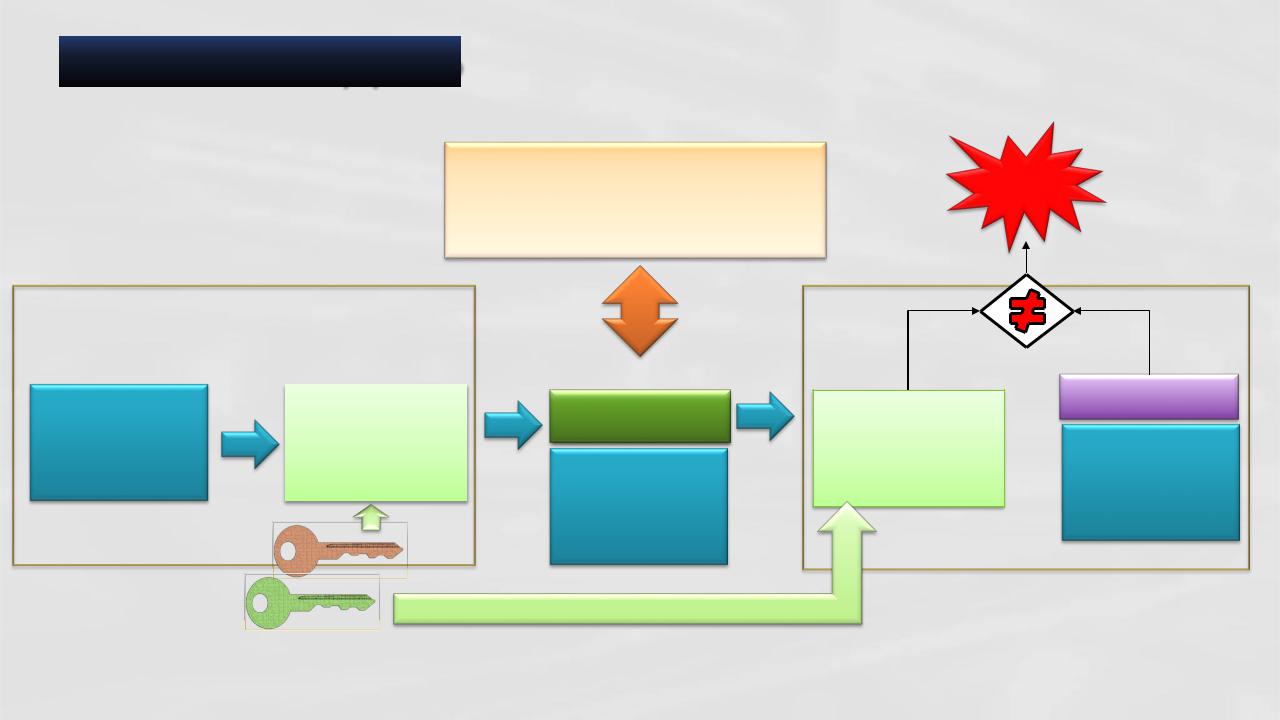

Абонент A(Алиса) - отправитель

Открытый |

Создание и |

|

зашифрование |

||

текст |

||

дайджеста |

||

|

|

Закрытый

Открытый

Абонент E (Ева) –

противник, конкурент

Цифровая

Дайжест

подпись

Открытый

текст

SOS

Дайджест

Расшифрование дайджеста Открытый

текст

Абонент B (Боб) - получатель

Включение: Обычная подпись является составной частью документа. Подпись документа в цифровой форме передается, как отдельный документ

Метод проверки: В случае обычной подписи получатель сравнивает подпись на документе с подписью в архиве. При цифровой подписи получателю предоставляется сообщение и алгоритм проверки, но копия подписи нигде не хранится

Отношения: В случае обычной подписи есть отношения "один ко многим" между подписью и документами. Для цифровой подписи есть однозначное отношения между подписью и сообщением. Каждое сообщение имеет свою собственную подпись.

Резервное копирование: При обычной подписи ее копия на поступившем документе может отличаться от копии, сохраненной в архиве. В цифровой подписи такое различие отсутствует , если нет указателя времени (такого как метка времени) на документе.

Защита от модификации сообщения - Целостность сообщения контролируется, поскольку подписывается все сообщение, так, что нельзя получить ту же самую подпись, если сообщение изменено. Схемы цифровой подписи сегодня используют хэш-функцию при подписании сообщения и подтверждении его целостности

Защита от модификации сообщения - Целостность сообщения контролируется, поскольку подписывается все сообщение, так, что нельзя получить ту же самую подпись, если сообщение изменено. Схемы цифровой подписи сегодня используют хэш-функцию при подписании сообщения и подтверждении его целостности

Защита от имитации источника сообщения – установление подлинности цифровой подписи возможно, поскольку цифровая подпись создается с помощью персонального (закрытого ключа) отправителя

Защита от имитации источника сообщения – установление подлинности цифровой подписи возможно, поскольку цифровая подпись создается с помощью персонального (закрытого ключа) отправителя

Открытый

ключ

Алисы

Исключение отказа от авторства сообщения:

Отравитель создает подпись из своего сообщения ( ) и передает в Центр доверия, свой идентификатор, идентификатор получателя, а также подпись.

Центр проверяет по подписи и с помощью ключа отправителя, что источник сообщения правильный. Затем Центр сохраняет копию сообщения с идентификаторами отправителя и получателя, а также с

меткой времени, в своем архиве.

Центр использует свой секретный ключ, чтобы создать из сообщения другую подпись ( ). Затем Центр передает сообщение, новую подпись, идентификатор отправителя получателя самому получателю.

Получатель проверяет сообщение, используя общедоступный ключ Центра, которому он доверяет.

Экзистенциальная

(existential forgery)

Селективная

(selective forgery)

•Противник, не владеющий закрытым ключом, получает открытый ключ и создает пару (сообщение, подпись), которая будет принята алгоритмом проверки цифровой подписи

•Противник никак не контролирует выбор того сообщения, для которого в итоге будет подделана подпись – очень вероятно, это сообщение будет бессмысленным

•Противник, не владеющий закрытым ключом, выбирает сообщение (отсюда название угрозы)

•Далее, получив открытый ключ, подделывает цифровую подпись для этого сообщения.

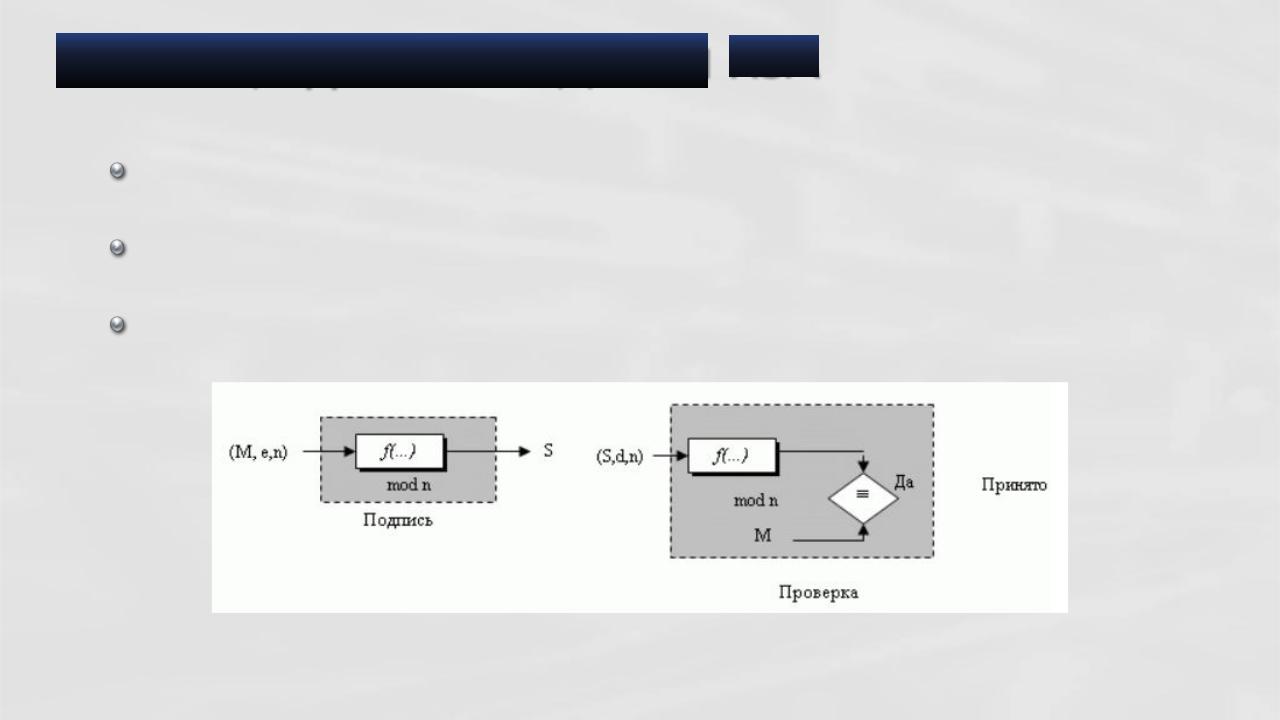

Схема цифровой подписи меняет роли закрытых и открытых ключей:

Схема цифровой подписи меняет роли закрытых и открытых ключей:

Используются закрытый ( e ) и открытый ( d ) ключи отправителя, а не получателя

Отправитель использует свой собственный закрытый ключ для подписи документа.

Получатель использует открытый ключ отправителя, чтобы проверить подпись документа