Lecture_11_1

.pdf

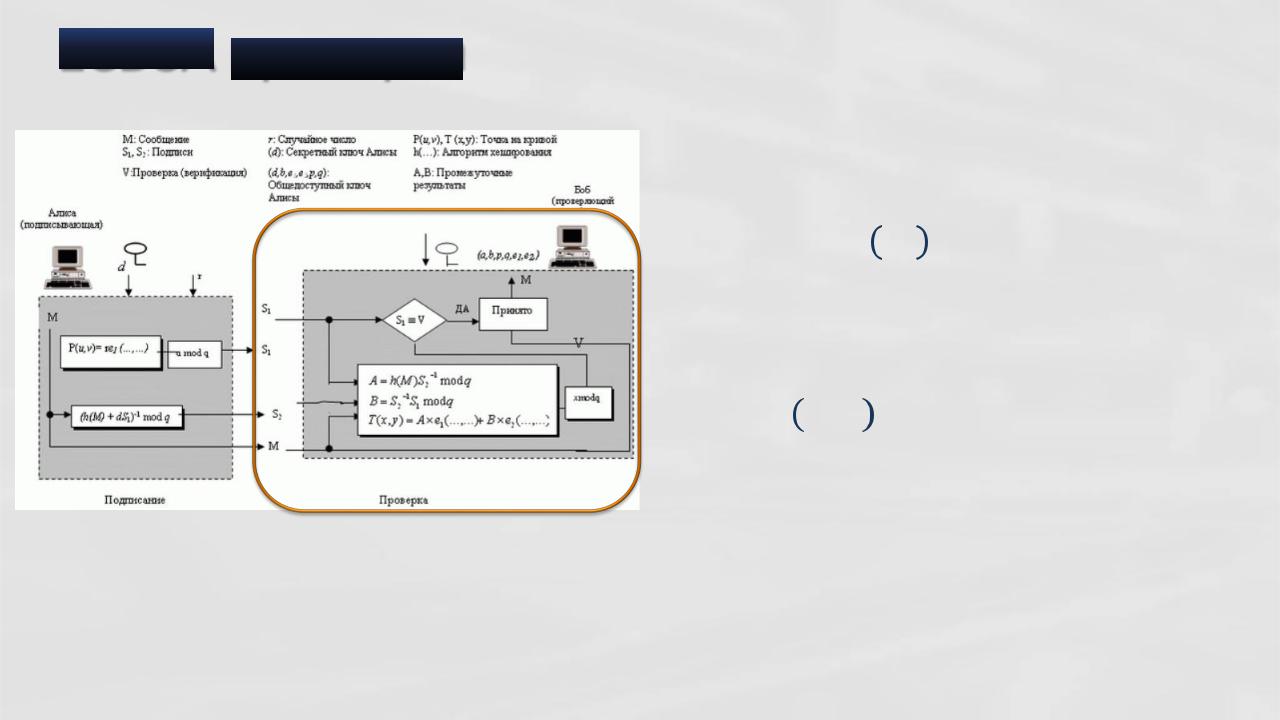

Используем , 1, 2 для получения промежуточных результатов A и B:

Используем , 1, 2 для получения промежуточных результатов A и B:

= × 2−1= 2−1 × 1

Затем восстанавливаем третью точку

Затем восстанавливаем третью точку

, = × + ×

Верификатор =сравниваем с 1

Верификатор =сравниваем с 1

Российский стандарт, введен в действие 01.01.2013

Определяет алгоритм, аналогичный алгоритму ECDSA

Разработан Центром защиты информации и специальной связи ФСБ России с участием Открытого акционерного общества «Информационные технологии и коммуникационные системы» (ОАО «ИнфоТеКС»)

Использует хэш-функцию стандарта ГОСТ Р 34.11–2012, которая создает хэш-код длиной 256 и 512 бит

Процесс генерации ключей (подписи и проверки подписи) не рассмотрен. Характеристики и способы реализации данного процесса определяются вовлеченными в него субъектами, которые устанавливают соответствующие параметры по взаимному согласованию

Hе определяет процесс генерации параметров схемы цифровой подписи. Конкретный алгоритм (способ) реализации данного процесса определяется субъектами схемы цифровой подписи исходя из требований к аппаратнопрограммным средствам, реализующим электронный документооборот

Выбирается эллиптическая кривая , : 2 ≡ 3 + +, > 3 − простое

Выбирается эллиптическая кривая , : 2 ≡ 3 + +, > 3 − простое

Выбирается простое число для дальнейших вычислений:

Выбирается простое число для дальнейших вычислений:

2254 < < 2256 , если длина хэш-кода 256

2254 < < 2256 , если длина хэш-кода 256

2508 < < 2512 , если длина хэш-кода 512

2508 < < 2512 , если длина хэш-кода 512

Выбирается целое число и назначается закрытым ключом

Выбирается целое число и назначается закрытым ключом

Выбирается точка на кривой = ( 1, 1)

Выбирается точка на кривой = ( 1, 1)

Вычисляется другая точку на кривой = ×

Вычисляется другая точку на кривой = ×  Объявляется открытый ключ ( , , , , , )

Объявляется открытый ключ ( , , , , , )

Выбирается секретное случайное число, , 1 < <

Выбирается третья точка на кривой, , |

= × |

Используем абсциссу , чтобы вычислить первую часть подписи

1 =

Используем дайджест сообщения ( ), закрытый ключ , секретное случайное число и 1, чтобы вычислить вторую часть подписи

2= × + × 11 и 2 - две составляющие цифровой подписи

Используем , 1, 2 для получения промежуточных результатов A и B:

Используем , 1, 2 для получения промежуточных результатов A и B:

= ( )−1 × 2

= ( )−1 × 2

= ( − 1 ) × ( )−1

= ( − 1 ) × ( )−1

Затем восстанавливаем третью точку

Затем восстанавливаем третью точку

, = × + ×

Верификатор = сравниваем с 1

Верификатор = сравниваем с 1

Криптостойкость цифровой подписи опирается на две компоненты — на стойкость хэш-функции и на стойкость самого алгоритма шифрования

Криптостойкость цифровой подписи опирается на две компоненты — на стойкость хэш-функции и на стойкость самого алгоритма шифрования

Вероятность взлома хэш-функции составляет 1.73 × 10−77 при подборе коллизии на фиксированное сообщение и 2.94 × 10−39 при подборе любой коллизии.

Вероятность взлома хэш-функции составляет 1.73 × 10−77 при подборе коллизии на фиксированное сообщение и 2.94 × 10−39 при подборе любой коллизии.

Стойкость алгоритма шифрования основывается на проблеме дискретного логарифмирования в группе точек эллиптической кривой. На данный

Стойкость алгоритма шифрования основывается на проблеме дискретного логарифмирования в группе точек эллиптической кривой. На данный

момент нет метода решения данной проблемы лучше, чем |

битовых |

операций. Таким образом при использонии 256-разрядное q, |

|

обеспечивается криптостойкость 1038 операций |

|

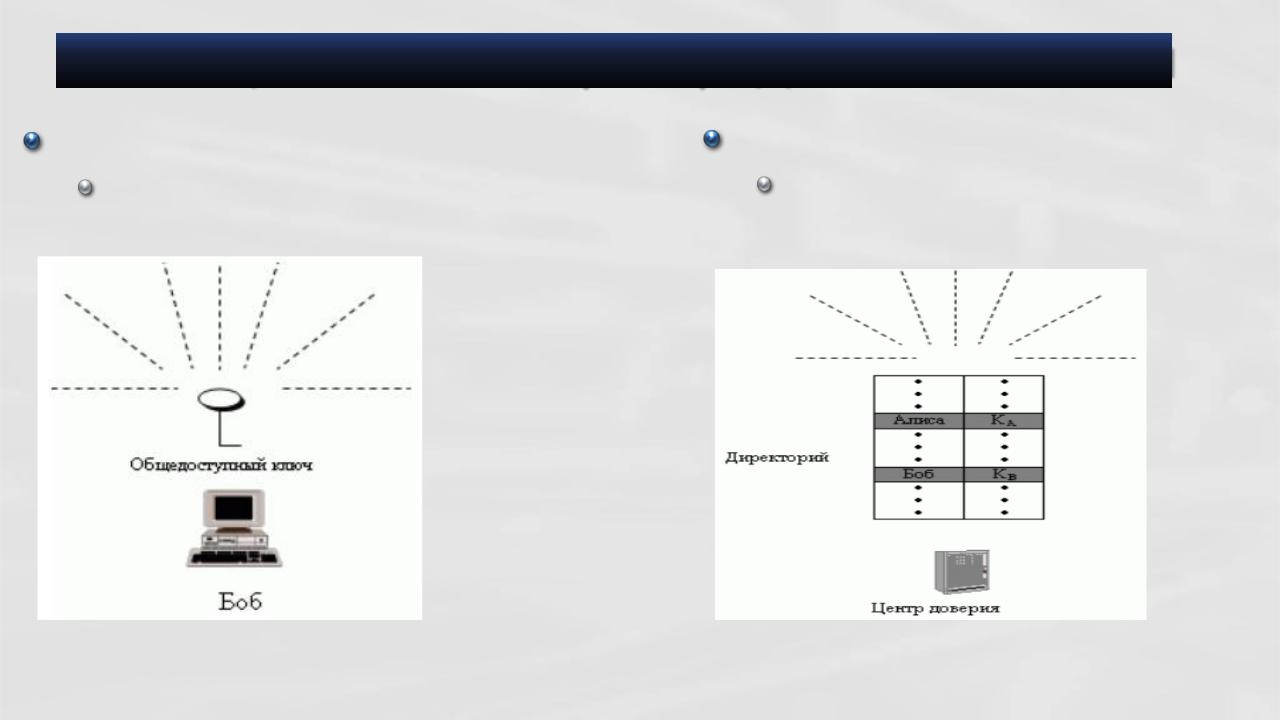

1 Публикация |

2 Центр доверия |

|

Нет защиты от имитации источника |

Нет защиты от перехвата |

|

|

|

|

|

|

|

|

|

|

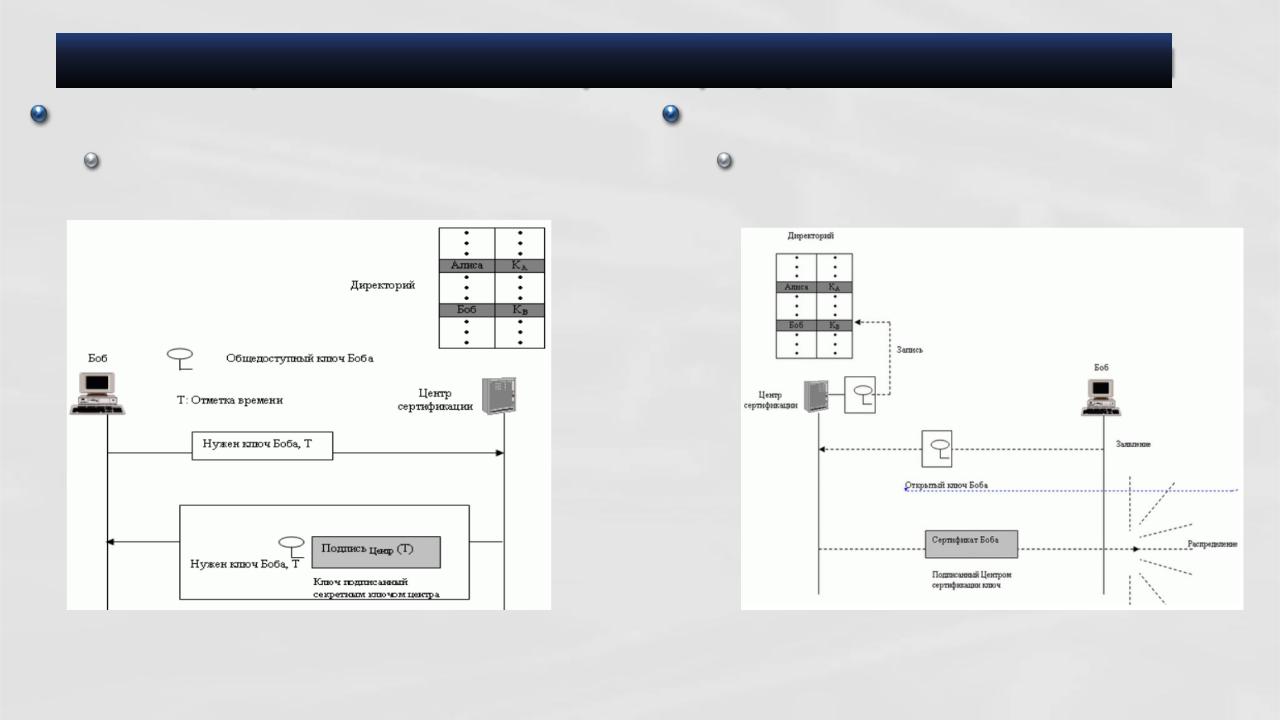

Управляемый центр доверия |

Удостоверяющий центр |

||

Низкая пропускная способность |

|

Решение проблемы – сертификат |

|

|

|

|

открытого ключа |

|

|

|

|

|

|

|

|