- •Введение

- •Условные обозначения, используемые в пособии

- •Графические символы

- •Соглашения по синтаксису командного языка

- •1 Проектирование масштабируемых сетей передачи данных

- •1.1 Масштабируемые сети передачи данных

- •1.2 Архитектура корпоративной сети передачи данных

- •1.3 Введение в технологию подсетей и ее обоснование

- •1.4 Применение технологии VLSM

- •1.5 Суммирование маршрутов

- •1.6 Проектирование масштабируемого адресного пространства

- •2 Принципы маршрутизации

- •2.1 Определение маршрутизации

- •2.1.1 Маршрутизируемые и маршрутизирующие протоколы

- •2.1.2 Основные функции маршрутизаторов

- •2.2 Концептуальные основы маршрутизации

- •2.2.1 Таблицы маршрутизации

- •2.2.2 Административное расстояние

- •2.2.3 Метрики маршрутов

- •2.2.4 Построение таблицы маршрутизации

- •2.3 Механизмы маршрутизации

- •2.3.1 Прямое соединение

- •2.3.2 Статическая маршрутизация

- •2.3.3 Настройка статических маршрутов

- •2.3.4 Использование «плавающих» статических маршрутов

- •2.3.5 Маршрутизация по умолчанию

- •2.4 Проверка и устранение ошибок в статических маршрутах

- •3 Принципы динамической маршрутизации

- •3.1 Операции динамической маршрутизации

- •3.1.1 Стоимость маршрута

- •3.2 Внутренние и внешние протоколы маршрутизации

- •3.2.1 Понятие автономной системы и домена маршрутизации

- •3.2.2 IGP – протоколы внутреннего шлюза

- •3.2.3 EGP – протоколы внешнего шлюза

- •3.3 Обзор классовых протоколов маршрутизации

- •3.3.1 Суммирование маршрутов при классовой маршрутизации

- •3.3.2 Суммирование маршрутов в разобщенных классовых сетях

- •3.4 Обзор бесклассовых протоколов маршрутизации

- •3.4.1 Суммирование маршрутов при бесклассовой маршрутизации

- •3.4.2 Суммирование маршрутов в разобщенных классовых сетях

- •3.5 Категории алгоритмов маршрутизации

- •3.5.1 Особенности дистанционно-векторных протоколов

- •3.5.2 Маршрутизация по состоянию канала

- •3.5.3 Гибридные протоколы маршрутизации

- •3.6 Конфигурирование протокола маршрутизации

- •4 Дистанционно-векторная маршрутизация

- •4.1 Дистанционно-векторный алгоритм

- •4.1.1 Дистанционно-векторный алгоритм для протокола IP

- •4.2 Маршрутизация по замкнутому кругу

- •4.3 Максимальное количество транзитных переходов

- •4.4 Применения принципа расщепления горизонта

- •4.5 Обратное обновление

- •4.6 Таймеры удержания информации

- •4.7 Механизм мгновенных обновлений

- •5 Протокол RIP

- •5.1 Настройка протокола RIP

- •5.2 Протокол RIP v1

- •5.2.1 Заголовок и поля протокола RIP v1

- •5.2.2 Команда – 1 байт

- •5.2.3 Версия – 1 байт

- •5.2.4 Неиспользуемые поля – 2 байта

- •5.2.5 Идентификатор семейства адресов – 2 байта

- •5.2.6 IP адрес – 4 байта

- •5.2.6 Метрика – 4 байта

- •5.3 Использование команды ip classless

- •5.4 Недостатки протокола RIP v1

- •5.5 Протокол RIP v2

- •5.5.1 Заголовок и поля протокола RIP v2

- •5.5.2 Тег маршрута – 2 байта

- •5.5.3 Маска подсети – 4 байта

- •5.5.4 Следующая пересылка – 4 байта

- •5.6 Аутентификация в протоколе RIP v2

- •5.6.1 Настройка аутентификации для протокола RIP

- •5.7 Суммирование маршрутов в протоколе RIP

- •5.7.1 Распространение маршрута по умолчанию

- •5.8 Расширенная настройка протокола RIP

- •5.8.1 Таймеры протокола RIP

- •5.8.2 Совместное использование в сети протокола RIP v1 и v2

- •5.8.3 Распределение нагрузки в протоколе RIP

- •5.8.4 Настройка протокола RIP для работы в сетях NBMA

- •5.8.5 Механизм инициированных обновлений в протоколе RIP

- •5.9 Тестирование и устранение ошибок в работе протокола RIP

- •6 Протокол EIGRP

- •6.1 Алгоритм диффузионного обновления

- •6.2 Преимущества протокола EIGRP

- •6.3 Автономная система протокола EIGRP

- •6.4 База данных протокола EIGRP

- •6.4.1 Таблица соседства

- •6.4.2 Таблица топологии

- •6.5 Метрика протокола EIGRP

- •6.6 Функционирование протокола EIGRP

- •6.6.1 Надежность передачи пакетов протокола EIGRP

- •6.6.2 Разрыв соседских отношений

- •6.6.3 Запланированное отключение

- •6.6.5 Меры обеспечения стабильности протокола EIGRP

- •6.7 Алгоритм DUAL

- •6.7.1 Работа алгоритма DUAL

- •6.8 Механизм ответов на запросы

- •7 Конфигурирование и тестирование протокола EIGRP

- •7.1 Запуск протокола EIGRP

- •7.2 Настройка аутентификации в протоколе EIGRP

- •7.3 Суммирование маршрутов в протоколе EIGRP

- •7.4 Настройка маршрута по умолчанию в протоколе EIGRP

- •7.5 Распределение нагрузки в протоколе EIGRP

- •7.6 Расширенная настройка протокола EIGRP

- •7.6.1 Таймеры протокола EIGRP

- •7.6.2 Изменение административного расстояния протокола EIGRP

- •7.6.3 Изменение весовых коэффициентов протокола EIGRP

- •7.6.4 Настройка протокола EIGRP для сетей NBMA

- •7.6.5 Использование EIGRP пропускной способности каналов связи

- •7.6.6 Идентификация маршрутизаторов в протоколе EIGRP

- •7.7 Тестирование и устранение ошибок в работе протокола EIGRP

- •8 Использование протокола EIGRP в масштабируемых сетях

- •8.1 Масштабируемость. Проблемы и решения

- •8.2 Использование суммарных маршрутов

- •8.3 Использование тупиковых маршрутизаторов

- •8.4 Использование протокола EIGRP в современных условиях

- •9 Протоколы маршрутизации по состоянию канала

- •9.1 Алгоритм «кратчайшего пути» Дейкстры

- •10 Протокол OSPF

- •10.1 Характеристики протокола OSPF

- •10.1.1 Групповая рассылка обновлений состояния каналов

- •10.1.2 Аутентификация

- •10.1.3 Быстрота распространения изменения в топологии

- •10.1.4 Иерархическое разделение сети передачи данных

- •10.2 База данных протокола OSPF

- •10.2.1 Таблица соседства

- •10.2.2 Таблица топологии

- •10.3 Метрика протокола OSPF

- •10.4 Служебные пакеты протокола OSPF

- •10.4.1 Пакет приветствия

- •10.4.2 Суммарная информация о таблице топологии

- •10.4.3 Запрос на получение информации о топологическом элементе

- •10.4.4 Обновление информации о топологических элементах

- •10.4.5 Подтверждение о получении

- •10.5 Процесс установки соседских отношений

- •10.5.1 Поиск соседей

- •10.5.2 Обмен топологической информацией

- •11 Настройка протокола OSPF в одной зоне

- •11.1 Запуск протокола OSPF

- •11.2 Управление значением идентификатора маршрутизатора OSPF

- •11.3 Настройка аутентификации в протоколе OSPF

- •11.3.1 Проверка функционирования аутентификации

- •11.4 Настройка маршрута по умолчанию в протоколе OSPF

- •11.5 Распределение нагрузки в протоколе OSPF

- •11.6 Расширенная настройка протокола OSPF

- •11.6.1 Таймеры протокола OSPF

- •11.6.2 Изменение административного расстояния протокола OSPF

- •11.7 Тестирование и устранение ошибок в работе протокола OSPF

- •12 Работа протокола OSPF в сетях различных типов

- •12.1 Работа протокола OSPF в сетях «Точка-Точка»

- •12.2 Работа протокола OSPF в широковещательных сетях

- •12.2.1 Правила выбора DR и BDR маршрутизаторов

- •12.3 Работа протокола OSPF в сетях NBMA

- •12.4 Режимы работы протокола OSPF в сетях NBMA

- •12.5 Режимы работы протокола OSPF в сетях Frame Relay

- •12.5.1 Нешироковешательный режим

- •12.5.2 Многоточечный режим

- •12.5.3 Использование подинтерфейсов

- •12.6 Проверка работы протокола OSPF в сетях различных типов

- •13 Работа протокола OSPF в нескольких зонах

- •13.1 Типы маршрутизаторов OSPF

- •13.1.1 Внутренние маршрутизаторы

- •13.1.2 Магистральные маршрутизаторы

- •13.1.3 Пограничные маршрутизаторы

- •13.1.4 Пограничные маршрутизаторы автономной системы

- •13.2 Типы объявлений о состоянии каналов

- •13.2.1 Структура заголовка сообщения LSA

- •13.2.2 Объявление состояния маршрутизатора (Тип 1)

- •13.2.3 Объявление состояния сети (Тип 2)

- •13.2.4 Суммарные объявления о состоянии каналов (Тип 3 и 4)

- •13.2.5 Объявления внешних связей (Тип 5 и 7)

- •13.3 Построение таблицы маршрутизации протоколом OSPF

- •13.3.1 Типы маршрутов протокола OSPF

- •13.3.2 Расчет метрики внешних маршрутов

- •13.4 Суммирование маршрутов протоколом OSPF

- •13.4.1 Суммирование межзональных маршрутов

- •13.4.2 Суммирование внешних маршрутов

- •13.4.3 Отображение внешних суммарных маршрутов

- •14 Специальные типы зон протокола OSPF

- •14.1 Типы зон протокола OSPF

- •14.1.1 Правила тупиковых зон

- •14.2 Тупиковые зоны протокола OSPF

- •14.2.1 Настройка тупиковой зоны

- •14.3 Полностью тупиковые зоны протокола OSPF

- •14.3.1 Настройка полностью тупиковой зоны

- •14.4 Таблицы маршрутизации в тупиковых зонах

- •14.5 Не совсем тупиковые зоны протокола OSPF

- •14.5.1 Настройка не совсем тупиковой зоны

- •14.5.2 Настройка полностью тупиковой зоны NSSA

- •14.6 Проверка функционирования специальных зон протокола OSPF

- •15 Виртуальные каналы в протоколе OSPF

- •15.1 Настройка виртуальных каналов

- •15.1.2 Примеры использования виртуальных каналов

- •15.2 Проверка функционирования виртуальных каналов

- •16 Перераспределение маршрутной информации

- •16.1 Понятие перераспределения маршрутной информации

- •16.2 Понятие метрического домена

- •16.3 Маршрутные петли

- •16.3.1 Односторонние перераспределение маршрутной информации

- •16.3.2 Двухсторонние перераспределение маршрутной информации

- •16.3.3 Протоколы маршрутизации подверженные образованию маршрутных петель

- •17 Совместная работа нескольких протоколов маршрутизации

- •17.2 Настройка базового перераспределения маршрутной информации

- •17.2.1 Метрика, присваиваемая перераспределяемым маршрутам

- •17.3 Настройка перераспределения маршрутной информации из присоединенных и статических маршрутов

- •17.4 Настройка перераспределения маршрутной информации в протокол RIP

- •17.5 Настройка перераспределения маршрутной информации в протокол EIGRP

- •17.6 Настройка перераспределения маршрутной информации в протокол OSPF

- •18 Управление трафиком маршрутных обновлений

- •18.1 Использование пассивных интерфейсов

- •18.1.1 Настройка пассивных интерфейсов

- •18.2 Фильтрация маршрутной информации, передаваемой между маршрутизаторами

- •18.2.1 Фильтрация сетей получателей по IP адресу сети

- •18.2.2 Фильтрация сетей получателей по длине префикса

- •18.2.3 Использование списков доступа и списков префиксов при фильтрации маршрутной информации

- •18.3 Фильтрация маршрутной информации в процессе перераспределения маршрутной информации

- •19 Маршрутные карты

- •19.1 Понятие маршрутных карт

- •19.2 Настройка маршрутной карты

- •19.3 Использование маршрутных карт при перераспределении маршрутной информации

- •19.4 Проверка конфигурации маршрутных карт

- •20 Маршрутизация по политикам

- •20.1 Понятие маршрутных политик

- •20.2 Настройка маршрутизации по политикам

- •20.3 Пример маршрутизации по политикам

- •20.4 Проверка маршрутизации по политикам

- •21 Обзор протокола BGP

- •21.1 Автономные системы

- •21.2 Использование протокола BGP

- •21.2.1 Когда используется протокол BGP

- •21.2.2 Когда не следует использовать протокол BGP

- •22 Терминология и концепции протокола BGP

- •22.1 Характеристики протокола BGP

- •22.2 Таблицы протокола BGP

- •22.3 Одноранговые устройства или соседи BGP

- •22.4 Маршрутизация по политикам

- •22.5 Атрибуты протокола BGP

- •22.5.1 Содержимое сообщения обновления протокола BGP

- •22.5.2 Стандартные и опциональные атрибуты

- •22.5.3 Атрибут «Путь к AS»

- •22.5.4 Атрибут «Узел следующего перехода»

- •22.5.5 Атрибут «Локальный приоритет»

- •22.5.6 Атрибут MED

- •22.5.7 Атрибут «Отправитель»

- •22.5.7 Атрибут «Сообщество»

- •22.5.8 Атрибут «Вес»

- •23 Работа протокола BGP

- •23.1 Типы сообщений протокола BGP

- •23.1.1 Состояния BGP соседей

- •23.2 Процесс принятия решения при выборе пути

- •23.2.1 Выбор нескольких путей

- •23.3 CIDR маршрутизация и суммирование маршрутов

- •24 Настройка протокола BGP

- •24.1 Одноранговые группы

- •24.2 Основные команды протокола BGP

- •24.2.1 Модификация атрибута NEXT-HOP

- •24.2.2 Описание объединенного адреса в BGP таблице

- •24.2.3 Перезапуск протокола BGP

- •24.3 Проверка работоспособности протокола BGP

- •25 Множественная адресация

- •25.1 Типы множественной адресации

- •Заключение

- •Словарь терминов

- •Список использованных источников

18.2 Фильтрация маршрутной информации, передаваемой между маршрутизаторами

Назначение пассивных интерфейсов маршрутизатора, удобно лишь в том случае если необходимо полностью запретить распространение служебной информации протоколов маршрутизации через выбранный интерфейс.

Если необходимо чтобы маршрутизаторы устанавливали соседские отношения и обменивались только частью маршрутной информации, необходимо применять другие способы фильтрации маршрутной информации.

Таким способом фильтрации маршрутной информации является сравнение содержащихся сетей получателей в маршрутных обновлениях с определенным условием (Рисунок 18.4).

R1

R1

R2

R2

Рисунок 18.4 – Проверка условий при обмене маршрутной информацией

Если сеть получатель удовлетворяет условию, то над ней производится действие, указанное в условии, либо пропускается маршрутизатором, либо отбрасывается. Действительный смысл слова «отбрасывается» зависит от того, отправляется или принимается маршрутная информация.

Если маршрутная информация отправляется самим маршрутизатором, тогда оно должно содержать только те сети получатели которые удовлетворяют указанному условию. Сети получатели, не удовлетворяющие условию, удаляются из маршрутного объявления. Условие, которое налагается на сети получатели, объявляемые самим маршрутизатором, называются исходящим фильтром (outbound filter).

Если маршрутизатор получает маршрутное обновление, при обновлении таблицы маршрутизации, он рассматривает только те сети получатели, которые удовлетворяют условию. Точно так же сети получатели, не удовлетворяющие условию, отбрасываются. Условие, которое маршрутизатор налагает на сети получатели, содержащиеся в полученных маршрутных обновлениях, называется входящим фильтром (inbound filter).

Входящие и исходящие фильтры могут применяться как на конкретные интерфейсы маршрутизатора, так и ко всему процессу маршрутизации. Исходящие фильтры могут применяться только в дистанционно-векторных протоколах

296

маршрутизации. Они не могут использоваться для фильтрации внутренних маршрутов в протоколах маршрутизации по состоянию канала, поскольку эти протоколы в своей работе исходят из предпосылки, что все маршрутизаторы знают действительную топологию сети. Исходящая фильтрация не позволяет некоторым маршрутизаторам узнавать часть топологической информации сети, которая не удовлетворяет условиям исходящего фильтра.

Хотя входящие фильтры могут использоваться с обоими типами протоколов маршрутизации, их действие различается в зависимости от того, является ли протокол маршрутизации дистанционно-векторным либо это протокол маршрутизации по состоянию канала. В обоих случаях основная функция входящего фильтра заключается в том, чтобы маршрутизатор не вносил фильтра в таблицу маршрутизации маршруты до сетей получателей, не удовлетворяющих условиям фильтра. В случае с дистанционно векторными протоколами маршрутизации, сети получатели, не удовлетворяющие условиям входящего фильтра, не вносятся в таблицу маршрутизации. Как известно, если дистанционно векторный протокол маршрутизации, не может внести маршрут в таблицу маршрутизации он не может распространять его далее своим соседям.

В отличие от дистанционно-векторных протоколов маршрутизации, протоколы маршрутизации по состоянию канала, в независимости от того описаны или не описаны входящие фильтры, заносят в таблицу топологии все приходящие сети получатели. Однако если внесенная сеть получатель не удовлетворяет условиям настроенного фильтра, маршрут до этой сети получателя не будет внесен в таблицу маршрутизации, но по алгоритму работы протоколов маршрутизации данного типа, топологическая информация будет передана далее всем маршрутизаторам входящих в область маршрутизации.

Существуют два типа описания правил для фильтрации маршрутных обновлений:

–Фильтрация сетей получателей по IP адресу сети;

–Фильтрация сетей получателей по длине префикса.

18.2.1 Фильтрация сетей получателей по IP адресу сети

Наиболее легким способом фильтрации маршрутных обновлении по IP адресу сети получателя является применения стандартных списков доступа, которые будут применяться для фильтрации маршрутных обновлений.

Список доступа заданный на маршрутизаторе представляет, структуру, изображенную на рисунке 18.5, состоящую из одного или нескольких правил.

Каждое правило, представляет собой, описание IP адреса сети получателя с обратной маской сети (wildcard) и действие, которое нужно произвести, если сеть получатель удовлетворяет описанному правилу. Действий соответственно может быть два, это пропустить сеть получатель, или отбросить ее.

Как видно из рисунка 18.5 список доступа может состоять из множества строк, каждая из которых будет описывать свое правило.

297

∙ список контроля доступа |

1 |

♦ правило списка ACL |

1; |

♦ правило списка ACL |

1. |

∙ список контроля доступа |

2 |

♦ правило списка ACL |

2; |

♦ правило списка ACL |

2; |

♦ правило списка ACL |

2. |

∙ список контроля доступа |

3 |

♦ правило списка ACL |

3. |

Рисунок 18.5 – Внутренняя структура списка доступа

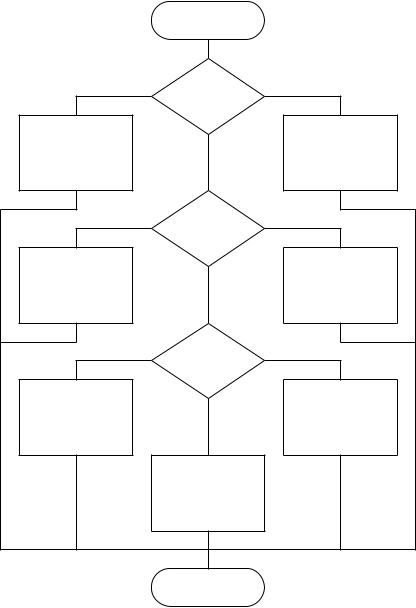

На рисунке 18.6 приводится алгоритм обработки маршрутизатором, маршрутных обновлений фильтром, содержащим список доступа, состоящий из нескольких строк.

|

Начало |

|

Да |

Проверка |

Да |

|

выполнения первого |

|

|

условия в списке |

|

Отбросить сеть |

Нет |

Пропустить сеть |

получатель |

|

получатель |

Да |

Проверка |

Да |

|

выполнения последующих |

|

|

условий в списке |

|

Отбросить сеть |

Нет |

Пропустить сеть |

|

||

получатель |

|

получатель |

Да |

Проверка |

Да |

|

выполнения последнего |

|

|

условия в списке |

|

Отбросить сеть |

Нет |

Пропустить сеть |

получатель |

|

получатель |

|

Отбросить сеть |

|

|

получатель |

|

|

Конец |

|

Рисунок 18.6 – Алгоритм работы списка доступа |

||

298

Необходимо обратить особое внимание на то, что проверка поступившей в маршрутном обновлении информации производится до первого совпадения, и далее список правил не просматривается. Следовательно, с сетью получателем производится то действие, что было назначено при обнаружении соответствия первому совпавшему правилу. Исходя из этого, можно сформулировать принцип построения списка правил. Правила с описанием частных маршрутов должны быть занесены в список перед суммарными маршрутами.

В связи с тем, что при добавлении нового правила в стандартный список доступа производится в конец списка, изменение списка доступа необходимо производить с предварительным удалением ранее заданного списка, и последующим заполнением отредактированного списка.

Настройка списка доступа, осуществляется последовательным добавлением в конфигурацию маршрутизатора правил списка доступа, используя команду access-list. Синтаксис команды приводится в примере 18.2.

Пример 18.2 – Синтаксис команды access-list

(config)# access-list access-list-number {deny | permit} source [source-wild-

card]

(config)# no access-list access-list-number

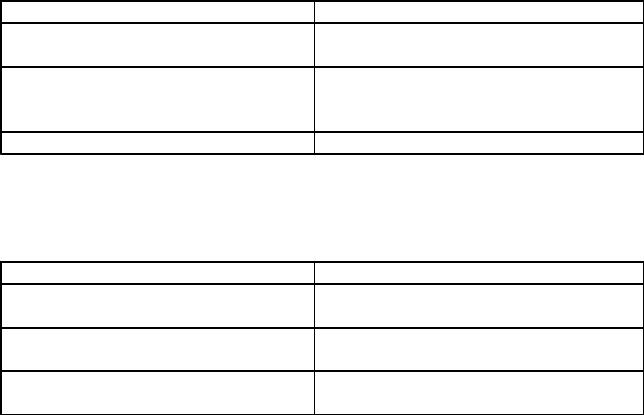

Описание параметров команды access-list приводиться в таблице 18.2.

Таблица 18.2 – Параметры команды access-list

Параметр |

Описание |

access-list-number |

Номер списка доступа, к которому |

deny |

принадлежит описываемое правило. |

Отбросить сеть получатель при поло- |

|

|

жительном выполнении указанного |

permit |

правила. |

Пропустить сеть получатель при поло- |

|

|

жительном выполнении указанного |

source |

правила. |

IP адрес сети, с которой производится |

|

source-wildcard |

сравнение. |

Обратная маска сети, с которой произ- |

|

|

водится сравнение. |

Обратная маска (wildcard mask) представляет собой 32 битовую величину, которая разделена на четыре октета, каждый из которых состоит из восьми битов. Если в какой-либо позиции маски стоит бит, равный нулю, то соответствующий бит адреса должен быть проверен. Если же в какой-либо пози-

299

ции бит, равен единице, то соответствующий бит адреса должен быть проигнорирован (Рисунок 18.7).

|

10 |

. |

88. |

25. |

64 |

|

IP адрес |

|

|||||

00001010 |

.01011000 .00011001 .01000000 |

|

||||

|

|

|||||

|

0 |

. |

0. |

0. |

0 |

|

|

|

|||||

|

0 |

. |

0. |

0. |

255 |

|

|

0 |

. |

0. |

255. |

255 |

|

|

0 |

. |

255. |

255. |

255 |

|

Wildcard |

0 |

. |

1. |

0. |

255 |

|

00000000 |

.00000000 .00000000 .00000000 |

|

||||

|

1 сеть получатель 10.88.25.64 |

|||||

|

00000000 |

.00000000 .00000000 .11111111 |

Все возможные подсети 10.88.25.0/24 |

|||

|

00000000 |

.00000000 .11111111 .11111111 |

Все возможные подсети 10.88.0.0/16 |

|||

|

00000000 |

.11111111 .11111111 .11111111 |

Все возможные подсети 10.0.0.0/8 |

|||

|

00000000 |

.00000001 .00000000 .11111111 |

Все возможные подсети 10.88.25.0/24 и 10.89.25.0/24 |

|||

Рисунок 18.7 – Обработка маршрутизатором обратной маски

Инвертированная маска, как и маска подсети, тесно связана с IP адресом. В инвертированной маске используются нули и единицы, для того чтобы указать, как следует трактовать соответствующие биты IP адреса.

Инвертированная маска используется для указания одного или нескольких адресов, которые будут проверяться на соответствие условиям списка контроля доступа. Термин использование инвертированной маски (wildcard masking) обозначает процесс побитового сравнения и подстановки значений битов адреса.

Несмотря на то, что инвертированная маска списков контроля доступа и маска подсети представляют собой 32 битовые величины, выполняемые ими функции, значительно отличаются. Нули и единицы в маске подсети определяют сеть, подсеть и номер узла. Биты инвертированной маски указывают, будет ли проверяться соответствующий бит. Еще одним важным отличием обратной маски от маски подсети, показанным на рисунке 18.7, является то, что в обратной маске числа отличные от нуля не только начиная с правого октета, а в произвольном месте обратной маски.

Кроме нумерованных списков доступа, для фильтрации маршрутных обновлений IP протокола можно использовать именованные списки. Главным отличием таких списков от рассмотренных ранее, является возможность указания в качестве идентификатора списка доступа не номера, а символьного имени.

Создание именованного списка доступа осуществляется при помощи команды ip access-list. Синтаксис команды приводится в примере 18.3. Добавление проверяемых правил осуществляется при помощи команд permit и deny, синтаксис которых приводится в примерах 18.4 и 18.5.

300

Пример 18.3 – Синтаксис команды ip access-list

(config)# ip access-list {standard | extended}access-list-name (config)# no ip access-list {standard | extended}access-list-name

Пример 18.4 – Синтаксис команды permit

(config-std-nacl)# [sequence-number] permit source [source-wildcard] (config-std-nacl)# no sequence-number

(config-std-nacl)# no permit source [source-wildcard]

Пример 18.5 – Синтаксис команды deny

(config-std-nacl)# [sequence-number] deny source [source-wildcard] (config-std-nacl)# no sequence-number

(config-std-nacl)# no deny source [source-wildcard]

Описание параметров команды ip access-list приводиться в таблице 18.3.

Таблица 18.3 – Параметры команды passive-interface

Параметр |

Описание |

standard |

Стандартный тип именованного |

extended |

списка доступа. |

Расширенный тип именованного |

|

|

списка доступа. (Не применяется для |

access-list-name |

фильтрации маршрутных обновлений) |

Имя списка доступа. |

Описание параметров команд permit и deny приводиться в таблице 18.4.

Таблица 18.4 – Параметры команд permit и deny

Параметр |

Описание |

sequence-number |

Последовательный номер правила в |

source |

списке доступа. |

IP адрес сети, с которой производится |

|

source-wildcard |

сравнение. |

Обратная маска сети, с которой произ- |

|

|

водится сравнение. |

Еще одной удобной особенностью именованных списков доступа, является возможность редактирования списков доступа, с возможностью добавления

301