Бонус от Юли Захаровой Гос экзамены с ответами

.pdf

Команда DROP INDEX используется для уничтожения71индекса:

DROP INDEX index_name;

Наконец, для уничтожения заданного представления используется команда DROP VIEW:

DROP VIEW view_name;

Манипулирование данными

Insert Into

После создания таблицы её можно заполнять кортежами с помощью команды INSERT INTO. Синтаксис: INSERT INTO table_name (name_of_attr_1

[, name_of_attr_2 [,...]]) VALUES (val_attr_1

[, val_attr_2 [, ...]]);

Обновление

Для изменения одного или более значений атрибутов кортежей в отношении используется команда UPDATE. Синтаксис: UPDATE table_name

SET name_of_attr_1 = value_1

[, ... [, name_of_attr_k = value_k]] WHERE condition;

Удаление

Для удаления кортежа из отдельной таблицы используется команда DELETE FROM. Синтаксис:

DELETE FROM table_name

WHERE condition;

Системные каталоги

Вкаждой системе базы данных SQL определены системные каталоги, которые используются для хранения записей о таблицах, представлениях, индексах и т.д. К системным каталогам также можно строить запросы, как если бы они были нормальными отношениями. Например, один каталог используется для определения представлений. В этом каталоге хранятся запросы об определении представлений. Всякий раз когда делается запрос к представлению, система сначала берёт запрос определения представления из этого каталога и материализует представление перед тем, как обработать запрос пользователя (подробное описание смотри в SIM98). Более полную информацию о системных каталогах смотри у Дейта.

Встраивание SQL

Вэтом разделе мы опишем в общих чертах как SQL может быть встроен в конечный язык (например в C). Есть две главных причины, по которым мы хотим пользоваться SQL из конечного языка:

Существуют запросы, которые нельзя сформулировать на чистом SQL(т.е. рекурсивные запросы). Чтобы выполнить такие запросы, нам необходим конечный язык, обладающий большей мощностью выразительности, чем SQL.

Просто нам необходим доступ к базе данных из другого приложения, которое написано на конечном языке (например, система бронирования билетов с графическим интерфейсом пользователя написана на C и информация об оставшихся билетах хранится в базе данных, которую можно получить с помощью встроенного SQL).

Программа, использующая встроенный SQL в конечном языке, состоит из выражений конечного языка и выражений встроенного SQL (ESQL). Каждое выражение ESQL начинается с ключевых слов EXEC SQL. Выражения ESQL преобразуются в выражения на конечном языке

спомощью прекомпилятора (который обычно вставляет вызовы библиотечных процедур, которые выполняют различные команды SQL).

Билет 18

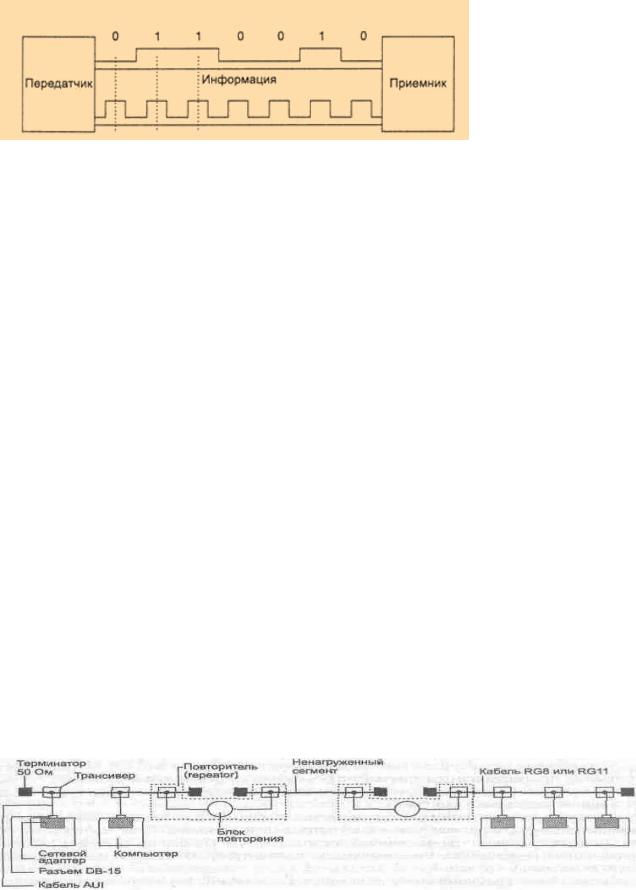

1. -Цифровое кодирование дискретной информации

Передача данных на физическом и канальном уровнях При цифровом кодировании дискретной информации применяют потенциальные и импульсные коды. В потенциальных кодах для

представления логических единиц и нулей используется только значение потенциала сигнала, а его перепады, формирующие законченные импульсы, во внимание не принимаются. Импульсные коды позволяют представить двоичные данные либо импульсами определенной полярности, либо частью импульса - перепадом потенциала определенного направления.

При использовании прямоугольных импульсов для передачи дискретной информации необходимо выбрать такой способ кодирования, который одновременно достигал бы нескольких целей:

имел при одной и той же битовой скорости наименьшую ширину спектра результирующего сигнала;

обеспечивал синхронизацию между передатчиком и приемником;

обладал способностью распознавать ошибки;

обладал низкой стоимостью реализации.

Более узкий спектр сигналов позволяет на одной и той же линии (с одной и той полосой пропускания) добиваться более высокой скорости передачи данных. Кроме того, часто к спектру сигнала предъявляется требование отсутствия постоянной составляющей, то есть отсутствия постоянного тока между передатчиком и приемником. В частности, применение различных трансформаторных схем гальванической развязки препятствует прохождению постоянного тока. Синхронизация передатчика и приемника нужна для того, чтобы приемник точно знал, в какой момент времени необходимо считывать новую информацию с линии связи. Эта проблема в сетях решается сложнее, чем при обмене данными между близко расположенными устройствами, например между блоками внутри компьютера или же между компьютером и принтером. На небольших расстояниях

72

Рис.6.5. Синхронизация приемника и передатчика на небольших расстояниях

хорошо работает схема, основанная на отдельной тактирующей линии связи (рис. 6.5), так что информация снимается с линии данных только в момент прихода тактового импульса. В сетях использование этой схемы вызывает трудности из-за неоднородности характеристик проводников в кабелях. На больших расстояниях неравномерность скорости распространения сигнала может привес-гл к тому, что тактовый импульс придет несколько позже или раньше соответствующего сигнала данных, и бит данных будет пропущен или считан повторно. Другой причиной, по которой в сетях отказываются от использования тактирующих импульсов, является экономия проводников в дорогостоящих кабелях. Поэтому в сетях применяются так называемые самосинхронизирующиеся коды, сигналы которых несут для передатчика указания о том, в какой момент времени нужно осуществлять распознавание очередного бита (или нескольких битов, если код ориентирован более чем на два состояния сигнала). Любой резкий перепад сигнала - так называемый фронт - может служить хорошим указанием для синхронизации приемника с передатчиком. При использовании синусоид в качестве несущего сигнала результирующий код обладает свойством самосинхронизации, так как изменение амплитуды несущей частоты дает возможность приемнику определить момент появления входного кода. Распознавание и коррекцию искаженных данных сложно осуществить средствами физического уровня, поэтому чаще всего эту работу берут на себя протоколы, лежащие выше: канальный, сетевой, транспортный или прикладной. С другой стороны, распознавание ошибок на физическом уровне экономит время, так как приемник не ждет полного помещения кадра в буфер, а отбраковывает его сразу при распознавании ошибочных битов внутри кадра. Требования, предъявляемые к методам кодирования, являются взаимно противоречивыми, поэтому каждый из рассматриваемых ниже популярных методов цифрового кодирования обладает своими преимуществами и своими недостатками по сравнению с другими.

В локальных сетях до недавнего времени самым распространенным методом кодирования был так называемый манчестерский код. Он применяется в технологиях Ethernet и Token Ring. В манчестерском коде для кодирования единиц и нулей используется перепад потенциала, то есть фронт импульса. При манчестерском кодировании каждый такт делится на две части. Информация кодируется перепадами потенциала, происходящими в середине каждого такта. Единица кодируется перепадом от низкого уровня сигнала к высокому, а ноль - обратным перепадом. В начале каждого такта может происходить служебный перепад сигнала, если нужно представить несколько единиц или нулей подряд. Так как сигнал изменяется по крайней мере один раз за такт передачи одного бита данных, то манчестерский код обладает хорошими самосинхронизирующими свойствами. Полоса пропускания манчестерского кода уже, чем у биполярного импульсного. У него также нет постоянной составляющей, а основная гармоника в худшем случае (при передаче последовательности единиц или нулей) имеет частоту N Гц, а в лучшем (при передаче чередующихся единиц и нулей) она равна N/2 Гц, как и у кодов AMI или NRZ. В среднем ширина полосы манчестерского кода в полтора раза уже, чем у биполярного импульсного кода, а основная гармоника колеблется вблизи значения 3N/4. Манчестерский код имеет еще одно преимущество перед биполярным импульсным кодом. В последнем для передачи данных используются три уровня сигнала, а в манчестерском - два.

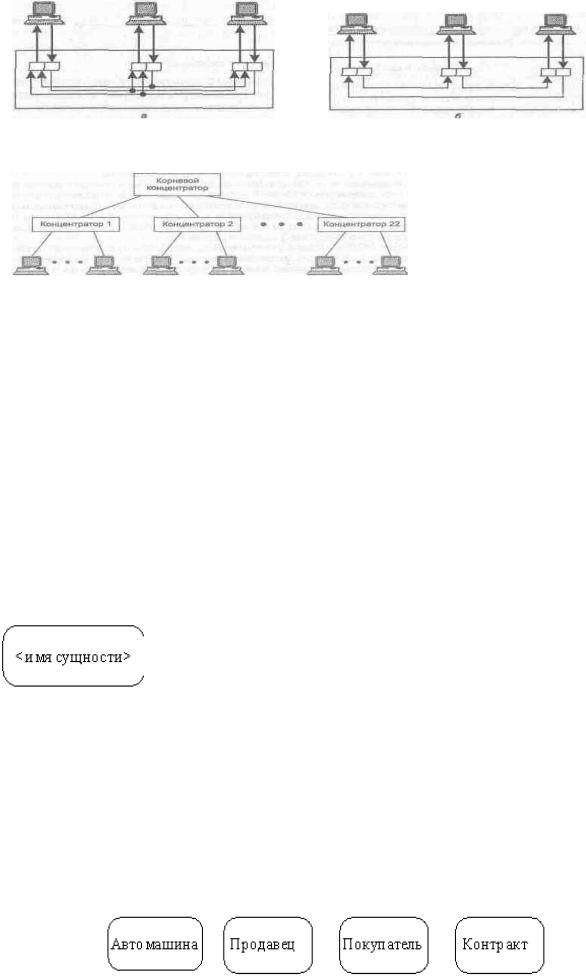

2. +Разновидности сетей Ethernet

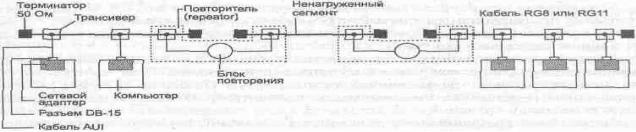

Сеть Ethernet первоначально выполнялась на основе коаксиального кабеля и имела следующий вид (топология общая шина):

В сетях Ethernet используется метод доступа к среде передачи данных, называемый методом коллективного доступа с опознаванием несущей и обнаружением коллизий (carrier-sense-multiply-access with collision detection, CSMA/CD). Передача ведется попеременно в обоих направлениях, т. е. мы имеем дело с полудуплексным режимом работы. Чтобы получить возможность передачи данных, станция должна убедиться, что разделяемая среда свободна. Признак незанятости среды – отсутствие на ней несущей частоты. Если две или более станции одновременно начинают передачу, решив, сто среда свободна, возникает коллизия.

Этот метод применяется исключительно в сетях с логической общей шиной (к которым относятся и радиосети, породившие этот метод). Все компьютеры такой сети имеют непосредственный доступ к общей шине, поэтому она может быть использована для передачи данных между любыми двумя узлами сети. Одновременно все компьютеры сети имеют возможность немедленно (с учетом задержки распространения сигнала по физической среде) получить данные, которые любой из компьютеров начал передавать на общую шину. Простота схемы подключения - это один из факторов, определивших успех стандарта Ethernet. Говорят, что кабель, к которому подключены все станции, работает в режиме коллективного доступа (Multiply Access, MA).

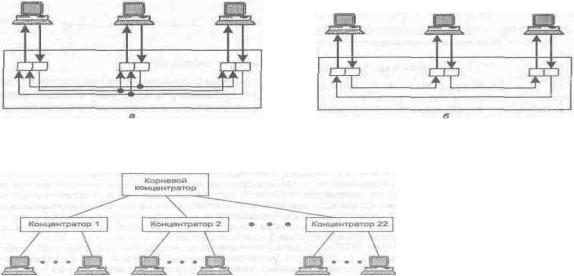

Во многих случаях физическая и логическая топологии сети совпадают. Концентратор Ethernet поддерживает в сети физическую топологию звезда. Однако логическая топология сети осталась без изменений - это общая шина. Так как концентратор повторяет данные, пришедшие с любого порта, на всех остальных портах, то они появляются одновременно на всех физических сегментах сети, как и в сети с физической общей шиной. Логика доступа к сети совершенно не меняется: все компоненты алгоритма случайного доступа - определение незанятости среды, захват среды, распознавание и отработка коллизий - остаются в силе.

Концентратор всегда изменяет физическую топологию сети, но не изменяет логическую.

73

При использовании витой пары и оптоволокна мы имеем иерархическую структуру, в которой конечные узлы подключены к портам концентраторов нижнего уровня. Правило 4-х хабов при этом выполняется - между любыми конечными узлами будет ровно 3 концентратора.

3. +Понятие атрибутов и сущностей предметной области

Сущность служит для представления набора реальных или абстрактных предметов (людей, мест, событий и т.п.), которые обладают общими атрибутами или характеристиками. Сущность - “логический” объект, который в физической среде СУБД представлен таблицей. сущность в ERwin обычно описывает три части информации: атрибуты, являющиеся первичными ключами, неключевые атрибуты и тип сущности.

Case-метод Баркера

Цель моделирования данных состоит в обеспечении разработчика ИС концептуальной схемой базы данных в форме одной модели или нескольких локальных моделей, которые относительно легко могут быть отображены в любую систему баз данных.

Наиболее распространенным средством моделирования данных являются диаграммы "сущность-связь" (ERD). С их помощью определяются важные для предметной области объекты (сущности), их свойства (атрибуты) и отношения друг с другом (связи). ERD непосредственно используются для проектирования реляционных баз данных.

Нотация ERD была впервые введена П. Ченом (Chen) и получила дальнейшее развитие в работах Баркера. Метод Баркера будет излагаться на примере моделирования деятельности компании по торговле автомобилями. Ниже приведены выдержки из интервью, проведенного с персоналом компании.

Главный менеджер: одна из основных обязанностей - содержание автомобильного имущества. Он должен знать, сколько заплачено за машины и каковы накладные расходы. Обладая этой информацией, он может установить нижнюю цену, за которую мог бы продать данный экземпляр. Кроме того, он несет ответственность за продавцов и ему нужно знать, кто что продает и сколько машин продал каждый из них.

Продавец: ему нужно знать, какую цену запрашивать и какова нижняя цена, за которую можно совершить сделку. Кроме того, ему нужна основная информация о машинах: год выпуска, марка, модель и т.п.

Администратор: его задача сводится к составлению контрактов, для чего нужна информация о покупателе, автомашине и продавце, поскольку именно контракты приносят продавцам вознаграждения за продажи.

Первый шаг моделирования - извлечение информации из интервью и выделение сущностей.

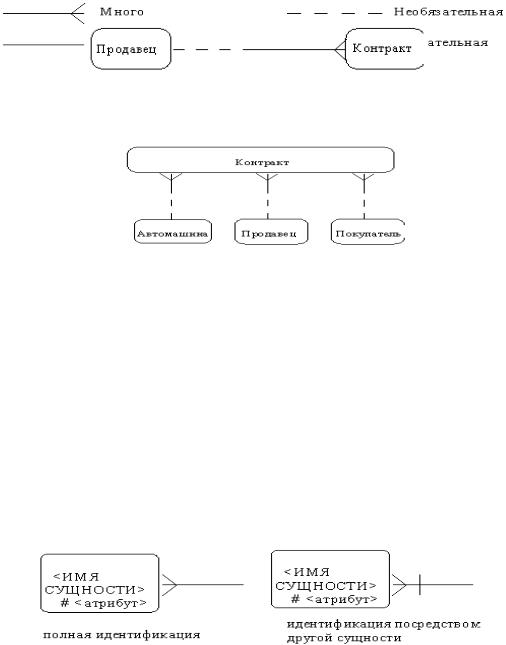

Сущность (Entity) - реальный либо воображаемый объект, имеющий существенное значение для рассматриваемой предметной области, информация о котором подлежит хранению (рисунок 3.18).

Рис. 3.18. Графическое изображение сущности

Каждая сущность должна обладать уникальным идентификатором. Каждый экземпляр сущности должен однозначно идентифицироваться и отличаться от всех других экземпляров данного типа сущности. Каждая сущность должна обладать некоторыми свойствами:

каждая сущность должна иметь уникальное имя, и к одному и тому же имени должна всегда применяться одна и та же интерпретация. Одна и та же интерпретация не может применяться к различным именам, если только они не являются псевдонимами;

сущность обладает одним или несколькими атрибутами, которые либо принадлежат сущности, либо наследуются через связь;

сущность обладает одним или несколькими атрибутами, которые однозначно идентифицируют каждый экземпляр сущности;

каждая сущность может обладать любым количеством связей с другими сущностями модели.

Обращаясь к приведенным выше выдержкам из интервью, видно, что сущности, которые могут быть идентифицированы с главным менеджером - это автомашины и продавцы. Продавцу важны автомашины и связанные с их продажей данные. Для администратора важны покупатели, автомашины, продавцы и контракты. Исходя из этого, выделяются 4 сущности (автомашина, продавец, покупатель, контракт), которые изображаются на диаграмме следующим образом (рисунок 3.19).

Рис. 3.19.

Следующим шагом моделирования является идентификация связей.

Связь (Relationship) - поименованная ассоциация между двумя сущностями, значимая для рассматриваемой предметной области. Связь - это ассоциация между сущностями, при которой, как правило, каждый экземпляр одной сущности, называемой родительской сущностью, ассоциирован с произвольным (в том числе нулевым) количеством экземпляров второй сущности, называемой сущностью-потомком, а

каждый экземпляр сущности-потомка ассоциирован в точности с одним экземпляром сущности-родителя. Таким образом, экземпляр сущности-потомка может существовать только при существовании сущности родителя.

Связи может даваться имя, выражаемое грамматическим74оборотом глагола и помещаемое возле линии связи. Имя каждой связи между двумя данными сущностями должно быть уникальным, но имена связей в модели не обязаны быть уникальными. Имя связи всегда формируется с точки зрения родителя, так что предложение может быть образовано соединением имени сущности-родителя, имени связи, выражения степени и имени сущности-потомка.

Например, связь продавца с контрактом может быть выражена следующим образом:

продавец может получить вознаграждение за 1 или более контрактов;

контракт должен быть инициирован ровно одним продавцом.

Степень связи и обязательность графически изображаются следующим образом (рисунок 3.20).

Рис. 3.20.

Таким образом, 2 предложения, описывающие связь продавца с контрактом, графически будут выражены следующим образом (рисунок

3.21).

Рис. 3.21.

Описав также связи остальных сущностей, получим следующую схему (рисунок 3.22).

Рис. 3.22.

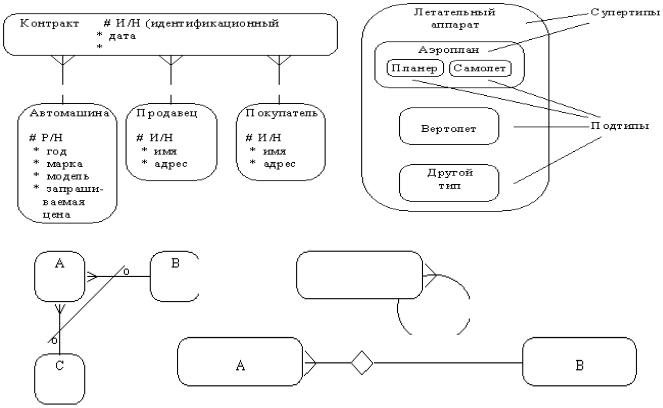

Последним шагом моделирования является идентификация атрибутов.

Атрибут - любая характеристика сущности, значимая для рассматриваемой предметной области и предназначенная для квалификации, идентификации, классификации, количественной характеристики или выражения состояния сущности. Атрибут представляет тип характеристик или свойств, ассоциированных со множеством реальных или абстрактных объектов (людей, мест, событий, состояний, идей, пар предметов и т.д.). Экземпляр атрибута - это определенная характеристика отдельного элемента множества. Экземпляр атрибута определяется типом характеристики и ее значением, называемым значением атрибута. В ER-модели атрибуты ассоциируются с конкретными сущностями. Таким образом, экземпляр сущности должен обладать единственным определенным значением для ассоциированного атрибута.

Атрибут может быть либо обязательным, либо необязательным (рисунок 3.23). Обязательность означает, что атрибут не может принимать неопределенных значений (null values). Атрибут может быть либо описательным (т.е. обычным дескриптором сущности), либо входить в состав уникального идентификатора (первичного ключа).

Уникальный идентификатор - это атрибут или совокупность атрибутов и/или связей, предназначенная для уникальной идентификации каждого экземпляра данного типа сущности. В случае полной идентификации каждый экземпляр данного типа сущности полностью идентифицируется своими собственными ключевыми атрибутами, в противном случае в его идентификации участвуют также атрибуты другой сущности-родителя (рисунок 3.24).

Рис. 3.23.

Рис. 3.24.

Каждый атрибут идентифицируется уникальным именем, выражаемым грамматическим оборотом существительного, описывающим представляемую атрибутом характеристику. Атрибуты изображаются в виде списка имен внутри блока ассоциированной сущности, причем каждый атрибут занимает отдельную строку. Атрибуты, определяющие первичный ключ, размещаются наверху списка и выделяются знаком

"#".

Каждая сущность должна обладать хотя бы одним возможным ключом. Возможный ключ сущности - это один или несколько атрибутов, чьи значения однозначно определяют каждый экземпляр сущности. При существовании нескольких возможных ключей один из них обозначается в качестве первичного ключа, а остальные - как альтернативные ключи.

С учетом имеющейся информации дополним построенную ранее диаграмму (рисунок 3.25).

Помимо перечисленных основных конструкций модель данных может содержать ряд дополнительных.

Подтипы и супертипы: одна сущность является обобщающим понятием для группы подобных сущностей (рисунок 3.26).

Взаимно исключающие связи: каждый экземпляр сущности участвует только в одной связи из группы взаимно исключающих связей

(рисунок 3.27).

75

Рис. 3.25

Рис. 3.26. Подтипы и супертипы

Рис. 3.27. Взаимно исключающие связи

Рекурсивная связь: сущность может быть связана сама с собой (рисунок 3.28).

Неперемещаемые (non-transferrable) связи: экземпляр сущности не может быть перенесен из одного экземпляра связи в другой

(рисунок 3.29).

Рис. 3.28. Рекурсивная связь Рис. 3.29. Неперемещаемая связь

Билет 19

1. -Методы доступа в сетях. Множественный доступ с контролем несущей и обнаружением конфликтов

В сетях Ethernet используется метод доступа к среде передачи данных, называемый методом коллективного доступа с опознаванием несущей и обнаружением коллизий (carrier-sense-multiply-access with collision detection, CSMA/CD). Передача ведется попеременно в обоих направлениях, т. е. мы имеем дело с полудуплексным режимом работы. Чтобы получить возможность передачи данных, станция должна убедиться, что разделяемая среда свободна. Признак незанятости среды – отсутствие на ней несущей частоты. Если две или более станции одновременно начинают передачу, решив, сто среда свободна, возникает коллизия.

Этот метод применяется исключительно в сетях с логической общей шиной (к которым относятся и радиосети, породившие этот метод). Все компьютеры такой сети имеют непосредственный доступ к общей шине, поэтому она может быть использована для передачи данных между любыми двумя узлами сети. Одновременно все компьютеры сети имеют возможность немедленно (с учетом задержки распространения сигнала по физической среде) получить данные, которые любой из компьютеров начал передавать на общую шину. Простота схемы подключения - это один из факторов, определивших успех стандарта Ethernet. Говорят, что кабель, к которому подключены все станции, работает в режиме коллективного доступа (Multiply Access, MA).

Множественный доступ с контролем несущей и обнаружением коллизий

При множественном доступе с контролем несущей и обнаружением коллизий (сокращенно CSMA/CD) все компьютеры в сети - и клиенты,

исерверы © «прослушивают» кабель,стремясь обнаружить передаваемые данные (т.е. трафик).

1.Компьютер «понимает», что кабель свободен (т.е. трафик отсутствует).

2.Компьютер может начать передачу данных.

3.Пока кабель не освободится (в течение передачи данных), ни один из сетевых компьютеров не может вести передачу.

Вслучае коллизии компьютеры приостанавливают передачу на случайный интервал времени, а затем вновь стараются отправить пакеты.

Вто же время способность обнаружить коллизии - причина, которая ограничивает область действия метода. Из-за ослабления сигнала при расстояниях свыше 2500 м (1,5 мили) механизм обнаружения коллизий не эффективен. Если расстояние до передающего компьютера превышает это ограничение, некоторые компьютеры могут не «услышать»©его и начнут передачу данных, что приведет к коллизии и разрушению пакетов данных.

CSMA/CD известен как состязательный метод, поскольку сетевые компьютеры конкурируют между собой за право передавать данные. Он кажется достаточно громоздким, но современные реализации CSMA/CD настолько быстры, что пользователи даже не задумываются над тем, что применяют состязательный метод доступа.

Чем больше компьютеров в сети, тем интенсивнее сетевой трафик. При интенсивном трафике число коллизий возрастает, а это приводит

кзамедлению сети (уменьшению ее пропускной способности). Поэтому в некоторых ситуациях метод CSMA/CD может оказаться недостаточно

быстрым. После каждой коллизии обоим компьютерам приходится возобновлять передачу, Если сеть очень загружена, повторные попытки опять могут привести к коллизиям, но уже с другими компьютерами. Теперь уже четыре компьютера (два от первой неудачной попытки и два от второй неудачной попытки первых) будут возобновлять передачу. Результат может оказаться тем же, что и в предыдущем случае, только пострадавших компьютеров станет еще больше. Такое лавинообразное нарастание вторных передач может парализовать работу всей сети.

Вероятность возникновения подобной ситуации зависит от76числа пользователе пытающихся получить доступ к сети, и приложений, с которыми они работают.

Сеть с методом доступа CSMA/CD, обслуживающая многих пользователей, которые работают с несколькими системами управления базами данных (критическое числоло пользователей зависит от аппаратных компонентов, кабельной системы и сетев программного обеспечения), может практически остановиться из-за чрезмерного сетвого трафика.

Множественный доступ с контролем несущей и предотвращением коллизий

Множественный доступ с контролем несущей и предотвращением коллизий (сок щенно CSMA/CA) основан на том, что каждый компьютер перед передачей данных в сеть сигнализирует о своем намерении, поэтому остальные компьютеры узнают о готовящейся передаче и могут избежать коллизий. Однако широковещательное оповещение увеличивает общий трафик сети уменьшает ее пропускную способность. Поэтому CSMA/CA работает медленнее, чем CSMA/CD.

2.-Оценка точности и достоверности результатов моделирования

3.-Целостность и непротиворечивость данных в базе

Понятия целостности, полноты и непротиворечивости могут толковаться по разному применительно к разным объектам, поскольку они существенно зависят от природы объекта .

Для реляционных баз данных критерии целостности, полноты и непротиворечивости традиционны . Непротиворечивость означает, что одинаковые атрибуты одних и тех же объектов совпадают. Следовательно, например, дублирование данных в базе повышает риск противоречивости.

Полнота базы данных предполагает , что все запросы пользователя в рамках задачи должны быть удовлетворены. Понятно, что такое определение непригодно для объективного анализа системы и нуждается в уточнении. Множество выходных данных формально описано на языке предикатов.

Целостность базы данных предполагает согласованное представление информации для связанных объектов. Все связи в базе данных должны быть явно описаны в спецификациях системы. Для определения условий целостности данных в базе данных проекта могут быть использованы установленные между таблицами отношения.

Проверка целостности данных может осуществляться как программными средствами, так и средствами базы данных.Для того, чтобы гарантировать корректность и взаимную непротиворечивость данных, на базу данных накладываются некоторые ограничения, которые называют ограничениями целостности (data integrity constraints).

Существует несколько типов ограничений целостности. Требуется, например, чтобы значения в столбце таблицы выбирались только из соответствующего домена. На практике учитывают и более сложные ограничения целостности, например, целостность по ссылкам (referential integrity). Ее суть заключается в том, что внешний ключ не может быть указателем на несуществующую строку в таблице. Ограничения целостности реализуются с помощью специальных средств, таких как привила (rules), триггеры (triggers) и домены (domains).

Билет 20

1. Разновидности сетей Ethernet

Сеть Ethernet первоначально выполнялась на основе коаксиального кабеля и имела следующий вид (топология общая шина):

В сетях Ethernet используется метод доступа к среде передачи данных, называемый методом коллективного доступа с опознаванием несущей и обнаружением коллизий (carrier-sense-multiply-access with collision detection, CSMA/CD). Передача ведется попеременно в обоих направлениях, т. е. мы имеем дело с полудуплексным режимом работы. Чтобы получить возможность передачи данных, станция должна убедиться, что разделяемая среда свободна. Признак незанятости среды – отсутствие на ней несущей частоты. Если две или более станции одновременно начинают передачу, решив, сто среда свободна, возникает коллизия.

Этот метод применяется исключительно в сетях с логической общей шиной (к которым относятся и радиосети, породившие этот метод). Все компьютеры такой сети имеют непосредственный доступ к общей шине, поэтому она может быть использована для передачи данных между любыми двумя узлами сети. Одновременно все компьютеры сети имеют возможность немедленно (с учетом задержки распространения сигнала по физической среде) получить данные, которые любой из компьютеров начал передавать на общую шину. Простота схемы подключения - это один из факторов, определивших успех стандарта Ethernet. Говорят, что кабель, к которому подключены все станции, работает в режиме коллективного доступа (Multiply Access, MA).

Во многих случаях физическая и логическая топологии сети совпадают. Концентратор Ethernet поддерживает в сети физическую топологию звезда. Однако логическая топология сети осталась без изменений - это общая шина. Так как концентратор повторяет данные, пришедшие с любого порта, на всех остальных портах, то они появляются одновременно на всех физических сегментах сети, как и в сети с физической общей шиной. Логика доступа к сети совершенно не меняется: все компоненты алгоритма случайного доступа - определение незанятости среды, захват среды, распознавание и отработка коллизий - остаются в силе.

Концентратор всегда изменяет физическую топологию сети, но не изменяет логическую.

77

При использовании витой пары и оптоволокна мы имеем иерархическую структуру, в которой конечные узлы подключены к портам концентраторов нижнего уровня. Правило 4-х хабов при этом выполняется - между любыми конечными узлами будет ровно 3 концентратора.

2. -Роль структуры управления в информационных системах. Характеристика уровней управления и их влияние на функции информационных систем.

Для любой организации создание и использование информационной системы (ИС) нацелено на решение задач:

-соответствие целям, стоящим перед организацией (фирма - эффективный бизнес, гос. предприятие – решение социальных и экономических задач);

-производство достоверной, надежной, своевременной и систематизированной информации;

-ИС должна контролироваться персоналом, быть понятной, использоваться в соответствии с основными социальными и этическими принципами.

Для создания ИС необходимо обследовать структуру, функции и политику организации, цели управления и принимаемых решений, возможности компьютерных технологий. Поскольку ИС – часть организации, обязательно должны учитываться её ключевые элементы: структура и органы управления, стандартные процедуры, персонал, субкультура.

Уровни управления определяются сложностью решаемых задач (чем сложнее задача, тем более высокий уровень управления требуется). Традиционно имеется три уровня структуры управления: 1)операционный (оперативный) – нижний уровень в пирамиде управления, 2)функциональный (тактический) - средний и 3)стратегический - верхний.

Роль уровней структуры управления в ИС следующая: 1)Первый (нижний) уровень: решение многократно повторяющихся задач и операций, быстрое реагирование на входную информацию. Велик объем выполняемых операций, они носят рутинный характер. Динамика принимаемых решений велика (т.к. время от момента поступления информации, на основе которой принимается решение, до принятия решения, его реализации и получения результатов решения мало – минуты, часы, день). Много решается задач учетного типа. Пример: учет количества произведенной, проданной продукции, сырья, материалов; бухгалтерский учет.

2)Функциональный (тактический) уровень – решение задач, требующих предварительного анализа информации. Возрастает сложность, ответственность, уменьшается динамика принимаемых решений (т.к. тратится определенное время на анализ, сбор недостающих сведений, осмысление. От момента принятия решений до их реализации тратятся недели, месяцы). Пример: разработка плана выпуска продукции на основе: спроса, ценах конкурентов, прогнозов информационно-аналитических служб и пр.

3)Стратегический – выработка управленческих задач, направленных на долгосрочные стратегические цели организации. Результаты решений проявляются спустя длительное время. Долгосрочное (стратегическое) планирование. Динамика принимаемых решений мала, время до получения результатов решений – кварталы, годы.

Таким образом, функции информационных систем напрямую зависят от структуры организации, функций её подразделений и

уровней.

В качестве примеров рекомендуется ознакомиться со статьями в приложении или воспользоваться собственными примерами

3. -Защита информации в сетях

Методы защиты информации в канале связи Методы защиты информации в канале связи можно разделить на две группы:

основанные на ограничении физического доступа к линии и аппаратуре связи;

основанные на преобразовании сигналов в линии к форме, исключающей (затрудняющей) для злоумышленника восприятие или искажение содержания передачи.

Методы первой группы в основном находят применение в системах правительственной связи, где осуществляется контроль доступа к среде передачи данных.

Методы второй группы направлены на обратимое изменение формы представления передаваемой информации. Преобразование должно придавать информации вид, исключающий ее восприятие при использовании аппаратуры, стандартной для данного канала связи. При использовании же специальной аппаратуры восстановление исходного вида информации должно требовать затрат времени и средств, которые по оценке владельца защищаемой информации делают бессмысленным для злоумышленника вмешательство в информационный процесс.

При защите обмена данными решающее значение имеет форма представления сигнала в канале связи.

Следует учесть, что деление на "аналоговый" или "цифровой" сигнал условно. Для некоторых вариантов механизмов защиты информации требуется взаимная синхронизация и обмен служебными посылками между взаимодействующей аппаратурой защиты, т.е. присутствует цифровой режим, однако, поскольку этот режим не связан непосредственно с речевым обменом, требования к его скоростным характеристикам достаточно свободны.

С другой стороны, символьный (цифровой) обмен в протяженных каналах всегда осуществляется через модемное преобразование в виде аналогового сигнала.

Основная проблема, с которой сталкиваются пользователи78сетей, где применяется сквозное шифрование, связана с тем, что служебная информация. используемая для учстановления соединения, передается по сети в незашифрованном виде. Опытный криптоаналитик может извлечь для себя массу полезной информации, зная кто с кем, как долго и в какие часы общается через сеть доступа. Для этого ему даже не потребуется быть в курсе предмета общения.

По сравнению с канальным, сквозное шифрование характеризуется более сложной работой с ключами, поскольку каждая пара пользователей должна быть снабжена одинаковыми ключами, прежде чем они смогут связаться друг с другом. А поскольку криптографический алгоритм реализуется на верхних уровнях модели OSI, приходится также сталкиваться со многими существенными различиями в коммуникационных протоколах и интерфейсах сети доступа (для примера: отправитель - канал ТЧ, получатель - 2B+D). Все это затрудняет практическое применение сквозного шифрования.

Приведенные выше методы защиты информации уже не удолетворяют современных требованиям. При использовании этих методов злоумышленник может перехватывать адресную информацию, вести мониторинг передаваемых данных, несанкционированно подключаться к линии, искажать передаваемую информацию.

Единственным возможным методом, удовлетворяющим всем современны требованиям, является использования комбинации канального и сквозного шифрования. При этом может закрывается вся передаваемая по каналу связи информация.

Комбинация канального и сквозного шифрования данных в сети доступа обходится значительно дороже, чем каждое из них по отдельности. Однако именно такой подход позволяет наилучшим образом защитить данные, передаваемые по сети. Шифрование в каждом канале связи не позволяет злоумышленнику анализировать служебную информацию, используемую для маршрутизации. А сквозное шифрование уменьшает вероятность доступа к незашифрованным данным в узлах сети.

При этом злоумышленник может проводить анализ только открыто передаваемых данных, но не может нелегально использовать линию связи.

Межсетевые экраны (FireWall) должны удовлетворять следующим группам более детальных требований. По целевым качествам — обеспечивать безопасность защищаемой внутренней сети и полный контроль над внешними подключениями и сеансами связи. Межсетевой экран должен иметь средства авторизации доступа пользователей через внешние подключения. Типичной является ситуация, кагда часть персонала организации должна выезжать, например, в командировку, и в процессе работы им требуется доступ к некоторым ресурсам внутренней компьютерной сети организации. Брандмауэр должен надежно распознавать таких пользователей и предоставлять им необходимые виды доступа.

По управляемости и гибкости — обладать мощными и гибкими средствам управления для полного воплощения в жизнь политики безопасности организации. Брандмауэр должен обеспечивать простую реконфигурацию системы при изменении структуры сети. Если у организации имеется несколько внешних подключений, в том числе и в удаленных филиалах, система управления экранами должна иметь возможность централизованно обеспечивать для них проведение единой политики межсетевых взаимодействий.

По производительности и прозрачности — работать достаточно эффективно и успевать обрабатывать весь входящий и исходящий трафик при максимальной нагрузке. Это необходимо для того, чтобы брандмауэр нельзя было перегрузить большим количеством вызовов, которые привели бы к нарушению его работы. Межсетевой экран должен работать незаметно для пользователей локальной сети и не затруднять выполнение ими легальных действий. В противном случае пользователи будут пытаться любыми способами обойти установленные уровни защиты.

По самозащищенности — обладать свойством самозащиты от любых несанкционированных воздействий. Поскольку межсетевой экран является и ключом и дверью к конфиденциальной информации в организации, он должен блокировать любые попытки несанкционированного изменения его параметров настройки, а также включать развитые средства самоконтроля своего состояния и сигнализации. Средства сигнализации должны обеспечивать своевременное уведомление службы безопасности при обнаружении любых несанкционированных действий, а также нарушении работоспособности межсетевого экрана.

Криптографические методы защиты информации в автоматизированных системах могут применяться как для защиты информации, обрабатываемой в ЭВМ или хранящейся в различного типа ЗУ, так и для закрытия информации, передаваемой между различными элементами системы по линиям связи. Криптографическое преобразование как метод предупреждения несационированного доступа к информации имеет многовековую историю. В настоящее время разработано большое колличество различных методов шифрования, созданы теоретические и практические основы их применения. Подавляющие число этих методов может быть успешно использовано и для закрытия информации. Под шифрованием в данном едаваемых сообщений, хранение информации (документов, баз данных) на носителях в зашифрованном виде.

Криптография занимается поиском и исследованием математических методов преобразования информации. Сфера интересов криптоанализа - исследование возможности расшифровывания информации без знания ключей. Современная криптография включает в себя четыре крупных раздела:

1.Симметричные криптосистемы.

2.Криптосистемы с открытым ключом.

3.Системы электронной подписи.

4.Управление ключами.

Основные направления использования криптографических методов - передача конфиденциальной информации по каналам связи (например, электронная почта), установление подлинности передаваемых сообщений ,хранение информации (документов,баз данных) на носителях в зашифрованном виде.

Криптографические методы защиты информации в автоматизированных системах могут применяться как для защиты информации, обрабатываемой в ЭВМ или хранящейся в различного типа ЗУ, так и для закрытия информации, передаваемой между различными элементами системы по линиям связи. Криптографическое преобразование как метод предупреждения несационированного доступа к информации имеет многовековую историю. В настоящее время разработано большое колличество различных методов шифрования, созданы теоретические и практические основы их применения. Подавляющие число этих методов может быть успешно использовано и для закрытия информации.

Итак, криптография дает возможность преобразовать информацию таким образом, что ее прочтение (восстановление) возможно только при знании ключа.

Криптосистемы разделяются на симметричные и с открытым ключом.

Всимметричных криптосистемах и для шифрования, и для дешифрования используется один и тот же ключ.

Всистемах с открытым ключом используются два ключа - открытый и закрытый, которые математически связаны друг с другом. Информация шифруется с помощью открытого ключа, который доступен всем желающим, а расшифровывается с помощью закрытого ключа, известного только получателю сообщения.

Термины распределение ключей и управление ключами относятся к процессам системы обработки информации, содержанием которых является составление и распределение ключей между пользователями.

Электронной (цифровой) подписью называется79присоединяемое к тексту его криптографическое преобразование, которое позволяет при получении текста другим пользователем проверить авторство и подлинность сообщения.

Билет 21

1. -Классификация информационных систем по функциональному признаку назначения подсистем и уровням управления.

Рассмотрим общую структуру информационной системы (ИС) как совокупность подсистем, имеющих свои собственные цели, задачи, функции. В хозяйственной деятельности любого предприятия принято рассматривать типовые функциональные признаки по видам деятельности подсистем: 1)производственная, 2)маркетинговая, 3)финансовая и 4)кадровая.

1)производственная – осуществляется непосредственный выпуск продукции и внедрение научно-технических новшеств; 2)маркетинговая – анализ рынка производителей и потребителей продукции, анализ продаж; рекламные компании; рациональная

организация мат/технического снабжения 3)финансовая – контроль и анализ финансовых ресурсов фирмы (бухгалтерская, статистическая, оперативная информация)

4)кадровая – подбор и расстановка специалистов; ведение служебной документации.

Функции информационных систем на предприятии в зависимости от функционального признака подсистемы:

Система маркетинга |

Производственные |

Финансовые и учетные |

Система кадров |

Прочие системы (ИС |

|

системы |

системы |

(человеческих |

руководства) |

|

|

|

ресурсов) |

|

Исследование рынка и |

Планирование |

Управление |

Анализ и |

Контроль за |

прогнозирование |

объемов работ и |

портфелем заказов |

прогнозирование |

деятельностью фирмы |

продаж |

разработка |

|

потребности в |

|

|

календарных планов |

|

трудовых ресурсах |

|

Рекомендации по |

Оперативный контроль |

Управление кредитной |

Ведение архивов |

Выявление |

производству новой |

и управление |

политикой |

записей о персонале |

оперативных проблем |

продукции/услуг |

производством |

|

|

|

Анализ и установление |

Анализ работы |

Разработка |

Анализ и |

Анализ управленческих |

цены |

оборудования |

финансового плана |

планирование |

и стратегических |

|

|

|

подготовки кадров |

ситуаций |

Учет заказов |

|

Финансовый анализ и |

|

|

|

Участие в |

прогнозирование |

|

Обеспечение процесса |

|

формировании заказов |

|

|

выработки |

|

поставщикам |

Контроль бюджета |

|

стратегических |

|

|

|

|

решений |

|

Управление запасами |

Бухгалтерский учет и |

|

|

|

|

расчет зарплаты |

|

|

В зависимости от уровня управления на фирме (так наз. «пирамида уровней управления») ИС классифицируются:

1)Первый (нижний) уровень: решение многократно повторяющихся задач и операций, быстрое реагирование на входную информацию. Велик объем выполняемых операций, они носят рутинный характер. Динамика принимаемых решений велика (т.к. время от момента поступления информации, на основе которой принимается решение, до принятия решения, его реализации и получения результатов решения мало – минуты, часы, день). Много решается задач учетного типа. Пример: учет количества произведенной, проданной продукции, сырья, материалов; бухгалтерский учет.

2)Функциональный (тактический) уровень – решение задач, требующих предварительного анализа информации. Возрастает сложность, ответственность, уменьшается динамика принимаемых решений (т.к. тратится определенное время на анализ, сбор недостающих сведений, осмысление, а также от момента принятия решений до их реализации – недели, месяцы). Пример: разработка плана выпуска продукции на основе: спроса, ценах конкурентов, прогнозов информационно-аналитических служб и пр.

3)Стратегический – выработка управленческих задач, направленных на долгосрочные стратегические цели организации. Результаты решений проявляются спустя длительное время. Долгосрочное (стратегическое) планирование. Динамика принимаемых решений мала, время до получения результатов решений – кварталы, годы.

На каждом из уровней управления решаются задачи всех подсистем (маркетинга, производственной, финансовой и учетной, кадровой, прочих).

В качестве примеров рекомендуется ознакомиться со статьями в приложении или воспользоваться собственными примерами

2. -Экспертные системы: классификация и структура

Системы, основанные на знаниях – это системы программного обеспечения, основными структурными элементами которых являются база знаний и механизм логических выводов. В первую очередь к ним относятся экспертные системы, способные диагностировать заболевания, оценивать потенциальные месторождения полезных ископаемых, осуществлять обработку естественного языка, распознавание речи и изображений и т.д. Экспертные системы являются первым шагом в практической реализации исследований в области ИИ. В настоящее время они уже используются в промышленности.

Экспертная система – это вычислительная система, в которую включены знания специалистов о некоторой конкретной проблемной области и которая в пределах этой области способна принимать экспертные решения.

Наверное, в настоящее время нет человека, занимающегося или просто интересующегося информатикой, которому не было бы знакомо это словосочетание. Экспертные системы (ЭС) составляют часть систем искусственного интеллекта (ИИ), причем самую существенную их часть. Экспертные системы обычно определяют как программы ЭВМ, моделирующие действия эксперта-человека при решении задач в узкой предметной области, на основе накопленных знаний, составляющих базу знаний (БЗ).

По функциональному назначению ЭС можно разделить на следующие типы. Во-первых, это мощные ЭС, рассчитанные на узкий круг пользователей (например, ЭС, предназначенные для управления технологическими процессами, или некоторые ЭС военного применения). Такие системы работают в реальном масштабе времени и являются довольно дорогими. Во-вторых, это мощные ЭС, рассчитанные на широкий круг пользователей. К ним можно отнести системы медицинской диагностики. Также существуют и более простые ЭС, содержащие небольшое число правил (в виде которых чаще всего представляются знания в базе знаний) и, соответственно недорогие. Это системы,

рассчитанные на массового потребителя. И наконец, есть80довольно простые ЭС, предназначенные для индивидуального пользования. Это может быть даже “самодельная” система, применяемая изготовителем в повседневной жизни.

Общее представление о функционировании экспертной системы дает рис. 1.

БАЗА ЗНАНИЙ

ЭКСПЕРТЫ Факты, наблюдения, анализ

|

|

|

|

|

|

|

|

МАШИНА ВЫВОДА |

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ПОЛЬЗОВАТЕЛЬ |

|

|

|

|

|

|

ИНТЕРФЕЙС |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ПОЛЬЗОВАТЕЛЯ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис. 1.

Все экспертные системы включают в себя по крайней мере три основных элемента: базу знаний (БЗ), машину вывода (МВ), интерфейс пользователя (ИП).

БАЗА ЗНАНИЙ (БЗ) создается людьми - консультантами, исследователями либо самими экспертами. Она содержит информацию о том, что известно о данном предмете в настоящий момент. Эта информация выражена в виде объектов, атрибутов и условий. Помимо описательных представлений о действительности, она включает выражение неопределенности - ограничения на достоверность факта.

БЗ отличается от традиционной базы данных из-за своего символьного, а не числового или буквенного содержания. При обработке информации базы данных пользуются заранее определенными логическими правилами.

В БЗ поступают факты. Связь между фактами представлена эвристическими правилами.

МАШИНА ВЫВОДА (МВ) обеспечивает функционирование механизма, осуществляющего поиск в базе знаний по правилам рациональной логики для получения решений. Эта МВ приводится в действие при получении запроса пользователя и выполняет следующие задачи:

сравнивает информацию, содержащуюся в запросе пользователя, с информацией базы знаний;

ищет определенные цели или причинные связи;

оценивает относительную определенность фактов, основываясь на соответствующих коэффициентах доверия. связанных с каждым

фактом.

МВ предназначена для построения заключений. Ее действие аналогично рассуждениям эксперта-человека, который оценивает проблему

ипредлагает гипотетические решения. В поиске целей на основе предложенных правил, МВ обращается к БЗ до тех пор, пока не найдет вероятный путь к получению приемлемого результата.

МВ применяет логику, четкие рассуждения, установленные правилами, для проверки заключений и получения выводов.

ИНТЕРФЕЙС ПОЛЬЗОВАТЕЛЯ (ИП) способствует взаимодействию между системой и пользователем, т. е. организует обмен информацией между оператором и МВ. Интерфейс с использованием естественного языка создает видимость повседневной беседы, применяя правильно построенные фразы и предложения. Системы, предоставляющие пользователю максимум удобств, расходуют больше ресурсов основной машины. ИП часто служит определяющей мерой достоинств ЭС, когда простота общения играет не меньшую роль, чем эффективность МВ или полнота БЗ.

Через ИП система проводит свое исследование и поддерживает связь с человеком, который ею управляет.

ПРАВИЛА (эвристические правила) определяют прямую или обратную причинно-следственную связь между объектами и значениями БЗ. Каждое правило выглядит следующим образом:

правилоN: если ПРЕДПОСЫЛКА

то

ЗАКЛЮЧЕНИЕ.

Это предложение начинается с номера правила N, за которым следует двоеточие. Предпосылки и заключения составляют пары ОБЪЕКТ=ЗНАЧЕНИЕ. Заключение может, кроме того, иметь связанный с ним коэффициент доверия в виде ОБЪЕКТ=ЗНАЧЕНИЕ,кд=M

КОЭФФИЦИЕНТ ДОВЕРИЯ (или СТЕПЕНЬ УВЕРЕННОСТИ). Степень определенности утверждений не всегда абсолютна, т.е. в большинстве утверждений уровень доверия может быть более или менее условным.

Следовательно, количественные коэффициенты определенности увеличивают точность рассуждения ЭС. Такие выражения относительной уверенности часто основываются на статистических, вероятностных или просто субъективных предпосылках. Общепринятая схема состоит в том, чтобы варьировать уровень доверия от 0, представляющего минимальную степень уверенности, до 100 - высшей степени.

ИСПОЛЬЗОВАНИЕ ЭКСПЕРТНЫХ СИСТЕМ.

Для того, чтобы задействовать нашу ЭС, нам необходимо создать осмысленную БЗ для конкретной предметной области. Любой эксперимент начинается с анализа целей проекта. Разработчикам необходимо знать природу проблем, которые им предстоит решать. Они должны иметь возможность описать задачу, последствия или результаты, ожидаемые от ее решения. Поставив правильные цели, планировщики получат полезные решения.

Цели системы можно разделить на три типа: конечные, промежуточные и вспомогательные. Каждая цель - это предполагаемый результат, который может быть получен, если программа предлагает решение специфических проблем. Установление их в качестве отправных точек нужно для того, чтобы дать разработчикам ясное представление, какие задания должна выполнять ЭС и как она должна действовать при их выполнении.

Если цели определены, то типы проблем, которые предстоит решать, становятся более очевидными. На данном этапе возникает потребность в ограничениях. Хотя БЗ должна быть исчерпывающей, но тем не менее ее следует ограничивать по фактам и правилам, требующимся для достижения поставленных целей. Например, возраст и вес больного с заболеваниями внутренних органов важны для постановки правильного диагноза, а цвет его глаз или волос - нет.

Вторая фаза включает в себя сбор, структуризацию и перевод основного материала, необходимого для решения поставленной задачи (для достижения конечной цели). В этом процессе обычно участвуют специалисты в предметной области - эксперты. Небольшие БЗ часто извлекаются из справочников или учебных пособий. Экспертные системы, создаваемые на персональных компьютерах, чаще всего