Бонус от Юли Захаровой Гос экзамены с ответами

.pdf3+-Комплексные показатели надежности:11коэффициент готовности, коэффициент технического использования Коэффициент готовности отражает вероятность иметь восстанавливаемую систему в работоспособном состоянии в произвольный

момент времени.

Комплексные показатели надежности.

Восстанавливаемые объекты кроме оценки надежности по единичным показателям характеризуются еще и комплексными показателями. Среди них отметим следующие:

Коэффициент готовности – представляет собой вероятность того, что объект окажется в работоспособном состоянии в произвольный момент времени, кроме планируемых периодов, в течение которых применение объекта по назначению не предусматривается. В отличие от единичных комплексные показатели надежности количественно характеризуют не менее двух свойств, составляющих надежность. Коэффициент готовности – один из примеров комплексных показателей, характеризующий одновременно безотказность и ремонтопригодность. На практике его вычисляют по следующей статистической формуле:

|

|

|

|

n |

|

|

|

|

|

|

|

ti |

, |

||||

K Г |

|

|

i 1 |

|

|

|

||

n |

n |

|||||||

|

|

|

ti |

t Вi |

||||

|

|

|

i 1 |

i 1 |

||||

где ti i-й интервал времени исправной работы изделия, tВi i-й интервал времени восстановления изделия, а n – число отказов изделия. |

||||||||

Или по формуле: |

|

|

|

|

||||

К Г |

|

|

|

Т о |

|

|

|

|

Т о |

|

Т В |

||||||

|

|

|||||||

где Kг – коэффициент готовности; T0 – средняя наработка на отказ; Tв – среднее время восстановления объекта.

Коэффициент технического использования – коэффициент технического использования характеризует долю времени нахождения объекта в работоспособном состоянии относительно рассматриваемой продолжительности эксплуатации. На практике он рассчитывается по статистической формуле как отношение математического ожидания суммарного времени пребывания объекта в работоспособном состоянии за некоторый период эксплуатации к математическому ожиданию суммарного времени пребывания объекта в работоспособном состоянии и простое, обусловленных техническим обслуживанием и ремонтом за тот же период эксплуатации. Может быть вычислен по статистической формуле:

|

|

|

|

n |

|

|

|

|

|

ti |

, |

||

K И |

|

|

i 1 |

|

|

|

n |

n |

m |

k |

|||

|

|

ti |

t Вi |

t Пi |

tki |

|

|

|

i 1 |

i 1 |

i 1 |

i 1 |

|

где ti i-й интервал времени исправной работы изделия, tВi i-й интервал времени восстановления изделия, n – число отказов изделия, где

tПi i-й интервал времени профилактики изделия, tлi i-й интервал времени контроля изделия, m – число профилактик, k – число контрольных периодов за рассматриваемое время функционирования.

Коэффициент оперативной готовности – есть вероятность того, что объект окажется в работоспособном состоянии в произвольный момент времени, кроме планируемых периодов, в течение которых применение объекта по назначению не предусматривается, и, начиная с этого момента, будет работать безотказно в течение заданного интервала времени. Может быть определен по формуле полной вероятности

KОГ (t, ) K Г (t)P( ) .

Билет 5

1. +Что такое CASE-средства. Их состав и назначение CASE-средства. Общая характеристика и классификация

Современные CASE-средства охватывают обширную область поддержки многочисленных технологий проектирования ИС: от простых средств анализа и документирования до полномасштабных средств автоматизации, покрывающих весь жизненный цикл ПО.

Наиболее трудоемкими этапами разработки ИС являются этапы анализа и проектирования, в процессе которых CASE-средства обеспечивают качество принимаемых технических решений и подготовку проектной документации. При этом большую роль играют методы визуального представления информации. Это предполагает построение структурных или иных диаграмм в реальном масштабе времени, использование многообразной цветовой палитры, сквозную проверку синтаксических правил. Графические средства моделирования предметной области позволяют разработчикам в наглядном виде изучать существующую ИС, перестраивать ее в соответствии с поставленными целями и имеющимися ограничениями.

В разряд CASE-средств попадают как относительно дешевые системы для персональных компьютеров с весьма ограниченными возможностями, так и дорогостоящие системы для неоднородных вычислительных платформ и операционных сред. Так, современный рынок программных средств насчитывает около 300 различных CASE-средств, наиболее мощные из которых так или иначе используются практически всеми ведущими западными фирмами.

Обычно к CASE-средствам относят любое программное средство, автоматизирующее ту или иную совокупность процессов жизненного цикла ПО и обладающее следующими основными характерными особенностями:

мощные графические средства для описания и документирования ИС, обеспечивающие удобный интерфейс с разработчиком и развивающие его творческие возможности;

интеграция отдельных компонент CASE-средств, обеспечивающая управляемость процессом разработки ИС;

использование специальным образом организованного хранилища проектных метаданных (репозитория).

Интегрированное CASE-средство (или комплекс средств, поддерживающих полный ЖЦ ПО) содержит следующие компоненты;

репозиторий, являющийся основой CASE-средства. Он должен обеспечивать хранение версий проекта и его отдельных компонентов, синхронизацию поступления информации от различных разработчиков при групповой разработке, контроль метаданных на полноту и непротиворечивость;

графические средства анализа и проектирования, обеспечивающие создание и редактирование иерархически связанных диаграмм (DFD, ERD и др.), образующих модели ИС;

средства разработки приложений, включая языки 4GL и генераторы кодов;

средства конфигурационного управления;

средства документирования;

средства тестирования;

средства управления проектом;

12

средства реинжиниринга.

Все современные CASE-средства могут быть классифицированы в основном по типам и категориям. Классификация по типам отражает функциональную ориентацию CASE-средств на те или иные процессы ЖЦ. Классификация по категориям определяет степень интегрированности по выполняемым функциям и включает отдельные локальные средства, решающие небольшие автономные задачи (tools), набор частично интегрированных средств, охватывающих большинство этапов жизненного цикла ИС (toolkit) и полностью интегрированные средства, поддерживающие весь ЖЦ ИС и связанные общим репозиторием. Помимо этого, CASE-средства можно классифицировать по следующим признакам:

применяемым методологиям и моделям систем и БД;

степени интегрированности с СУБД;

доступным платформам.

Классификация по типам в основном совпадает с компонентным составом CASE-средств и включает следующие основные типы:

средства анализа (Upper CASE), предназначенные для построения и анализа моделей предметной области (Design/IDEF (Meta

Software), BPwin (Logic Works));

средства анализа и проектирования (Middle CASE), поддерживающие наиболее распространенные методологии проектирования и использующиеся для создания проектных спецификаций (Vantage Team Builder (Cayenne), Designer/2000 (ORACLE), Silverrun (CSA), PRO-IV

(McDonnell Douglas), CASE.Аналитик (МакроПроджект)). Выходом таких средств являются спецификации компонентов и интерфейсов системы, архитектуры системы, алгоритмов и структур данных;

средства проектирования баз данных, обеспечивающие моделирование данных и генерацию схем баз данных (как правило, на языке

SQL) для наиболее распространенных СУБД. К ним относятся ERwin (Logic Works), S-Designor (SDP) и DataBase Designer (ORACLE). Средства проектирования баз данных имеются также в составе CASE-средств Vantage Team Builder, Designer/2000, Silverrun и PRO-IV;

средства разработки приложений. К ним относятся средства 4GL (Uniface (Compuware), JAM (JYACC), PowerBuilder (Sybase), Developer/2000 (ORACLE), New Era (Informix), SQL Windows (Gupta), Delphi (Borland) и др.) и генераторы кодов, входящие в состав Vantage

Team Builder, PRO-IV и частично - в Silverrun;

средства реинжиниринга, обеспечивающие анализ программных кодов и схем баз данных и формирование на их основе различных моделей и проектных спецификаций. Средства анализа схем БД и формирования ERD входят в состав Vantage Team Builder, PRO-IV, Silverrun, Designer/2000, ERwin и S-Designor. В области анализа программных кодов наибольшее распространение получают объектноориентированные CASE-средства, обеспечивающие реинжиниринг программ на языке С++ (Rational Rose (Rational Software), Object Team (Cayenne)).

Вспомогательные типы включают:

средства планирования и управления проектом (SE Companion, Microsoft Project и др.);

средства конфигурационного управления (PVCS (Intersolv));

средства тестирования (Quality Works (Segue Software));

средства документирования (SoDA (Rational Software)).

На сегодняшний день Российский рынок программного обеспечения располагает следующими наиболее развитыми CASE-средствами:

Vantage Team Builder (Westmount I-CASE);

Designer/2000;

Silverrun;

ERwin+BPwin;

S-Designor;

CASE.Аналитик.

Кроме того, на рынке постоянно появляются как новые для отечественных пользователей системы (например, CASE /4/0, PRO-IV, System Architect, Visible Analyst Workbench, EasyCASE), так и новые версии и модификации перечисленных систем.

3. +Типы кабелей, используемых в сетевых технологиях. Основные характеристики кабелей

Линия связи состоит в общем случае из физической среды, по которой передаются электрические информационные сигналы, аппаратуры передачи данных и промежуточной аппаратуры.

Физическая среда передачи данных (medium) может представлять собой кабель, то есть набор проводов, изоляционных и защитных оболочек и соединительных разъемов, а также земную атмосферу или космическое пространство, через которые распространяются электромагнитные волны.

В настоящее время в компьютерных сетях преимущественно используются кабельные линии, которые представляют собой достаточно сложную конструкцию. Кабель состоит из проводников, заключенных в несколько слоев изоляции: электрической, электромагнитной, механической, а также, возможно, климатической. Кроме того, кабель может быть оснащен разъемами, позволяющими быстро выполнять присоединение к нему различного оборудования. В компьютерных сетях применяются три основных типа кабеля: кабели на основе скрученных пар медных проводов, коаксиальные кабели с медной жилой, а также волоконно-оптические кабели.

Скрученная пара проводов называется витой парой (twistedpair). Витая пара существует в экранированном варианте (Shielded Twistedpair, STP), когда пара медных проводов обертывается в изоляционный экран, и неэкранированном (Unshielded Twistedpair, UTP), когда изоляционная обертка отсутствует. Скручивание проводов снижает влияние внешних помех на полезные сигналы, передаваемые по кабелю. Коаксиальный кабель (coaxial) имеет несимметричную конструкцию и состоит из внутренней медной жилы и оплетки, отделенной от жилы слоем изоляции. Существует несколько типов коаксиального кабеля, отличающихся характеристиками и областями применения - для локальных сетей, для глобальных сетей. В современных стандартах коаксиальный кабель не описан, как морально устаревший. Волоконнооптический кабель (optical fiber) состоит из тонких (5-60 микрон) волокон, по которым распространяются световые сигналы. Волоконнооптические кабели состоят из центрального проводника света (сердцевины) - стеклянного волокна, окруженного другим слоем стекла - оболочкой, обладающей меньшим показателем преломления, чем сердцевина. Распространяясь по сердцевине, лучи света не выходят за ее пределы, отражаясь от покрывающего слоя оболочки. В зависимости от распределения показателя преломления и от величины диаметра сердечника различают:

многомодовое волокно со ступенчатым изменением показателя преломления;

многомодовое волокно с плавным изменением показателя преломления;

одномодовое волокно.

Это наиболее качественный тип кабеля - он обеспечивает передачу данных с очень высокой скоростью (до 10 Гбит/с и выше) и к тому же лучше других типов передающей среды обеспечивает защиту данных от внешних помех.

При стандартизации кабелей принят протокольно-13независимый подход. Это означает, что в стандарте оговариваются электрические, оптические и механические характеристики, которым должен удовлетворять тот или иной тип кабеля или соединительного изделия - разъема, кроссовой коробки и т. п. Однако для какого протокола предназначен данный кабель, стандарт не оговаривает. Поэтому нельзя приобрести кабель для протокола Ethernet или FDDI, нужно просто знать, какие типы стандартных кабелей поддерживают протоколы

Ethernet и FDDI.

В стандартах кабелей оговаривается достаточно много характеристик, из которых наиболее важные перечислены ниже.

Затухание (Attenuation). Определяется как относительное уменьшение амплитуды или мощности сигнала при передачи по линии сигнала определенной частоты. Затухание измеряется в децибелах на метр для определенной частоты или диапазона частот сигнала.

Перекрестные наводки на ближнем конце (Near End Cross Talk, NEXT) определяют помехоустойчивость кабеля к внутренним источникам помех, когда электромагнитное поле сигнала, передаваемого выходом передатчика по одной паре проводников, наводит на другую пару проводников сигнал помехи. Если ко второй паре будет подключен приемник, то он может принять наведенную внутреннюю помеху за полезный сигнал. Измеряются в децибелах для определенной частоты сигнала.

Импеданс (волновое сопротивление) - это полное (активное и реактивное) сопротивление в электрической цепи. Импеданс измеряется в Омах и является относительно постоянной величиной для кабельных систем.

Активное сопротивление - это сопротивление постоянному току в электрической цепи. В отличие от импеданса активное сопротивление не зависит от частоты и возрастает с увеличением длины кабеля.

Емкость - это свойство металлических проводников накапливать энергию. Два электрических проводника в кабеле, разделенные диэлектриком, представляют собой конденсатор, способный накапливать заряд. Емкость является нежелательной величиной, поэтому следует стремиться к тому, чтобы она была как можно меньше (иногда применяют термин «паразитная емкость»). Высокое значение емкости

вкабеле приводит к искажению сигнала и ограничивает полосу пропускания линии.

Уровень внешнего электромагнитного излучения или электрический шум. Электрический шум - это нежелательное переменное напряжение в проводнике. Электрический шум бывает двух типов: фоновый и импульсный. Электрический шум можно также разделить на низко-, средне- и высокочастотный. Источниками фонового электрического шума в диапазоне до 150 кГц являются линии электропередачи, телефоны и лампы дневного света; в диапазоне от 150 кГц до 20 МГц - компьютеры, принтеры, ксероксы; в диапазоне от 20 МГц до 1 ГГц - телевизионные и радиопередатчики, микроволновые печи. Основными источниками импульсного электрического шума являются моторы, переключатели и сварочные агрегаты. Электрический шум измеряется в милливольтах.

Диаметр или площадь сечения проводника. Для медных проводников достаточно употребительной является американская система AWG (American Wire Gauge), которая вводит некоторые условные типы проводников, например 22 AWG, 24 AWG, 26 AWG. Чем больше номер типа проводника, тем меньше его диаметр. В вычислительных сетях наиболее употребительными являются типы проводников, приведенные выше в качестве примеров. В европейских и международных стандартах диаметр проводника указывается в миллиметрах.

Естественно, приведенный перечень характеристик далеко не полон, причем в нем представлены только электромагнитные характеристики и его нужно дополнить механическими и конструктивными характеристиками, определяющими тип изоляции, конструкцию разъема и т. п. Помимо универсальных характеристик, таких, например, как затухание, которые применимы для всех типов кабелей, существуют характеристики, которые применимы только к определенному типу кабеля. Например, параметр шаг скрутки проводов используется только для характеристики витой пары, а параметр NEXT применим только к многопарным кабелям на основе витой пары.

Билет 6

1. +Устройства для организации локальных сетей (концентраторы и сетевые адаптеры)

Концентраторы вместе с сетевыми адаптерами, а также кабельной системой представляют тот минимум оборудования, с помощью которого можно создать локальную сеть. Такая сеть будет представлять собой общую разделяемую среду. Понятно, что сеть не может быть слишком большой, так как при большом количестве узлов общая среда передачи данных быстро становится узким местом, снижающим производительность сети. Поэтому концентраторы и сетевые адаптеры позволяют строить небольшие базовые фрагменты сетей, которые затем должны объединяться друг с другом с помощью мостов, коммутаторов и маршрутизаторов.

Сетевой адаптер (Network Interface Card, NIC) вместе со своим драйвером реализует второй, канальный уровень модели открытых систем в конечном узле сети - компьютере. Более точно, в сетевой операционной системе пара адаптер и драйвер выполняет только функции физического и МАС-уровней, в то время как LLC-уровень обычно реализуется модулем операционной системы, единым для всех драйверов и сетевых адаптеров.

Сетевой адаптер совместно с драйвером выполняют две операции: передачу и прием кадра.

Передача кадра из компьютера в кабель состоит из перечисленных ниже этапов (некоторые могут отсутствовать, в зависимости от принятых методов кодирования). Прием кадра данных LLC через межуровневый интерфейс вместе с адресной информацией МАС-уровня. Обычно взаимодействие между протоколами внутри компьютера происходит через буферы, расположенные в оперативной памяти. Данные для передачи в сеть помещаются в эти буферы протоколами верхних уровней, которые извлекают их из дисковой памяти либо из файлового кэша с помощью подсистемы ввода/вывода операционной системы.

Оформление кадра данных МАС-уровня, в который инкапсулируется кадр LLC (с отброшенными флагами 01111110). Заполнение адресов назначения и источника, вычисление контрольной суммы.

Формирование символов кодов при использовании избыточных кодов типа 4В/5В. Скрэмблирование кодов для получения более равномерного спектра сигналов. Этот этап используется не во всех протоколах - например, технология Ethernet 10 Мбит/с обходится без него.

Выдача сигналов в кабель в соответствии с принятым линейным кодом - манчестерским, NRZI, MLT-3 и т. п.

Прием кадра из кабеля в компьютер включает следующие действия.

Прием из кабеля сигналов, кодирующих битовый поток.

Выделение сигналов на фоне шума. В результате в приемнике адаптера образуется некоторая битовая последовательность, с большой степенью вероятности совпадающая с той, которая была послана передатчиком.

Если данные перед отправкой в кабель подвергались скрэмблированию, то они пропускаются через дескрэмблер, после чего в адаптере восстанавливаются символы кода, посланные передатчиком.

Проверка контрольной суммы кадра. Если она неверна, то кадр отбрасывается, а через межуровневый интерфейс наверх, протоколу LLC передается соответствующий код ошибки. Если контрольная сумма верна, то из МАС-кадра извлекается кадр LLC и передается через межуровневый интерфейс наверх, протоколу LLC. Кадр LLC помещается в буфер оперативной памяти.

Распределение обязанностей между сетевым адаптером и его14драйвером стандартами не определяется, поэтому каждый производитель решает этот вопрос самостоятельно. Обычно сетевые адаптеры делятся на адаптеры для клиентских компьютеров и адаптеры для серверов.

Практически во всех современных технологиях локальных сетей определено устройство, которое имеет несколько равноправных названий - концентратор (concentrator), хаб (hub), повторитель (repeater). Основная функция концентратора - это повторение кадра либо на всех портах (как определено в стандарте Ethernet), либо только на некоторых портах, в соответствии с алгоритмом, определенным соответствующим стандартом.

Концентратор обычно имеет несколько портов, к которым с помощью отдельных физических сегментов кабеля подключаются конечные узлы сети - компьютеры. Концентратор объединяет отдельные физические сегменты сети в единую разделяемую среду, доступ к которой осуществляется в соответствии с одним из рассмотренных протоколов локальных сетей - Ethernet, Token Ring и т. п. Так как логика доступа к разделяемой среде существенно зависит от технологии, то для каждого типа технологии выпускаются свои концентраторы - Ethernet; Token

Ring; FDDI и l00VG-AnyLAN.

Кроме основной функции концентратор может выполнять некоторое количество дополнительных функций, которые либо в стандарте вообще не определены, либо являются факультативными. Например, концентратор Token Ring может выполнять функцию отключения некорректно работающих портов и перехода на резервное кольцо, хотя в стандарте такие его возможности не описаны. Концентратор оказался удобным устройством для выполнения дополнительных функций, облегчающих контроль и эксплуатацию сети.

Очень полезной при эксплуатации сети является способность концентратора отключать некорректно работающие порты, изолируя тем самым остальную часть сети от возникших в узле проблем. Эту функцию называют автосегментацией (autopartitioning). Ситуациями, в которых концентраторы Ethernet и Fast Ethernet выполняют отключение порта, являются:

Ошибки на уровне кадра. Если интенсивность прохождения через порт кадров, имеющих ошибки, превышает заданный порог, то порт отключается, а затем, при отсутствии ошибок в течение заданного времени, включается снова. Такими ошибками могут быть: неверная контрольная сумм, неверная длина кадра (больше 1518 байт или меньше 64 байт), неоформленный заголовок кадра.

Множественные коллизии. Если концентратор фиксирует, что источником коллизии был один и тот же порт 60 раз подряд, то порт отключается. Через некоторое время порт снова будет включен.

Затянувшаяся передача (jabber). Как и сетевой адаптер, концентратор контролирует время прохождения одного кадра через порт. Если это время превышает время передачи кадра максимальной длины в 3 раза, то порт отключается.

Использование резервных связей в концентраторах определено только в стандарте FDDI, для остальных стандартов разработчики концентраторов поддерживают такую функцию с помощью своих частных решений. Резервные связи всегда должны соединять отключенные порты, чтобы не нарушать логику работы сети. Обычно при конфигурировании концентратора администратор должен определить, какие порты являются основными, а какие по отношению к ним - резервными. Если по какой-либо причине порт отключается (срабатывает механизм автосегментации), концентратор делает активным его резервный порт.

Разработчики концентраторов предоставляют некоторый способ защиты данных в разделяемых средах.

Наиболее простой способ - назначение разрешенных МАС-адресов портам концентратора. В стандартном концентраторе Ethernet

порты МАС-адресов не имеют. Защита заключается в том, что администратор вручную связывает с каждым портом концентратора некоторый МАС-адрес. Этот МАС-адрес является адресом станции, которой разрешается подключаться к данному порту. Если адрес источника является недопустимым для порта, то эти кадры фильтруются, порт отключается, а факт нарушения прав доступа может быть зафиксирован. Заметим, что для реализации описанного метода защиты данных концентратор нужно предварительно сконфигурировать. Для этого концентратор должен иметь блок управления. Такие концентраторы обычно называют интеллектуальными.

Другим способом защиты данных от несанкционированного доступа является их шифрация. Однако процесс истинной шифрации требует большой вычислительной мощности, и для повторителя, не буферизующего кадр, выполнить шифрацию «на лету» весьма сложно. Вместо этого в концентраторах применяется метод случайного искажения поля данных в пакетах, передаваемых портам с адресом, отличным от адреса назначения пакета. Этот метод сохраняет логику случайного доступа к среде, так как все станции видят занятость среды кадром информации, но только станция, которой послан этот кадр, может понять содержание поля данных кадра. Для реализации этого метода концентратор также нужно снабдить информацией о том, какие МАС-адреса имеют станции, подключенные к его портам. Обычно поле данных в кадрах, направляемых станциям, отличным от адресата, заполняется нулями.

Под логической структуризацией сети понимается разбиение общей разделяемой среды на логические сегменты, которые представляют самостоятельные разделяемые среды с меньшим количеством узлов. Сеть, разделенная на логические сегменты, обладает более высокой производительностью и надежностью. Взаимодействие между логическими сегментами организуется с помощью мостов и коммутаторов.

Эффективность разделяемой среды для небольшой сети проявляется в первую очередь в следующих свойствах:

простой топологии сети, допускающей легкое наращивание числа узлов (в небольших пределах);

отсутствии потерь кадров из-за переполнения буферов коммуникационных устройств, так как новый кадр не передается в сеть, пока не принят предыдущий - сама логика разделения среды регулирует поток кадров и приостанавливает станции, слишком часто генерирующие кадры, заставляя их ждать доступа;

простоте протоколов, обеспечившей низкую стоимость сетевых адаптеров, повторителей и концентраторов.

2. +Типы данных, определяемые пользователем

Объявляемый программистом новый тип данных базируется на стандартных типах или на типах, созданных программистом ранее. Тип, определенный программистом, может быть отнесен к:

перечисляемому;

интервальному;

составному типу данных (записи).

Определить перечисляемый тип — это значит перечислить все значения, которые может принимать переменная, относящаяся к данному типу.

Интервальный тип является отрезком или частью другого типа, называемого базовым. В качестве базового обычно используют целый тип данных (integer).

При объявлении интервального типа указываются нижняя и верхняя границы интервала, т. е. наименьшее и наибольшее значение, которое может принимать переменная объявляемого типа. В общем виде объявление интервального типа выглядит так:

В практике программирования довольно часто приходится иметь дело с данными, которые естественным образом состоят из других данных. Например, сведения об учащемся содержат фамилию, имя, отчество, число, месяц и год рождения, домашний адрес и другие данные. Для представления подобной информации в языке Delphi используется структура, которая носит название запись (record).

С одной стороны, запись можно рассматривать как единую15структуру, а с другой — как набор отдельных элементов, компонентов. Характерной особенностью записи является то, что составляющие ее компоненты могут быть разного типа. Другая особенность записи состоит в том, что каждый компонент записи имеет имя.

Итак, запись — это структура данных, состоящая из отдельных именованных компонентов разного типа, называемых полями.

Данные – это сообщение, наблюдение, которое не используется, а только хранятся, если появляется возможность использовать их, для увеличения знаний о чем-либо они превращаются в инфу. Под данными будем понимать информацию, представленную в виде, пригодном для обработки автоматическими средствами, например в двоичном коде. Данные, обрабатываемые ЭВМ, делятся на три группы: логические коды, числа с фиксированной запятой и числа с плавающей запятой. Логические данные (булевский тип) - представлен двумя значениями: истина и ложь. Широко применяется в логических выражениях и выражениях отношения. В ЭВМ, как правило, нет стандартных представлений логических величин. Логические коды могут размещаться в отдельных байтах и в словах. Логическими кодами могут быть представлены символьные величины, числа без знака и битовые величины. Символьные величины задаются в коде ASCII (Кои-7), каждый символ занимает один байт, 7 разряд которого всегда содержит 0. Символы строки размещаются в последовательно-адресуемых байтах оперативной памяти. Битовые величины задают значения отдельных разрядов байта или слова. Числа с фиксированной запятой могут занимать байт или слово. При размещении числа с фиксированной запятой в слове для его представления использ-ся разряды с 0-го до 14-го. Знак числа содержится в разряде 15. Значения знакового разряда: 0 - для положительных чисел, 1 - для отрицательных чисел. Числа с плавающей точкой - форма представления чисел в ЭВМ с переменным представлением запятой, отделяющей целую часть от дробной. Действия над числами с плавающей точкой более трудоемки, а ЭВМ с плавающей запятой более сложны, чем вычислительные машины с фиксированной точкой. Диапазон чисел в ЭВМ с плавающей точкой шире, чем в ЭВМ с фиксированной точкой. В отличие от порядковых типов, значения которых всегда сопоставляются с рядом целых чисел и, следовательно, представляются в ПК абсолютно точно, значения вещественных типов определяют произвольное число лишь с некоторой конечной точностью, зависящей от внутреннего формата вещественного числа.

Типы данных: текстовый – тип данных, используемый для хранения обычного неформатированного текста ограниченного размера (до255 символов); поле Мемо - специальный тип данных для хранения больших объемов текста (до 65535 символов). Физически текст не хранится в поле. Он хранится в другом месте БД, а в поле хранится указатель на него, но для пользователя такое разделение заметно не всегда; числовой – тип данных для хранения действительных чисел; дата/время – тип данных для хранения календарных дат и текущего времени; денежный – тип данных для хранения денежных сумм (для их записи можно было бы воспользоваться и полями числового типа, но для денежных сумм есть некоторые особенности, (например, связанные с правилами округления), которые делают более удобным использование специального типа, а не настройку числового типа); счетчик - специальный тип данных для уникальных (не повторяющихся в поле) натуральных чисел с автоматическим наращиванием, естественное использование – для порядковой нумерации записей; логический – тип данных для хранения логических данных; поле объекта OLE - спец. тип данных, предназначенный для хранения объектов OLE, например мультимедийных; гиперссылка - спец. поле для хранения адресов URL Wed-объектов интернета; мастер подстановок - это не спец. тип. Этот объект, настройкой которого можно автоматизировать ввод в данное поле так, чтобы не вводить их вручную, а выбирать из раскрывающегося списка.

3.+Избыточность как метод повышения надежности АСОИУ. Структурная, информационная и временная избыточность

Впроцессе функционирования ПС (особенно если это происходит в режиме реального времени) необходимо максимально быстро обнаруживать искажения и как можно быстрее восстанавливать нормальное функционирование ПС. Поскольку при создании сложных ПС ошибки неизбежны и, кроме того, возможны искажения исходных данных и аппаратные сбои, необходима регулярная автоматическая проверка исполнения программ и сохранности данных.

Достигается же задача максимально быстрого восстановления и ограничения последствий дефектов путем введения избыточности. Выше мы говорили о различных видах избыточности, относящейся к аппаратным средствам. Рассмотрим теперь виды избыточности для ПС.

Временная избыточность состоит в том, что некоторая часть производительности ЭВМ используется для контроля исполнения программ и восстановления (рестарта) вычислительного процесса. Для этого при проектировании ИС предусматривается запас производительности, который затем будет использоваться на контроль и оперативное повышение надежности функционирования. В зависимости от требований к надежности функционирования систем величина временной избыточности может колебаться от 5-10% производительности (для однопроцессорной ЭВМ) до трех, четырехкратного дублирования производительности отдельной машины в мажоритарных вычислительных комплексах.

Временная избыточность используется на контроль и обнаружение искажений, их диагностику, восстановление.

Информационная избыточность состоит в дублировании исходных и промежуточных данных, обрабатываемых программами. Избыточность используется для сохранения достоверности данных, поскольку они в наибольшей степени влияют на функционирование программ и требуют значительного времени для восстановления. Такие данные обычно характеризуют некоторые сведения о внешнем управляемом процессе, и в случае их разрушения процесс обработки информации внешних объектов может прерваться. Обычно важные данные защищают двух-трехкратным дублированием и периодическим обновлением. В некоторых случаях информационная избыточность позволяет не только обнаружить искажение данных, но и исправить в них ошибку (кодирование). Менее важные данные защищают помехоустойчивыми кодами, которые позволяют только обнаружить ошибку, а данные, которые часто обновляются и слабо влияют на вычислительный процесс могут вообще не иметь информационной избыточности.

Билет 7

1. +Топология сети Token Ring

Сети Token Ring, так же как и сети Ethernet, характеризует разделяемая среда передачи данных, которая в данном случае состоит из отрезков кабеля, соединяющих все станции сети в кольцо. Кольцо рассматривается как общий разделяемый ресурс, и для доступа к нему требуется не случайный алгоритм, как в сетях Ethernet, а детерминированный, основанный на передаче станциям права на использование кольца в определенном порядке. Это право передается с помощью кадра специального формата, называемого маркером или токеном (token).

Сети Token Ring работают с двумя битовыми скоростями - 4 и 16 Мбит/с. Смешение станций, работающих на различных скоростях, в одном кольце не допускается. Сети Token Ring, работающие со скоростью 16 Мбит/с, имеют некоторые усовершенствования в алгоритме доступа по сравнению со стандартом 4 Мбит/с.

Технология Token Ring является более сложной технологией, чем Ethernet. Она обладает свойствами отказоустойчивости. В сети Token Ring определены процедуры контроля работы сети, которые используют обратную связь кольцеобразной структуры - посланный кадр всегда возвращается в станцию-отправитель. В некоторых случаях обнаруженные ошибки в работе сети устраняются автоматически, например

может быть восстановлен потерянный маркер. В других случаях16ошибки только фиксируются, а их устранение выполняется вручную обслуживающим персоналом.

Для контроля сети одна из станций выполняет роль так называемого активного монитора. Активный монитор выбирается во время инициализации кольца как станция с максимальным значением МАС-адреса. Если активный монитор выходит из строя, процедура инициализации кольца повторяется и выбирается новый активный монитор. Чтобы сеть могла обнаружить отказ активного монитора, последний в работоспособном состоянии каждые 3 секунды генерирует специальный кадр своего присутствия. Если этот кадр не появляется в сети более 7 секунд, то остальные станции сети начинают процедуру выборов нового активного монитора.

Сети Token Ring характ-ет разделяемая среда передачи Д, к-ая состоит из отрезков кабеля, соед-их все станции в сети в кольцо. Кольцо рассматривается как общий ресурс и для обеспечения доступа станций к физической среде по кольцу циркулирует кадр специального формата и назначения - маркер. Получив маркер, станция анализирует его и при отсутствии у нее данных для передачи обеспечивает его продвижение к следующей станции. Станция, которая имеет данные для передачи, при получении маркера изымает его из кольца, что дает ей право доступа к физической среде и передачи своих данных. Затем эта станция выдает в кольцо кадр данных установленного формата последовательно по битам. Переданные данные проходят по кольцу всегда в одном направлении от одной станции к другой. Кадр снабжен адресом назначения и адресом источника. Все станции кольца ретранслируют кадр побитно, как повторители. Если кадр проходит через станцию назначения, то, распознав свой адрес, эта станция копирует кадр в свой внутренний буфер и вставляет в кадр признак подтверждения приема. Станция, выдавшая кадр данных в кольцо, при обратном его получении с подтверждением приема изымает этот кадр из кольца и передает в сеть новый маркер для обеспечения возможности другим станциям сети передавать данные.Технология Token Ring обладает элементами отказоустойчивости. За счет обратной связи кольца одна из станций - активный монитор - непрерывно контролирует наличие маркера, а также время оборота маркера и кадров данных. При некорректной работе кольца запускается процедура его повторной инициализации, в этом ее основное преимущество перед сетями на основе Ethernet.

FDDI и TR схожи: 1)Обе используют топологию кольцо. 2)Маркерный доступ к среде.

Различаются: 1)FDDI на оптоволокне 2)В FDDI 2 ур-ня приоритета а в TR 7(от 0 (низший)- до 7(высший)) 3)В FDDI 2 кольца

2.-Записи, файлы, динамические структуры данных, списки

3.-Особенности реализации избыточности для аппаратного и программного обеспечения

Программная избыточность используется для контроля и обеспечения достоверности наиболее важных решений при обработке информации. Заключается в сопоставлении результатов обработки одинаковых исходных данных программами, использующими различные алгоритмы. Если результаты не совпадают, необходимо исключить искажения. Программная избыточность также необходима для реализации программ автоматического контроля и восстановления данных с использованием информационной избыточности и для функционирования всех средств обеспечения надежности, использующих временную избыточность. Средства программного контроля обычно не могут обнаруживать первопричину возникновения искажения, но фиксируют только вторичную ошибку. В то время, как первичная ошибка может накапливаться и принимать характер отказа при увеличении времени обнаружения и локализации первичной ошибки. Отказ при исполнении программ может появится как следствие: нарушения кодов записи программ в памяти команд; стирания или искажения данных в оперативной или долговременной памяти; нарушения нормального хода вычислительного процесса. Для обеспечения надежности необходимо обнаруживать наличие дефекта при минимальных затратах ресурсов ЭВМ и с минимальным запаздыванием. Это приводит к использованию иерархических схем контроля, при которых несколько методов используются последовательно в порядке углубления контроля и увеличения затрат до достоверного выявления наличия и источника искажения. После чего происходит программная ликвидация последствий обнаруженных дефектов. В зависимости от степени проявления и причин искажений возможны следующие оперативные меры для ликвидации их последствий, восстановления информации и сохранения устойчивости процессов вычисления и управления:

игнорирование обнаруженного искажения вследствие слабого влияния на весь процесс функционирования и выходные результаты; исключения сообщения из обработки вследствие его искажения или трудностей предстоящего восстановления вычислительного процесса; повторение функциональной группы программ при тех же исходных данных или восстановление данных в процессе последующей обработки;

кратковременное прекращение выполнения задач данной функциональной группой прикладных программ - пропуск части программ до обновления исходных данных; переход на резервную ЭВМ с накопленной информацией о ходе процесса обработки данных или восстановление информации за счет ее дублирования; восстановление процесса управления или обработки информации с режима начального пуска всей системы с оперативным вмешательством обслуживающего персонала.

Билет 8

1. +Топология сети Token Ring

Сети Token Ring, так же как и сети Ethernet, характеризует разделяемая среда передачи данных, которая в данном случае состоит из отрезков кабеля, соединяющих все станции сети в кольцо. Кольцо рассматривается как общий разделяемый ресурс, и для доступа к нему требуется не случайный алгоритм, как в сетях Ethernet, а детерминированный, основанный на передаче станциям права на использование кольца в определенном порядке. Это право передается с помощью кадра специального формата, называемого маркером или токеном (token).

Сети Token Ring работают с двумя битовыми скоростями - 4 и 16 Мбит/с. Смешение станций, работающих на различных скоростях, в одном кольце не допускается. Сети Token Ring, работающие со скоростью 16 Мбит/с, имеют некоторые усовершенствования в алгоритме доступа по сравнению со стандартом 4 Мбит/с.

Технология Token Ring является более сложной технологией, чем Ethernet. Она обладает свойствами отказоустойчивости. В сети Token Ring определены процедуры контроля работы сети, которые используют обратную связь кольцеобразной структуры - посланный кадр всегда возвращается в станцию-отправитель. В некоторых случаях обнаруженные ошибки в работе сети устраняются автоматически, например может быть восстановлен потерянный маркер. В других случаях ошибки только фиксируются, а их устранение выполняется вручную обслуживающим персоналом.

Для контроля сети одна из станций выполняет роль так называемого активного монитора. Активный монитор выбирается во время инициализации кольца как станция с максимальным значением МАС-адреса. Если активный монитор выходит из строя, процедура инициализации кольца повторяется и выбирается новый активный монитор. Чтобы сеть могла обнаружить отказ активного монитора, последний в работоспособном состоянии каждые 3 секунды генерирует специальный кадр своего присутствия. Если этот кадр не появляется в сети более 7 секунд, то остальные станции сети начинают процедуру выборов нового активного монитора.

Сети Token Ring характ-ет разделяемая среда передачи Д, к-ая состоит из отрезков кабеля, соед-их все станции в сети в кольцо. Кольцо рассматривается как общий ресурс и для обеспечения доступа станций к физической среде по кольцу циркулирует кадр специального

формата и назначения - маркер. Получив маркер, станция17анализирует его и при отсутствии у нее данных для передачи обеспечивает его продвижение к следующей станции. Станция, которая имеет данные для передачи, при получении маркера изымает его из кольца, что дает ей право доступа к физической среде и передачи своих данных. Затем эта станция выдает в кольцо кадр данных установленного формата последовательно по битам. Переданные данные проходят по кольцу всегда в одном направлении от одной станции к другой. Кадр снабжен адресом назначения и адресом источника. Все станции кольца ретранслируют кадр побитно, как повторители. Если кадр проходит через станцию назначения, то, распознав свой адрес, эта станция копирует кадр в свой внутренний буфер и вставляет в кадр признак подтверждения приема. Станция, выдавшая кадр данных в кольцо, при обратном его получении с подтверждением приема изымает этот кадр из кольца и передает в сеть новый маркер для обеспечения возможности другим станциям сети передавать данные.Технология Token Ring обладает элементами отказоустойчивости. За счет обратной связи кольца одна из станций - активный монитор - непрерывно контролирует наличие маркера, а также время оборота маркера и кадров данных. При некорректной работе кольца запускается процедура его повторной инициализации, в этом ее основное преимущество перед сетями на основе Ethernet.

FDDI и TR схожи: 1)Обе используют топологию кольцо. 2)Маркерный доступ к среде.

Различаются: 1)FDDI на оптоволокне 2)В FDDI 2 ур-ня приоритета а в TR 7(от 0 (низший)- до 7(высший)) 3)В FDDI 2 кольца

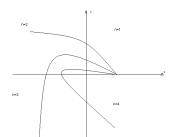

2. +Понятие устойчивости динамических систем. Основные критерии устойчивости

Понятие устойчивости систем:

Система устойчива, если после снятия кратковременного воздействия она возвращается в исходное положение.

Система нейтрально устойчива, если после снятия кратковременного воздействия она приходит в новое положение равновесия. Система не устойчива, если после снятия кратковременного воздействия она выходит из положения равновесия.

Критерии устойчивости разомкнутых систем:

1.Необходимым и достаточным условием устойчивости является расположение корней знаменателя передаточной функции системы в левой части комплексной плоскости.

2.Для устойчивости системы необходимо и достаточно чтобы годограф Михайлова (знаменатель передаточной функции) начинаясь на

действительной, положительной оси обходил последовательно в положительном направлении (против часовой стрелки) n квадрантов (n – степень полинома A(p)).

3. Критерий устойчивости Найквиста позволяет оценить устойчивость замкнутой системы по амплитудно-фазовой характеристике разомкнутой системы (может быть снята экспериментально).

Критерии устойчивости замкнутых систем:

1. Если разомкнутая система устойчива, то для устойчивости замкнутой необходимо и достаточно чтобы амплитудно-фазовой характеристика (годограф Найквиста) не охватывал точку с координатами (-1,j0).

2. Если разомкнутая система нейтрально устойчива, то для устойчивости замкнутой системы необходимо и достаточно чтобы годограф разомкнутой системы вместе с дополнением в бесконечность не охватывал точку (-1,j0).

3. Если разомкнутая система неустойчива и ее характеристический полином имеет «L» правых корней то для устойчивости замкнутой системы необходимо и достаточно чтобы годограф разомкнутой системы охватывал точку с координатами (-1,j0) L/2 раз при изменении (0<w<∞) или L раз при изменении (-∞<w<∞) в положительном направлении то есть против часовой стрелки.

Общая формулировка критерия Найквиста:

Замкнутая система устойчива если алгебраическая сумма числа переходов отрезка действительной оси от -1 до -∞ годографом разомкнутой системы вместе с дополнением в бесконечность равна:

L/2 раз при изменении (0<w<∞) L раз при изменении (-∞<w<∞)

где L число правых корней характеристического полинома разомкнутой цепи.

3. -Логическое кодирование (избыточные коды и скрэмблирование) Что такое кодирование информации?

Общие принципы код-ия инфы охватывают как передачу инфы в пространстве, так и передачу инфы во времени. Можно выделить канал(линию) связи, на выходе которого поступают и кодир-ся сообщения от некотoрого источника сообщений, а на выходе сооб-ия принимаются и декодируются некоторым приемником сооб-ий. Кодирование сооб-ий заключается в представлении их в форме, удобной для эффективной передачи по данному каналу или для эффективной обработки в данном канале. Сооб-ие формируется источником в виде последо-ти знаков. Кодом называется 1)правило, описываю-ее отображение набора сооб-ий в набор кодовых слов(кодовых комбинаций) из знаков некоторого алфавита; 2)само множество кодовых слов, получающееся при этом. При кодировании каждому сооб-ию источника ставится в соответствие определенное кодовое слово, которое подается на вход канала. В автоматизированных сит-ах сооб-ия почти всегда кодируются двоичными послед-ями, называемыми двоичными кодовыми словами. Алфавиты входных и выходных кодовых слов часто совпадают, а при безошибочной передаче совпадают и сами слова. Выбор кодов для кодирования конкретных классов сооб-ий опред-ся многими факторами: 1)удобством получения исходных данных из источника;2)быстротой передачи сообщ-ий через канал связи;3)объемом памяти, необ-мым для хранения сооб-ия;4) удобством обработки данных; 5) удобством декодирования сооб-ия приемником и т.д.

Логическое кодирование выполняется до физического кодирования и подразумевает замену бит исходной информации новой последовательностью бит, несущей ту же информацию, но обладающей, кроме этого, дополнительными свойствами. При логическом кодировании чаще всего исходная последовательность бит заменяется более длинной последовательностью, поэтому пропускная способность канала по отношению к полезной информации при этом уменьшается. При цифровом кодировании дискретной информации применяют потенциальные и импульсные коды. Избыточные коды основаны на разбиении исходной последовательности бит на порции, которые часто называют символами. Затем каждый исходный символ заменяется на новый, который имеет большее количество бит, чем

исходный. Например, логический код 4В/5В, используемый в18технологиях FDDI и Fast Ethernet, заменяет исходные символы длиной в 4 бита на символы длиной в 5 бит. Так как результирующие символы содержат избыточные биты, то общее количество битовых комбинаций в них больше, чем в исходных. Так, в коде 4В/5В результирующие символы могут содержать 32 битовых комбинации, в то время как исходные символы - только 16. Поэтому в результирующем коде можно отобрать 16 таких комбинаций, которые не содержат большого количества нулей, а остальные считать запрещенными кодами (code violation). Кроме устранения постоянной составляющей и придания коду свойства самосинхронизации, избыточные коды позволяют приемнику распознавать искаженные биты. Если приемник принимает запрещенный код, значит, на линии произошло искажение сигнала.

Перемешивание данных скрэмблером перед передачей их в линию с помощью потенциального кода является другим способом логического кодирования. Методы скрэмблирования заключаются в побитном вычислении результирующего кода на основании бит исходного кода и полученных в предыдущих тактах бит результирующего кода. Например, скрэмблер может реализовывать следующее соотношение: Bi = Аi Bi-3 Bi-5, где Bi - двоичная цифра результирующего кода, полученная на i-м такте работы скрэмблера, Аi - двоичная цифра исходного кода, поступающая на i-м такте на вход скрэмблера, Вi-3 и Вi-5 - двоичные цифры результирующего кода, полученные на предыдущих тактах

работы скрэмблера, соответственно на 3 и на 5 тактов ранее текущего такта, - операция исключающего ИЛИ (сложение по модулю 2). После получения результирующей последовательности приемник передает ее дескрэмблеру, который восстанавливает исходную

последовательность на основании обратного соотношения: Ci = Bi Bi-3 Bi-5

Билет 9

1. +Методики оценки трудоемкости разработки программных средств

10. МЕТОДИКИ ОЦЕНКИ ТРУДОЕМКОСТИ РАЗРАБОТКИ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

10.1. МЕТОДИКА ОЦЕНКИ ТРУДОЕМКОСТИ РАЗРАБОТКИ НА ОСНОВЕ ВАРИАНТОВ ИСПОЛЬЗОВАНИЯ. 10.1.1. ОПРЕДЕЛЕНИЕ ВЕСОВЫХ ПОКАЗАТЕЛЕЙ ДЕЙСТВУЮЩИХ ЛИЦ.

Все действующие лица системы делятся на три типа: простые, средние и сложные.

Простое действующее лицо представляет внешнюю систему с четко определенным программным интерфейсом.

Среднее действующее лицо представляет либо внешнюю систему, взаимодействующую с данной системой посредством протокола наподобие TCP/IP, либо личность, пользующуюся текстовым интерфейсом (например, алфавитно-цифровым термина лом).

Сложное действующее лицо представляет личность, пользующуюся графическим пользовательским интерфейсом.

Общее количество действующих лиц каждого типа умножается на соответствующий весовой коэффициент, затем вычисляется общий весовой показатель (табл. 3.1).

Таблица 1.

Весовые коэффициенты действующих лиц

|

Тип действующего лица |

Весовой коэффициент |

|

Простое |

1 |

|

Среднее |

2 |

|

Сложное |

3 |

В качестве примера рассмотрим систему регистрации для учебного заведения (табл. 2). |

||

Таблица 2. |

|

|

Типы действующих лиц |

|

|

|

Действующее лицо |

Тип |

|

Студент |

Сложное |

|

Профессор |

Сложное |

|

Регистратор |

Сложное |

|

Расчетная система |

Простое |

|

Каталог курсов |

Простое |

Таким образом, общий весовой показатель равен:

А = 2 * 1 + 3 * 3 = 11.

10.1.2. ОПРЕДЕЛЕНИЕ ВЕСОВЫХ ПОКАЗАТЕЛЕЙ ВАРИАНТОВ ИСПОЛЬЗОВАНИЯ.

Все варианты использования делятся на три типа: простые, средние и сложные в зависимости от количества транзакций в потоках событий (основных и альтернативных). В данном случае под транзакцией понимается атомарная последовательность действий, которая выполняется полностью или отменяется.

Общее количество вариантов использования каждого типа умножается на соответствующий весовой коэффициент, затем вычисляется общий весовой показатель (табл. 3).

Таблица 3.

Весовые коэффициенты вариантов использования

|

Тип варианта использования |

|

Описание |

Весовой коэффициент |

|

|

Простой |

|

3 или менее транзакций |

5 |

|

|

Средний |

|

От 4 до 7 транзакций |

10 |

|

|

Сложный |

|

Более 7 транзакций |

15 |

|

Другой способ определения сложности вариантов использования заключается в подсчете количества классов анализа, участвующих в их |

|||||

реализации (табл. 4). |

|

|

|

||

Таблица 4. |

|

|

|

||

Весовые коэффициенты вариантов использования |

|

|

|

||

|

Тип варианта использования |

Описание |

Весовой коэффициент |

|

|

|

Простой |

Менее 5 классов |

5 |

|

|

|

Средний |

От 5 до 10 классов |

10 |

|

|

|

Сложный |

Более 10 классов |

15 |

|

|

Для системы регистрации сложность вариантов использования определяется следующим образом (табл. 5).

Таблица 5. |

19 |

|

|

|

|

||

Сложность вариантов использования |

|

|

|

|

Вариант использования |

|

Тип |

|

Войти в систему |

|

Простой |

|

Зарегистрироваться на курсы |

|

Средний |

|

Просмотреть табель успеваемости |

|

Простой |

|

Выбрать курсы для преподавания |

|

Средний |

|

Проставить оценки |

|

Простой |

|

Курировать информацию о профессорах |

|

Простой |

|

Курировать информацию о студентах |

|

Простой |

|

Закрыть регистрацию |

|

Средний |

Таким образом, общий весовой показатель равен:

UC = 5 * 5 + 10 * 3 = 55.

В результате получаем показатель UUCP (Unadjusted Use Case Points):

UUCP = A + UC = 66.

10.1.3.ОПРЕДЕЛЕНИЕ ТЕХНИЧЕСКОЙ СЛОЖНОСТИ ПРОЕКТА

Техническая сложность проекта (TCF - Technical Complexity Factor) вычисляется с учетом показателей технической сложности (табл. 6). Каждому показателю присваивается значение Тi в диапазоне от 0 до 5 (0 означает отсутствие значимости показателя для данного

проекта, 5 - высокую значимость). Значение TCF вычисляется по формуле

TCF = 0,6 + (0,01 * (∑ Тi * Весi)).

Вычислим TCF для системы регистрации (табл. 3.7).

TCF = 0,6 + (0,01 * 40) = 1,0.

Таблица 6.

Показатели технической сложности проекта TCF

Показатель |

Описание |

Вес |

Т1 |

Распределенная система |

2 |

T2 |

Высокая производительность (пропускная способность) |

1 |

T3 |

Работа конечных пользователей в режиме он-лайн |

1 |

T4 |

Сложная обработка данных |

1 |

T5 |

Повторное использование кода |

1 |

T6 |

Простота установки |

0,5 |

T7 |

Простота использования |

0,5 |

T8 |

Переносимость |

2 |

T9 |

Простота внесения изменений |

1 |

T10 |

Параллелизм |

1 |

T11 |

Специальные требования к безопасности |

1 |

T12 |

Непосредственный доступ к системе со стороны внешних пользователей |

1 |

T13 |

Специальные требования к обучению пользователей |

1 |

Таблица 7.

Показатели технической сложности системы регистрации

Показатель |

Вес |

Значение |

Значение с учетом веса |

T1 |

2 |

4 |

8 |

T2 |

1 |

3 |

3 |

T3 |

1 |

5 |

5 |

T4 |

1 |

1 |

1 |

T5 |

1 |

0 |

0 |

T6 |

0,5 |

5 |

2,5 |

T7 |

0,5 |

5 |

2,5 |

T8 |

2 |

0 |

0 |

T9 |

1 |

4 |

4 |

T10 |

1 |

5 |

5 |

T11 |

1 |

3 |

3 |

T12 |

1 |

5 |

5 |

T13 |

1 |

1 |

1 |

∑ |

|

|

40 |

10.1.4.ОПРЕДЕЛЕНИЕ УРОВНЯ КВАЛИФИКАЦИИ РАЗРАБОТЧИКОВ

Уровень квалификации разработчиков (EF - Environmental Factor) вычисляется с учетом следующих показателей (табл.8). Таблица 8.

Показатели уровня квалификации разработчиков

Показатель |

Описание |

Вес |

F1 |

Знакомство с технологией |

1,5 |

F2 |

Опыт разработки приложений |

0,5 |

F3 |

Опыт использования объектно-ориентированного подхода |

1 |

F4 |

Наличие ведущего аналитика |

0,5 |

F5 |

Мотивация |

1 |

F6 |

Стабильность требований |

2 |

F7 |

Частичная занятость |

-1 |

20

F8 |

Сложные языки программирования |

-1 |

Каждому показателю присваивается значение в диапазоне от 0 до 5. Для показателей F1 - F4 0 означает отсутствие, 3 - средний уровень, 5 - высокий уровень. Для показателя F5 0 означает отсутствие мотивации, 3 - средний уровень, 5 - высокий уровень мотивации. Для F6 0 означает высокую нестабильность требований, 3 - среднюю, 5 - стабильные требования. Для F7 0 означает отсутствие специалистов с частичной занятостью, 3 - средний уровень, 5 - все специалисты с частичной занятостью. Для показателя F8 0 означает простой язык программирования, 3 - среднюю сложность, 5 - высокую сложность.

Значение EF вычисляется по формуле

EF = 1,4+ (-0,03 * (∑ Fi * Весi)).

Вычислим EF для системы регистрации (табл. 3.9).

Таблица 9.

Показатели уровня квалификации разработчиков системы регистрации

Показатель |

Вес |

Значение |

Значение с учетом веса |

F1 |

1,5 |

1 |

1,5 |

F2 |

0,5 |

1 |

0,5 |

F3 |

1 |

1 |

1 |

F4 |

0,5 |

4 |

2 |

F5 |

1 |

5 |

5 |

F6 |

2 |

3 |

6 |

F7 |

-1 |

0 |

0 |

F8 |

-1 |

3 |

-3 |

∑ |

|

|

13 |

EF = 1,4 + (-0,03 * 13) = 1,01.

В результате получаем окончательное значение UCP (Use Case Points):

UCP = UUCP * TCF * EF = 56 * 1,0 * 1,01 = 56,56.

10.1.4. ОЦЕНКА ТРУДОЕМКОСТИ ПРОЕКТА

В качестве начального значения предлагается использовать 20 человеко-часов на одну UCP. Эта величина может уточняться с учетом опыта разработчиков. Приведем пример возможного уточнения.

Рассмотрим показатели F1 - F8 и определим, сколько показателей F1 - F6 имеют значение меньше 3 и сколько показателей F7 - F8 имеют значение больше 3. Если общее количество меньше или равно 2, следует использовать 20 человеко-часов на одну UCP, если 3 или 4 - 28. Если общее количество равно 5 или более, следует внести изменения в сам проект, в противном случае риск провала слишком высок.

Для системы регистрации получаем 28 человеко-часов на одну UCP, таким образом, общее количество человеко-часов на весь проект равно 56,56 * 28 = 1583,68, что составляет 40 недель при 40-часовой рабочей неделе. Допустим, что команда разработчиков состоит из четырех человек, и добавим 3 недели на различные непредвиденные ситуации, тогда в итоге получим 13 недель на весь проект.

10.2. МЕТОДИКА ОЦЕНКИ ТРУДОЕМКОСТИ РАЗРАБОТКИ НА ОСНОВЕ ФУНКЦИОНАЛЬНЫХ ТОЧЕК. 10.2.1. ОБЩИЕ СВЕДЕНИЯ

Рассматриваемый в данном разделе сокращенный вариант методики оценки трудоемкости разработки ПО основан на материалах консорциума IFPUG (International Function Point User Group) и компании SPR (Software Productivity Research), которая является одним из лидеров в области методов и средств оценки характеристик ПО.

Составляющие оценки трудоемкости разработки ПО:

оценка размера разрабатываемого продукта: Для ПО в прежнее время основной мерой оценки являлось количество строк кода (LOC - Lines of Code), а в настоящее время является количество функциональных точек (FPs - Function Points);

оценка трудоемкости в человеко-месяцах или человеко-часах; оценка продолжительности проекта в календарных месяцах; оценка стоимости проекта.

Согласно данной методике трудоемкость вычисляется на основе функциональности разрабатываемой системы, которая в свою очередь определяется на основе выявления функциональных типов - логических групп взаимосвязанных данных, используемых и поддерживаемых приложением, а также элементарных процессов, связанных с вводом и выводом информации (рис. 10.1).

Порядок расчета трудоемкости разработки ПО:

определение количества и сложности функциональных типов приложения;

определение количества связанных с каждым функциональным типом элементарных данных (DET), элементарных записей (RET) и файлов типа ссылок (FTR);

определение сложности (в зависимости от количества DET, RET и FTR); подсчет количества функциональных точек приложения;

подсчет количества функциональных точек с учетом общих характеристик системы (рис. 10.2); оценка трудоемкости разработки (с использованием различных статистических данных).

Рис. 10.1. Выявление функциональных типов Рис. 10.2. Определение количества функциональных точек