2. Желілердің архитектурасы

Желілердің архитектурасы желідегі негізгі элементтерді анықтайды, оның ортақ логикалық ұйымын, техникамен, программамен қамтамасыз етуін сипаттайды, кодтау әдістерін суреттейді. Сонымен қатар архитектура жұмыс жасау принципін және қолданушының интерфейсін анықтайды.

Берілген курсте архитектураның үш түрі қаралады:

терминал – негізгі компьютер архитектурасы;

клиент – сервер архитектурасы;

бір рангті архитектура.

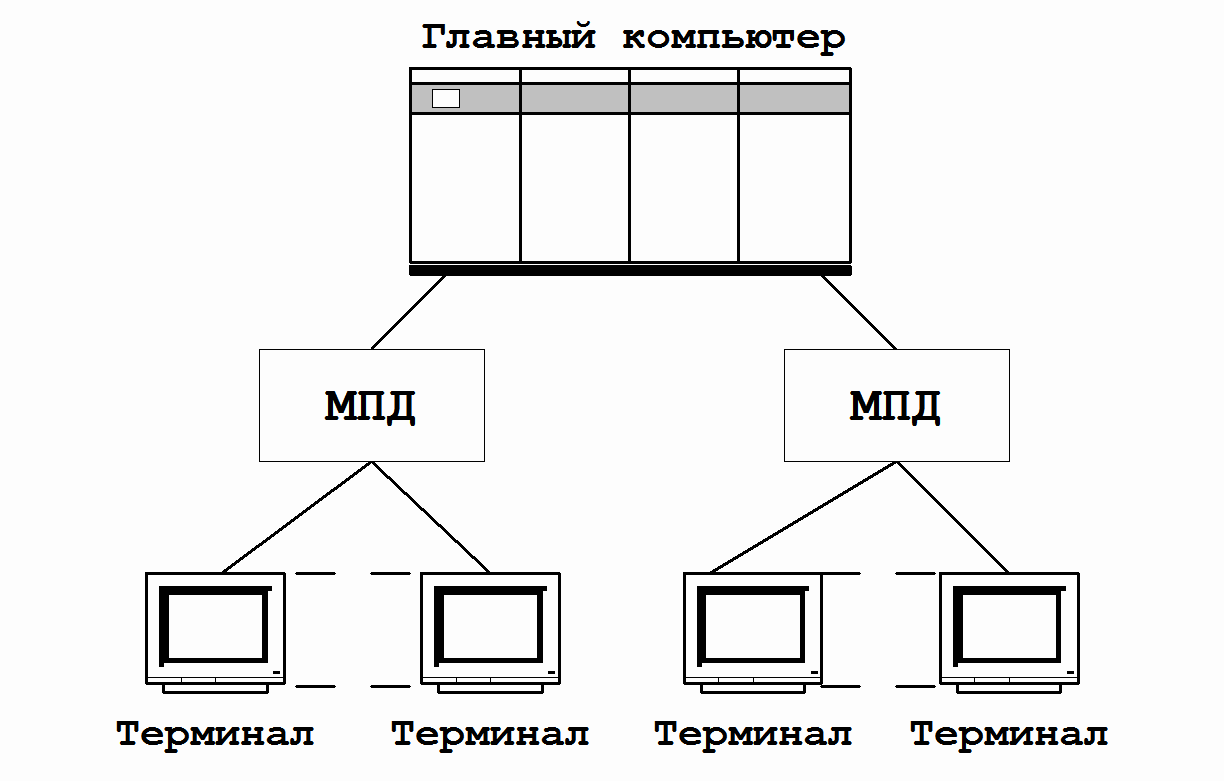

Терминал – негізгі компьютер архитектурасы.

Терминал – негізгі компьютер архитектурасы (terminal – host computer architecture) – бұл мәліметтердің барлық өңделуі бір немесе топталған негізгі компьютерлерде жүзеге асырылатын ақпараттық желі концепциясы.

сурет. Терминал – негізгі компьютер архитектурасы

Қаралып жатқан архитектура жабдықтаудың екі түрін ұсынады:

желіні басқаруды, мәліметтерді сақтауды және өңдеуді қамтамасыз ететін – негізгі компьютер.

Терминал, негізгі компьютерден команданы жіберуде сеанстарды ұйымдастыруға және есептерді орындауға, есептерді орындау үшін мәліметтерді енгізуге және нәтижені алу үшін аралған.

Негізгі компьютер мәліметтерді жіберу мультиплексоры арқылы терминалдармен өзара әрекеттеседі

Негізгі компьютерлермен желіленген архитектураға классикалық мысал - жүйелі желілік архитектура (System Network Architecture – SNA).

VPN үлестірілген қолжетімділігі бар жобалар

Қауіпсіздікті қамтамасыз ету үшін және үлестірілген қолжетімділікке шығынды азайту үшін қолданылады. Ұйым телефон желісі арқылы үлестірілген қолжетімділікті басқарып отырмайтындықтан, клиент пен үлестірілген қолжетімділік сервері арасында қауіпсіздік пен байланыс орнату үшін жеке желілерде VPN қолжетімділігі бар үлестірілген желі қолданылады. VPN үлестірілген қолжетімділігі бар жобалар келесілерді басқаруға мүмкіндік береді:

1.Үлестірілген қолжетімділік құқығы берілген қолданушылардың учеттік запистерін;

2.Конфиденциалды ақпараттарды қорғаудың сенімділігі;

3.Үлестірілген қолданушыларға қолжетімді жеке желі ресурстары.

13.Сөж Желі құрылымын және өлшемін таңдау. Құрлығыларды және желілік программалық жабдықтарды таңдау.

Желі құрылымын және өлшемін таңдау. Желінің өлшемі деп бұл жерде желіге бірігетін компьютерлер саны мен олардың арасындағы қашықтық түсіндіріледі. Желіге қанша компьютер қосылатынын нақты білу керек (минималды және максималды). Сонымен қатар, желідегі компьютерлердің санынң өсуіне 20-50 пайыз қалдыру керек.

Желіге мекеменің барлық компьютерлерін бірден қосу міндетті емес. Кейде олардың бірнешеуін автономды түрде қалдырған дұрыс, мысалы, дискілердегі ақпараттың қауіпсіздігі. Желіге қосылған компьютерлер саны жұмыс өнімділігіне және оған қызмет көрсету қиындығына әсер етеді. Ол программалық жабдықтардың бағасына да әсер етеді, сондықтан есептеулер соңы күрделі болуы мүмкін.

Желіні жобалауда байланыс желісінің ұзындығы да керекті рөл атқарады. Мысалы, қашықтық үлкен болса, қымбат құрылғыны қолдану керек болады. Сонымен қатар, қашықтықтың ұзаруы сыртқы электромагниттік кедергілерден қроғаудың маңыздылығын арттырады. Қашықтықтан ақпаратты жіберу жылдамдығы да байланысты (Ethernet және Fast Ethernet арасындағы арасындағы таңдау). ұзындық бойынша шектеулерді желінің құрылымын өзгерту арқылы да алдын алуңа болады.

Желінің құрылымы ретінде желіні бірнеше бөліктерге бөлу жән ол сегменттерді байланыстыруға болады.Мекеменің желісі өзіне компьютерлердің жұмыс тобын бөлімшелер, байланыс құралдыры, байланыс желілерін қоса алады. Желі бөліктерін қосу үшін репиторлар, репиторлық концентраторлар, коммутаторлар, көпірлер мен маршрутизаторлар қолданылады.

14 СӨЖ

Желілік қызметтер

Қазіргі операциялық жүйелер түрлі-түрлі желілік қызметтің және интернеттің қызметінің үлкен санын жібереді. Барлық олар ұқсас негіздік желілік сәулетпен клиенттің бағдарламалық қамсыздандырулар ие болады, нешінші қызметтерге деген айналады, қарамастан және серверлік осы қызметтермен жіберетін бағдарламалық қамсыздандырулар. OS X Lion көбін танымал желілік хаттаманың сүйенішін қамсыздандырады, түрлі желілік қызметтерге деген айналу қоя.

Бер сырттың жақтың, мүмкін, компанияның Apple ең қоры- тілімен ана дерек, не OS X Lion және OS X Lion Server - іс жүзінде бірдей операциялық жүйелер болып табылады. Көпшілік негіздік технологиялар, нешінші Lion Ос тұрақты және паналы клиенттің операциялық жүйесімен жасайды, пайдаланылады және серверлік болжамда. Lion баяғы желілік қызметтің көпшілігін ең жіберу біледі, не және Lion Server. Lion Server біреудің қосымша желілік қызметтері және администра-тивные аспаптар, ал қалғанда ішіне ал- екі жүйе бір және баяғы бағдарламалық қамсыздандыруды желілік қызметтің көпшілігінің жібер- үшін пайдаланады.

Желілік қызметтің осы функционалдқының үлкен бөлігі UNIX игерушілікпен ара сапа негіздің үшін Lion кесімді, бұл жолды туралы граммному қамсыздандыруға ашық бастапқы кодпен ашады. Демек, кімде компьютер мамырда керек көрінген сырттың қазіргі операциялық жүйесімен жөн интеграциялан- рұқсат алу және желілік қызметтің жібер- үшін. Мәліметтерді құру мен бақылау мәліметтер сөздігінің көмегімен орындалады. Мәліметтердің сөздік/каталогы мәліметтердің құрылымы, мәліметтердің типтері, оларды ұсыну форматтары, мәліметтердің өзара байланысу сұлбалары, пайдаланушылар, мәліметтерді қорғау мен оларға қол жеткізу кодтары туралы ақпаратты орталықтандырылған түрде сақтауға арналған. Көбінесе сөздіктің қызметін МҚБЖ-лар орындайды және олар жүйелік мәзірден шақыртылады немесе утилиттері арқылы орындалады. Мысалы, Orion атты оқу мәліметтер қорының келесі түрдегі сөздігі болуы мүмкін: Сөздік/каталог мәліметтердің анықтамаларын мәліметтердің өзінен бөлек түрде қолдауға мүмкіндік береді, сол арқылы мәліметтердің тұтастығын қамтамасыз етеді.

Мәліметтерді қорғау мәліметтерге рұқсатсыз қол жеткізуді болдырмау мақсатында парольдауды, кодтауды (шифрлеу) және мәліметтердің кейіптеулерін құруды қамтамасыз етеді.

Мәліметтерді деңгейіндегі тұтастық мен қарама-қайшылықсыздық мәліметтер элементтерінің мәніне шектеулер қоюмен, сондай-ақ мәліметтер қорына өзгерістер енгізу кезінде резервтік көшірмелерді автоматты түрде құру арқылы қамтамасыз етіледі.

Сілтемелер деңгейіндегі тұтастық сыртқы кілттердің мәндері үшін әрдайым соған сәйкес бастапқы кілттердің мәндері болуы тиіс дегенді білдіреді. Бастапқы кілті бар кестелердегі, осы бастапқы кілтке сілтемелер (сыртқы кілттер) бар кестелердегі жазбаларды өзгерткен кезде немесе жойғанда МҚБЖ сыртқы кілттер мәндеріне «ауада» тұрып қалмас үшін сәйкес өзгертулер жасалуын бақылап отырады. Бұл жағдайда сыртқы кілттердің сәйкес мәндері бар жазбалар жойылады, немесе оларға Null-мәндер не келісім бойынша мәндер беріледі, немесе олар өзгеріссіз қалады. Бұл амалдар CREATE TABLE, DROP TABLE және ALTER TABLE командаларында қарастырылған. Сілтемелер деңгейіндегі мәліметтер тұтастығын сақтау 3.1-суретте көрсетілгендей мәліметтер қорындағы каскадты өзгеріске алып келуі мүмкін. МҚБЖ-дағы мәліметтерді тұтастығын сақтау үшін транзакциялар қолданылады. Транзакция деп мәліметтер қорындағы МҚБЖ басынан аяғына дейін қадағалайтын, мәліметтермен жүргізілетін амалдардың қандай да бір тізбегі аталады. Транзакция сәтті аяқталған жағдайда амалдардың нәтижелері мәліметтер қорында сақталады. Құрал-жабдықтың немесе программалық қамтудың жұмысы тоқтаған кезде, сондай-ақ пайдаланушы транзакцияны аяқтаудан бас тартқан кезде транзакция аяқталмаған (үзілген) күйінде қалады. Бұл жағдайда мәліметтермен орындалған амалдардың нәтижелері мәліметтер қорына ауыстырылмайды.

Мәліметтерге қол жеткізу мүмкіндігі көптеген пайдаланушыларға мәліметтер қорына жылдам және тиімді түрде жүгінуге мүмкіндік береді. МҚБЖ көптеген пайдаланушылар бір мезгілде қол жеткізуге ие болған жағдайда пайдаланушының бірі мәліметтерге жүгінсе, енді бірі сол кезде оларға өзгертулер енгізіп жататындай келіспеушілік оқиғалардың туындамауын бақылап отырады.

МҚБЖ пайдаланушыларға мәліметтерді манипуляциялауға, мәліметтер қорынан тікелей есеп берулерді сұрауға және алуға, сондай-ақ мерзімді есеп берулерді құрастыру үшін сұраныстарды сақтаудың мол мүмкіндіктерін ұсынады.

Көптеген МҚБЖ-ларда қосымшаларда жасауға арналған ішіне орнатылған программалау тілдері болады. Бұл қосымшалар exe-файлдар тәрізді мәліметтер қорымен дербес түрде, немесе сол МҚБЖ-ның құрамында жұмыс істеуі мүмкін.

МҚБЖ-ның мәліметтермен жұмыс істеу қызметтері екі тілде қамтамасыз етіледі:

- мәліметтерді сипаттау тілі;

- мәліметтерді манипуляциялау тілі.

15 СӨЖ

Компьютерлік желілерде ақпаратты қорғау

Желіде мәліметтерді қорғау мәселесін қарастырғанда, қатынау құқықтарын бұзуды жіктеп алу қажет. Олар мәліметтердің жойылуына немесе өзгеруіне акелуі мүмкін. Осындай потенциалды қауіп-қатерлерге келесілер жатады:

Құрылғылардың дұрыс жұмыс жасалмауы;

-кабельдік жүйенің бұзылуы

-тоқ көзінің дұрыс жұмыс істемеуі

-дискілік жүйелердің жұмысының бұзылуы

-мәліметтерді архивтеу жүйелерінің

-желілік карта, жұмыс станциялары мен споервер жұмысының бұзылуы

2. Программалық қамсыздандыру жұмысының ақауларына байланысты болатын ақпараттың жоғалуы:

-программалық қамсыздандырудың қателерінен пайда болатын мәліметтердің өзгеруі не жойылып кетуі

-жүйеге компьютерлік вирустар енгенде болатын жойылулар.

3. Рұқсатсыз қатынауға байланысты болатын ақпараттың жоғалуы:

-ақпаратты заңсыз көшіру, өшіру немесе оның данасын қолдан жасау

-бөгде тұлғаларға құпия болып келетін конфиденциалды ақпаратпен танысу

4. Архивтік мәліметтерді дұрыс сақтамағандықтанпайда болып ақпараттық жойылуы.

5. Қызмет көрсетуші тұлғалар мен қолданушылардың қателіктері:

-мәліметтерді кездейсоқ, байқаусыздан өзгерту не жою;

-программалық және ақпараттық қамсыздандаруды қолданудағы ақаулар.

Рұқсатсыз қатынаудан қорғаныс

Локальды және глобалды компьютерлік желілердің кең таралуына байланысты ақпаратты рұқсатсыз қатынаудан қорғау мәселесі зор маңызға ие олып отыр.

Айтып кететін болсақ, көп жағдайда қастандықтан емес, қолданушылардың қарапайым қателерін зиян тигізіледі. Олар аса маңызды мәліметтерді байқаусызда бүлдіріп немесе жойып жібереді.

Осыған байланысты, қатынауды бақылаумен қатар компьютерлік желілерді ақпаратты қорғау үшін қолданушылардың құқықтарын бөлу қажет.

Компьютерлік желілерде қатынау бақылауын ұйымдастырған кезде және қолданушылар мүмкіндіктерін кеңейткен кезде, көбінесе, желілік операциялық жүйелердің қосымша құралдары қолданылады. Осылайша желілік операциялық жүйелердің ең ірі өндіруші- Novell операциясы-өзінің соңғы NetWare 4.1 өнімінде қатынауды шектеудің стандарт құралдарынан басқа (парольдер жүйесі және мүмкіндіктерді кеңейту сияқты) мәліметтерді қорғаудың жоғары класын қамтамасыз ететін бірқатар жаңа мүмкіндіктерді қарастырады. Сонымен қатар қорғауды ұйымдастырудың мұндай жүйесінде бәрі бір осал жақтары кездеседі: қатынау деңгейі және жүйеге ену мүмкіндігі парольмен анықталады.

Парольді қарап алу немесе келтіріп алуға болатыны анық. Компьютерлік желіге рұқсатсыз ену мүмкіндігін жою үшін соңғы кезде пароль қолданушының жеке «кілті» бойынша идентификациясы түріндегі комбинациясы арқылы ену қолданылынады. «Кілт» ретінде пластикалық карта (магнитті немесе іштей қондырылған микросхемалы-смарт-карта) немесе биометриялық ақпарат бойынша (қол сүйектерінің өлшемі бойынша, саусақ іздері бойынша немесе көз қабықшасы бойынша және т.б.) жеке басын идентификациялау үшін әртүрлі құрылғылар қолданыла алады.

Сервер немесе желілік жұмыс станцияларын, мысалы,смарт-карталары оқитын құрылғылармен және арнайы программалық қамтамасыз етумен жабдықтай отырып, рұқсатсыз қатынаудан қорғау деңгейін айтарлықтай жоюға болады.Бұл жағдайда қолданушы компьютерге қатынау үшін оқитын құрылғыға смарткарта салу керек және өзінің жеке кодын енгізу керек.Программалық қамтамасыз ету қауіпсіздіктің бірнеше деңгейін қондыруға мүмкіндік береді.Бұлар жүйелік админстратормен басқарылады.

Қосымша пароль енгізілетін комбинацияланған ену де болуы мүмкін.Бұл кезде клавиатурадан парольді «ұстауға» қарсы арнайы шаралар қолданылған.Мұндай ену парольді қолдануға қараганда айтарлықтай сенімдірек.Өйткені егер парольді біліп қойса, қолданушы бұл туралы білмнеуі мүмкін, ал егер карточка жоғалса, бірден шара қолдануға болады.Смарт-карталар ену контролі,дербес компьютер құрылғыларына қатынау,программаларға,файлдарға және командаларға қатынау сияқты функцияларды жүзеге асырауға мүмкіндік береді.

Сонымен қатар ресурстарды қатынауды бұзу мүмкіндіктерін тіркеу,рұқсат етілмеген утилиттер,программалар,DOS командаларын қолдануды тіркеу сияқты функцияларды орындайды.Қашықтан қатынау кезінде ақпаратты қорғау.Өнеркәсіп жұмысшыларының санының өсуімен және жаңа филиалдардың пайда болуымен қашықтықтағы қолданушылардың(немесе қолданушы топтардың) компанияның бас офисіндегі есептеуіш және радиоканалдар қолданылады.Осыған байланысты (каналдармен жіберілетін) ақпаратты қорғау арнайы назарды қажет етеді.

Кейбір жағайда қашықтан қатынаудың мосттары мен маршутизаторларында пакеттер сегментациясы – олардың бөлу және екі линиямен параллель жіберудә қолданады.Бұл «хакердің» линиялардың біреуіне зансыз қосылу кезінде мәліметтерді «ұстауына» мүмкінік береді.Сонымен қатар мәліметтерді жіберу кезінде қоланылатын жіберілетін пакеттерді сығу процедурасы «ұсталынған» мәліметтерді расшифровкалау мүмкін еместігіне кепілдеме береді.Бұдан басқа, қашықтықтан қатынау мосттары мен маршутизаторлары қашықтықтағы қолданушыларға желінің бас офисіндегі бөлек ресурстарға қатынауды шектейтіндей етіп программалауға болады.

Моделирование взаимоблокировок

Смоделировать четыре условия возникновения тупиков, используя направленные

графы. Графы имеют два вида узлов:

процессы, показанные кружочками,

ресурсы, нарисованные квадратиками.

Ребро, направленное от узла ресурса (квадрат) к узлу процесса (круг), означает, что

ресурс ранее был запрошен процессом, получен и в данный момент используется

этим процессом. На Рис. 1(а) ресурс R в настоящее время отдан процессу A.R

A

B

S

T

D

C U

а б в Рис. 1. Графы распределения ресурсов: ресурс занят (а); запрос ресурса (б);

взаимоблокировка (в)

Ребро, направленное от процесса к ресурсу, означает, что процесс в данный момент

блокирован и находится в состоянии ожидания доступа к этому ресурсу. На Рис. 1(б)

процесс B ждет ресурс S. На Рис. 1(в) мы видим взаимоблокировку: процесс С ожидает

ресурс Т, удерживаемый в настоящее время процессом D. Процесс D вовсе не

намеревается освобождать ресурс Т, потому что он ждет ресурс U, используемый

процессом С. Оба процесса будут ждать до бесконечности.

Цикл в графе означает наличие взаимоблокировки, циклично включающей

процессы и ресурсы (предполагается, что в системе есть по одному ресурсу каждого

вида). В этом примере циклом является последовательность C-T-D-U-C.

Теперь рассмотрим пример того, как можно использовать графы ресурсов. Представим,

что у нас есть три процесса: А, В и С, и три ресурса: R, S и Т. Последовательность

запросов и возвратов ресурсов для трех процессов показаны на Рис. 2(а)—(в). ОС

может запустить любой незаблокированный процесс в любой момент времени, значит,

она может решить запустить сначала процесс А. Процесс А будет выполняться до тех

пор, пока не закончит всю свою работу, затем будет запушен процесс В до его

завершения и, наконец, процесс С.

Освободить T Освободить R а б в Запросить R Освободить R Запросить R Запросить T Запросить T Запросить S Запросить S Освободить S Освободить S Освободить T А В С

A B C

R S T

A B C

R S T

A B C

R S T д е ж

1. А запрашивает R 2. B запрашивает S 3. С запрашивает T 4. A запрашивает S 5. В запрашивает T 6. C запрашивает R Взаимоблокировка г A B C

R S T з к

A B C

R S T

A B C

R S T

иA B C

R S T м о

A B C

R S T

A B C

R S T

н

1. А запрашивает R 2. B запрашивает S 3. С запрашивает T 4. A запрашивает S 5. В запрашивает T 6. C запрашивает R Нет взаимоблокировки л A B C

R S T п с

A B C

R S T

A B C

R S T

р Рис. 2. Пример возникновения блокировки и способов ее избежать

Такой порядок не приводит к взаимоблокировке (потому что при нем не возникает

соперничества за использование ресурсов), но при нем также вообще нет

параллельной работы. Кроме запросов и возвратов ресурсов, процессы выполняют

вычисления и ввод-вывод данных. Когда процессы работают последовательно,

невозможна ситуация, при которой один процесс использует процессор, в то время как

другой ждет завершения операции ввода-вывода. Таким образом, строго

последовательная работа процессов не может быть оптимальной. С другой стороны,

если вообще ни один процесс не выполняет операций ввода-вывода, алгоритм

«кратчайшая задача — первая» работает лучше, чем циклический, поэтому в некоторой

обстановке последовательный запуск всех процессов может быть наилучшим.

Теперь предположим, что процессы выполняют как расчеты, так и ввод-вывод, так что

циклический алгоритм планирования является рациональным. Запросы ресурсов могут

происходить в порядке, указанном на Рис. 2(г). Если эти шесть запросов будут

осуществлены в такой последовательности, в результате мы получим шесть графов,

показанных на Рис. 2(д-к). После запроса 4 процесс А блокируется в ожидании ресурса

S (Рис. 2(з)). На двух следующих шагах также блокируются процессы В и С, в конечном

счете приводя к циклу и взаимоблокировке на Рис. 2(к).

Однако, как мы упоминали ранее, операционная система не обязана запускать

процессы в каком-то особом порядке. В частности, если выполнение отдельного

запроса приводит в тупик, ОС может просто приостановить процесс без удовлетворения

запроса (то есть не выполняя план процесса) до тех пор, пока это безопасно. На Рис. 2

ОС могла бы приостановить процесс В вместо того, чтобы отдавать ему ресурс S, если

бы она знала о предстоящей взаимоблокировке. Работая только с процессами А и С, мы

могли бы получить порядок запросов ресурсов и их возвратов, продемонстрированный

на Рис. 2(л), вместо показанного на Рис. 2(г). Такая последовательность действий

отражена графами на Рис. 2(м-с), и она не приводит к взаимоблокировке.

После шага с процесс В может получить ресурс S, потому что процесс А уже закончил

свою работу, а процесс С имеет в своем распоряжении все необходимые ему ресурсы.

Даже если затем процесс В, когда он запросит ресурс T, будет заблокирован, система

не попадет в тупик. Процесс В всего лишь будет ждать завершения работы процесса С.

При столкновении с взаимоблокировками используются четыре стратегии:

1. Пренебрежение проблемой в целом. Если вы проигнорируете проблему, возможно,

затем она проигнорирует вас.

2. Обнаружение и восстановление. Позволить взаимоблокировке произойти,

обнаружить ее и предпринять какие-либо действия.

3. Динамическое избежание тупиковых ситуаций с помощью аккуратного

распределения ресурсов.4. Предотвращение с помощью структурного опровержения одного из четырех условий,

необходимых для взаимоблокировки.

Далее рассмотрим каждый из этих методов.

Алгоритм обнаружения тупиков состоит из следующих шагов:

1. Ищем немаркированный процесс

Pi

для которого

i -я строка матрицы

R

меньше

вектора

A

или равна ему.

2. Если такой процесс найден, прибавляем

i -ю строку матрицы

C

к вектору

A ,

маркируем процесс и возвращаемся к шагу 1.

3. Если таких процессов не существует, работа алгоритма заканчивается.

Завершение алгоритма означает, что все немаркированные процессы, если такие есть,

попали в тупик.

На первом шаге алгоритм ищет процесс, который может доработать до конца. Такой

процесс характеризуется тем, что все требуемые для него ресурсы должны находиться

среди доступных в данный момент ресурсов. Тогда выбранный процесс проработает до

своего завершения и после этого вернет ресурсы, которые он занимал, в общий фонд

доступных ресурсов. Затем процесс маркируется как законченный. Если окажется, что

все процессы могут работать, тогда ни один из них в данный момент не заблокирован.

Если некоторые из них никогда не смогут запуститься, значит, они попали в тупик.

Несмотря на то, что алгоритм не является детерминированным (поскольку он может

просматривать процессы в любом допустимом порядке), результат всегда одинаков.Выход из взаимоблокировки

Предположим, что наш алгоритм обнаружения взаимоблокировок закончился успешно и

нашел тупик. Далее необходимы методы для восстановления и получения в итоге снова

работающей системы.