- •Об авторах

- •О рецензентах

- •Предисловие

- •Стратегия безопасности

- •Текущий ландшафт киберугроз

- •Приложения

- •Данные

- •Проблемы кибербезопасности

- •Старые методы и более широкие результаты

- •Изменение ландшафта угроз

- •Улучшение стратегии безопасности

- •Красная и Синяя команды

- •Подразумеваем взлом

- •Справочные материалы

- •Резюме

- •Процесс реагирования на компьютерные инциденты

- •Процесс реагирования на компьютерные инциденты

- •Создание процесса реагирования на компьютерные инциденты

- •Команда реагирования на компьютерные инциденты

- •Жизненный цикл компьютерного инцидента

- •Обработка инцидента

- •Передовые методы оптимизации обработки компьютерных инцидентов

- •Деятельность после инцидента

- •Реальный сценарий

- •Выводы

- •Реагирование на компьютерные инциденты в облаке

- •Справочные материалы

- •Резюме

- •Жизненный цикл атаки

- •Внешняя разведка

- •Сканирование

- •Доступ и повышение привилегий

- •Вертикальное повышение привилегий

- •Горизонтальное повышение привилегий

- •Проникновение и утечки

- •Тыловое обеспечение

- •Штурм

- •Обфускация

- •Управление жизненным циклом угроз

- •Справочные материалы

- •Резюме

- •Разведка и сбор данных

- •Внешняя разведка

- •Копание в мусоре

- •Социальные сети

- •Социальная инженерия

- •Внутренняя разведка

- •Анализ трафика и сканирование

- •Вардрайвинг

- •Завершая эту главу

- •Справочные материалы

- •Резюме

- •Компрометация системы

- •Анализ современных тенденций

- •Вымогательство

- •Манипулирование данными

- •Атаки на IoT-устройства

- •Бэкдоры

- •Атаки на мобильные устройства

- •Взлом повседневных устройств

- •Взлом облака

- •Фишинг

- •Эксплуатация уязвимостей

- •Уязвимость нулевого дня

- •Фаззинг

- •Анализ исходного кода

- •Типы эксплойтов нулевого дня

- •Перезапись структурированного обработчика исключений

- •Развертывание полезных нагрузок

- •Компрометация операционных систем

- •Компрометация удаленной системы

- •Компрометация веб-приложений

- •Справочные материалы

- •Резюме

- •Охота на пользовательские реквизиты

- •Стратегии компрометации реквизитов доступа пользователя

- •Получение доступа к сети

- •Сбор учетных данных

- •Взлом реквизитов доступа пользователя

- •Полный перебор

- •Социальная инженерия

- •Атака Pass-the-hash

- •Другие способы взлома реквизитов доступа

- •Справочные материалы

- •Резюме

- •Дальнейшее распространение по сети

- •Инфильтрация

- •Построение карты сети

- •Избежать оповещений

- •Дальнейшее распространение

- •Сканирование портов

- •Sysinternals

- •Общие файловые ресурсы

- •Удаленный доступ к рабочему столу

- •PowerShell

- •Инструментарий управления Windows

- •Запланированные задачи

- •Кража авторизационных токенов

- •Атака Pass-the-hash

- •Active Directory

- •Удаленный доступ к реестру

- •Анализ взломанных хостов

- •Консоли центрального администратора

- •Кража сообщений электронной почты

- •Справочные материалы

- •Резюме

- •Повышение привилегий

- •Инфильтрация

- •Горизонтальное повышение привилегий

- •Вертикальное повышение привилегий

- •Как избежать оповещений

- •Выполнение повышения привилегий

- •Эксплуатация неисправленных операционных систем

- •Манипулирование маркерами доступа

- •Эксплуатация специальных возможностей

- •Application Shimming

- •Обход контроля над учетной записью пользователя

- •Внедрение DLL-библиотек

- •Перехват порядка поиска DLL

- •Перехват поиска dylib

- •Исследование уязвимостей

- •Запускаемые демоны

- •Практический пример повышения привилегий в Windows 8

- •Выводы

- •Справочные материалы

- •Резюме

- •Политика безопасности

- •Проверка политики безопасности

- •Обучение конечного пользователя

- •Рекомендации по безопасности для пользователей социальных сетей

- •Тренинг по безопасности

- •Использование политики

- •Белый список приложений

- •Усиление защиты

- •Мониторинг на предмет соответствия

- •Справочные материалы

- •Резюме

- •Сегментация сети

- •Глубоко эшелонированная защита

- •Инфраструктура и службы

- •Документы в процессе передачи

- •Конечные точки

- •Сегментация физической сети

- •Открывая схему сети

- •Обеспечение удаленного доступа к сети

- •VPN типа «сеть–сеть»

- •Сегментация виртуальной сети

- •Безопасность гибридной облачной сети

- •Справочные материалы

- •Резюме

- •Активные сенсоры

- •Возможности обнаружения

- •Индикаторы компрометации

- •Системы обнаружения вторжений

- •Система предотвращения вторжений

- •Обнаружение на основе правил

- •Обнаружение на основе аномалий

- •Поведенческая аналитика внутри организации

- •Размещение устройств

- •Поведенческая аналитика в гибридном облаке

- •Центр безопасности Azure

- •Справочные материалы

- •Резюме

- •Киберразведка

- •Введение в киберразведку

- •Инструментальные средства киберразведки с открытым исходным кодом

- •Средства киберразведки компании Microsoft

- •Центр безопасности Azure

- •Использование киберразведки для расследования подозрительной деятельности

- •Справочные материалы

- •Резюме

- •Расследование инцидента

- •Масштаб проблемы

- •Ключевые артефакты

- •Исследование скомпрометированной системы внутри организации

- •Исследование скомпрометированной системы в гибридном облаке

- •Ищите и обрящете

- •Выводы

- •Справочные материалы

- •Резюме

- •Процесс восстановления

- •План послеаварийного восстановления

- •Процесс планирования послеаварийного восстановления

- •Вызовы

- •Восстановление без перерыва в обслуживании

- •Планирование на случай непредвиденных обстоятельств

- •Процесс планирования на случай непредвиденных обстоятельств в сфере IT

- •Передовые методы восстановления

- •Справочные материалы

- •Резюме

- •Управление уязвимостями

- •Создание стратегии управления уязвимостями

- •Инвентаризация ресурсов

- •Управление информацией

- •Оценка рисков

- •Оценка уязвимостей

- •Отчеты и отслеживание исправлений

- •Планирование реагирования

- •Инструменты управления уязвимостями

- •Реализация управления уязвимостями

- •Передовые методы управления уязвимостями

- •Реализация управления уязвимостями с помощью Nessus

- •Flexera (Secunia) Personal Software Inspecto

- •Заключение

- •Справочные материалы

- •Резюме

- •Анализ журналов

- •Сопоставление данных

- •Журналы операционной системы

- •Журналы Windows

- •Журналы Linux

- •Журналы брандмауэра

- •Журналы веб-сервера

- •Справочные материалы

- •Резюме

- •Предметный указатель

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

t |

|

|||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

|

o |

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

Команда реагирования на компьютерные инциденты 39to |

BUY |

|

|

||||||||||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

w Click |

|

|

|

|

|

|

|

|

m |

w Click |

|

|

|

|

|

|

|

m |

||||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

. |

|

|

|

|

g |

.c |

|

|||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

-xcha |

|

|

|

|

В дополнение к этим фундаментальным областям процесс реагирования на |

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

|||||

компьютерные инцидентытакжедолжен определить,как он будетвзаимодей- ствовать с третьими сторонами, партнерами и клиентами.

Например,если произошел инцидент и в ходе расследования было установ- лено, что произошла утечка персональных данных клиента, то как компания сообщит об этом средствам массовой информации? В процессе реагирования наинцидентыобщениесоСМИдолжнобытьсогласованосполитикойбезопас ностикомпанииприраскрытииданных.Юридическийотделтожедолженбыть вовлечен до выхода пресс-релиза, чтобы гарантировать, что с заявлением не будетникаких юридических проблем.Процедуры по привлечению правоохра- нительных органовтакже должны быть задокументированы в процессе реаги- рования на компьютерные инциденты. При документировании принимайте во внимание физическое местоположение, т. е. где произошел инцидент, где находится сервер (при необходимости) и его состояние. Собрав эту информа- цию, вам будетлегче определить юрисдикцию и избежать конфликтов.

Команда реагирования на компьютерные инциденты

Теперь, когда у вас есть основные области, нужно собрать команду реагиро- вания. Формат команды будет варьироваться в зависимости от размера ком- пании, бюджета и цели. У крупной компании может возникнуть желание ис- пользовать распределенную модель, где есть несколько групп реагирования, у каждой из которой имеются определенные атрибуты и обязанности. Эта мо- дель может быть очень полезна для организаций, имеющих географическую разбросанность, поскольку вычислительные ресурсы расположены в несколь- ких областях. Другие компании могут захотеть централизовать всю команду реагированиянаинцидентыводномобъекте.Этакомандабудетобрабатывать инциденты независимо от местоположения.

После выбора модели, которая будет использоваться, компания начнет на- бор сотрудников для работы в команде.

Процессреагированиянакомпьютерныеинцидентытребуетналичияперсо- нала стехнически широкими знаниями,атакже глубокими знаниями вдругих областях.Задача состоит в том,чтобы найти людей с глубинными и обширны- ми познаниями в этой области, а это иногда приводит к выводу о необходи- мости найма сотрудников извне для выполнения некоторых должностей или даже передачи части команды реагирования другой компании.

Бюджет команды реагирования также должен покрывать непрерывное улучшение посредством обучения, приобретения надлежащего инструмента- рия (программного обеспечения) и оборудования. По мере появления новых угроз специалисты в области безопасности, имеющие дело с реагированием на компьютерные инциденты, должны быть обучены и готовы к тому, чтобы отреагироватьдолжнымобразом.Многиекомпанииневсостоянииподдержи- вать свои кадры в актуальном состоянии,что вовсе не хорошо.При аутсорсин- ге процесса реагирования на компьютерные инциденты убедитесь, что ком-

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

F |

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

o |

|

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

BUY |

|

|

||||||||

|

|

|

|

to |

40 Процесс реагирования на компьютерные инциденты |

|

|

|

|

to |

|

|

|

|

|

|

||||||||

w Click |

|

w Click |

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

m |

|

|

|

|

|

|

|

|

m |

||||||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

o |

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

|

. |

|

|

|

|

g |

.c |

|

||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

|

|

пания, которую вы нанимаете, несет ответственность за постоянное обучение |

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

|

|

|

|

|

|

своих сотрудников в этой области. |

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

Если вы планируете передать работу по реагированию на инциденты, убе- |

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

дитесь,что у вас есть четко определенное соглашение об уровне предостав- |

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

ления услуги, которое соответствует установленным ранее уровням серьез- |

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

ности. На этом этапе вы также должны определить охват команды, учитывая |

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

необходимость круглосуточных операций. |

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

Здесь вам нужно будет определить: |

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

смены, а именно то, сколько смен будет доступно для круглосуточного |

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

покрытия; |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

распределение команды, т. е. то, кто будет работать в каждой смене, |

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

включая штатных сотрудников и подрядчиков; |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

дежурный процесс– рекомендуется иметь дежурную ротацию для тех- |

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

нических и управленческих ролей в случае необходимости обострения |

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

проблемы. |

|

|

|

|

|

|

|

|

|

|

|

|

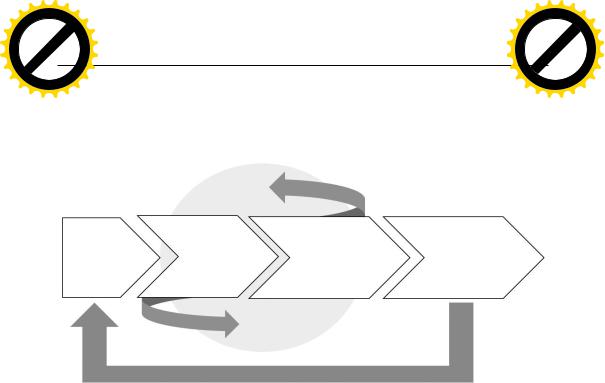

Жизненный цикл компьютерного инцидента

У каждого начинающегося инцидента должен быть конец. То, что происходит между началом и концом, – это разные фазы, определяющие результат про- цесса реагирования. Это непрерывный процесс, который мы называем жиз- ненным циклом инцидента. То, что мы описывали до сих пор, можно считать подготовительным этапом. Однако этот этап шире, поскольку он также имеет частичную реализацию мер безопасности, которые были созданы на основе первоначальной оценки рисков (предполагается, что это было сделано еще до создания процесса реагирования на инциденты).

На этапе подготовки также включена реализация других мер безопасности, таких как:

защита конечных точек;защита от вредоносных программ;сетевая безопасность.

Этап подготовки не является статичным,и на следующей диаграмме видно, что этот этап будет получать исходные данные отдействий после инцидента.

Другие фазы жизненного цикла и их взаимодействие также показаны на рис. 2.3.

ФазыОБНАРУЖЕНИЕ иСДЕРЖИВАНИЕмогутиметьнескольковзаимодей- ствий в одном и том же инциденте. Как только цикл закончится, вы перейдете к этапу действий после инцидента. В последующих разделах эти три этапа бу- дут рассмотрены более подробно.

Обработка инцидента

Обработка инцидента в контексте жизненного цикла реагирования включает фазыобнаруженияисдерживания.Чтобыобнаружитьугрозу,вашасистемаоб-

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

o |

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

Обработка инцидента 41to |

BUY |

|

|

||||||||||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

w Click |

|

|

|

|

|

|

|

m |

w Click |

|

|

|

|

|

|

|

m |

||||||

w |

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

. |

|

|

|

|

g |

.c |

|

||||||

|

|

p |

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

|

|

наружения должна знать о векторах атаки,а,поскольку ландшафт угроз меня- |

|

|

|

|

|

|

|

||||||||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

ется очень быстро, система обнаружения должна быть в состоянии динамиче- скиполучатьбольшеинформациионовыхугрозахиновомповедении,атакже запускать оповещение при обнаружении подозрительных действий.

ПОДГОТОВКА |

ОБНАРУЖЕНИЕ |

СДЕРЖИВАНИЕ |

ДЕЯТЕЛЬНОСТЬ |

|

ПОСЛЕ ИНЦИДЕНТА |

||||

|

|

|

Рис.2.3

Хотя многие атаки будут автоматически определяться системой обнаруже- ния, конечный пользователь играет важную роль в выявлении и сообщении о проблеме в случае подозрительной активности.

По этой причине конечный пользователь также должен знать о различ- ных типах атак и понимать, как вручную создавать запрос об инциденте для устранения такого поведения. Это то, что должно быть частью тренинга по безопасности.

Даже если пользователи усердно следят за подозрительной активностью и есть датчики, настроенные на отправку предупреждений при обнаружении попытки компрометации, наиболее сложной частью процесса реагирования по-прежнемуостаетсяточностьопределениятого,чтодействительноявляется инцидентом в области безопасности.

Часто нужно вручную собирать информацию из разных источников, чтобы увидеть, действительно ли полученное вами предупреждение отражает по- пытку эксплуатировать уязвимость в системе.

Помните,что сбор данных должен осуществляться в соответствии с полити- кой компании.В тех случаях,когда вам необходимо представитьданные в суд, нужно гарантировать целостность данных.

На рис. 2.4 показан пример, в котором необходимо объединить и сопоста- витьнесколькожурналов,чтобыопределитьокончательнуюмиссиюзлоумыш ленника.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|||

P |

|

|

|

|

|

NOW! |

o |

||||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|

|||

|

|

|

|

to |

42 Процесс реагирования на компьютерные инциденты |

||||||

w Click |

|

||||||||||

|

|

|

|

|

|

m |

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

|

. |

|

|

|

|

|

.c |

|

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

|

||

|

|

|

|

-xcha |

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Рис.2.4

В этом примере у нас много индикаторов компрометации, и когда мы со- бираем все части воедино,то можем подтвердить атаку.

Приведенная ниже таблица дает более подробное объяснение этой диа граммы:

Шаг |

Журнал |

Атака/Действие |

1 |

Защита конечных точек и журналы операционной |

Фишинговое письмо |

|

системы могут помочь определить индикатор |

|

|

взлома |

|

2 |

Защита конечных точек и журналы операционной |

Дальнейшее распространение по сети |

|

системы могут помочь определить индикатор |

с последующим повышением привилегий |

|

взлома |

|

3 |

Журналы сервера и сбор сетевых данных могут |

Несанкционированный или вредоносный |

|

помочь определить индикатор взлома |

процесс может прочитать или изменить |

|

|

данные |

4 |

Предполагая,что между облачными и локальными |

Извлечение данных и передача их |

|

ресурсами существует межсетевой экран,журнал |

командно-контрольному серверу |

|

межсетевого экрана и сбор сетевых данных могут |

|

|

помочь определить индикатор взлома |

|

Как вы убедились, существует множество мер безопасности, которые могут помочь определить признаки компрометации. Однако объединение их всех во временнуюшкалуатакиипересечениеданныхможетбытьещеболеемощным.