- •Об авторах

- •О рецензентах

- •Предисловие

- •Стратегия безопасности

- •Текущий ландшафт киберугроз

- •Приложения

- •Данные

- •Проблемы кибербезопасности

- •Старые методы и более широкие результаты

- •Изменение ландшафта угроз

- •Улучшение стратегии безопасности

- •Красная и Синяя команды

- •Подразумеваем взлом

- •Справочные материалы

- •Резюме

- •Процесс реагирования на компьютерные инциденты

- •Процесс реагирования на компьютерные инциденты

- •Создание процесса реагирования на компьютерные инциденты

- •Команда реагирования на компьютерные инциденты

- •Жизненный цикл компьютерного инцидента

- •Обработка инцидента

- •Передовые методы оптимизации обработки компьютерных инцидентов

- •Деятельность после инцидента

- •Реальный сценарий

- •Выводы

- •Реагирование на компьютерные инциденты в облаке

- •Справочные материалы

- •Резюме

- •Жизненный цикл атаки

- •Внешняя разведка

- •Сканирование

- •Доступ и повышение привилегий

- •Вертикальное повышение привилегий

- •Горизонтальное повышение привилегий

- •Проникновение и утечки

- •Тыловое обеспечение

- •Штурм

- •Обфускация

- •Управление жизненным циклом угроз

- •Справочные материалы

- •Резюме

- •Разведка и сбор данных

- •Внешняя разведка

- •Копание в мусоре

- •Социальные сети

- •Социальная инженерия

- •Внутренняя разведка

- •Анализ трафика и сканирование

- •Вардрайвинг

- •Завершая эту главу

- •Справочные материалы

- •Резюме

- •Компрометация системы

- •Анализ современных тенденций

- •Вымогательство

- •Манипулирование данными

- •Атаки на IoT-устройства

- •Бэкдоры

- •Атаки на мобильные устройства

- •Взлом повседневных устройств

- •Взлом облака

- •Фишинг

- •Эксплуатация уязвимостей

- •Уязвимость нулевого дня

- •Фаззинг

- •Анализ исходного кода

- •Типы эксплойтов нулевого дня

- •Перезапись структурированного обработчика исключений

- •Развертывание полезных нагрузок

- •Компрометация операционных систем

- •Компрометация удаленной системы

- •Компрометация веб-приложений

- •Справочные материалы

- •Резюме

- •Охота на пользовательские реквизиты

- •Стратегии компрометации реквизитов доступа пользователя

- •Получение доступа к сети

- •Сбор учетных данных

- •Взлом реквизитов доступа пользователя

- •Полный перебор

- •Социальная инженерия

- •Атака Pass-the-hash

- •Другие способы взлома реквизитов доступа

- •Справочные материалы

- •Резюме

- •Дальнейшее распространение по сети

- •Инфильтрация

- •Построение карты сети

- •Избежать оповещений

- •Дальнейшее распространение

- •Сканирование портов

- •Sysinternals

- •Общие файловые ресурсы

- •Удаленный доступ к рабочему столу

- •PowerShell

- •Инструментарий управления Windows

- •Запланированные задачи

- •Кража авторизационных токенов

- •Атака Pass-the-hash

- •Active Directory

- •Удаленный доступ к реестру

- •Анализ взломанных хостов

- •Консоли центрального администратора

- •Кража сообщений электронной почты

- •Справочные материалы

- •Резюме

- •Повышение привилегий

- •Инфильтрация

- •Горизонтальное повышение привилегий

- •Вертикальное повышение привилегий

- •Как избежать оповещений

- •Выполнение повышения привилегий

- •Эксплуатация неисправленных операционных систем

- •Манипулирование маркерами доступа

- •Эксплуатация специальных возможностей

- •Application Shimming

- •Обход контроля над учетной записью пользователя

- •Внедрение DLL-библиотек

- •Перехват порядка поиска DLL

- •Перехват поиска dylib

- •Исследование уязвимостей

- •Запускаемые демоны

- •Практический пример повышения привилегий в Windows 8

- •Выводы

- •Справочные материалы

- •Резюме

- •Политика безопасности

- •Проверка политики безопасности

- •Обучение конечного пользователя

- •Рекомендации по безопасности для пользователей социальных сетей

- •Тренинг по безопасности

- •Использование политики

- •Белый список приложений

- •Усиление защиты

- •Мониторинг на предмет соответствия

- •Справочные материалы

- •Резюме

- •Сегментация сети

- •Глубоко эшелонированная защита

- •Инфраструктура и службы

- •Документы в процессе передачи

- •Конечные точки

- •Сегментация физической сети

- •Открывая схему сети

- •Обеспечение удаленного доступа к сети

- •VPN типа «сеть–сеть»

- •Сегментация виртуальной сети

- •Безопасность гибридной облачной сети

- •Справочные материалы

- •Резюме

- •Активные сенсоры

- •Возможности обнаружения

- •Индикаторы компрометации

- •Системы обнаружения вторжений

- •Система предотвращения вторжений

- •Обнаружение на основе правил

- •Обнаружение на основе аномалий

- •Поведенческая аналитика внутри организации

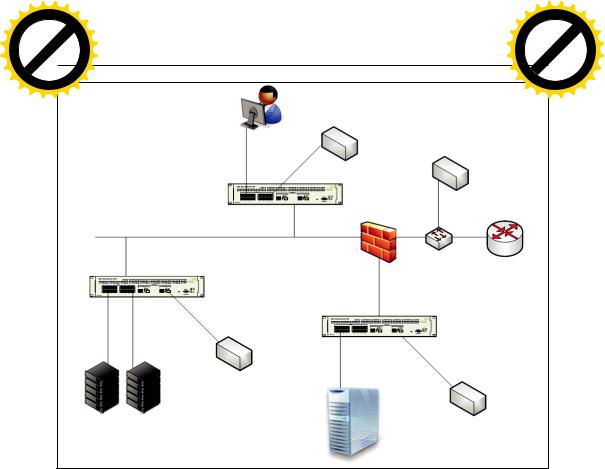

- •Размещение устройств

- •Поведенческая аналитика в гибридном облаке

- •Центр безопасности Azure

- •Справочные материалы

- •Резюме

- •Киберразведка

- •Введение в киберразведку

- •Инструментальные средства киберразведки с открытым исходным кодом

- •Средства киберразведки компании Microsoft

- •Центр безопасности Azure

- •Использование киберразведки для расследования подозрительной деятельности

- •Справочные материалы

- •Резюме

- •Расследование инцидента

- •Масштаб проблемы

- •Ключевые артефакты

- •Исследование скомпрометированной системы внутри организации

- •Исследование скомпрометированной системы в гибридном облаке

- •Ищите и обрящете

- •Выводы

- •Справочные материалы

- •Резюме

- •Процесс восстановления

- •План послеаварийного восстановления

- •Процесс планирования послеаварийного восстановления

- •Вызовы

- •Восстановление без перерыва в обслуживании

- •Планирование на случай непредвиденных обстоятельств

- •Процесс планирования на случай непредвиденных обстоятельств в сфере IT

- •Передовые методы восстановления

- •Справочные материалы

- •Резюме

- •Управление уязвимостями

- •Создание стратегии управления уязвимостями

- •Инвентаризация ресурсов

- •Управление информацией

- •Оценка рисков

- •Оценка уязвимостей

- •Отчеты и отслеживание исправлений

- •Планирование реагирования

- •Инструменты управления уязвимостями

- •Реализация управления уязвимостями

- •Передовые методы управления уязвимостями

- •Реализация управления уязвимостями с помощью Nessus

- •Flexera (Secunia) Personal Software Inspecto

- •Заключение

- •Справочные материалы

- •Резюме

- •Анализ журналов

- •Сопоставление данных

- •Журналы операционной системы

- •Журналы Windows

- •Журналы Linux

- •Журналы брандмауэра

- •Журналы веб-сервера

- •Справочные материалы

- •Резюме

- •Предметный указатель

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

220 |

|||||

w Click |

|

|||||||||

|

|

|

|

|

|

m |

||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Активные сенсоры

VLAN клиента–10.2.2.0/24

Коммутатор VLAN сервера–10.1.1.0/24

СОВ

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

СОВ

СОВ

Коммутатор

Коммутатор Интернет-роутер

ДМЗ

VLAN ДМЗ–10.10.10.0/24

СОВ

Рис.11.5

Подобно тому как СОВ доступна для хостов (ХСОВ) и сети (ССОВ), СПВ так же доступна для хостов (ХСПВ) и сети (ССПВ). Размещение ССПВ в вашей сети имеетрешающее значение,и здесьприменимыте же рекомендации,что были упомянуты ранее. Вам также следует рассмотреть возможность размещения ССПВ в соответствии с трафиком, чтобы при необходимости предпринимать корректирующие действия.

СПВ обычно может работать в одном или нескольких из следующих режи- мов:

на основе правил;на основе аномалий.

Обнаружение на основе правил

При работе в этом режиме СПВ сравнивает трафик с набором правил и пыта- ется проверить, соответствует ли трафик правилу. Это очень полезно, когда вам нужно развернуть новое правило, чтобы заблокировать попытку эксплуа- тировать уязвимость. Системы ССПВ, такие как Snort, способны блокировать

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

o |

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

Поведенческая аналитика внутри организации 221to |

BUY |

|

|

||||||||||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

w Click |

|

|

|

|

|

|

|

m |

w Click |

|

|

|

|

|

|

|

m |

||||||

w |

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

. |

|

|

|

|

g |

.c |

|

||||||

|

|

p |

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

|

|

угрозы, используя обнаружение на основе правил. Например, правило Snort |

|

|

|

|

|

|

|

||||||||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

Sid 1-42329 способно обнаружить разновидность Win.Trojan.Doublepulsar.

Правила Snort находятся здесь: etc/snort/rules, а другие правила можно скачать по адресу https://www.snort.org/downloads/#rule-downloads. Когда Си-

няя команда выполняет упражнение с Красной командой, есть вероятность, что новые правила должны быть созданы в соответствии с моделью трафика

ипопытками, которые Красная команда предпринимает для проникновения в систему. Иногда для нейтрализации угрозы требуется несколько правил. На- пример, правила 42340 (попытка доступа к IPC-ресурсу анонимного сеанса протокола SMB),41978 (попытка удаленного выполнения кода протокола SMB)

и42329-42332 (разновидность Win.Trojan.Doublepulsar) могут быть использо-

ваны для обнаружения программы-вымогателя WannaCry. То же самое отно- сится и к другим СПВ, таким как Cisco с сигнатурами 7958/0 и 7958/1, создан- ными для обработки WannaCry.

Подпишитесь на блог Snort, чтобы получать обновления о новых правилах на странице http://blog.snort.org.

Преимущество использования ССПВ с открытым исходным кодом, такой как Snort, состоит в том, что когда новая угроза становится доступной в сети, сообщество обычно довольно быстро реагирует, публикуя новое правило для обнаруженияугрозы.Например,когдабылобнаруженвирус-вымогательPetya, сообщество создало правило и разместило его на GitHub (его можно увидеть здесь: https://goo.gl/mLtnFM). Хотя поставщики и сообщество безопасности действительно быстро публикуют новые правила, Синяя команда должна сле- дить за новыми индикаторами компрометации и создавать правила ССПВ на их основе.

Обнаружение на основе аномалий

В этом случае аномалия основана на том, что СПВ классифицирует как ано- мальное.Эта классификация обычно основана на эвристике или своде правил. Один из вариантов – статистическое обнаружение аномалий, при котором бе- рутся выборки сетевого трафика в случайные моменты времени и выполня- ется сравнение с базовым состоянием. Если этот образец выходит за пределы базового состояния, отправляется оповещение с последующим действием.

Поведенческая аналитика внутри организации

Для подавляющего большинства компаний,находящихся на рынке в настоящее время,основной бизнес по-прежнему осуществляется внутри организации.Это место, где находятся критически важные данные, работает большинство поль- зователей и находятся ключевые ресурсы. Как вы знаете, мы рассматривали стратегии атаки в первой части этой книги. У злоумышленников существует тенденция молча проникать в вашу локальную сеть, распространяться дальше,

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

o |

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

BUY |

|

|

||||||||

|

|

|

|

to |

222 Активные сенсоры |

|

|

|

|

to |

|

|

|

|

|

|

|||||||

w Click |

|

w Click |

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

|

|

m |

|

|

|

|

|

|

|

m |

||||||||

w |

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

. |

|

|

|

|

g |

.c |

|

||||||

|

|

p |

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

|

|

повышать привилегии и поддерживать связь с командно-контрольным серве- |

|

|

|

|

|

|

|

||||||||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

ром,пока он не сможетвыполнитьсвою миссию.По этой причине наличие ана- литикиповедениянеобходимо,чтобыбыстроразорватьжизненныйциклатаки.

По мнению компании Gartner, очень важно понять, как ведут себя пользо- ватели. Отслеживая легитимные процессы, организации могут использовать

поведенческую аналитику пользователей и сущностей (User and Entity Be- havior Analytics-UEBA) для выявления нарушений в области безопасности. Ис- пользование UEBAдля обнаружения атак дает много преимуществ,но одними из наиболее важных являются возможность обнаружения атак на ранних эта- пах и принятие корректирующих мер для сдерживания атаки.

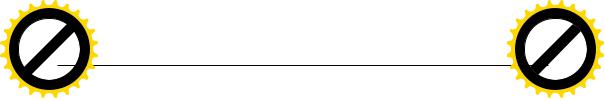

На приведенном ниже рис. 11.6 показан пример того, как UEBA просматри- ваетразличные объекты,чтобы принятьрешение,должно сработатьоповеще- ние или нет.

Отношения между пользователем и компьютерами,

серверами и ресурсами

UEBA

Рис.11.6

Без системы, которая может смотреть все данные в широких масштабах и делать корреляции не только по шаблону трафика, но и по профилю пользо- вателя,шансы ложного срабатывания возрастают.Это происходитв наши дни, когда вы используете свою кредитную карту там, где вы прежде никогда не были, и там, куда вы не ходите постоянно. Если ваша кредитная карта имеет защиту мониторинга, вам позвонят, чтобы подтвердить эту транзакцию. Это происходит потому, что система понимает схему использования вашей кре- дитной карты. Она знает места, которые вы посещали раньше, места, в кото- рых вы совершали покупки, и даже среднюю сумму, которую вы обычно тра- тите. Когда вы отклоняетесь от всех этих шаблонов, которые связаны между собой, система выдает предупреждение, вследствие чего необходимо пред-

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

o |

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

Поведенческая аналитика внутри организации 223to |

BUY |

|

|

||||||||||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

w Click |

|

|

|

|

|

|

|

m |

w Click |

|

|

|

|

|

|

|

m |

||||||

w |

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

. |

|

|

|

|

g |

.c |

|

||||||

|

|

p |

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

|

|

принять действие, состоящее в том, чтобы кто-то позвонил вам с целью еще |

|

|

|

|

|

|

|

||||||||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

раз проверить,действительно ли вы осуществляете эту транзакцию. Обратите внимание, что в этом сценарии вы действуете быстро на ранней стадии, по- тому что компания – эмитент кредитных карт приостановила эту транзакцию до получения подтверждения.

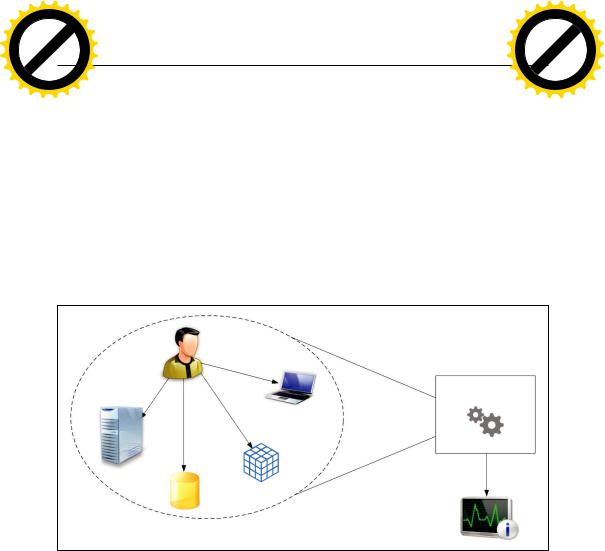

То же самое происходит,когда у вас есть система UEBA внутри организации. Система знает, к каким серверам обычно обращаются ваши пользователи, ка- кие ресурсы посещают, какую операционную систему используют для доступа к этим ресурсам, а также ей известно географическое местоположение поль- зователя. На рис. 11.7 показан пример этого типа обнаружения, полученного от Advanced Threat Analytics (ATA) компании Microsoft, которая использует поведенческую аналитику для обнаружения подозрительного поведения.

Рис.11.7

Обратите внимание, что в этом случае сообщение довольно четкое. В нем говорится, что администратор не выполнял эти действия в прошлом месяце, они не коррелируют с другими учетными записями в организации.Это преду- преждение нельзя игнорировать, потому что оно контекстуализировано, а это означает, что оно смотрит на данные, собранные под разными углами, чтобы выполнить сопоставление и принять решение о том, нужно выдавать опове- щение или нет.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

t |

|

|||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

|

o |

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

BUY |

|

|

||||||||

|

|

|

|

to |

224 Активные сенсоры |

|

|

|

|

to |

|

|

|

|

|

|

||||||||

w Click |

|

w Click |

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

m |

|

|

|

|

|

|

|

m |

||||||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

. |

|

|

|

|

g |

.c |

|

|||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

-xcha |

|

|

|

|

Система UEBA внутри организации может помочь Синей команде проявить |

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

|||||

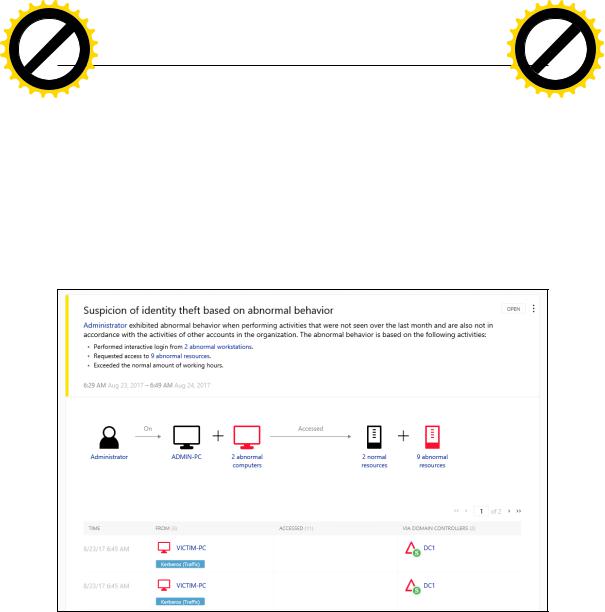

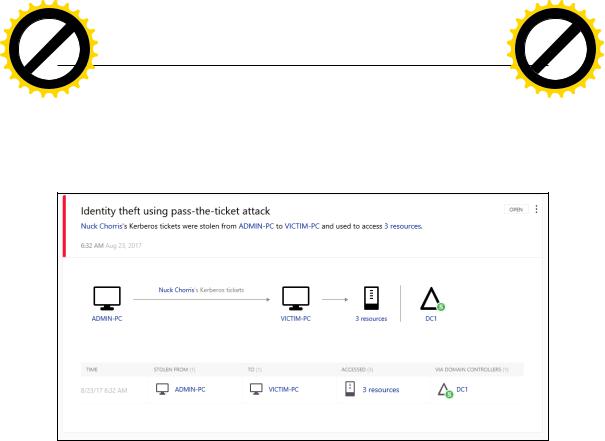

большуюактивностьиполучитьболееосязаемыеданныедляточногореагиро- вания.Система UEBA состоит из нескольких модулей,и еще один модуль–это расширенное обнаружение угроз, которое ищет известные уязвимости и шаб лоны атак. На рис. 11.8 показано, как Microsoft ATA обнаруживает атаку Pass- the-ticket.

Рис.11.8

Поскольку существуют разные способы выполнения этой атаки, расширен- ное обнаружение угроз не может искать только сигнатуру. Оно должно искать схему атаки и то, что пытается сделать злоумышленник. Это намного эффек- тивнее, чем использовать систему на базе сигнатур. Оно также ищет подозри- тельное поведение,исходящее отобычных пользователей,которые недолжны выполнять определенные задачи. Например, если обычный пользователь пы- тается запустить NetSess.exe в локальном домене, Microsoft ATA рассматривает это как перебор SMB-сессий,что, с точки зрения злоумышленника, как прави- ло, осуществляется на этапе разведки. По этой причине выдается предупреж- дение, как показано на рис. 11.9.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Поведенческая аналитика внутри организации

|

|

|

|

hang |

e |

|

|

|

|

||

|

|

|

C |

|

E |

|

|

||||

|

|

X |

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

|

||||

225to |

BUY |

|

|

||||||||

|

|

|

|

|

|||||||

|

|

|

|

|

m |

||||||

w Click |

|

|

|

|

|

|

|

||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

|

g |

|

|

|

|

|

|

df |

- |

|

|

n |

e |

|

||

|

|

|

|

x cha |

|

|

|

|

|||

Рис.11.9

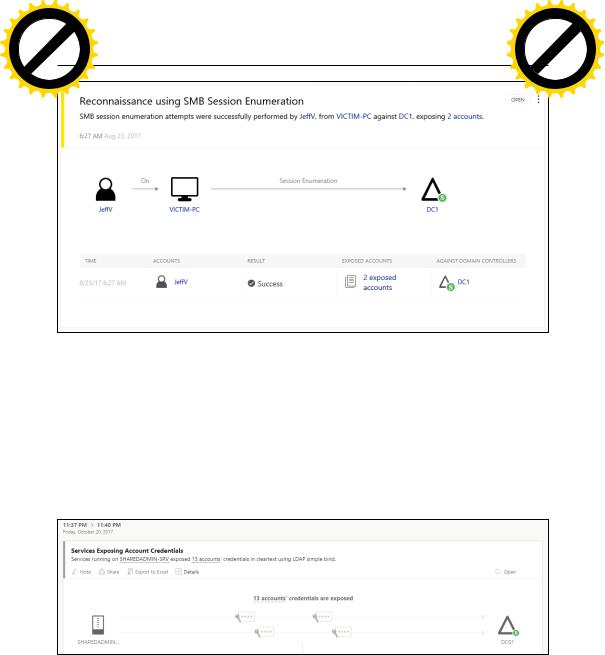

Злоумышленники не только будут эксплуатировать уязвимости, но и вос- пользуются ошибочными конфигурациями в системе, на которую они наце- лились,такими как неправильная реализация протокола и отсутствие защиты. По этой причине система UEBA также обнаружит системы, в которых отсут- ствует безопасная конфигурация.

На рис. 11.10 показано, как Advanced Threat Analytics обнаруживает службу, предоставляющую доступ к учетным данным аккаунта,поскольку она исполь- зует протокол LDAP без шифрования.

Рис.11.10